Nietypową ewolucję w zakresie szkodliwego oprogramowania dla systemu Android: trojan Switcher, wykryli eksperci z Kaspersky Lab. Szkodnik traktuje urządzenia nieświadomych użytkowników jako narzędzia do infekowania routerów Wi-Fi, zmieniając ustawienia DNS i przekierowując ruch z urządzeń połączonych z siecią na strony internetowe kontrolowane przez cyberprzestępców. W ten sposób użytkownicy stają się podatni na ataki phishingowe, szkodliwe oprogramowanie, adware i inne zagrożenia, a także sami rozprzestrzeniają infekcję. Atakujący utrzymują, że do tej pory zdołali przeniknąć do 1280 sieci bezprzewodowych, głównie w Chinach.

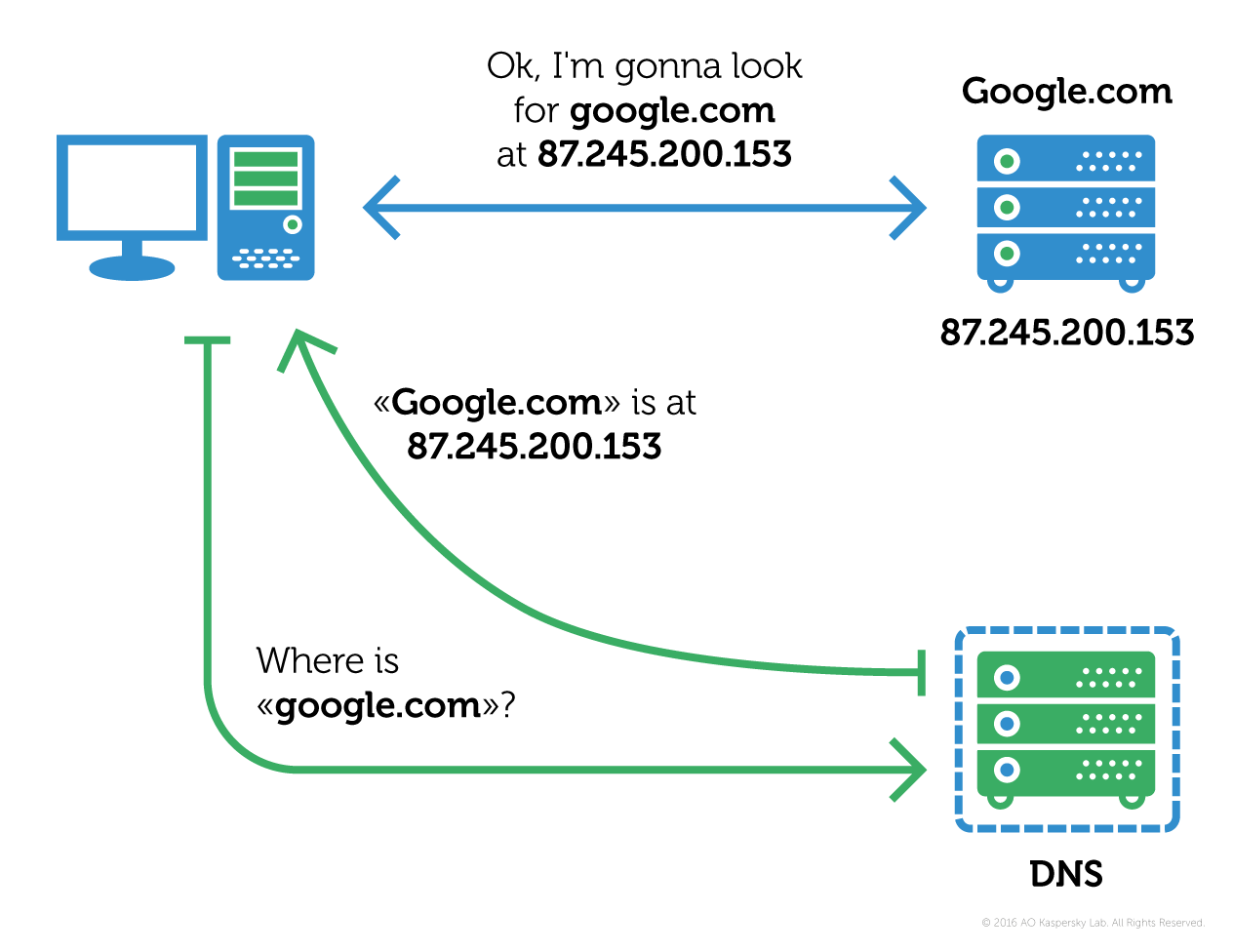

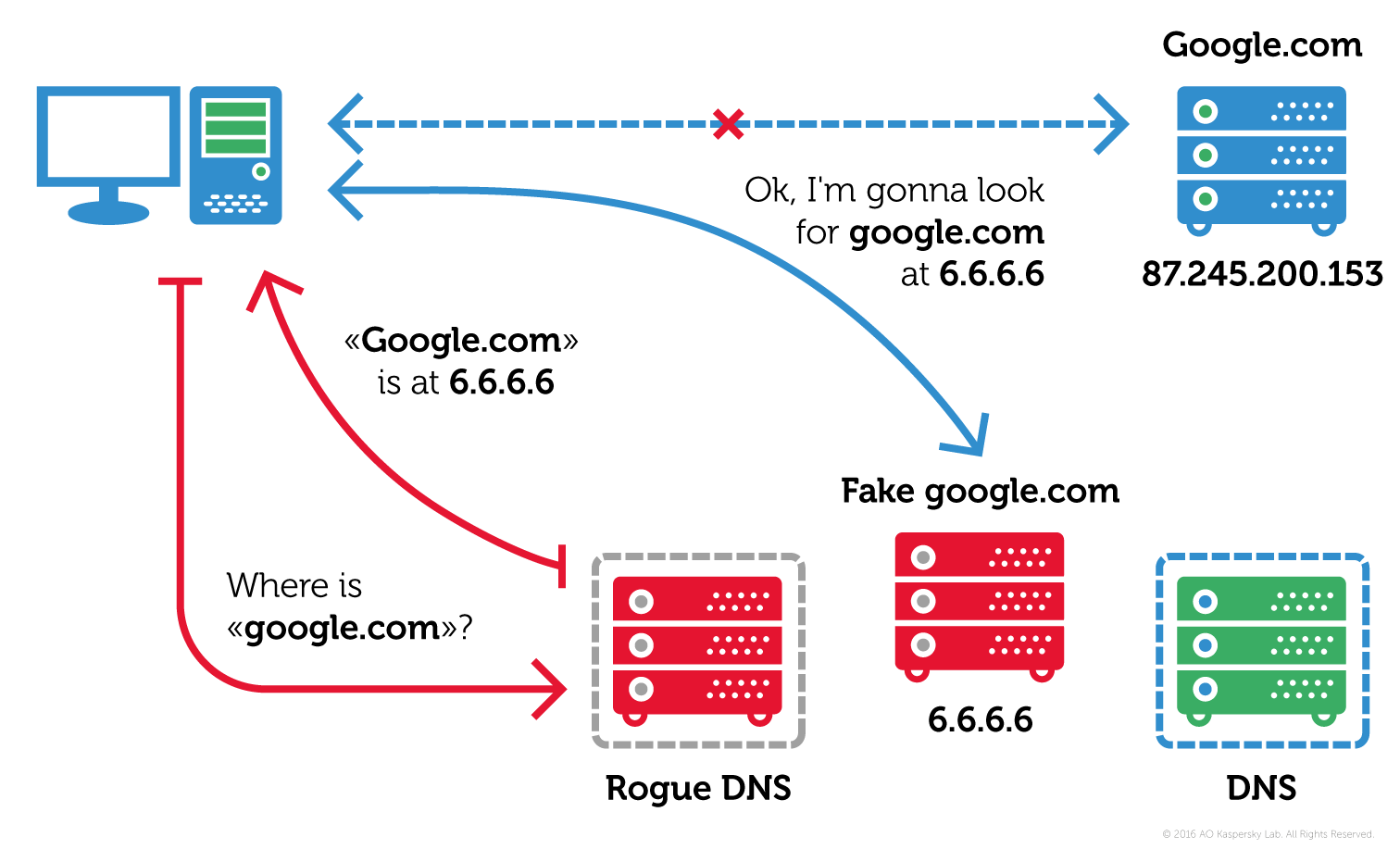

Serwery DNS „tłumaczą” adres internetowy np. avlab.pl w postaci literowej na zapis numeryczny (109.95.156.139) wymagany do komunikacji między komputerami. Prezentowana przez trojana Switcher umiejętność przechwytywania tego procesu oznacza, że cyberprzestępcy posiadają niemal pełną kontrolę nad aktywnością sieciową, która wykorzystuje system rozwiązywania nazw, taką jak ruch internetowy. Metoda ta działa, ponieważ routery bezprzewodowe zwykle rekonfigurują ustawienia DNS wszystkich urządzeń w sieci na własne – wymuszając stosowanie tego samego fałszywego serwera DNS na wszystkich urządzeniach połączonych z daną siecią.

Infekcja rozprzestrzenia się za pośrednictwem użytkowników, którzy pobierają jedną z dwóch wersji trojana dla systemu Android ze strony internetowej stworzonej przez cyberprzestępców:

- pierwsza wersja podszywa się pod przeznaczonego dla Androida klienta chińskiej wyszukiwarki Baidu,

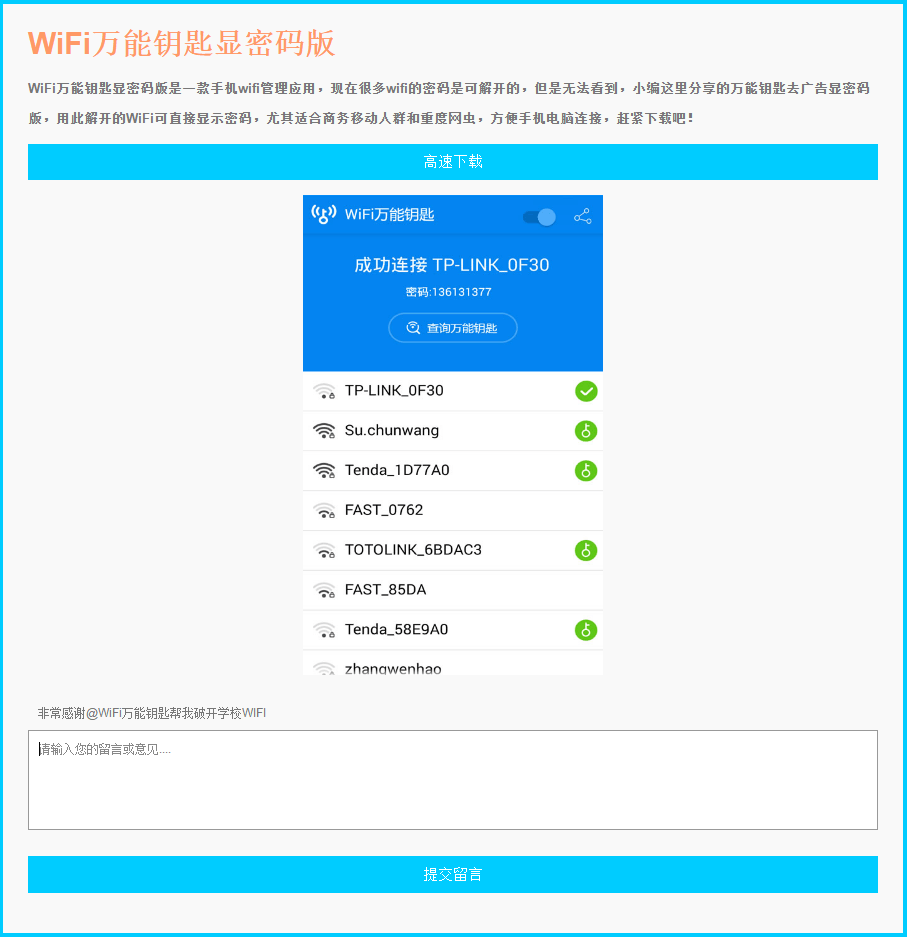

- druga to dobrze wykonana fałszywa wersja popularnej chińskiej aplikacji do rozpowszechniania informacji o sieciach Wi-Fi.

Kiedy zainfekowane urządzenie łączy się z siecią bezprzewodową, trojan atakuje router i próbuje uzyskać dostęp do interfejsu administratora przy użyciu metody siłowej w oparciu o długą, predefiniowaną listę kombinacji haseł i loginów. Oto możliwe kombinacje haseł i loginów:

admin:00000000, admin:admin, admin:123456, admin:12345678, admin:123456789, admin:1234567890, admin:66668888, admin:1111111, admin:88888888, admin:666666, admin:87654321, admin:147258369, admin:987654321, admin:66666666, admin:112233, admin:888888, admin:000000, admin:5201314, admin:789456123, admin:123123, admin:789456123, admin:0123456789, admin:123456789a, admin:11223344, admin:123123123

Jeśli próba ta powiedzie się, trojan podmienia aktualny adres serwera DNS na fałszywy, kontrolowany przez cyberprzestępców. Aby zapewnić stabilność w przypadku wyłączenia fałszywego serwera, atakujący dodają także adres pomocniczy.

W celu promowania trojana podszywającego się pod popularną aplikację cyberprzestępcy stworzyli specjalną stronę internetową. Infrastruktura, w której jest ona przechowywana, pełni jednocześnie rolę serwera wykorzystywanego przez atakujących do kontrolowania swojego szkodliwego programu. Wewnętrzne statystyki dotyczące liczby infekcji, które zostały zauważone przez analityków w otwartej części tej strony internetowej, pokazują, że zdaniem atakujących zainfekowanych zostało 1280 sieci Wi-Fi – potencjalnie narażając wszystkie połączone z nimi urządzenia na dalsze ataki i infekcję.

W jaki sposób się chronić?

Możemy tylko dołączyć się do zaleceń Kaspersky Lab: wszyscy użytkownicy muszą sprawdzić ustawienia DNS w swoich urządzeniach sieciowych i poszukać następujące fałszywe serwery DNS:

101.200.147.153, 112.33.13.11, 120.76.249.59

Jeśli w ustawieniach znajduje się jeden z wymienionych adresów, należy niezwłocznie skontaktować się z działem pomocy technicznej dostawcy usług internetowych lub zawiadomić właściciela sieci Wi-Fi. Niezbędna jest też zmiana domyślnego hasła i loginu dostępu do konfiguracji urządzenia.

Czy ten artykuł był pomocny?

Oceniono: 0 razy