Nieczęsto trafia do nas oprogramowanie, które zupełnie odbiega od powszechnie przyjętych “norm” w zakresie ochrony komputerów oraz stacji roboczych przed złośliwym oprogramowaniem. Wśród komentarzy, na jakie można natknąć się w sieci wielokrotnie powtarzana jest opinia, jakoby SpyShelter należy do aplikacji typu “anty-keylogger”. Właściwie jest to prawdą, jednak określenie SpySheltera wyłącznie mianem anty-keyloggera jest sporym niedowartościowaniem. Z perspektywy funkcjonalności wersji bezpłatnej (dostępne są tylko moduły anty-keylogger i anty-screenlogger) może i tak, jednak większość nabywców, którzy zdecydują się na zakup SpyShelter Premium lub SpyShelter Firewall może nie zdawać sobie sprawy z tego, z jak bardzo rozbudowanym programem mają do czynienia.

Oprogramowania SpyShelter nie wolno rozpatrywać w kontekście tradycyjnej ochrony antywirusowej. To nie jest aplikacja do zwalczania szkodników z wykorzystaniem opracowanych szczepionek lub heurystycznych metod, a już na pewno nie aplikacja do blokowania złośliwej zawartości na stronach internetowych. Potęga SpyShelter Firewall drzemie w “obserwowaniu” wszystkich procesów i usług systemowych, które w obrębie systemu operacyjnego synergicznym oddziaływaniem tworzą bezpieczny ekosystem zwanym systemem operacyjnym.

Zamierzając wypróbować SpyShelter Firewall lub Premium należy zadać sobie najważniejsze pytanie. Czy ten zabezpieczający program poddawać analizie w kontekście ochrony antywirusowej? Czy należycie będzie chronił przed wirusami? A jeśli tak, to czy jest w stanie całkowicie zastąpić oprogramowanie antywirusowe? Odpowiedzi na te pytania trzeba rozłożyć na czynniki pierwsze:

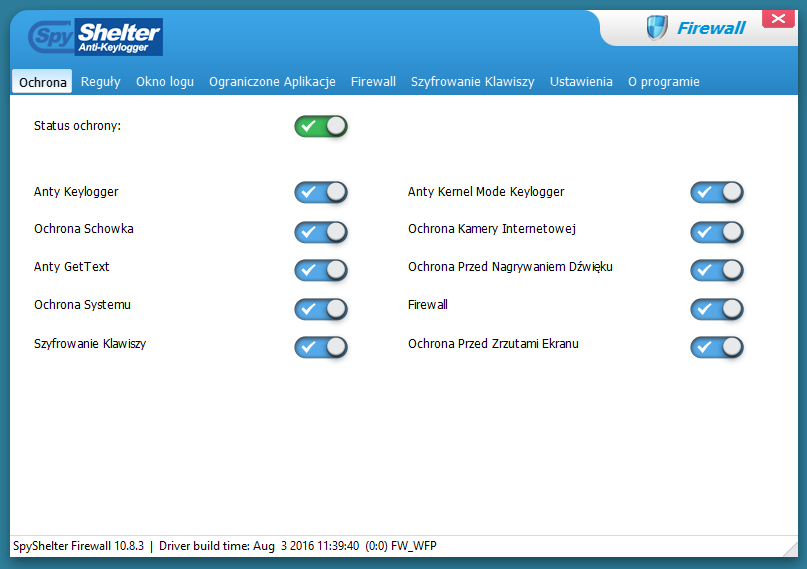

Dzięki wbudowanym licznym funkcjom SpyShelter Firewall może całkowicie zastąpić tradycyjne oprogramowanie antywirusowe, które chroni komputery w czasie rzeczywistym — bez najmniejszych wątpliwości SpyShelter sprawdzi się w roli strażnika systemu oferując:

- ochronę systemu i plików systemowych przed modyfikacją, instalacją rootkitów, wstrzykiwaniem kodu,

- ochronę systemu przed keyloggerami działającymi z poziomu jądra,

- ochronę przed przechwyceniem obrazu z kamery internetowej oraz dźwięku z wbudowanego głośnika laptopa,

- ochronę przed zrzutami ekranu,

- zaawansowany dwukierunkowy firewall,

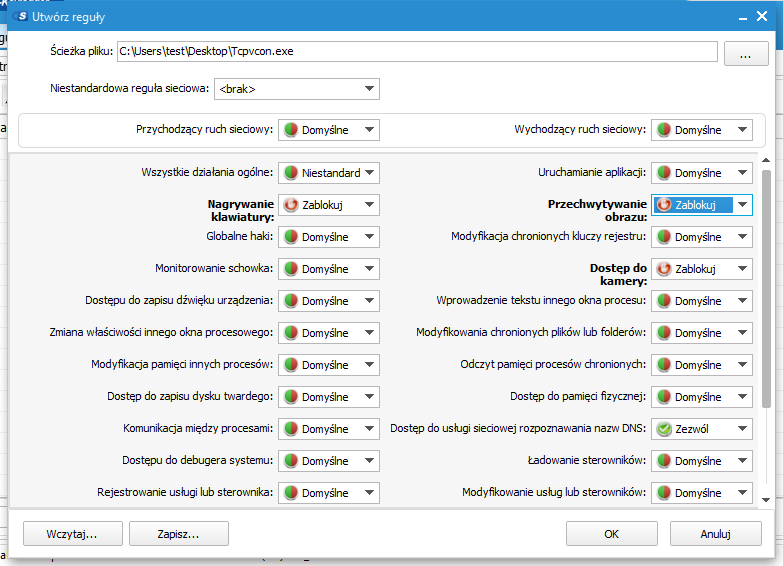

- zwiększoną odporność wybranych aplikacji na manipulację ze strony exploitów poprzez ograniczenie im dostępu do plików i rejestru, przechwytywaniu klawiszy oraz podwyższaniu uprawnień.

SpyShleter Firewall oczywiście chroni system operacyjny przed wirusami, jeśli jednak ograniczymy się tylko do tego jednego aspektu, wydana opinia na temat tego produktu byłaby bardzo niesprawiedliwa.

SpyShelter Firewall gwarantuje protekcję systemu i plików przed całym spektrum malware (od robaków, spyware, po keyloggery, ransomware), jednak nie wykonuje swych zadań w taki sam sposób, jak robią to tradycyjne pakiety zabezpieczające, które wykrywają anomalie w oparciu o behawioralną heurystykę. Podstawową i najważniejszą różnicą pomiędzy recenzowanym SpyShelter Firewall a “najzwyklejszym” antywirusem, to sposób wykrywania tych anomalii — odstępstw od założeń działania procesów, samego systemu operacyjnego i zainstalowanych programów trzecich. Zakładając sytuację, w której celowo użytkownik pobierze wirusa na dysk oraz, gdy będzie próbował uruchomić złośliwy program, różne rozwiązania antywirusowe będą chronić system oraz pliki poprzez:

– Zablokowanie szkodliwej strony WWW już w przeglądarce. W zależności od producenta blokada może nastąpić na skutek złej reputacji strony internetowej; odpytania “chmury” ze zwróceniem wyniku o witrynie, która jest na czarnej liście lub blokując stronę na skutek skanowania w czasie rzeczywistym zasobów serwera.

– Wykrycie pobranego pliku w momencie zapisania go na dysk twardy. Zadaniem programów antywirusowych jest ochrona przed wirusami w czasie rzeczywistym i w momencie pojawienia się na dysku szkodliwego pliku. Blokada może nastąpić za pośrednictwem chmury (reputacja, czarne i białe listy) lub tradycyjnie — z użyciem zlokalizowanych wzorców zagrożeń na dysku lokalnym.

– Śledzenie zmian wprowadzonych do systemu. Jeśli pobrany program nie zostanie rozpoznany przez statyczne metody detekcji może zostać wysłany do chmury celem analizy (na ten czas wykonanie pliku jest wstrzymywane) lub jego bezpieczeństwo będzie zweryfikowane na podstawie:

- emulacji “zachowania” w piaskownicy,

- emulacji działania programu w systemie z uwzględnieniem behawioralnej metody heurystycznej (detekcja algorytmiczna na pewnym abstrakcyjnym poziomie z wykorzystaniem metod kryptoanalizy).

Niezależnie od wyniku skanowania nieznany program będzie dopuszczony do działania, zostanie zablokowany, usunięty, przeniesiony do kwarantanny — jednak użytkownik prędzej czy później dowie się, czy uruchomiona aplikacja jest bezpieczna, czy wręcz przeciwnie.

W tak zwanym “międzyczasie” antywirus z całą pewnością wyświetli odpowiedni alert ostrzegając przed potencjalnymi skutkami zezwolenia na dalsze działanie programu. Jednak celem tego artykułu jest przedstawienie różnicy pomiędzy antywirusem (bez modułu HIPS), a SpyShelter Firewall.

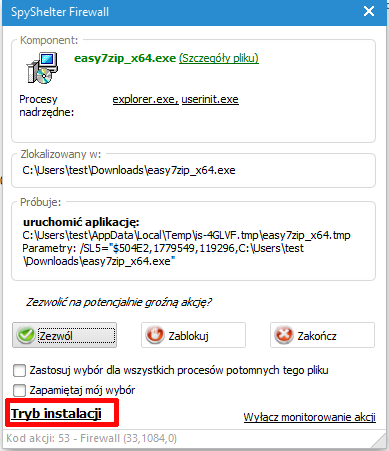

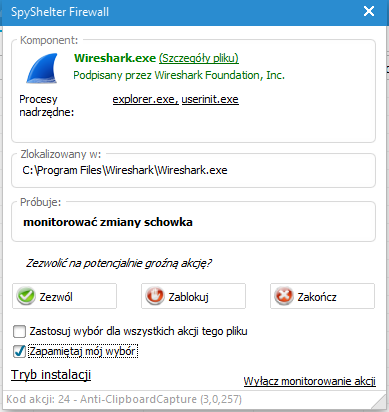

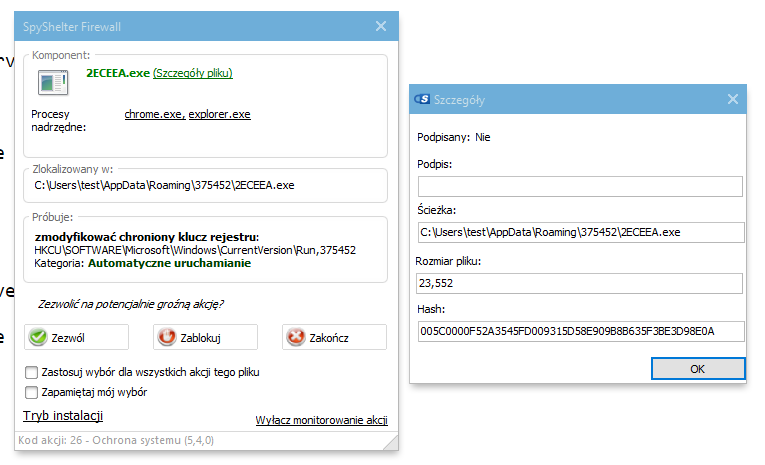

Firma Datpol projektując aplikację SpyShelter inaczej rozwiązała problem ochrony komputerów. SpyShelter powiadomi komunikatem o próbie uruchomienia nieznanej aplikacji, ale nie w sytuacji zagrożenia (jak robią to antywirusy np. wykrywając wirusa w nomenklaturze Trojan.Gen.Heuristic.113 i proponują jego usunięcie lub przeniesienie do kwarantanny), a w kontekście próby otwarcia przez nieznaną aplikację innego procesu już działającego w systemie, modyfikacji systemowych kluczy (np. przy przy próbie automatycznego uruchamia z systemem), a także przy próbie ustanowienia połączenia internetowego.

Komunikaty i ich częstotliwość zależne są od ustawień. SpyShelter nie korzysta z żadnych sygnatur zagrożeń, dlatego jego działanie w systemie jest praktycznie niezauważalne. Domyślnie program radzi sobie całkiem dobrze — w przypadku komunikacji międzyprocesowej w obszarze systemu operacyjnego dodawane są przez producenta automatyczne reguły i to na ustawieniach zalecanych (trzeba przyznać, że dosyć restrykcyjnych). W momencie utworzenia automatycznej reguły zezwalającej na działanie programu użytkownik jest powiadamiany systemowym komunikatem — integralność z systemem (pod tym względem SpyShelter Firewall integruje się z centrum zabezpieczeń i centrum akcji systemu Windows 7 / 8 / 8.1 i 10). Ilość komunikatów może być ograniczona przy zastosowaniu tzw. trybu instalacji. Podczas instalacji programów rekomendujemy jego stosowanie.

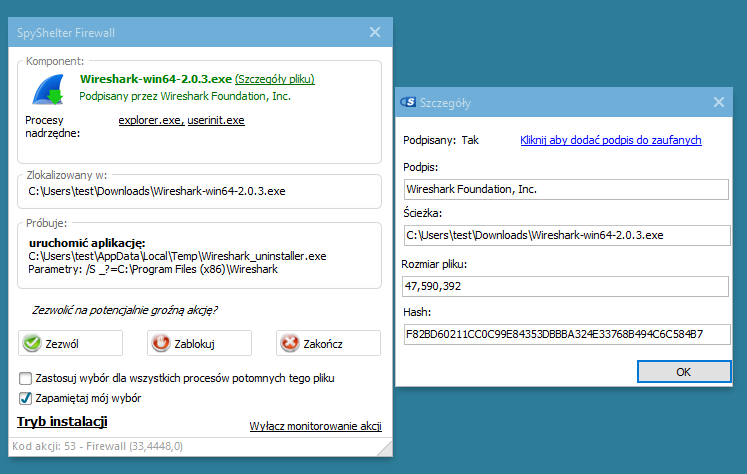

W momencie instalowania oprogramowania decyzję o bezpieczeństwie programu można opierać o certyfikat wystawiony dla właściciela aplikacji. Opcjonalnie, jeśli użytkownik “ufa” wydawcy certyfikatu może dodać go do zaufanych. W następstwie, instalując inny program, którego pliki będą podpisane certyfikatem od wcześniej zdefiniowanego (jako zaufany) wydawcy certyfikatu, SpyShelter nie wyświetli komunikatów dotyczących prób dostępu do różnych części systemu i plików systemowych.

Jeśli certyfikat nie jest dodany do wewnętrznej bazy zaufanych podpisów to instalator / plik / biblioteka DLL traktowane są jak każdy inny niezaufany plik. SpyShelter bazuje na wewnętrznej bazie podpisów cyfrowych, dla których akcje są automatycznie podejmowane. A skoro podpis cyfrowy dla pliku nie zawsze jest równoznaczny z bezpieczeństwem programu, potencjalne szkodliwe oprogramowanie również może być podpisane cyfrowo.

Czy SpyShelter Firewall całkowicie może zastąpić oprogramowanie antywirusowe?

Zdecydowanie tak. W obszarze działania systemu operacyjnego, SpyShelter Firewall w rękach praktyków bezpieczeństwa i zaawansowanych użytkowników będzie warownią niemal nie do sforsowania. A to wszystko za niewygórowaną cenę — około 140 złotych za ochronę jednego, lub 299 złotych za ochronę do trzech urządzeń.

Chociaż SpyShelter Firewall może całkowicie zastąpić antywirusa, który chroni przed zagrożeniami z sieci i z nośników wymiennych, to nadal istnieją pewne obszary, gdzie — nie tyle same antywirusy, co pewne narzędzia opracowane przez tychże producentów okazują się nadal niezastąpione:

– Zainfekowany komputer, który odmawia zainstalowania oprogramowania. W takim wypadku nadal najłatwiejszym i najskuteczniejszym sposobem pozbycia się problemu jest próba instalacji antywirusa w trybie ratunkowym. Infekcję i tak należy zlikwidować, np. z wykorzystaniem płyty ratunkowej.

– SpyShelter Firewall nie potrafi automatycznie usuwać wirusów ani ich rozpoznawać. Z pomocą oprogramowania SpyShelter użytkownik jest w stanie zablokować działanie dowolnego zagrożenia, jednak pliki źródłowe malware’u nie będą usunięte bez ingerencji ludzkiej. Infekcji najłatwiej pozbyć się wykorzystując logi lub przeprowadzając skanowanie na żądanie odpowiednim narzędziem. Dla oprogramowania SpyShelter — keylogger, spyware czy ransomware nie jest wirusem, a ciągiem nierozłącznych zdarzeń (akcji), o działaniu których powiadamia swojego nadzorcę — użytkownika.

– Aby zwiększyć bezpieczeństwo bankowości internetowej warto wraz ze SpyShelter Firewall stosować oprogramowanie przeznaczone do uruchamiania w wirtualnej przestrzeni odseparowanej przeglądarki. Na krytycznych komputerach i tak rekomendujemy bootowalny USB / CD oraz zlecanie przelewów z wykorzystaniem systemu Linux.

– SpyShelter Firewall może działać w jednym czasie z programem antywirusowym, jednak dublowanie niektórych funkcjonalności nie będzie najlepszym pomysłem. Aby w pełni wykorzystać możliwości SpyShelter Firewall zalecamy jego instalację jako dedykowanej ochrony komputera, natomiast w ramach “okazjonalnego wsparcia i prewencji” warto rozważyć wykorzystanie skanerów antywirusowych na żądanie.

Test ochrony

SpyShelter Firewall to aplikacja, którą trudno sprawdzić w kontekście tradycyjnej ochrony. Zastosowanie tutaj metodologii odpowiadającej oprogramowaniu antywirusowemu nie miałoby najmniejszego sensu. Jakakolwiek próba otwarcia instalatora / złośliwego programu kończy się wyświetleniem komunikatu — nawet programu, który zawiera podpis cyfrowy od zaufanego dostawcy certyfikatów. W tego typu przypadkach zadaniem testera jest podejmowanie decyzji w taki sposób, aby nie doprowadzić do infekcji systemu.

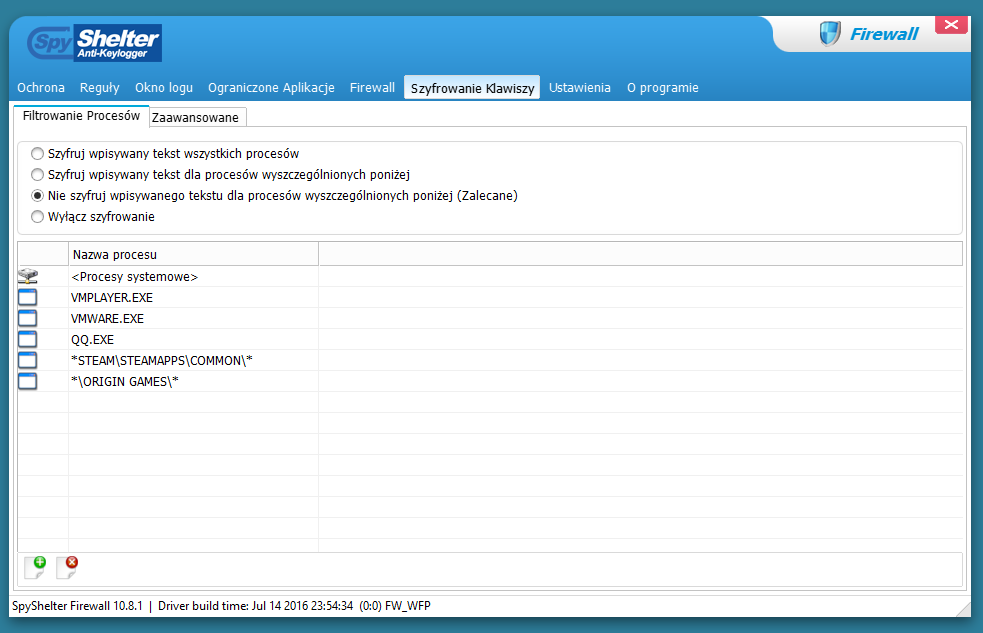

W kontekście ochrony warto wspomnieć o jeszcze jednej bardzo ważnej funkcjonalności — szyfrowaniu klawiszy, która nie ma wpływu na wydajność komputera.

SpyShelter należy do prekursorów aplikacji, które szyfrują wciskane klawisze niezależnie od języka systemu operacyjnego. Jest to w tej chwili jedyny znany program szyfrujący klawisze, który działa z większością aplikacji. Konkurencyjny Zemana AntiLogger nie szyfruje wschodnioazjatyckich systemów operacyjnych, KeyScrambler co prawda działa np. z chińskim Windowsem, ale działa tylko z wybranymi aplikacjami. Natomiast SpyShelter działa ze wszystkimi wersjami Windowsa na świecie oraz nie jest ograniczony do listy aplikacji — tak jak KeyScrambler. Dodatkowo SpyShelter jako jedyny program na tle wymienionych potrafi szyfrować aplikacje konsolowe (różne specjalistyczne programy w rządowych organizacjach i innych instytucjach wciąż mogą używać tego typu rozwiązań) np. popularny rosyjski manager plików FAR.

W momencie wciskania klawisza jest on szyfrowany na poziomie jądra systemu i wysyłany za pośrednictwem bezpiecznego tunelu tylko do tej aplikacji, której okno jest aktualnie aktywne. Sprawia to, że wciśnięcie klawiszy, którym odpowiada ciąg liczb “12 1234 1234 1234 1234 1234 1234” (konto bankowe) powoduje przechwycenie przez wirusa bezsensownego ciągu znaków.

Osoby, które zechcą przetestować funkcję anty-keylogger z szyfrowaniem klawiszy polecamy to narzędzie oraz ten film:

Szyfrowanie klawiszy zapobiega przechwyceniu wpisywanych znaków podczas zlecania przelewów, logowania się do portali internetowych, klientów FTP, itp.

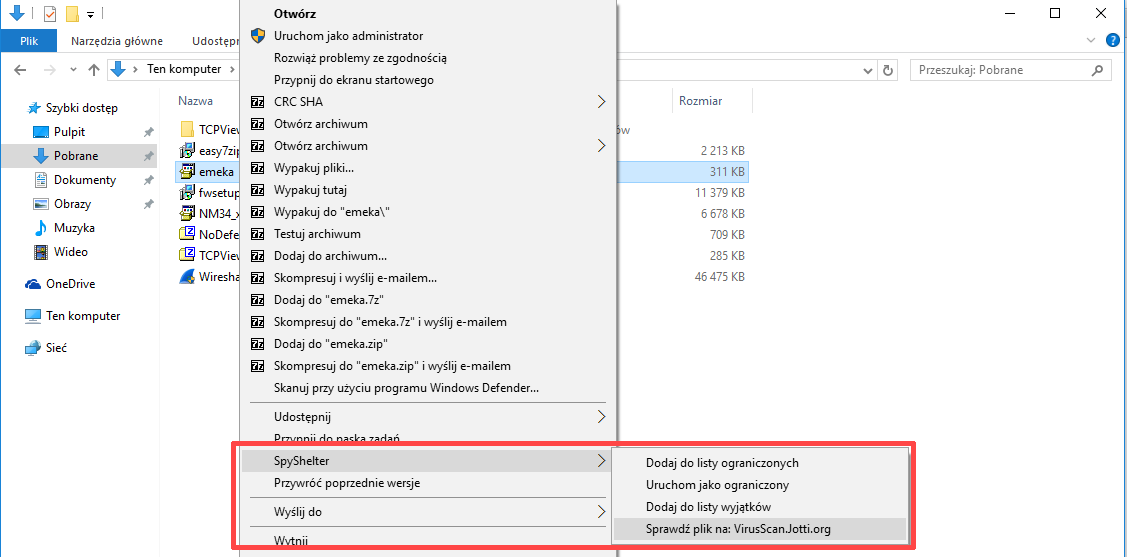

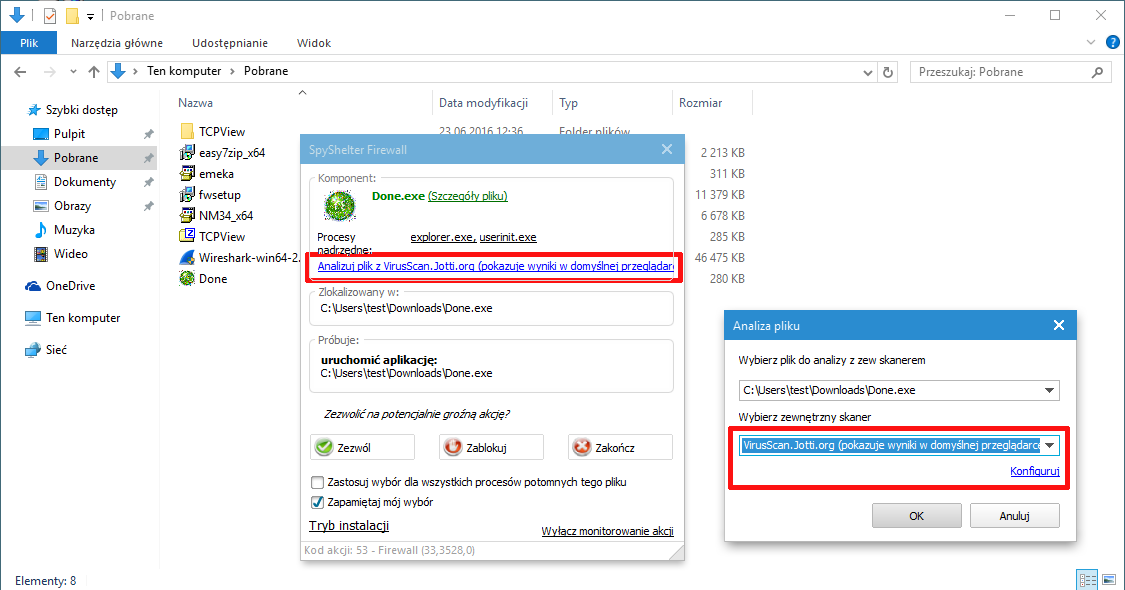

Bezpieczeństwo pliku weryfikowane jest na jeszcze jednej podstawie. Za pomocą API serwisu Jotti.org deweloperzy SpyShelter dają możliwość użytkownikom wysłanie pliku przed jego uruchomienie do analizy antywirusowej w chmurze. Możliwe jest to na dwa sposoby: albo przed uruchomieniem pliku [ … ]:

[ … ] albo po jego uruchomieniu z zastosowaniem domyślnej systemowej przeglądarki lub dołączonej aplikacji do wyświetlania wyników RlstView. Program zyskał niedawno również nową funkcjonalność dającą możliwość dodania innych zewnętrznych aplikacji/skanerów które działają z linii komend np. JottiQ Uploader.

W jaki sposób zintegrować aplikację ze SpyShelter wyjaśniają twórcy na swoim blogu.

Przykładowy raport ze skanowania: https://virusscan.jotti.org/pl-PL/filescanjob/tiignkp5dt

Test wydajnościowy

SpyShelter tak jak inne oprogramowanie zabezpieczające potrzebuje pewnej ilości zasobów do działania. Aby sprawdzić wpływ SpyShelter Firewall w wersji 10.8.2 na zużycie zasobów sprzętowych wirtualnego systemu Windows 10 Pro x64 zainstalowanego na dysku SSD, skorzystaliśmy z monitora wydajności.

W badaniu tym sprawdzono rzeczywiste zapotrzebowanie na czas procesora wyrażonego w procentach oraz na pamięć RAM, lecz wyłącznie dla procesów SpyShelter Firewall. Takie podejście do testów, kiedy pod uwagę nie są brane uruchomione w tym samym czasie inne procesy systemowe i procesy aplikacji trzecich umożliwia szczegółowe odseparowanie zużycia zasobów sprzętowych testowanego programu od pozostałych procesów w systemie, oddając rzeczywiste wymagania sprzętowe.

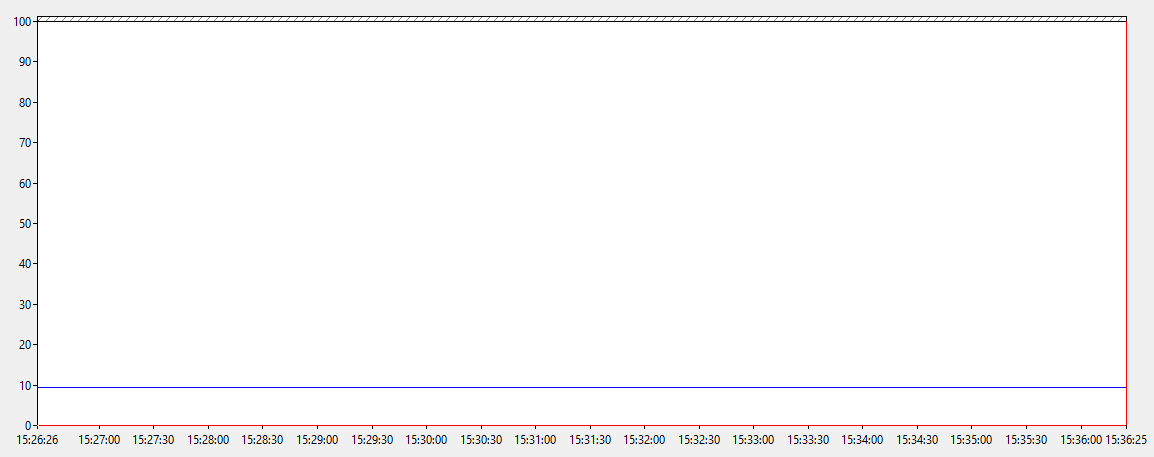

Poniższy wykres zostały wykonany przez monitor wydajności, który przez 10 minut w trybie jałowym zbierał z interwałem ustawionym na 1 sekundę średnie wyniki zapotrzebowania na pamięć RAM oraz upływ czasu procesora potrzebnego do prawidłowego funkcjonowania aplikacji SpyShelter Firewall.

Wykres zawiera średnie obciążenie RAM (wynik dla CPU to 0%, więc wykres nie jest widoczny) z każdej sekundy badania. Po 10 minutach, działanie monitora wydajnościowego było zatrzymywane. Następnie obliczano średnią wartość z 600 pomiarów z każdej sekundy dla każdego procesu z dokładnością do 1 bajta. Wynik zamieniono wartość wyrażoną w megabajtach [ MB ].

Chyba nie będzie dla nikogo zaskoczeniem, że SpyShelter Firewall potrzebuje tyle zasobów do działania, co najlepszy w kategorii wydajności program antywirusowy. Jako że SpyShelter Firewall nie bazuje na tradycyjnych metodach wykrywania wirusów w oparciu o sygnatury, to ten test właściwie był tylko formalnością. Aplikacja będzie działać nawet na najstarszych komputerach.

Podsumowanie

Aplikacji SpyShelter Firewall nie należy rozpatrywać w kontekście oprogramowania antywirusowego. SpyShelter “nie potrafi odróżnić” malware’u od nieznanego instalatora, jednak w obu przypadkach zareaguje tak samo — wyświetlając stosowny komunikat. Producent wychodzi z założenia, że to użytkownik pobrał plik z pewnego źródła — ze źródła, którego jest pewien (chociaż plik źródłowy na skutek włamania na stronę może zostać zastąpiony). SpyShelter nie służy do usuwania złośliwego oprogramowania, ale do blokowania potencjalnie szkodliwych działań. Wreszcie, SpyShelter nie skanuje programów — monitoruje ich działanie i zatrzymuje, kiedy ich zachowanie odbiega od standardowych reguł. Chociaż SpyShelter Firewall nie jest typowym antywirusem, to pozwala na wykrycie znacznie bardziej wyrafinowanych zagrożeń niż tradycyjne programy ochronne.

Czy ten artykuł był pomocny?

Oceniono: 0 razy