Opublikowano aplikację dla Windows (Linux jest w planie), która korzystając ze słabości w protokole STUN (to skrót od Session Traversal Utilities for NAT), daje sposobność atakującemu ujawnienia adresu IP użytkownika komunikatora. Aby było to możliwe, należy spełnić określone warunki.

Zacznijmy może od tego, że protokół STUN używany jest jako most P2P (peer to peer) do komunikowania się urządzeń, które znajdują się za NAT w sieci wewnętrznej operatorów. Urządzenia do obopólnej komunikacji muszą znać swój publiczny adres IP oraz numer portu. Jeżeli znajdują się za NAT lub innym firewallem, otrzymują prywatne adresy IP, które nie są widoczne dla wszystkich w Internecie.

STUN jest pewnego rodzaju pomostem, który umożliwia przesyłanie komunikatów głosowych i tekstowych w formie zaszyfrowanej, a wybór szyfrowania zależy od producenta aplikacji. Zatem serwer STUN rozwiązuje problem z prywatnymi adresami IP urządzeń, pozwalając im „widzieć” swój publiczny adres IP.

Działa to według następującego schematu:

Firma WebSec opracowała narzędzie STUNmon dla Windows, która pozwala „podpiąć” się pod proces uruchomionego komunikatora i zdemaskować tożsamość użytkownika po drugiej stronie.

Kiedy aplikacja STUNmon zadziała?

W przypadku komunikatora Telegram atakujący musi:

- Znać numer telefonu ofiary.

- Zadzwonić do ofiary.

- Ofiara musi mieć wyłączoną opcję bezpieczeństwa „odbierania” połączeń tylko od zaufanych kontaktów.

- Ofiara musi odebrać połączenie.

W przypadku komunikatora Signal atakujący musi:

- Znać numer telefonu ofiary.

- Zadzwonić do ofiary.

- Podobnie – ofiara musi akceptować połączenia od osób nieznanych.

- Ofiara nie musi odbierać telefonu, ale musi spełnić krok 3, aby ujawnić swój adres IP.

Skąd ktoś może poznać Twój numer telefonu?

Twój numer telefonu może znajdować się w jednym z dużych wycieków baz danych użytkowników np. z Facebooka (zobacz, co na ten temat twierdzi Inspektor Danych Osobowych) albo przez niedopatrzenie może zostać udostępniony publicznie np. na firmowej, osobistej stronie internetowej lub na profilu społecznościowym.

Użytkownicy często zapominają, że nie należy zostawiać tak wrażliwych danych, jak numer telefonu publicznie. Nie korzystają z ustawień prywatności w komunikatorach i portalach społecznościowych, stąd też później zdarzają się wycieki oraz przejęte konta przez cyberprzestępców.

STUNmon – przegląd

Oprogramowanie STUNmon, według twórców, potrafi przechwycić ruch Telegrama i Signal, i ujawnić adres IP użytkowników, ale jak wykazaliśmy wyżej, pod pewnymi warunkami.

Dodatkowo ofiara zabezpieczy swoje połączenia sieciowe, jeśli korzysta z VPN, który szyfruje cały ruch przechodzący przez urządzenie w dwie strony (połączenia wychodzące oraz przychodzące).

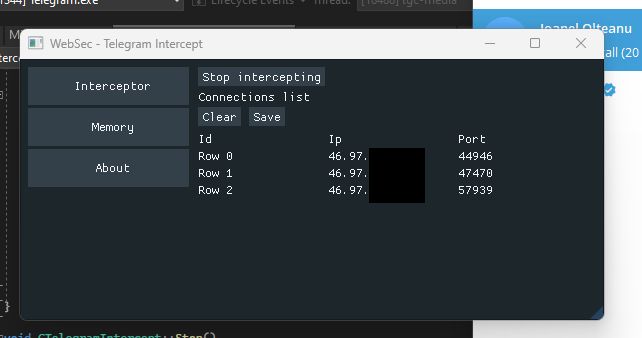

Narzędzie posiada graficzny interfejs i za pomocą prostych kliknięć umożliwia wyodrębnienie z komunikacji sieciowej adresów IP użytkowników:

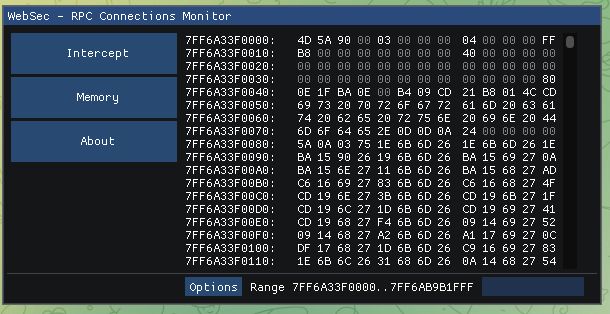

Za wszystkim stoi atrybut XOR-MAPPED-ADDRESS, który może potencjalnie ujawnić adres IP WAN użytkownika komunikatora Telegram po zainicjowaniu połączenia:

Opisane narzędzie ma charakter edukacyjny i nie powinno być wykorzystywane w celach, które łamią prawo. Jak zaznaczają autorzy programu, STUNmon korzysta z funkcji, które są dostępne w komunikatorach i systemach operacyjnych. Może być używane do tzw. opsec-u i stanowi wartość edukacyjną. Osoby zainteresowane bezpieczeństwem będą chciały dowiedzieć się więcej o możliwości ujawnienia adresu IP, właśnie ten sposób. Znając techniki atakujących, łatwiej jest się zabezpieczyć.

Co można zarekomendować w odpowiedzi na STUNmon?

1. Sprawdź ustawienia prywatności komunikatorów i upewnij się, że Twój numer telefonu bądź inne dane mogą widzieć WYŁĄCZNIE znajomi. Niech nikt postronny nie będzie miał możliwości zadzwonienia do ciebie.

2. W niektórych sytuacjach przydaje się VPN, ale nie musisz mieć włączonego połączenia 24 godziny na dobę. Poza tym VPN to zakres bardzo rozległy, bo wchodzimy w tematy prywatności oraz zaufania do serwerów operatora VPN.

Czy ten artykuł był pomocny?

Oceniono: 0 razy