Przemysłowe systemy sterowania (ang. Industrial Control Systems, zwane dalej ICS) są elementem o krytycznym znaczeniu w każdej fabryce, lotnisku, zakładzie pracy. Procedury bezpieczeństwa dotyczą zarówno ludzi jak i maszyn — w szczególności podłączonych do Internetu. Funkcjonowanie wielu gałęzi handlu, gdzie kluczowe jest bezproblemowe przekazywanie towarów i usług, może zależeć od jednego konsorcjum, dlatego zastój w produkcji może mieć bezpośrednie przełożenie na okoliczne przedsiębiorstwa.

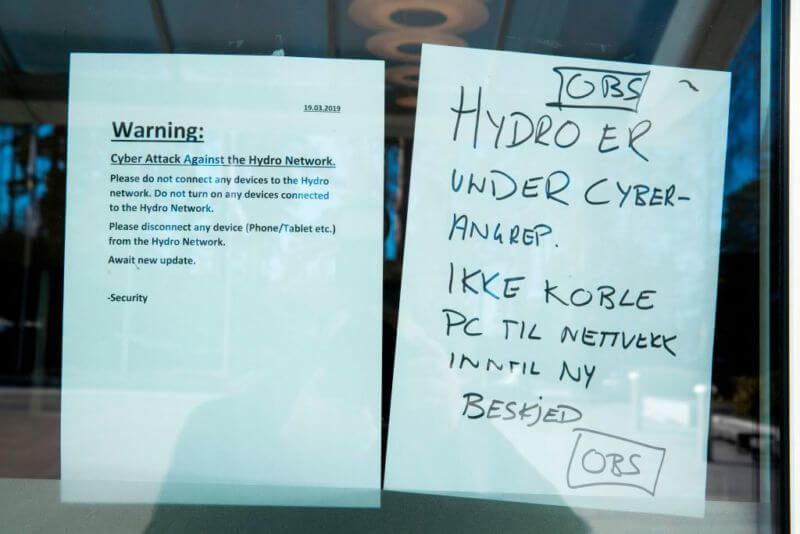

Norweska firma Norsk Hydro będąca jednym z największych producentów aluminium na świecie do dzisiaj walczy ze skutkami prostego ataku ransomware. W wyniku incydentu władze firmy były zmuszone do zamknięcia kilku placówek.

Cyberatak na fabrykę aluminium pokazuje jak działania hackerów mogą spowodować wielomilionowe straty i zatrzymać współpracę z małymi, lokalnymi dostawcami. Na awarii zakładu pracy nikt nie zyskał, dlatego systemy przemysłowe, odpowiedzialne za automatyzację, muszą być tak dobrze zabezpieczone, jak to tylko możliwe.

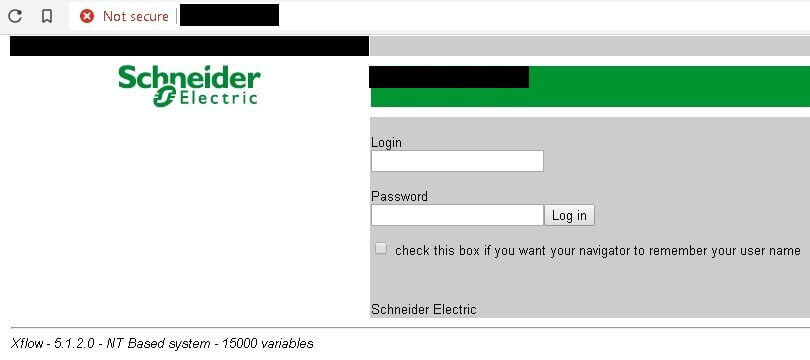

Systemy opracowane przez Schneider Electric są używane w Polsce. Stan ich zabezpieczeń jest tragiczny!

Firma Schneider Electric poinformowała o podatnościach w produktach Modicon, związanych z protokołem FTP. Podatne są produkty Modicon M580, Modicon M340, Modicon BMxCRA i 140CRA, a podatności dotyczą:

- CVE-2019-6841 – Odmowa dostępu do PLC

- CVE-2019-6842 – Odmowa dostępu do PLC

- CVE-2019-6843 – Odmowa dostępu do PLC

- CVE-2019-6844 – Odmowa dostępu do PLC

- CVE-2019-6846 – Transmisja danych otwartym tekstem

- CVE-2019-6847 – Odmowa dostępu do usługi FTP

Producent wydał zalecenia związane z ograniczeniem ryzyka wykorzystania podatności.

Setki fabryk na terenie naszego kraju w dalszym ciągu nie są przystosowane na scenariusz ataku ze strony wroga, którego nie widać.

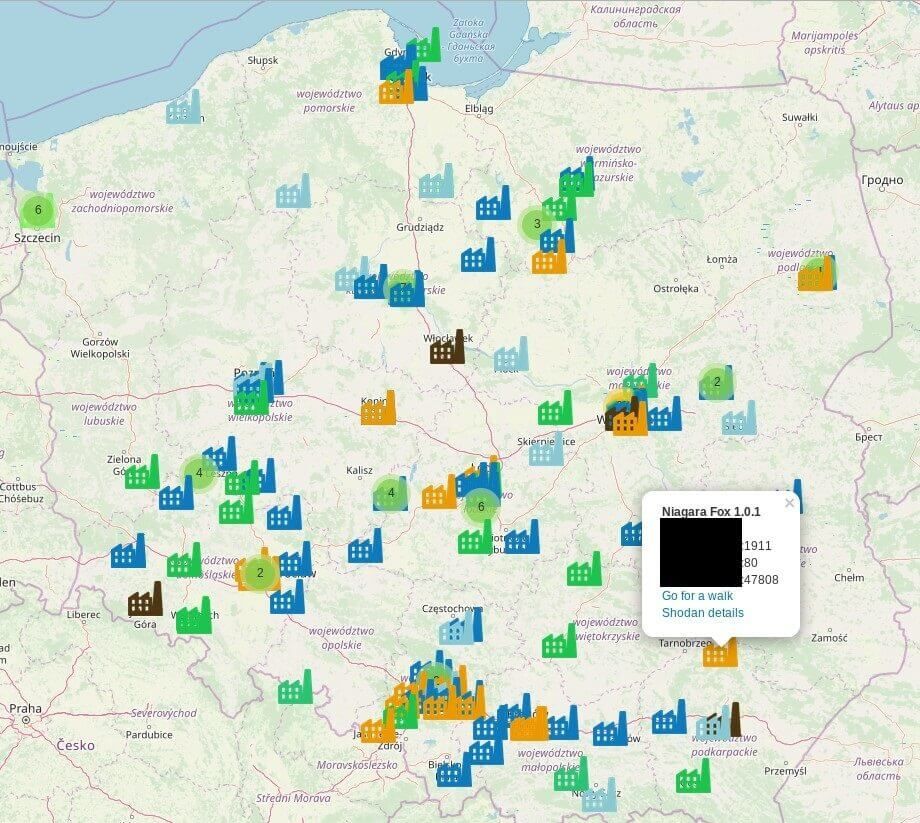

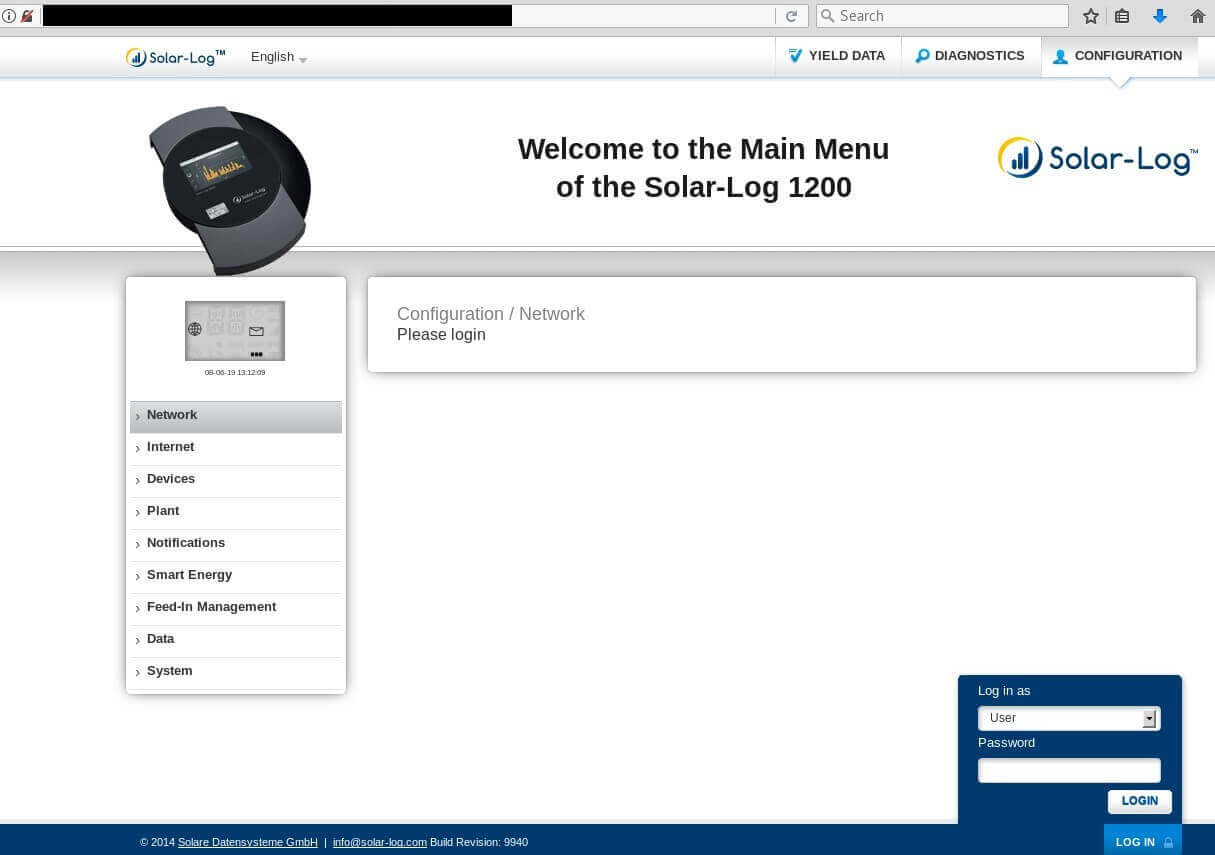

Doświadczenie przeprowadzone przez autora narzędzia „Kamerka” daje do zrozumienia, że stan cyberzabezpieczeń fabryk w Polsce jest zły. Ekspert zwraca uwagę na usługi ICS, które nie powinny być dostępne z Internetu. Opłaceni hackerzy mogą wykorzystać niewystarczającą ochronę. Otwarte porty takie jak HTTP, FTP, SSH, SNMP, VNC i SMB niepotrzebnie stwarzają dodatkowe ryzyko, ułatwiając rozpoznanie ataku i przygotowanie narzędzi. Wygląda na to, że ważne strategicznie firmy mają znaczne braki kadrowe i nie są przygotowane do współczesnych cyberwojen.

Nałożone na mapę Polski systemy ICS nie są równoznaczne z celami zawierającymi luki bezpieczeństwa (przynajmniej nie bezpośrednio). Niemniej usługi wystawione do Internetu, takie jak panel logowania, znacznie ułatwią rozpoznanie systemu operacyjnego, serwera WWW i zainstalowanego na nim oprogramowania.

Na dzień dzisiejszy narzędzie „Kamerka” potrafi rozpoznawać produkty lub usługi:

- Modbus

- Siemens S7

- Tridium

- General Electric

- BACnet

- HART IP

- Omron

- Mitsubishi Electric

- DNP3

- EtherNet / IP

- PCWorx

- Red Lion

- Codesys

- IEC 60870–5–104

- ProConOS

„Kamerka” pokazuje skalę nieprawidłowości — większość stron logowania działa na portach 80, 81, 8080, 8081 bez HTTPS. Oprócz tego ujawnia, które porty i usługi są otwarte na serwerach: SSH (22), FTP (21), VNC (5900) SNMP (161) i PPTP (1723).

Ujawnione dane przez narzędzie „Kamerka” nie pozostawia złudzeń. Obecny stan zabezpieczeń dużych firm w Polsce korzystających ze systemów ICS powinien być lepszy.

Biorąc pod uwagę fakt, w jaki sposób działa usługa Shodan do wyszukiwania podatnych celów, możemy przypuszczać, że otwartych portów jest więcej niż w przedstawionych statystykach. Fabryki, szpitale, lotniska, duże zakłady pracy, muszą pilnie zająć się zabezpieczeniami, które mają przełożenie na ciągłość biznesową i bezpieczeństwo cywilne. Podstawowe pytanie na jakie muszą sobie odpowiedzieć dyrektorzy nie brzmi „Czy zostaniemy zaatakowani?” ale „Kiedy to się stanie?”, a nawet — „Zostaliśmy zaatakowani! Co teraz powinniśmy zrobić?”. Dobre standardy bezpieczeństwa to klucz do stabilnej pracy.

ICS na świecie

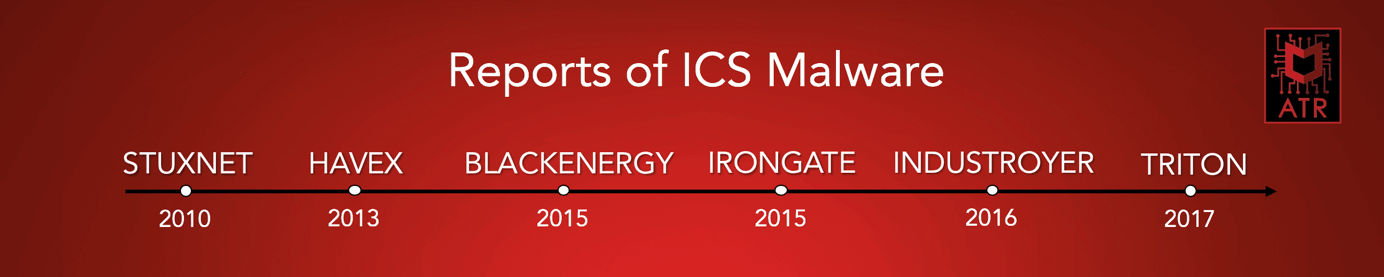

Pod względem cyberataków na systemy ICS nie jest lepiej. Niedawno firma Trend Micro opracowała ciekawy raport o złośliwym oprogramowaniu Triton przekraczającym kolejną etyczną granicę.

Nakierowany Triton na systemy przemysłowe na całym świecie, w tym elektrownie atomowe, urządzenia do uzdatniania wody i automatykę transportu, stwarza poważne zagrożenie gospodarcze i cywilne. Przez trzy lata w fabryce petrochemicznej w Arabii Saudyjskiej na Bliskim Wschodzie malware Triton pozostawało niezauważone, doprowadzając w tym czasie do kilku przestojów fabryki.

Początkowo eksperci nie łączyli usterek kontrolera ze złośliwym oprogramowaniem. Dopiero w 2017 roku zaproszony do współpracy Julian Gutmanis, główny analityk ds. zagrożeń w firmie Dragos, oraz inni eksperci, stwierdzili, że Triton atakuje systemy zarządzane i monitorowane przez fizyczny kontroler Triconex francuskiej firmy Schneider Electric.

Francuzi mają własne przedstawicielstwo w Polsce oraz produkcję urządzeń do automatyki przemysłowej i rozdzielania energii w Bukownie, Mikołowie, Szczecinku, Świebodzicach i Tychach. Kontroler Triconex zarządzany przez oprogramowanie francuskiej firmy jest ostatnią linią obrony przed przejęciem kontroli nad systemem przemysłowym.

Na stronie Uniwersytetu Massachusetts Institute of Technology czytamy, że hakerzy dostali się do sieci fabryki jeszcze w 2014 roku i znaleźli słaby punkt w konfiguracji zapory sieciowej, która miała blokować nieautoryzowany dostęp. Stamtąd dostali się do komputera zarządzającego całym systemem, wykorzystując niezałataną lukę w kodzie systemu Windows lub przechwytując dane logowania pracownika.

Czy za atakami stoi Rosja? A może ktoś podszywa się pod Rosję?

Na początku Triton był uważany za dzieło Iranu, biorąc pod uwagę, że polityczny konflikt z Arabią Saudyjską. W opublikowanym raporcie FireEye amerykańska firma zajmująca się bezpieczeństwem cybernetycznym, która została wezwana na samym początku śledztwa w sprawie Triton, zaczęła szukać innego winowajcy. Hakerzy stojący za Tritonem mieli kupić identyczną maszynę Schneider i wykorzystać ją do przetestowania złośliwego oprogramowania. Umożliwiło to naśladowanie protokołu lub zestawu reguł cyfrowych. Hakerzy znaleźli także lukę w oprogramowaniu kontrolera Triconex. Pozwoliło im to wprowadzić do systemów swój kod, który zapewnił im dostęp do kontrolerów.

Eksperci FireEye rzekomo znaleźli tymczasowe pliki pozostawione przez hakerów i złośliwe oprogramowanie. Zawierało ono kilka nazw w cyrylicy, a także adres IP, który był używany do uruchamiania operacji związanych ze złośliwym oprogramowaniem. FireEye stwierdziło również, że znalazło dowody wskazujące na zaangażowanie w operację rosyjskiego profesora, chociaż nie podali żadnego nazwiska. Niemniej raport zawiera informacje, że FireEye nie znalazło konkretnych dowodów na to, że to rosyjski instytut badawczy opracował szkodliwe oprogramowanie Triton.

Eksperci z różnych firm wciąż szukają źródeł złośliwego oprogramowania. Tymczasem Julian Gutmanis z Dragos pragnie pomóc firmom, wyciągnąć ważne wnioski ze swojego doświadczenia w saudyjskiej fabryce. W prezentacji na konferencji bezpieczeństwa przemysłowego S4X19 w styczniu 2019 roku nakreślił kilka z nich. Obejmowały one fakt, że pracownicy fabryki zignorowali wiele alarmów antywirusowych wywołanych przez szkodliwe oprogramowanie i że nie wykryli nietypowego ruchu w swoich sieciach. Pracownicy fabryki również pozostawili fizyczne klucze kontrolujące ustawienia w systemach Triconex w pozycji, która pozwalała na zdalny dostęp do oprogramowania maszyny.

Gdyby doszło do poważniejszej awarii, głównym winowajcom byłoby złośliwe oprogramowanie atakujące systemy ICS. Gorzką pigułkę muszą przełknąć ludzie, którzy byli najsłabszym ogniwem bezpieczeństwa — ignorowali alarmy antywirusowe i nie dopilnowali konfiguracji reguł zapory sieciowej.

Czy ten artykuł był pomocny?

Oceniono: 0 razy