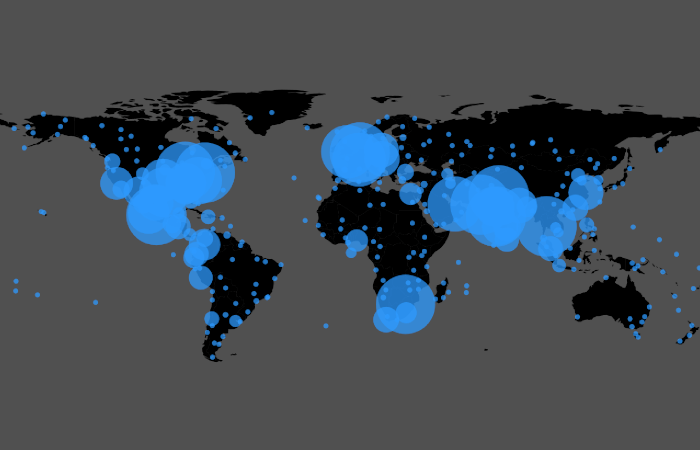

Emotet jest modularnym koniem trojańskim, który został zaobserwowany po raz pierwszy przez Trend Micro w czerwcu 2014 roku. Według informacji podanych przez CERT Polska, ten rodzaj złośliwego oprogramowania jest ściśle powiązany z innymi trojanami-downloaderami, takimi jak Geodo, Bugat czy Dridex, które uznawane są za warianty należące do jednej rodziny. Ataki szkodliwego oprogramowania Emotet zaobserwowano kilkakrotnie w Polsce, chociaż ofiarami najczęściej zostają użytkownicy anglojęzyczni z USA oraz z Wielkiej Brytanii. W nowej odsłonie Emotet potrafi już nie tylko wykradać dane i adresy e-mail oraz rozsyłać za ich pomocą spam, ale także całe wiadomości, które mogą zawierać tajemnice przedsiębiorstwa. Takie zachowanie trojana znacząco ponosi ryzyko kradzieży informacji oraz konieczność zgłoszenia incydentu (z uwagi na RODO), pomimo włączonego szyfrowania dysków.

Z analizy trojana dowiadujemy się, że typowa infekcja zaczyna się od złośliwego załącznika e-mail, który pobiera trojana Emotet, i który następnie pobiera kolejną zawartość — tak naprawdę może to być dowolna rodzina szkodliwego oprogramowania. Jak wspomniano na początku, Emotet posiada zdolność kradzieży danych z zainfekowanych urządzeń, w tym adresów e-mail na liście kontaktów. W tym przypadku złośliwe oprogramowanie ponownie wykorzystuje zebrane e-maile do rozsyłania spamu. Odbiorca takiej wiadomości sądzi, że wiadomość pochodzi od znanego adresu. To bardzo uwiarygadnia nadawcę, ale w rzeczywistości jest to zwykły spoofing. Teraz jednak do złośliwego oprogramowania dodano moduł, który kradnie pełną treść wiadomości e-mail, w tym temat i metadane wszystkich wiadomości e-mail, które zostały wysłane lub odebranych w ciągu ostatnich 180 dni za pomocą interfejsu Outlook Messaging API (MAPI). Następnie trojan przetwarza te dane kodując je w base64, przechowuje w pliku tymczasowym na dysku twardym i ostatecznie przesyła na serwer przestępcy. Po pewnym czasie może się okazać, że z firmy zostały wykradzione bardzo ważne dane, które w praktyce znajdowały się na zaszyfrowanym dysku komputera.

Przed odbieraniem wiadomości od nadawców, którzy podszywają się pod inne adresy e-mail, dobrze chronią filtry antyspamowe. Zarówno odbiorca jak i nadawca powinni mieć wdrożone na serwerze pocztowym zabezpieczenia w postaci SPF, DKIM, DMARC oraz RBL. Firmy, które posiadają wymienione zabezpieczenia, są w stanie znacznie ograniczyć otrzymywanie spamu podszywającego się pod wiarygodnych nadawców. Dodatkowo systemy zapobiegające kradzieży plików i informacji (Data Leak Prevention) okazują się niezbędne.

Obejście filtrów antyspamowych na dużą skalę jest dla autorów Emoteta na pewno trudne, ale bardziej niepokojące jest to, że to szkodliwe oprogramowanie może być wykorzystywane w bardziej ukierunkowanych, socjotechnicznych atakach. I choć sam Emotet jest bardziej downloaderem niż konkretnym typem wirusa, to wiadomo, że w ostatniej fazie można pobrać bardziej zaawansowanego szkodnika. Przekonały się o tym państwowe firmy w USA, kiedy Emotet pobrał ransomware i zaszyfrował pliki.

Czy ten artykuł był pomocny?

Oceniono: 0 razy