Hakerzy uciekają do różnych metod, aby nakłonić ofiary do kliknięcia złośliwego łącza. Wśród coraz częściej spotykanych taktyk jest wykorzystanie tzw. zagrożeń deepfake – podszywającego się głosu pod znaną ofierze osobę z wykorzystaniem poczty głosowej jako przynęty.

Eksperci firmy Check Point Software odkryli w ciągu ostatnich dwóch tygodni około 1000 prób takich ataków.

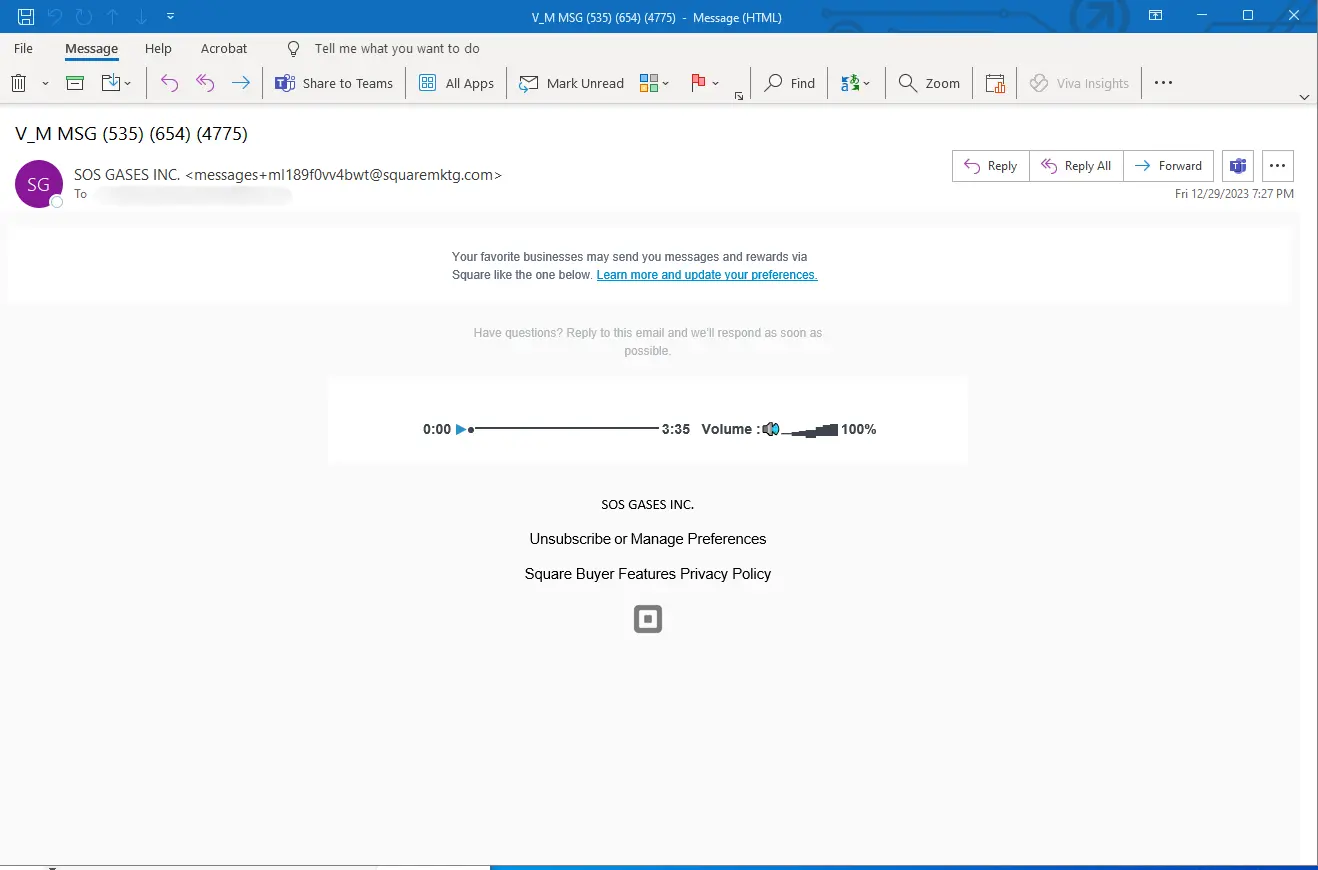

Najpierw ofiara otrzymuje wiadomość e-mail zawierającą numer telefonu do firmy X, dodatkowo podrobiony jest nagłówek wiadomości, przez co ofiara może sądzić, że wiadomość wysłano z serwerów tejże firmy. W samym e-mailu znajduje się widget przypominający odtwarzacz MP3, zachęcający do odtworzenia wiadomości głosowej. Po jego kliknięciu ofiara przekierowywana jest na stronę internetową zbierającą dane uwierzytelniające.

Wiele korporacyjnych systemów telefonicznych jest powiązanych z pocztą elektroniczną, dzięki czemu wiadomości głosowe pozostawione w telefonie można odsłuchać za pośrednictwem poczty elektronicznej. Hakerzy zaczynają ten fakt wykorzystywać, wysyłając coś, co wygląda na nagranie poczty głosowej, ale zamiast tego zawiera hiperłącze do zainfekowanej strony internetowej.

Wirtualne porwanie: jak szybko rozpoznać takie oszustwo?

Za pomocą SI cyberprzestępcy są w stanie upozorować porwanie bliskich osób. Jak tłumaczą pracownicy firmy Eset, jest kilka kluczowych etapów typowego oszustwa związanego z wirtualnym porwaniem. Zwykle przebiega ono w następujący sposób:

Oszuści poszukują potencjalnych ofiar, od których mogą wyłudzić pieniądze.

Identyfikują ofiarę „porwania” – zwykle dziecko osoby, którą wybrały na poprzednim etapie. Mogą to zrobić, przeszukując media społecznościowe lub inne publicznie dostępne informacje.

Tworzą wymyślony scenariusz, upewniając się, że jest wstrząsający dla osoby, do której mają zadzwonić.

Przeprowadzają dalszy research, aby wybrać, kiedy najlepiej zadzwonić (przeszukują również media społecznościowe). Chodzi o to, aby skontaktować się z użytkownikiem w czasie, gdy bliska osoba jest gdzie indziej.

Kolejnym krokiem jest stworzenie fałszywego nagrania i wykonanie połączenia. Korzystając z łatwo dostępnego oprogramowania, oszuści tworzą nagranie z „głosem” ofiary i wykorzystują je, aby przekonać cię, że porwana została bliska osoba. I tu znowu idealnym wsparciem dla przestępców są media społecznościowe: aby oszustwo brzmiało bardziej przekonująco, oszuści mogą w nagraniu wspomnieć o czymś, czego teoretycznie nie powinna wiedzieć osoba postronna.

Jeśli dasz się nabrać na oszustwo, najprawdopodobniej zostaniesz poproszony o zapłatę w niemożliwy do prześledzenia sposób, np. kryptowalutą.

Czy możemy się chronić? Jak rozpoznać deepfake?

Dobrą wiadomością jest to, że odrobina wiedzy może znacznie zmniejszyć zagrożenie oszustwami typu deepfake. Istnieją aspekty, które mogą świadczyć o zagrożeniu i tym samym zminimalizować szanse na zostanie ofiarą w przyszłości:

- Nienaturalny, „szarpany ruch” ust na filmie.

- Zmiany w oświetleniu pomiędzy kolejnymi klatkami.

- Zmiany w odcieniu skóry.

- Niespokojne mruganie oczami w stosunku do kontekstu materiału wideo.

- Źle dobrana synchronizacja mowy ciała z głosem.

- Nienaturalny głos w przypadku połączeń głosowych.

Oprócz bardziej oczywistych, cyfrowych znaków, które mogą pomóc w namierzeniu oszustwa, jak zawsze trzeba zadbać o cyfrową edukację:

- Sprawdzaj, kto opublikował film, zdjęcie, nagranie. Czy jest to wiarygodne źródło? Czy to źródło zazwyczaj publikuje treści podobnego typu? Czy treść jest związana z rzeczywistymi wydarzeniami?

- Sprawdź inne źródła, które mogą potwierdzić lub zaprzeczyć publikacji.

Zjawisko deepfake może być pewnym wyzwaniem, dlatego najlepiej zawczasu poinformować najbliższych o zagrożeniu i nie ufać we wszystko, co zostało napisane, powiedziane lub usłyszane. Kieruj się zasadą „ufaj, ale sprawdzaj”. Tym samym przeciwdziałaj zjawiskom fakenews i deepfake.

Czy ten artykuł był pomocny?

Oceniono: 0 razy