Miliony użytkowników popularnych smartfonów Xiaomi zostało narażonych na ataki hakerskie. Poważna podatność znajdowała się w preinstalowanej aplikacji Xiaomi Guard Provider, mającej w domyśle zapewnić bezpieczeństwo urządzenia. Jak na ironię, podatność dotyczyła aplikacji bezpieczeństwa „Guard Provider”, która powinna chronić telefon przed złośliwym oprogramowaniem.

W związku z niezabezpieczonym ruchem sieciowym przesyłanym protokołem HTTP — z i do aplikacji Guard Provider — oraz wykorzystaniem wielu zestawów SDK w tej samej aplikacji, potencjalny haker, kiedy połączyłby się z tą samą siecią Wi-Fi co ofiara, mógłby przeprowadzić tzw. atak Man-in-the-Middle (MiTM).

Ze względu na luki w komunikacji między wieloma SDK, atakujący mógł wprowadzić dowolny wybrany przez siebie kod, umożliwiający kradzież haseł, wgranie ransomware lub innego złośliwego oprogramowania czy śledzenie użytkownika.

A „dziurawy” był wbudowany antywirus Avast i AVL

Smartfony zwykle są dostarczane z fabrycznie zainstalowanymi aplikacjami, z których niektóre są przydatne, a inne nigdy nie są używane. Co więcej, podobnie jak większość tego typu aplikacji, Guard Providera nie można usunąć. Check Point po wykryciu dziury bezpieczeństwa, zgłosił ją do Xiaomi, które następnie wydało łatkę uaktualniającą zabezpieczenia aplikacji.

Guard Provider korzysta z trzech antywirusów, jeśli jeden z nich np. nie może pobrać najnowszych aktualizacji (z jakiegoś powodu). Są to Avast, AVL i Tencent. Avast i AVL pobierały na urządzenie sygnatury niezabezpieczonym protokołem HTTP. Atakujący przeprowadzając atak MiTM, mógł podstawić dowolny kod / paczkę ze sygnaturami i wykonać złośliwe czynności na smartfonie z uprawnieniami aplikacji Guard Provider.

O błędach w mechanizmie aktualizacji pisaliśmy już 2014 roku. Wtedy dokładnie tak samo w antywirusie Malwarebytes nie było używane żadne zabezpieczanie weryfikujące walidację poprawności pobieranych danych. Aktualizacje przed uruchomieniem nie były sprawdzane. Atakujący mógł podstawić własne pliki, a ich kod wykorzystać do uruchomienia się z pełnymi uprawnieniami administratora w systemie ofiary.

Szczegóły techniczne są dostępne na stronie Check Point: https://research.checkpoint.com/vulnerability-in-xiaomi-pre-installed-security-app/

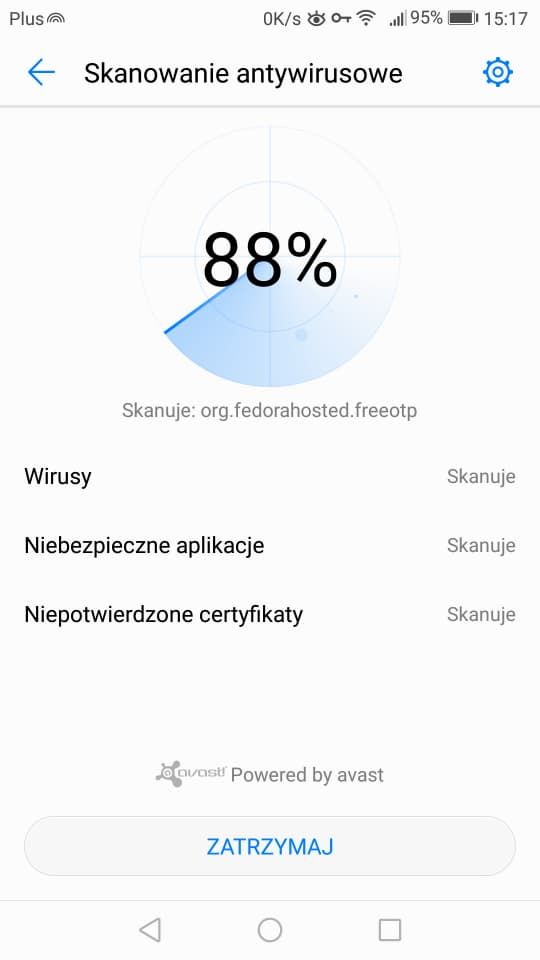

Telefony Huawei również korzystają z oprogramowania Avast do skanowania antywirusowego. Aplikacja nazywa się „Menadżer telefonu”…

Czy ten artykuł był pomocny?

Oceniono: 0 razy