Jaki komunikator wybrać?

Komunikatory są na topie. Tak naprawdę od ponad roku zainteresowanie tym oprogramowaniem nieustannie wzrasta, a to za sprawą odbierania nam – użytkownikom – prywatności, a nawet bezpieczeństwa. Nieustannie. Małymi krokami. Zatem internauto nie dziw się, że wszyscy szukamy dobrego komunikatora, przyjaznego rozmowom grupowym, bezpiecznego i szanującego prywatność. Wszystkie te cechy trudno zebrać w jednym oprogramowaniu, jednak nie zaszkodzi spróbować. Zatem jaki komunikator wybrać dla siebie i do firmy?

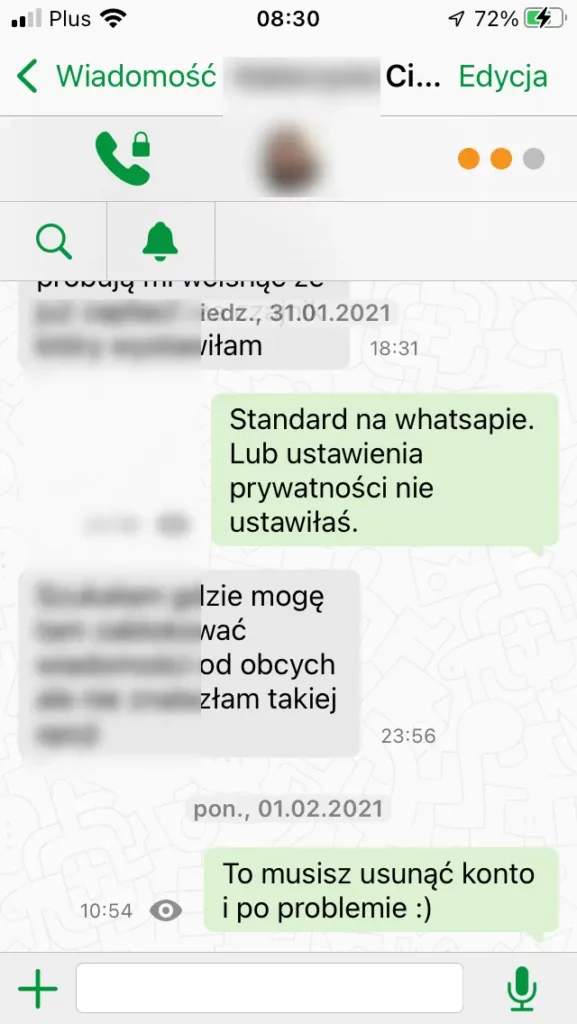

WhatsApp od czasu, kiedy w 2014 roku został przejęty przez Facebooka (obecnie Facebook przemianowano na Meta Platforms Inc.) za 19 miliardów dolarów, nigdy nie był zaliczany do liderów ochrony prywatności. Sieć społecznościowa Marka Zuckerberga z zakupem komunikatora wstrzeliła się idealnie, aby wówczas przejąć niecały miliard użytkowników. Dzisiaj WhatsApp obsługuje ponad 2 miliardy użytkowników, co czyni z niego bezsprzecznego lidera w tej dziedzinie! Jednakże popularność komunikatora nie jest jedyną cechą, którą chcielibyśmy rozpatrywać. Widać to po przenoszeniu się użytkowników do innych komunikatorów, w szczególności do Telegram, Signal, Threema. Wśród ekspertów ds. bezpieczeństwa dobrą opinię mają te mniej popularne, jak: Wire, Wickr, a także zupełnie niszowe o zdecentralizowanej strukturze, czyli odporne na atak centralny, punktowe wyłączenie lub awarię sieci energetycznej: Tox, Matrix, Briar, Jami, Element, Session, Delta Chat.

Każdy komunikator ma swoją politykę prywatności. Ich deweloperzy wykorzystują otwarto-źródłowe rozwiązania, zamknięte lub hybrydowe, co użytkowników może mieć kluczowe znaczenie. W tym artykule opiszemy najbardziej popularne komunikatory, co nie oznacza, że najbezpieczniejsze lub szanujące prywatność. Naprawdę jest w czym wybierać, aczkolwiek im większy wybór, tym trudniej zdecydować się na ten jeden, najlepszy komunikator. Powstają też kolejne i tak naprawdę trudno je dzisiaj policzyć i tym bardziej porównać.

Profilowanie i zbieranie danych o użytkowniku

Czy zastanawialiście się, dlaczego rozmawiając z drugą osobą przez telefon lub komunikator, firmy takie jak Facebook i Google, wyświetlają profilowane reklamy? Algorytmy sztucznej inteligencji używają naszych danych z urządzeń i komunikatorów, w tym przetwarzają dźwięk z głośników smartfonów. Robią doskonale, bo do tego zostały zaprogramowane. Zainstalowane aplikacje, którym przyznano uprawnienia dostępu do mikrofonu, zdjęć, kontaktów, mogą tak naprawdę zaszkodzić naszej prywatności i anonimowości. Największe korporacje technologiczne tego świata doskonale wiedzą, czego pragniemy, czym się interesujemy, ponieważ takie sekrety sami przekazujemy wyszukiwarce internetowej, portalowi społecznościowemu, czy choćby drugiej osobie przez rozmowę telefoniczną, komunikator. Osobną kwestia jest, czy zbieranie takich danych jest moralne i legalne.

Powiązanie internautów w sieci społecznościowej wraz z komunikatorem jest niesamowicie korzystne dla reklamodawców współpracujących z Facebookiem i Google. Aby ograniczyć zapędy dużych firm, warto już teraz rozmawiać o bezpieczeństwie i prywatności komunikatorów.

Zalety komunikatora Telegram

Komunikator Telegram gromadzi ponad 500 milionów użytkowników, dlatego jego popularność nie jest przypadkowa. Ma więcej zalet niż wad i jest zgodny z RODO. Możesz nawet sprawdzić, jakie konkretnie dane przechowuje o tobie. Aplikacja została wydana w 2013 roku przez braci Pawła i Nikołaja Durow, którzy są bardziej znani z tworzenia rosyjskiej platformy społecznościowej VK (dawniej VKontakte).

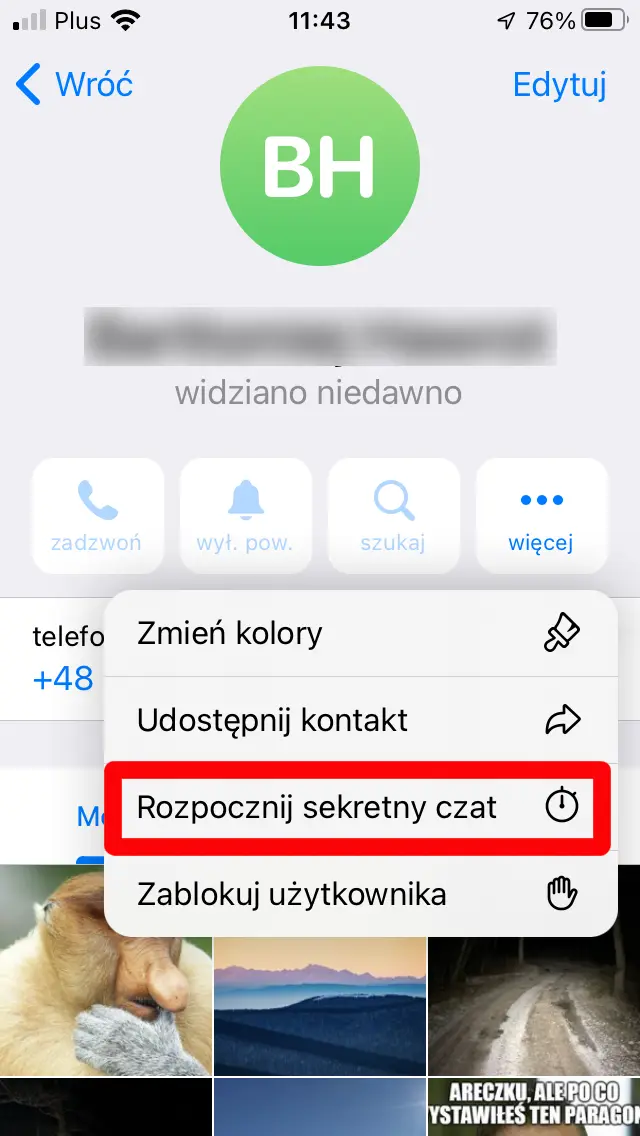

Wytykanym słabym punktem komunikatora jest brak domyślnej obsługi szyfrowania end-to-end oraz brak takiego szyfrowania w Windows. Aby porozmawiać z kimś anonimowo i bezpiecznie – na MacOS, Linuksie i smartfonie – trzeba włączyć tzw. szyfrowany czat, inicjując rozmowę z drugą osobą.

W tajnych czatach wiadomości tekstowe, zdjęcia, filmy i wszystkie inne pliki są wysyłane przy użyciu szyfrowania end-to-end. Oznacza to, że tylko nadawca i odbiorca posiadają klucz deszyfrujący. Firma Telegram nie może uzyskać dostępu do tych danych. Ponadto zawartość tajnych czatów nie jest przechowywana na serwerach Telegramu (w przeciwieństwie do nieszyfrowanych wiadomości). Tajne czaty są zapisywane na urządzeniach uczestników czatu, a więc nikt nie może uzyskać do nich dostępu. Takie wiadomości znikają bezpowrotnie po wylogowaniu się z komunikatora, usunięciu komunikatora jako aplikacji z telefonu albo po usunięciu czatu przez jednego z rozmówców.

Szyfrowane czaty są dostępne w aplikacjach Telegram na iOS, Android, macOS i Linux. Windows nie obsługuje (zobacz dlaczego) szyfrowanych rozmów ze względu na zbyt duże ryzyko ataku oraz gorsze natywne zabezpieczenia niż pozostałe systemy. Rekompensatą może być bardzo dobra integracja z Windowsem w przypadku rozmów grupowych, jak i rozmów indywidualnych, które nie wymagają szyfrowania.

„Zwykły” czat nie jest szyfrowany. Telegram będzie miał dostęp do metadanych: do kogo i kiedy została napisana wiadomość, z jakiego adresu IP, z jakiego miejsca itp. Takie metadane są przechowywane przez 12 miesięcy. Czaty, które nie są szyfrowane metodą end-to-end, będą przechowywane w chmurze Telegram do momentu, aż zostaną usunięte przez użytkownika lub osobę, która założyła grupowy czat.

Telegram bez szyfrowania nie jest dla kogoś, kto żąda bezkompromisowego bezpieczeństwa i prywatności. Za to z włączonym szyfrowaniem end-to-end owe bezpieczeństwo w stopniu większym niż podstawowym jest zapewnione. Nie bez powodu komunikator Telegram używany jest przez cyberprzestępców. Czy taka rekomendacja jest moralna? Pozostawiamy to do indywidualnego rozważenia.

Za komunikatorem Telegram może przemawiać fakt, że pewna prywatna organizacja sponsorowana przez globalistów pozwała Apple za udostępnianie w AppStore komunikatora Telegram, który był solą w czyimś oku.

Do pracy grupowej w małych firmach Telegram ma wiele zalet. Obsługuje czaty i rozmowy wideo, a także przekazywanie załączników. Telegram jest prawdopodobnie najbardziej przyjaznym użytkownikowi komunikatorem ze wszystkich opisywanych poniżej, aczkolwiek po zainstalowaniu warto przyjrzeć się ustawieniom prywatności.

Zwracamy uwagę, by skonfigurować te opcje pod siebie:

- Kto może zobaczyć mój numer telefonu? Wszyscy? Moje kontakty? Albo nikt?

- Kiedy byłem ostatnio zalogowany?

- Czy można mnie znaleźć po moim numerze telefonu?

- Kto może zobaczyć moje zdjęcie profilowe?

- Czy i kto może do mnie zadzwonić? Wszyscy? Moje Kontakty? Nikt?

- Kto może mnie dodać do grup? Wszyscy? Czy tylko moje kontakty?

Te ustawienia zapobiegają przypadkowemu wysyłaniu spamu przez boty i złośliwych aktorów, a także blokują prośby o dołączenie do grup od nieznanych osób np. „starych znajomych ze szkoły” lub oszustów-sprzedawców z OLX. Inne opcje pozostawiamy do samodzielnego rozpatrzenia.

Po zainstalowaniu komunikatora należy zadbać o zabezpieczenie swojego konta, do którego mamy przypisany numer telefonu. TRZEBA włączyć dwuskładnikowe uwierzytelnienie na wypadek zgubienia telefonu albo przejęcia numeru telefonu (atak SIM swap). Dzięki temu atakujący nie będzie w stanie zainstalować u siebie komunikatora z naszym kontem i z naszym numerem telefonu (nie będzie mógł podszywać się pod Ciebie).

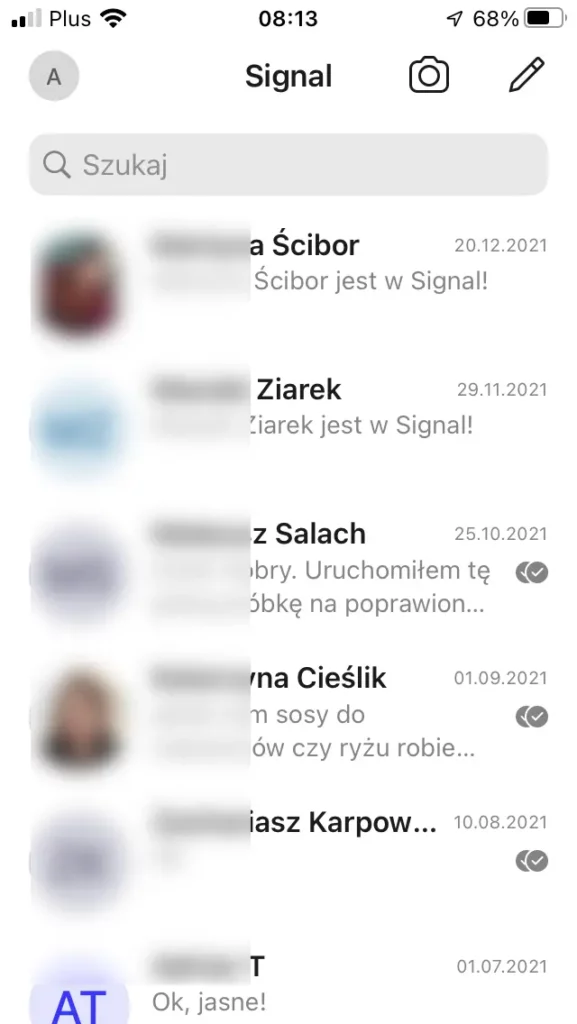

Zalety komunikatora Signal

Kto korzysta z Signal ten wie, że komunikator potrafi czasami gubić synchronizację wiadomości. Może to być uciążliwe w pracach grupowych. Sceptycy zarzucają Signalowi, że początkowe finansowanie firmy nie jest do końca transparentne, a utrzymanie serwerów jest coraz droższe. Zatem z jakich źródeł finansowana jest fundacja stojąca za Signalem, która dzisiaj musi obsługiwać ponad 40 milionów użytkowników?

Według oficjalnych informacji w ubiegłych latach do fundacji wniesiono na start 50 milionów dolarów, zanim projekt w ogóle wystartował. Przykład WhatsAppa, Facebooka i Google pokazują, że jeżeli coś jest za darmo, to płacimy za to prywatnością. W przypadku komunikatora Signal wiele dowodów temu zaprzecza.

Założycielami Signala jest były członek zarządu WhatsAppa oraz Moxie Marlinspike – ekspert od kryptografii. Nie ukrywają oni swojego pochodzenia i powiązań z przeszłości z gigantami technologicznymi, taki mi jak: Adobe, Apple, Amazon. Może właśnie dlatego komunikator cieszy się taką popularnością? Jedno wiemy na pewno, że Signal podlega restrykcjom Stanów Zjednoczonych.

Jako dostawca usług IT z siedzibą w Stanach, Signal podlega ustawie CLOUD Act., która zobowiązuje amerykańskie firmy do współpracy z rządem w przypadku podejrzenia o przestępstwo, niezależnie od lokalizacji serwerów. Inną sprawą jest to, co na tych serwerach się znajduje i czy będzie wystarczające do wymierzenia sprawiedliwości. Trudno nie przyznać racji ekspertom, że Signal pod względem prywatności może być jednym z kilku najmniej inwazyjnych w prywatność komunikatorów obok komunikatorów zdecentralizowanych.

Bezpieczeństwo komunikatora stoi na bardzo wysokim poziomie. Domyślnie i dla każdego realizowane jest szyfrowanie end-to-end rozmów tekstowych. Nie jest to komunikator tak wygodny do pracy grupowej, jak Telegram, Threema, Element. Jego największą zaletą jest szyfrowanie end-to-end oraz fakt, że jest bezpłatny.

Zalety komunikatora Threema

Oprócz Telegramu to kolejny komunikator zorientowany na pracę grupową. Szwajcarska firma Threema oferuje dwa rozwiązania. Pierwsze oprogramowanie to Threema Work i jest przeznaczone dla firm. Drugie to Threema Messenger. Oba rozwiązania są płatne, a komunikator dla użytkowników indywidualnych kosztuje około 19zł za licencję dożywotnią.

Threema świetnie wspiera czat i rozmowy pomiędzy pracownikami. Pozwala tworzyć ankiety, dzielić się plikami, tworzyć grupy rozmówców, szyfrować grupowe wiadomości i wiele więcej.

Prawdopodobnie Threema to jedyny komunikator w tym zestawieniu, który został zaprojektowany tak, aby w szczególny sposób zatroszczyć się o prywatność i bezpieczeństwo. Nawet bardziej niż Signal, ponieważ do aktywacji konta nie wymaga numeru telefonu, eliminując tym samym słaby punkt, czyli informację o właścicielu smartfonu, co zapobiega wykorzystaniu tych danych. Pozbywając się numeru telefonu producent zablokował możliwość przeprowadzania ataków MITM na użytkownika komunikatora.

Wadą komunikatora Threema jest mała rozpoznawalność. Ponadto aplikacja oferuje całkiem dużo:

- Komunikator ma otwarty kod źródłowy.

- Wspiera szyfrowanie end-to-end.

- Regularnie poddaje się audytom (częściej niż Signal).

- Wspiera systemy Windows, MacOS, iOS, Linux, Android i działa w przeglądarce.

- Nie zapisuje żadnych jawnych metadanych i adresów IP użytkownika.

- Jest zgodny z europejskim RODO/GDPR.

Niestety Threema nie jest tak popularny jak pozostałe komunikatory. Prawdopodobnie dlatego, że nie jest za darmo. A jeżeli coś nie jest za darmo, to przynajmniej finansowanie produktu nie budzi wątpliwości.

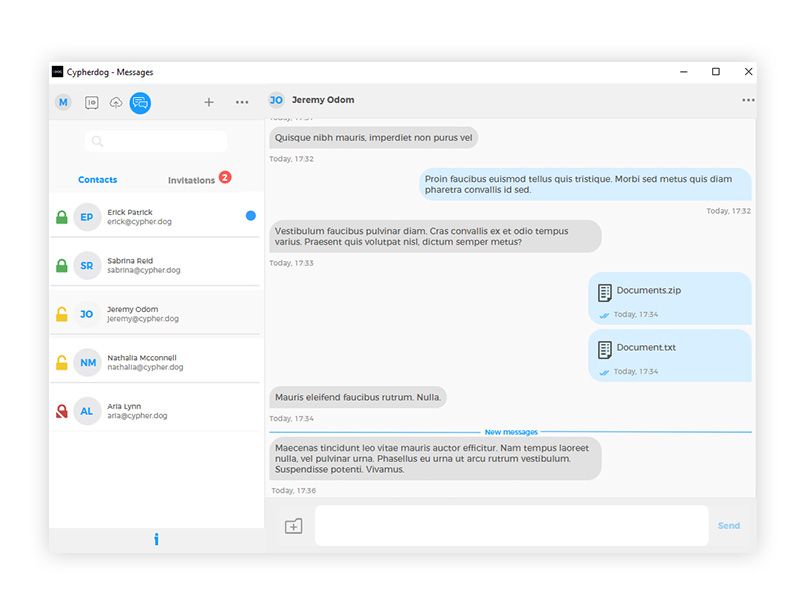

Zalety komunikatora Cypherdog Messenger

Cypherdog o lokalizacji we Wrocławiu wydał rok albo dwa lata temu oprogramowanie do firmowej komunikacji z modelem bezpieczeństwa „zero-knowledge security”. Oznacza to, że dostawca usługi nie może pomóc w odzyskaniu zaszyfrowanych danych, ani nie uzyska ponownego dostępu do konta w przypadku, kiedy stracisz dane logowania. Komunikator stawia na poufność i prywatność danych.

Cypherdog to aplikacja do bezpiecznej komunikacji pomiędzy użytkownikami w firmach. Umożliwia m.in.:

- Przesyłanie plików w bezpieczny sposób. Wszystkie transfery szyfrowane są w trybie end-to-end. Takiej wiadomości nie jest w stanie nikt odczytać ani producent, ani żadna inna, niezaufana „strona trzecia”.

- Korzystanie z czatu tekstowego z szyfrowaniem komunikacji. Rozwiązanie szyfruje całą książkę adresową, co gwarantuje pełną anonimowość kontaktów. Producent nie ma dostępu do informacji, kto jest zapraszany do czatu, kiedy i co jest przesyłane. Wszystkie zaszyfrowane, anonimowe wiadomości na serwerach, są usuwane bezwzględnie po 24 godzinach i nie pozostaje po nich żaden ślad (żadne dane nie są zapisywane na dyskach twardych serwerów).

- Zarządzanie plikami w zaszyfrowanej chmurze. Dostęp do zaszyfrowanego dysku twardego w chmurze ma wyłącznie właściciel konta Cypherdog.

- Szyfrowanie plików lokalnych na urządzeniu. Klucz prywatny, który zabezpiecza całą komunikację w systemie, zapisany jest WYŁĄCZNIE na dysku użytkownika.

W komunikacji nie uczestniczy żadna „strona trzecia”. Do potwierdzania tożsamości rozmówców nie jest wymagana wiadomość SMS albo potwierdzenie adresu e-mail. Oprogramowanie nie korzysta z żadnej trzeciej strony, takiej jak globalne organizacje: Google, Facebook, Apple czy Microsoft ani innych dostawców, np. podpisów elektronicznych czy centrów certyfikacyjnych.

Klucze publiczne używane do szyfrowania przesyłanych plików i treści komunikacji przechowywane są w rejestrach rozproszonych, czyli z zastosowaniem technologii blockchain. Gwarantuje to zabezpieczenie przed ich utratą oraz wyciekiem.

Więcej szczegółów o rozwiązaniu Cypherdog znajduje się na w naszych pozostałych opracowaniach.

Jurysdykcja komunikatorów

Jeżeli rozważamy bezpieczeństwo, to trzeba brać pod uwagę kraj, któremu podlega producent. Próbując porównać tę cechę, to komunikator Signal podlega jurysdykcji USA. To państwo jest członkiem Sojuszu Pięciorga Oczu – międzynarodowej organizacji dzielącej się informacjami o obywatelach. Szwajcaria z Threemą nie należy do żadnego z Sojuszy Pięciorga, Dziewięciorga i Czternaściorga Oczu.

Signal podlega ustawie CLOUD Act., podobnie jak WhatsApp oraz Facebook Messenger. Telegram z siedzibą na Cyprze (często się to zmienia) jest używany przez cyberprzestępców ze swoimi szyfrowanymi rozmowami. I jest solą w oku dużych firm, co może o czymś zaświadczać. Natomiast Threema jest oficjalnym komunikatorem szwajcarskiej armii – żołnierzom zakazano używania innych komunikatorów, ponieważ jak wyjaśniał rzecznik wojska, podlegają one (te popularne) amerykańskiemu prawu.

Komunikatory zdecentralizowane

Bardzo ważnym aspektem jest zdecentralizowana struktura sieci komunikatora, ponieważ eliminuje wektor ataku na centralny serwer producenta, jak również wyłączenie infrastruktury z powodu odcięcia sieci energetycznej (blackout). W przypadku zamknięcia jednego z serwerów, nadal będzie możliwe korzystanie z rozmów i czatu, dodatkowo żadne dane użytkownika nie są przechowywane na jednym, centralnym serwerze (ani na kopii tego serwera), co niewątpliwie docenią użytkownicy, którzy czują, że są im odbierane prywatność i bezpieczeństwo. Im rekomendujemy komunikatory (w losowej kolejności): Tox, Matrix, Briar, Jami, Element, Session, Delta Chat.

Element pochodzi i podlega Wielkiej Brytanii:

- Strona producenta: https://element.io/

- Posiada kilka wersji. Jedna z nich dla użytkowników nieprowadzących działalności gospodarczej jest bezpłatna. Inne są przeznaczone dla małego i dużego biznesu.

- Dysponuje dosyć przejrzystą polityką prywatności.

- Komunikator jest otwarto-źródłowy.

- Wspiera szyfrowanie end-to-end.

- Wykorzystuje zdecentralizowaną infrastrukturę komunikacji poprzez otwarty (open-source) protokół Matrix.

- Wielka Brytania należy do sojuszu Pięciorga Oczu.

Briar jest tworzony przez miłośników wolności i prywatności w sieci:

- Strona producenta: https://briarproject.org/

- Jest open-source.

- Szyfrowanie odbywa się metodą end-to-end, a wymiana komunikacji przez sieć Tor metodą peer-to-peer.

- Wiadomości nie są przechowywane w chmurze, ale na urządzeniu.

- Nie wymaga do działania internetu, jeżeli urządzenia są w pobliżu, ponieważ dane przesyłane są przez Bluetooth.

Tox jest nieco bardziej rozbudowany od Briar:

- Strona producenta: https://tox.chat/

- Jest otwarto-źródłowy.

- Komunikuje się metodą peer-to-peer.

- Posiada domyślne szyfrowanie end-to-end.

- Wspiera wszystkie systemy oprócz iOS.

- Jest całkiem dobrze rozbudowany pod kątem pracy grupowej.

Komunikator Jami jest podobny do Tox:

- Strona producenta: https://jami.net/

- Jest dostępny dla wszystkich popularnych systemów (Windows, MacOS, iOS, Linux, Android).

- Ma rozbudowane możliwości do pracy grupowej.

- Podobnie jak Tox i Briar nie potrzebuje do wysyłania wiadomości serwera pośredniczącego, ponieważ bazuje na protokole peer-to-peer.

- Ma otwarty kod źródłowy.

- Wspiera szyfrowanie end-to-end.

- Nie wymaga numeru telefonu do stworzenia konta.

- Użytkownicy tej samej sieci mogą komunikować się bez dostępu do internetu.

Komunikator Session:

- Strona producenta: https://getsession.org/

- Podobnie jak Threema do aktywacji konta nie wymaga podawania numeru telefonu.

- Oprogramowanie jest otwarto-źródłowe.

- Nie zbiera metadanych o użytkowniku.

- Nie przechowuje żadnych danych, ponieważ wszystko znajduje się na urządzeniach rozmówców.

- Obsługuje grupowe czaty, rozmowy telefoniczne.

- Tak jak Jami, Tox, Briar i Element posiada zalety zdecentralizowanej infrastruktury.

- Obsługuje szyfrowanie end-to-end poprzez bibliotekę libsodium – często audytowaną i uznawaną za bezpieczną.

- Wspiera wszystkie systemy operacyjne.

Komunikator Delta Chat:

- Strona producenta: https://delta.chat/en/

- Komunikator o zdecentralizowanej strukturze.

- Nie wymaga podawania numeru telefonu.

- Druga strona rozmowy nie musi mieć zainstalowanej aplikacji – wystarczy, aby jeden użytkownik korzystał z Delta Chat, a drugi poprzez e-mail, co sprzyja popularyzacji komunikatora.

- Oprogramowanie jest open-source.

- Polityka prywatności jest bardzo przejrzysta włącznie z uprawnieniami, jakie musi posiadać komunikator.

Zdecentralizowany ekosystem Matrix w komunikatorach

Warto wspomnieć o jeszcze jednej rzeczy, jaką jest Matrix. Zaledwie nieliczne komunikatory bazują na tym rozwiązaniu technologicznym np. brytyjski Element. Natomiast Matrix może być wdrożony i używany przez każdego. Tak naprawdę Matrix to taki protokół do przesyłania danych, dźwięku oraz wideo. Do jego obsługi możemy wybrać prawie dowolną aplikację albo napisać własną. Matrix może być wdrożony na korporacyjną skalę jako dedykowany, firmowy komunikator.

Matrix zastosowany w komunikatorze to bardzo bezpieczny protokół wymiany informacji, podobny do klasycznego SMTP pocztowego. Usługa jest zdecentralizowana, co oznacza, że dane, które są wymieniane pomiędzy użytkownikami, znajdują się na ich urządzeniach – są zaszyfrowane kluczem publicznym rozmówców, następnie pobierane automatycznie przez wszystkich odbiorców komunikatora i odszyfrowywane na urządzeniu końcowym. Serwer typu Matrix, jak i protokół, jedynie uczestniczą w wymianie kluczy, aby komunikacja na urządzeniach przebiegała sprawnie.

W Matrixie komunikacja z użytkownikami nie ma pojedynczego punktu kontroli. Jeśli serwer pośredniczący w wymianie kluczy, wiążący ze sobą użytkowników danego pokoju, będzie offline, to żadne wiadomości nie zostaną utracone, ponieważ na serwerze nic nie jest przechowywane. Rozmowę będzie można kontynuować po przywróceniu serwera do działania. W ostateczności możliwe będzie postawienie nowego pokoju na innym serwerze Matrix. Strona trzecia, która sprawuje kontrolę nad serwerem Matrix, nie będzie miała dostępu do danych.

Producenci pozostałych aplikacji stosują jeden punkt centralny (lub wiele, jednak powiązane). Jeżeli jeden serwer zostanie wyłączony, to w niektórych przypadkach cała historia rozmów oraz komunikacja zostanie utracona. Nie wspominając o możliwym dostępie do plików przez producenta (jeżeli nie używa się szyfrowanych czatów end-to-end).

Protokół Matrix to przyjazne narzędzie dla programistów i producentów, którzy stawiają na otwarty i bezpieczny standard komunikacji. Niezależnie od zastosowanego szyfrowania, aby być bezpiecznym, trzeba pamiętać o zabezpieczeniu smartfonu oraz o polityce prywatności producenta oprogramowania.

Protokół Matrix (https://matrix.org/) to:

- Zdecentralizowana infrastruktura.

- Założony przez brytyjską fundację non-profit.

- Oferuje ekosystem Matrix całemu światu za darmo.

- Wokół tego ekosysyemu zbudowano inne komunikatory jak np. Element i klienta poczty Mozilla Thunderbird z wbudowanym czatem.

- Zorientowany na pracę grupową: czaty, wideokonferencje (WebRTC).

- Wspiera szyfrowanie end-to-end.

- Każdy i za darmo może utworzyć serwer Matrix oraz podzielić się linkiem do pokoju z rodziną lub współpracownikami. Wybór aplikacji do obsługi protokołu Matrix jest bardzo duży.

- Serwer Matrix można wdrożyć w każdej firmie firmie.

Jaki komunikator będzie najlepszy?

Poprawną odpowiedzią na to pytanie jest – to zależy. Wszystkie komunikatory uwidaczniają swoje wady i zalety dopiero po dłuższym używaniu.

Bardzo dobre porównanie topowych komunikatorów, często aktualizowane, znajduje się na stronie internetowej https://www.securemessagingapps.com. Niestety jest to porównanie wyłącznie najbardziej popularnych komunikatorów. Jak już udowodniliśmy powyżej, popularny nie oznacza, że jest najlepszy, dlatego zachęcamy do uważnej lektury.

Dla testów uruchomiliśmy grupę cyber-wsparcia i informacji na Telegramie. Co nie oznacza, że pozostaniemy przy tym komunikatorze. Telegram jest user-friendly, aczkolwiek nie wykluczamy, że za Waszą namową przeniesiemy grupę do innego komunikatora lub miejsca w sieci. Link do naszej publicznej grupy, na której możesz zadać pytanie związane z cyberbezpieczeństwem: https://t.me/avlab_dla_cyberbezpieczenstwa

Warto pamiętać, że nawet najbezpieczniejszy komunikator nie będzie wiele wart, jeżeli nikt ze znajomych, współpracowników, nie będzie z niego korzystał. Zatem do tematu koniecznie trzeba podejść zdroworozsądkowo, wybrać złoty środek albo kierować się indywidualnymi wymaganiami.

Do komunikacji „masowej” ze znajomymi używaj popularnego komunikatora? Natomiast dla zachowania poufności, bezpieczeństwa wypróbuj coś zdecentralizowanego?

Odwiedź jeszcze tę stronę (privacytools.io), aby zapoznać się z polecanymi komunikatorami.

Czy ten artykuł był pomocny?

Oceniono: 0 razy