Router tak jak każde inne urządzenie, które jest podpięte do sieci, posiada własny system operacyjny, kartę sieciową oraz dysk, na którym przechowuje nieulotne dane. Zabezpieczając domową lub firmową sieć, trzeba o tym pamiętać. Jedna z funkcji, którą zawiera opisywany wirus, jest modyfikacja adresów IP serwerów DNS — serwerów, dzięki którym możliwa jest zrozumiała dla człowieka komunikacja z domenami. Zmiana adresów DNS praktycznie nie wpłynie na działanie stron internetowych, ale przekierowany ruch do serwerów DNS, które są kontrolowane przez przestępców, ujawni wszystko, czego użytkownik szuka w Internecie lub przekazuje do Internetu.

Malware DNSChanger został odkryty już w 2011 roku. Od tego czasu znacznie ewoluował. Z trojana modyfikującego w systemie adresy DNS przeobraził się w modułowego robaka komputerowego, który potrafi zalogować się do routera (lub ominąć uwierzytelnienie za pomocą exploita dnscfg.cgi). Potrafi też zmienić dla wszystkich urządzeń w sieci LAN adresy DNS oraz przeskoczyć na inne urządzenie w globalnej sieci Internet.

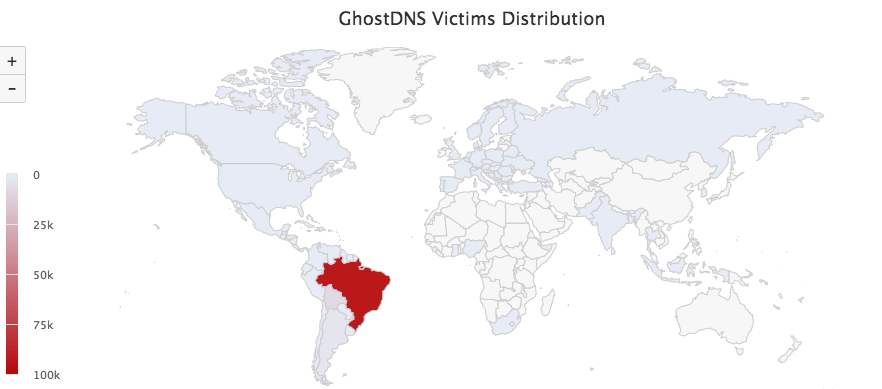

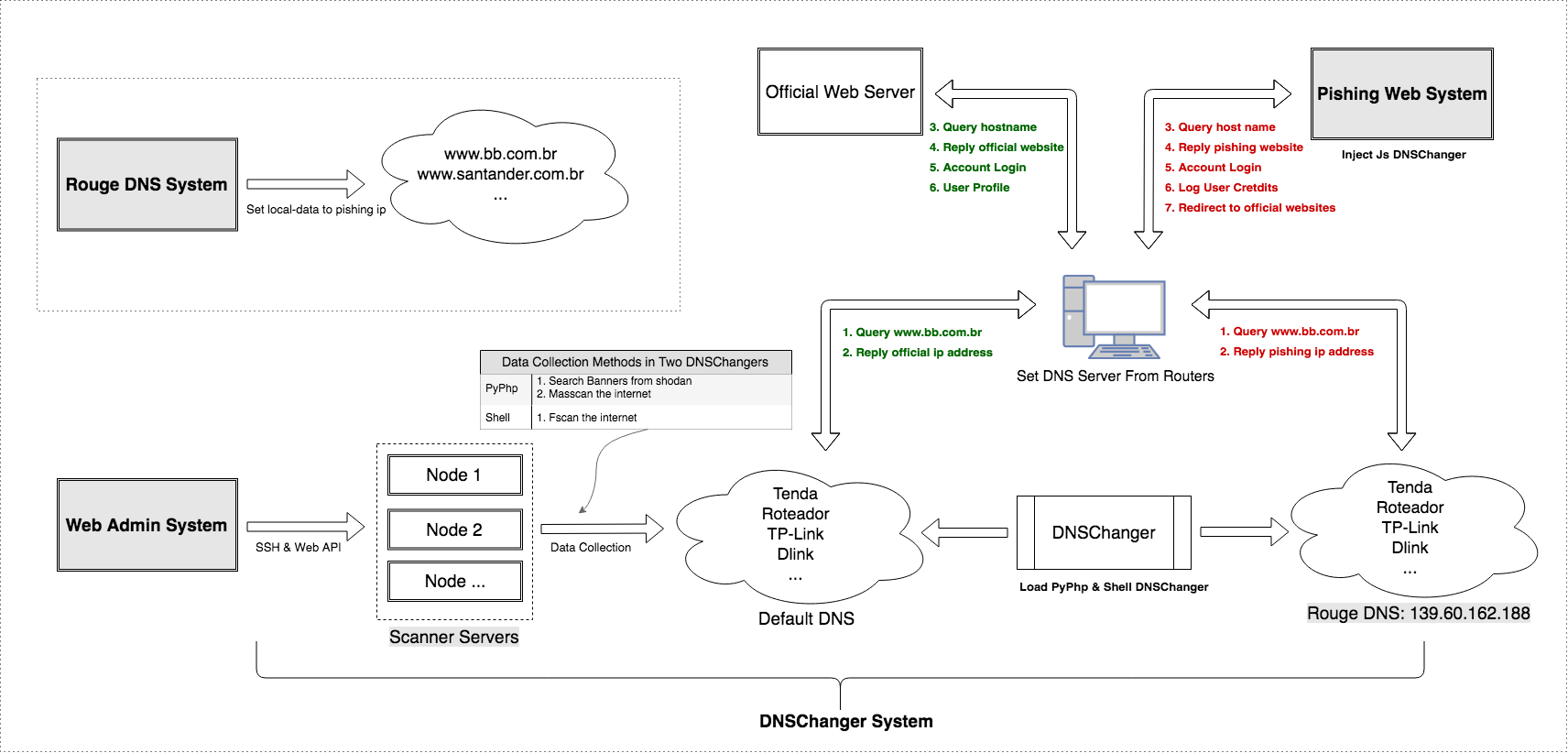

Ówczesna kampania GhostDNS wymierzona była początkowo w użytkowników z Brazylii. Malware DNSChanger, które próbuje odgadnąć hasło i login administratora routera, składa się z trzech modułów: „Shell DNSChanger”, „Js DNSChanger” i „PyPhp DNSChanger” — zgodnie z językami programowania zawierającymi się w nazwie. Te trzy moduły już ulepszonego szkodliwego oprogramowania DNSChanger są tylko częścią większego systemu, ponieważ cała kampania obejmuje phishingowe strony internetowe, złośliwe strony zawierające exploity, serwery DNS będące pod kontrolą przestępców i serwery służące atakującym za konfigurowanie i zarządzanie zainfekowanymi ruterami. Eksperci z Netlab 360, którzy od 20 września 2018 roku obserwowali wzmożoną aktywność ataków, postanowili ujawnić więcej szczegółów.

{"domain": "avira.com.br", "rdata": ["0.0.0.0"]}

{"domain": "banco.bradesco", "rdata": ["198.27.121.241"]}

{"domain": "bancobrasil.com.br", "rdata": ["193.70.95.89"]}

{"domain": "bancodobrasil.com.br", "rdata": ["193.70.95.89"]}

{"domain": "bb.com.br", "rdata": ["193.70.95.89"]}

{"domain": "bradesco.com.br", "rdata": ["193.70.95.89"]}

{"domain": "bradesconetempresa.b.br", "rdata": ["193.70.95.89"]}

{"domain": "bradescopj.com.br", "rdata": ["193.70.95.89"]}

{"domain": "br.wordpress.com", "rdata": ["193.70.95.89"]}

{"domain": "caixa.gov.br", "rdata": ["193.70.95.89"]}

{"domain": "citibank.com.br", "rdata": ["193.70.95.89"]}

{"domain": "clickconta.com.br", "rdata": ["193.70.95.89"]}

{"domain": "contasuper.com.br", "rdata": ["193.70.95.89"]}

{"domain": "credicard.com.br", "rdata": ["198.27.121.241"]}

{"domain": "hostgator.com.br", "rdata": ["193.70.95.89"]}

{"domain": "itau.com.br", "rdata": ["193.70.95.89"]}

{"domain": "itaupersonnalite.com.br", "rdata": ["193.70.95.89"]}

{"domain": "kinghost.com.br", "rdata": ["193.70.95.89"]}

{"domain": "locaweb.com.br", "rdata": ["193.70.95.89"]}

{"domain": "netflix.com.br", "rdata": ["35.237.127.167"]}

{"domain": "netflix.com", "rdata": ["35.237.127.167"]}

{"domain": "painelhost.uol.com.br", "rdata": ["193.70.95.89"]}

{"domain": "santander.com.br", "rdata": ["193.70.95.89"]}

{"domain": "santandernet.com.br", "rdata": ["193.70.95.89"]}

{"domain": "sicredi.com.br", "rdata": ["193.70.95.89"]}

{"domain": "superdigital.com.br", "rdata": ["193.70.95.89"]}

{"domain": "umbler.com", "rdata": ["193.70.95.89"]}

{"domain": "uolhost.uol.com.br", "rdata": ["193.70.95.89"]}

{"domain": "www.banco.bradesco", "rdata": ["198.27.121.241"]}

{"domain": "www.bancobrasil.com.br", "rdata": ["193.70.95.89"]}

{"domain": "www.bb.com.br", "rdata": ["193.70.95.89"]}

{"domain": "www.bradesco.com.br", "rdata": ["193.70.95.89"]}

{"domain": "www.bradesconetempresa.b.br", "rdata": ["193.70.95.89"]}

{"domain": "www.bradescopj.com.br", "rdata": ["193.70.95.89"]}

{"domain": "www.br.wordpress.com", "rdata": ["193.70.95.89"]}

{"domain": "www.caixa.gov.br", "rdata": ["193.70.95.89"]}

{"domain": "www.citibank.com.br", "rdata": ["193.70.95.89"]}

{"domain": "www.credicard.com.br", "rdata": ["193.70.95.89"]}

{"domain": "www.hostgator.com.br", "rdata": ["193.70.95.89"]}

{"domain": "www.itau.com.br", "rdata": ["193.70.95.89"]}

{"domain": "www.kinghost.com.br", "rdata": ["193.70.95.89"]}

{"domain": "www.locaweb.com.br", "rdata": ["193.70.95.89"]}

{"domain": "www.netflix.com", "rdata": ["193.70.95.89"]}

{"domain": "www.netflix.net", "rdata": ["193.70.95.89"]}

{"domain": "www.painelhost.uol.com.br", "rdata": ["193.70.95.89"]}

{"domain": "www.santander.com.br", "rdata": ["193.70.95.89"]}

{"domain": "www.santandernet.com.br", "rdata": ["193.70.95.89"]}

{"domain": "www.sicredi.com.br", "rdata": ["193.70.95.89"]}

{"domain": "www.superdigital.com.br", "rdata": ["193.70.95.89"]}

{"domain": "www.umbler.com", "rdata": ["193.70.95.89"]}

{"domain": "www.uolhost.com.br", "rdata": ["193.70.95.89"]}

{"domain": "www.uolhost.uol.com.br", "rdata": ["193.70.95.89"]}

Eksperci powiadomili już operatorów OVH, Oracle, Google, Microsoft i innych o wykrytych adresach IP serwerów, które służyły przestępcom do atakowania użytkowników. Większość adresów IP została już zablokowana, więc jeśli Internet przestał komuś nagle działać, może to oznaczać, że router jest zainfekowany, a podstawiony złośliwy serwer DNS po prostu już nie odpowiada. Aby to dokładnie sprawdzić, należy wejść w konfigurację routera (hasło i login zazwyczaj jest naklejone na spodzie routera lub w dołączonej instrukcji) i zmienić adresy IP serwerów DNS na bezpieczne. Warto skorzystać z tych:

- CloudFlare (1.1.1.1, 1.0.0.1),

- Google (8.8.8.8, 8.8.4.4),

- F-Secure (9.9.9.9, dowolny inny np. 8.8.8.8),

- OpenDNS (208.67.222.222, 208.67.220.220),

- lub inne adresy DNS, które dostarcza operator.

Na wszelki wypadek warto jeszcze sprawdzić lokalne adresy DNS w systemie operacyjnym, które ustawione na statyczne mają pierwszeństwo przed routerem.

Modułowy wirus DNSChanger

Znacznie zmodyfikowane od 2011 roku złośliwe oprogramowanie DNSChanger składa się z 3 modułów:

1. Pierwszy moduł „Shell DNSChanger” zawiera kombinację 25 skryptów do wyszukiwania i atakowania routerów w zależności od producenta. Eksperci zidentyfikowali następujące zainfekowane modele:

3COM OCR-812 AP-ROUTER D-LINK D-LINK DSL-2640T D-LINK DSL-2740R D-LINK DSL-500 D-LINK DSL-500G/DSL-502G Huawei SmartAX MT880a Intelbras WRN240-1 Kaiomy Router MikroTiK Routers OIWTECH OIW-2415CPE Ralink Routers SpeedStream SpeedTouch Tenda TP-LINK TD-W8901G/TD-W8961ND/TD-8816 TP-LINK TD-W8960N TP-LINK TL-WR740N TRIZ TZ5500E/VIKING VIKING/DSLINK 200 U/E

2. Drugi moduł „Js DNSChanger” zawiera 10 skryptów, które na złośliwych stronach internetowych (przestępcy kontrolując serwer DNS mogą przekierować ofiarę na dowolną stronę) potrafią zainfekować następujące routery:

A-Link WL54AP3 / WL54AP2 D-Link DIR-905L Roteador GWR-120 Secutech RiS Firmware SMARTGATE TP-Link TL-WR841N / TL-WR841ND

3. Trzeci moduł „PyPhp DNSChanger” został opracowany przy użyciu zarówno Pythona i PHP. Za jego pomocą atakujący mogą wyszukać routery o określonym firmware i z dostępną konfiguracją w Internecie. Do tego celu wykorzystują API wyszukiwarki Shodan. Po zgromadzeniu adresów IP z wystawioną konfiguracją na świat następuje słownikowe odgadywanie poświadczeń. Jeśli to się nie uda, to w zapasie jest jeszcze exploit, który potrafi ominąć uwierzytelnienie na niezaktualizowanych routerach. Następnie zmieniane są adresy DNS, czyli wszystkie podłączone do sieci urządzenia za pomocą tego punktu dostępowego będą podatne na złośliwe przekierowanie i ataki. Potencjalna lista podatnych routerów:

AirRouter AirOS Antena PQWS2401 C3-TECH Router Cisco Router D-Link DIR-600 D-Link DIR-610 D-Link DIR-615 D-Link DIR-905L D-Link ShareCenter Elsys CPE-2n Fiberhome Fiberhome AN5506-02-B Fiberlink 101 GPON ONU Greatek GWR 120 Huawei Intelbras WRN 150 Intelbras WRN 240 Intelbras WRN 300 LINKONE MikroTik Multilaser OIWTECH PFTP-WR300 QBR-1041 WU Roteador PNRT150M Roteador Wireless N 300Mbps Roteador WRN150 Roteador WRN342 Sapido RB-1830 TECHNIC LAN WAR-54GS Tenda Wireless-N Broadband Router Thomson TP-Link Archer C7 TP-Link TL-WR1043ND TP-Link TL-WR720N TP-Link TL-WR740N TP-Link TL-WR749N TP-Link TL-WR840N TP-Link TL-WR841N TP-Link TL-WR845N TP-Link TL-WR849N TP-Link TL-WR941ND Wive-NG routers firmware ZXHN H208N Zyxel VMG3312

Jak się chronić?

To nie pierwszy raz kiedy złośliwe oprogramowanie skupione jest na atakowaniu routerów —bezpiecznych urządzeniach. Teoretycznie bezpiecznych, ale w praktyce nieświadomi zagrożeń użytkownicy nieposiadający wiedzy technicznej, nie są w stanie zmienić domyślnych poświadczeń do panelu administratora routera. Panowie technicy, którzy zajmują się instalacją Internetu, często o tym zapominają lub najzwyczajniej w świecie, nie jest to ich zadaniem. W efekcie dysponując informacjami o modelu urządzenia bardzo łatwo odgadnąć domyślny login i hasło. Producenci powinni rozwiązań ten problem, ponieważ predefiniowane ustawienia często umożliwiają zalogowanie się na urządzenie z zewnątrz. Wystarczy znać tylko adres IP, który stanie się dostępny w wyszukiwarce Shodan, jeżeli operator sieci nie będzie domyślnie blokował dostępu do portów dla ruchu przychodzącego.

Użytkownikom i firmom zaleca się przejrzenie konfiguracji routerów, zmianę domyślnych poświadczeń oraz zablokowanie dostępu do panelu administracyjnego routera z Internetu. Dodatkowo przestępcy do ataków używają stron internetowych, które wykorzystują wizerunek znanych firm lub banków, dlatego warto zabezpieczyć przeglądarkę, która stanowi pierwszą linię oporu w postaci skanera stron phishingowych i pobieranych plików. Już niedługo przygotujemy test bezpieczeństwa bezpłatnych skanerów dla przeglądarek, ale tymczasem rekomendujemy do zainstalowania jedno z wybranych rozszerzeń, które i tak będzie lepszą ochroną niż żadna: Avira Browser Safety, Bitdefender Trafficlight, Comodo Online Security, Malwarebytes Browser Extension, McAfee WebAdvistor lub Windows Defender Browser Protection. O ich skuteczności poinformujemy za kilka tygodni.

Czy ten artykuł był pomocny?

Oceniono: 0 razy