Jak ważna jest „auto-ochrona” programu antywirusowego? W kontekście podatności DoubleAgent odgrywa niebagatelną rolę, ponieważ na skutek luk w systemach aż od XP po Windows 10 daje przestępcom sposobność przejęcia kontroli nad antywirusem. Powierzając bezpieczeństwo systemów i danych dostawcom tego typu rozwiązań pokładamy w nich nadzieję – jak się czasami okazuje – dostając w zamian ułudę i zapewnienie ochrony, które nie mają faktycznego odzwierciedlenia w rzeczywistości.

Przypomnijmy, że DoubleAgent to podatność, która została odkryta w weryfikatorze aplikacji dostępnym w Windows. Narzędzie to umożliwia programistom sprawdzanie kodów błędów podczas uruchamiania aplikacji i działa poprzez załadowanie biblioteki DLL do programu, który poddany jest procesowi debugowania. Może się to zakończyć poważnymi konsekwencjami, o których piszemy więcej w tym miejscu.

Jako że ciągle pozostajemy w obszarze auto-ochrony, już po raz trzeci niemieckie laboratorium AV-Test opublikowało wyniki z nietypowego, ale zarazem bardzo ciekawego testu, który dotyczył skuteczności auto-ochrony antywirusów dla firm i konsumentów przed atakami wirusów na ich własne pliki, z których są zbudowane.

AV-Test sprawdził zaimplementowane mechanizmy obronne:

1. Mechanizm ASLR po raz pierwszy został zastosowany w systemie Windows Vista. Losowy układ alokacji przestrzeni adresowej (ASLR – address space layout randomization) zabezpiecza (czyt. utrudnia) przed przepełnieniem bufora na skutek ataku exploita z wykorzystaniem luki w systemie. Ten skomplikowany mechanizm w skrócie oznacza, że ASLR losowo przydziela stos adresów pamięci aplikacji, co sprawia, że żaden z istotnych elementów systemu (między innymi pliki exe, dll, sys) nie może zostać łatwo namierzony przez złośliwy kod obcej aplikacji. Jest to tym trudniejsze, jeśli złośliwy kod „nie wie”, w jakiej lokalizacji w pamięci i w danym czasie znajduje się aplikacja.

2. DEP (Data Execution Prevention jest zabezpieczeniem spotykanym we współczesnych systemach operacyjnych rodziny Microsoft Windows. Jego celem jest uniemożliwienie wykonywania kodu z segmentu danych. Pomaga to w ochronie przed exploitami wykorzystującymi przepełnienie bufora. DEP działa w dwóch trybach: sprzętowym, w którym procesor oznacza strony pamięci jako niewykonywalne, oraz programowym, który daje ograniczoną ochronę i jest stosowany wtedy, gdy procesor nie potrafi oznaczyć stron pamięci jako niewykonywalne. Pierwsza wersja DEP pojawiła się w systemie Windows XP Service Pack 2.

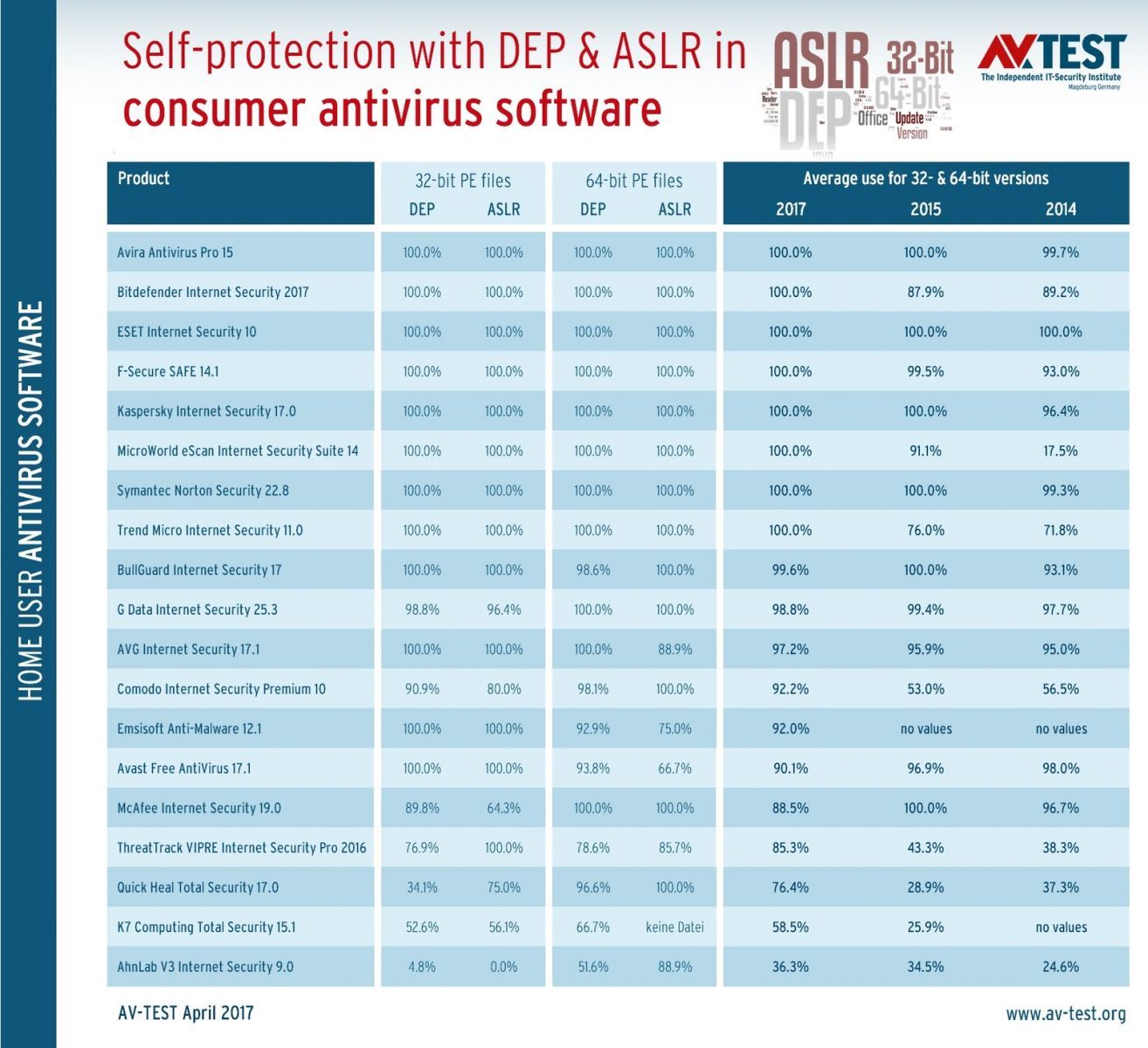

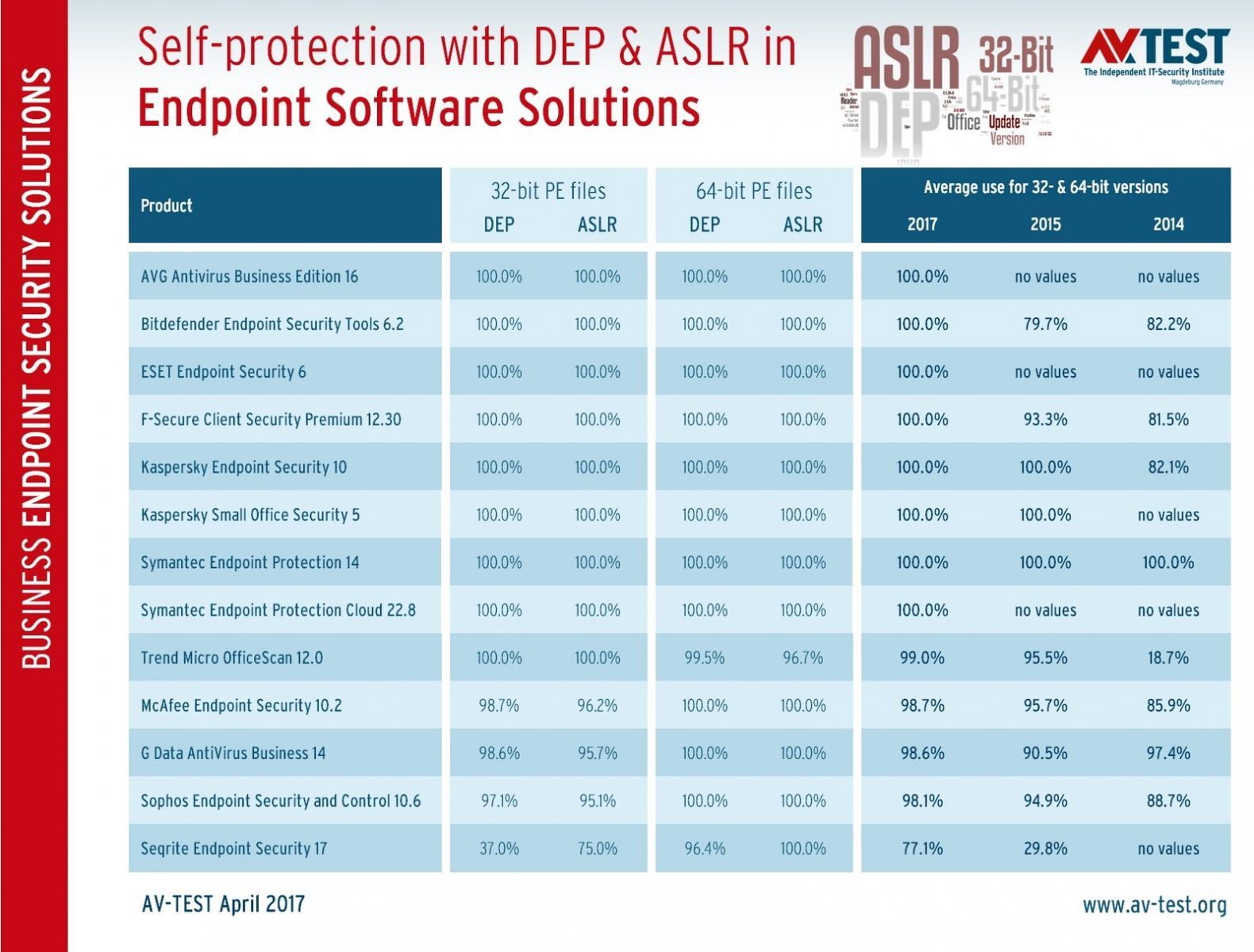

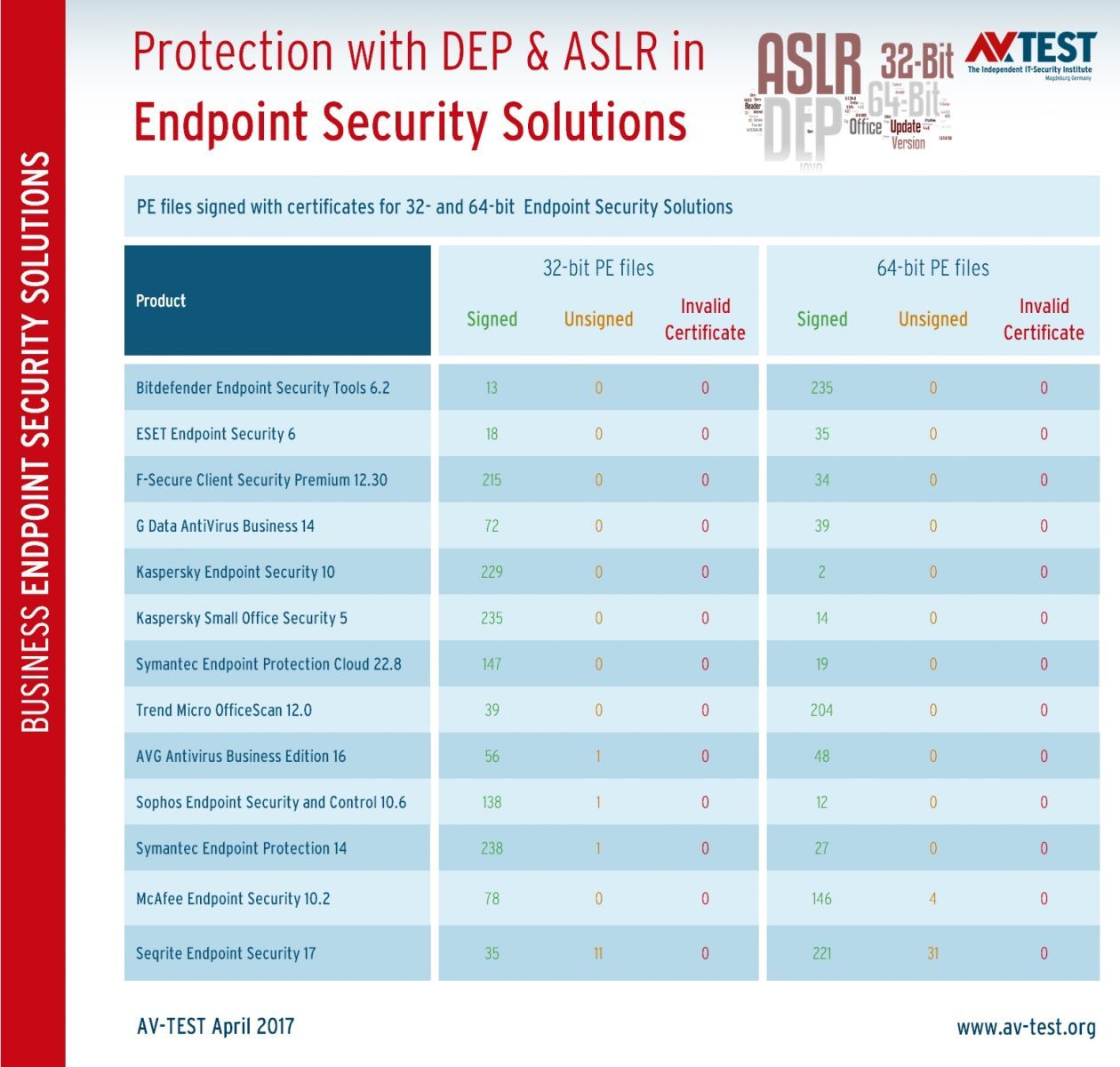

Aby pokazać, czy producenci naprawdę „chroniąc siebie chronią nas”, zainstalowano poszczególne programy antywirusowe i rejestrowano zmiany 32 i 64-bitowych plików PE (portable executable) antywirusa. Pliki PE obejmują na przykład: EXE, DLL, SYS, DRV.

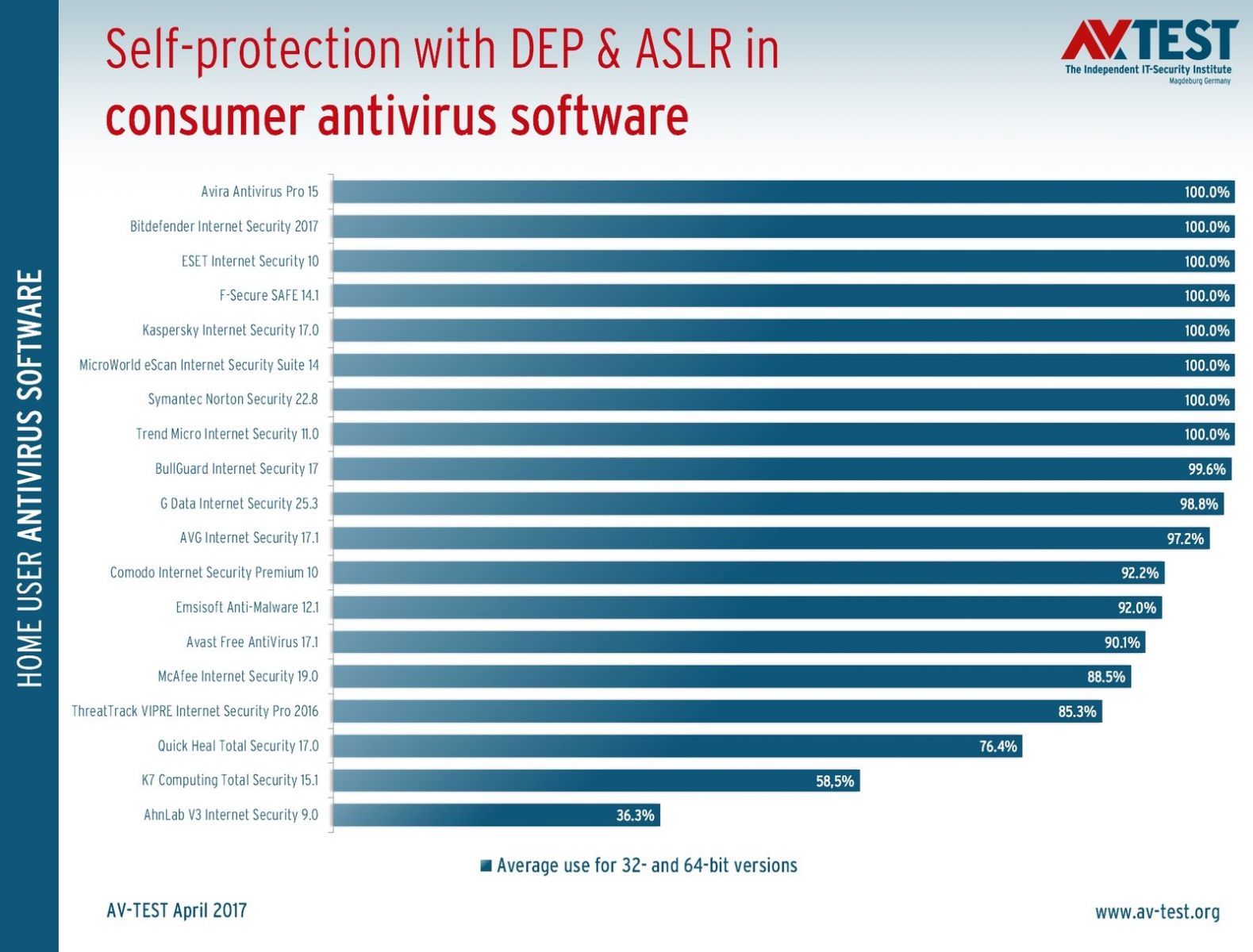

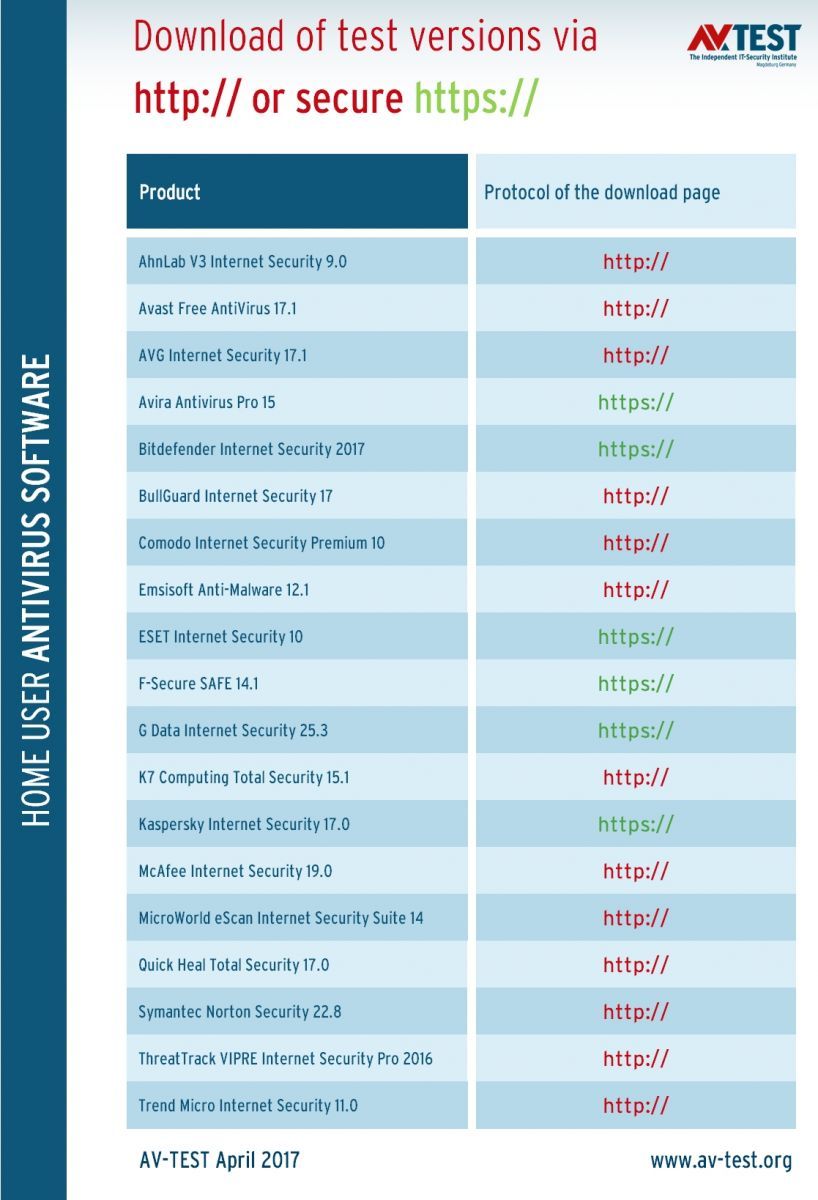

Rozwiązania ochrony dla konsumentów

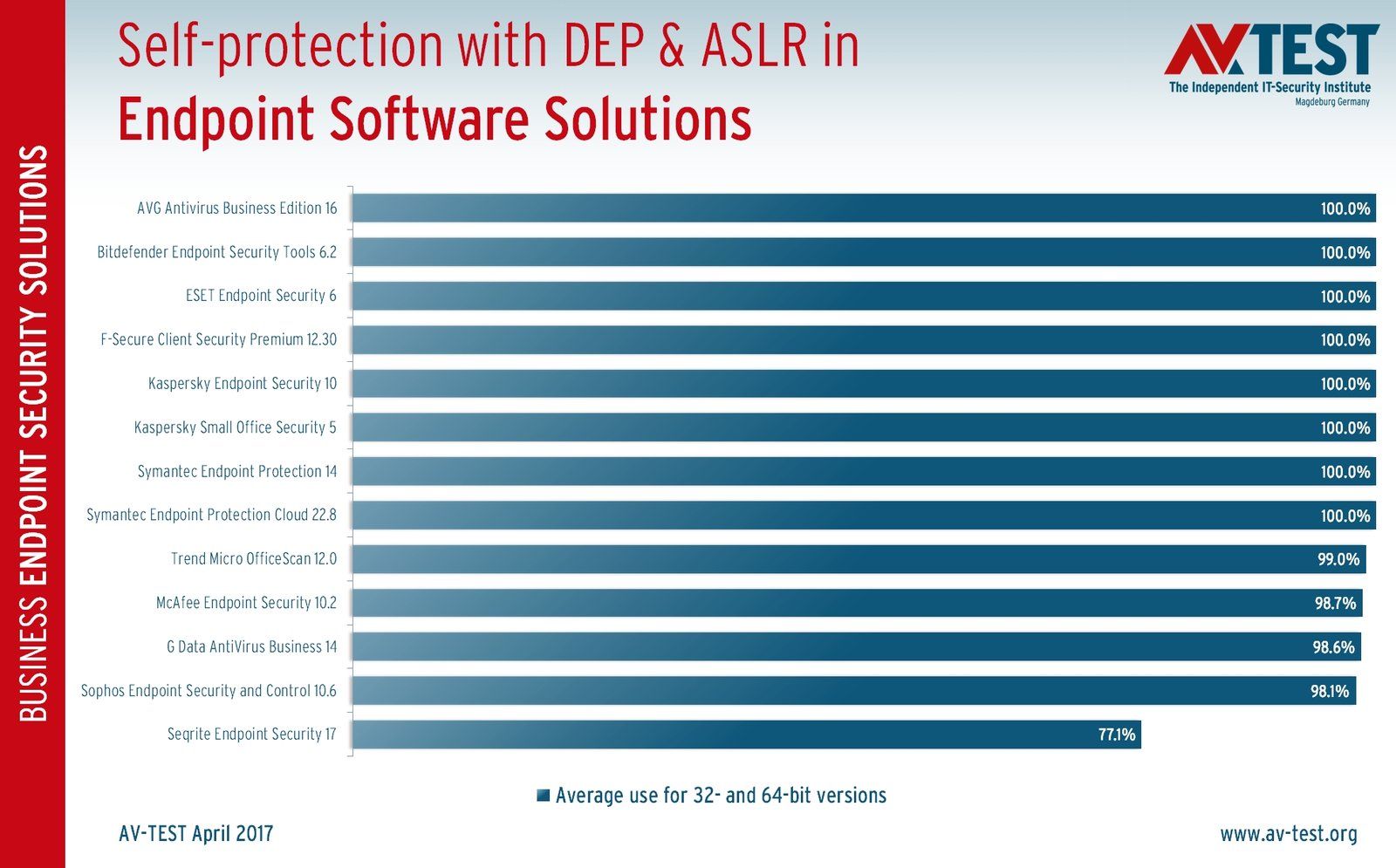

Rozwiązania ochrony dla firm

Czy ten artykuł był pomocny?

Oceniono: 0 razy