Sprawdzanie skuteczności tak zwanych skanerów antywirusowych na żądanie pod kątem detekcji zagrożeń to bardzo specyficzny test. We współczesnym świecie, zarówno użytkownik indywidualny jak i korporacyjny bardzo często stosuje przedstawione w tym raporcie aplikacje. Ich rola nadal pozostaje niezmienna — pozwala upewnić się co dostanu bezpieczeństwa urządzenia.

Kluczowym zadaniem skanerów na żądanie jest wykrycie oraz całkowite usunięcie zagrożenia lub pozostałości po nim — a w niektórych przypadkach leczenie zainfekowanego systemu, który może mieć wpływ na bezpieczeństwo i komfort pracy z komputerem.

Wszystkie z przetestowanych przez AVLab skanerów umożliwiają wskazanie lokalizacji, które powinny zostać sprawdzone pod kątem zainfekowanych plików w oparciu o zaimplementowane technologie skanujące danego producenta. W teście nie brano pod uwagę dostępnych skanerów, które oferują jedynie tak zwane szybkie skanowanie, nie uwzględniając preferencji użytkownika co do weryfikowania bezpieczeństwa konkretnej lokalizacji lub partycji.

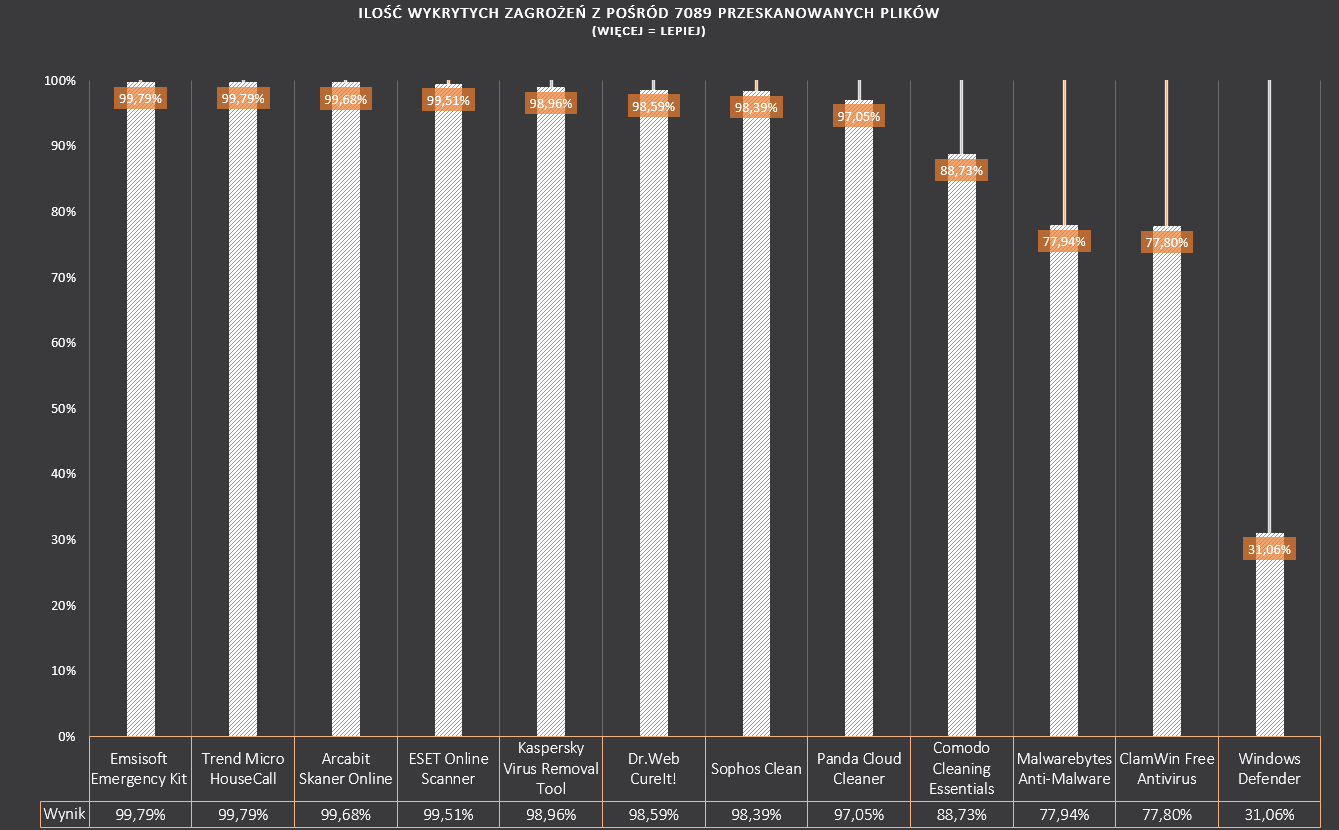

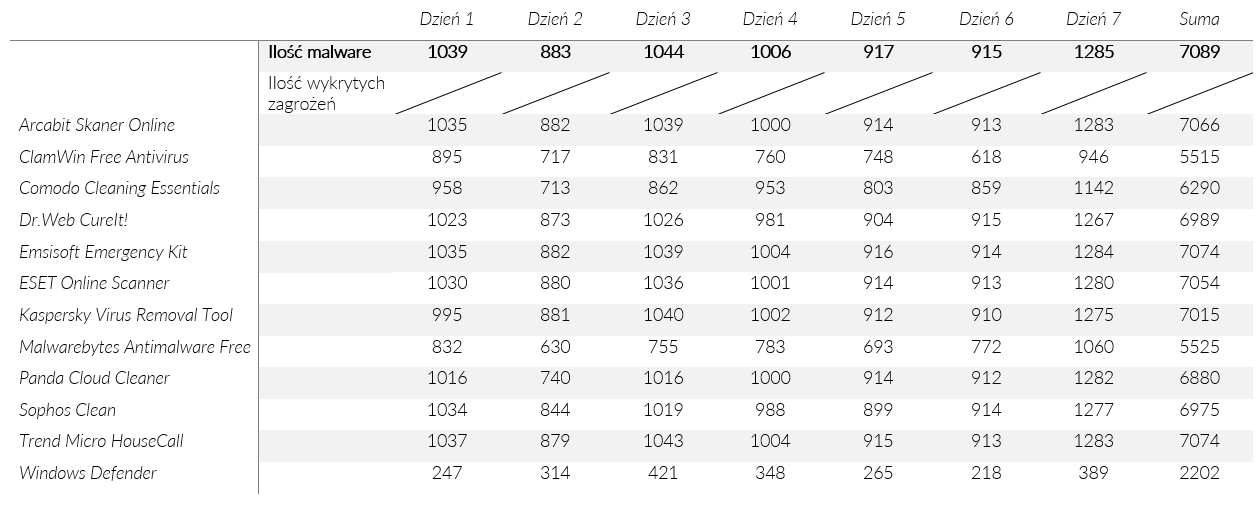

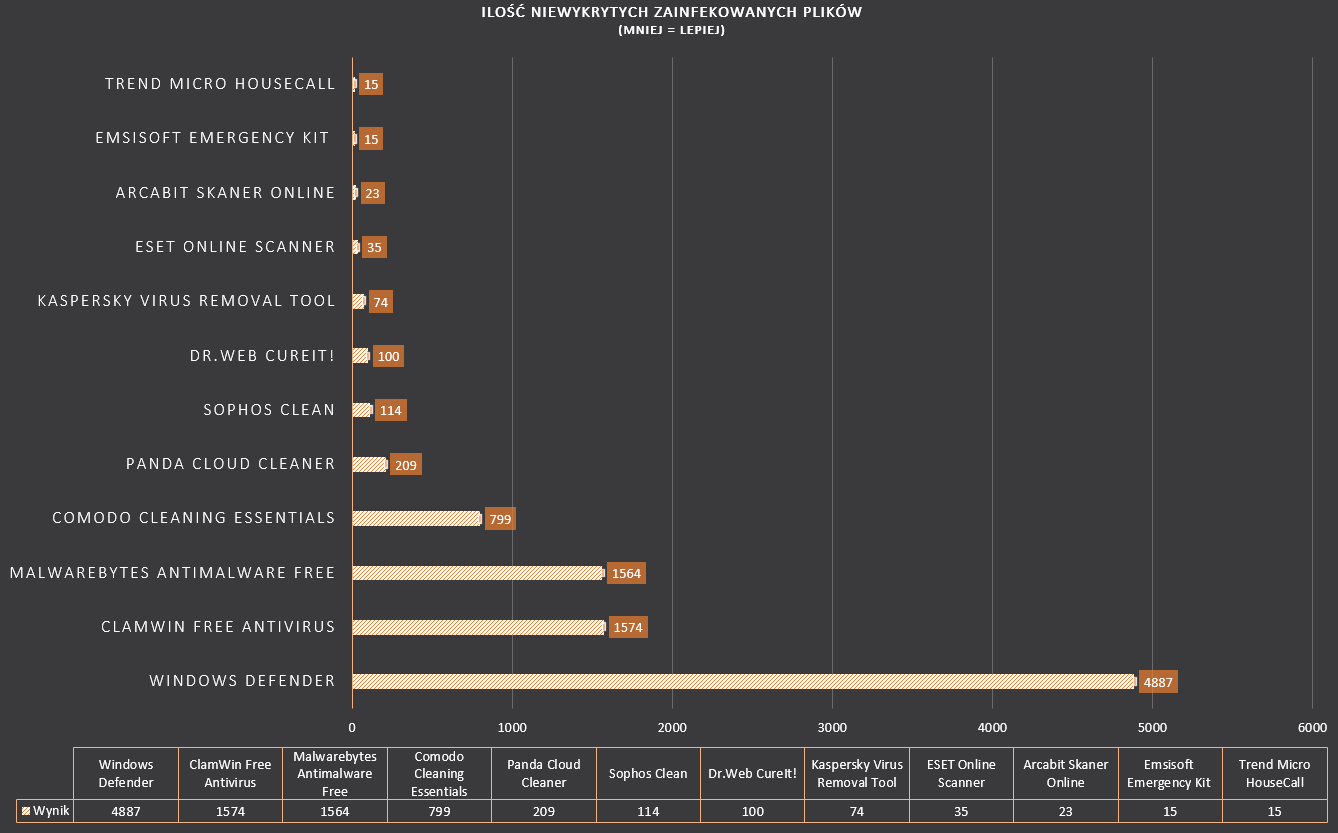

W wykrywaniu kilku tysięcy zainfekowanych plików najlepszym poziomem detekcji charakteryzowały się aplikacje: Arcabit Skaner Online, Emsisoft Emergency Kit, ESET Online Scanner oraz Trend Micro HouseCall.

Pozostałe programy, chociaż uzyskały certyfikat potwierdzający ich skuteczność, to nie zapewniały detekcji na tak wysokim poziomie, jak te skanery, które otrzymały najwyższe wyróżnienie „BEST+++” wykrywając ponad 99% z 7089 próbek.

W przedziale wykrywalności 98-99 procent z 7089 użytych do testu różnych wirusów znalazły się skanery: Dr.Web CureIt!, Kaspersky Virus Removal Tool, Panda Cloud Cleaner oraz Sophos Clean.

Czas skanowania wszystkich plików przez poszczególne aplikacje był bardzo zróżnicowany i wahał się od kilku minut do kilkudziesięciu, co i tak nie przekładało się na większą ilość detekcji. Najdłuższym czasem skanowania charakteryzowały się programy: Panda Cloud Cleaner, Comodo Cleaning Essentials (niekiedy aplikacja ta żądała ponownego uruchomienia systemu, aby kontynuować skanowanie) oraz Windows Defender.

Emsisoft Emergency Kit, Dr. Web Cureit!, Malwarebytes Anti-Malware i ClamWin Free Antivirus to programy, które najszybciej uporały się ze sprawdzeniem kolekcji próbek. Chociaż należy przyznać, że z różnym skutkiem.

Najwyższe wyróżnienie BEST+++ otrzymały programy

Emsisoft Emergency Kit, Trend Micro HouseCall, Arcabit Skaner Online, ESET Online Scanner.

Testowane programy

- Arcabit Skaner Online: 1.0.4

- ClamWin Free Antivirus *: 0.99.1

- Comodo with Cleaning Essentials: 2.5.242177.201

- Dr.Web CureIt!: 11.1.2

- Emsisoft Emergency Kit: 11.9.0.6508

- ESET Online Scanner: 2.0.12.0

- Kaspersky Virus Removal Tool: 15.0.19.0

- Malwarebytes Antimalware Free: 2.2.1.1043

- Panda Cloud Cleaner: 1.1.9

- Sophos Clean (dawniej HitmanPro): 3.7.13.262

- Trend Micro HouseCall: (1.62)

- Windows Defender *: 4.10.14393.0

* Clamwin Free Antivirus i Windows Defender zapewniają ochronę w czasie rzeczywistym, jednak nie brano tego po uwagę. Ochrona na czas skanowania została wyłączona.

Metodologia i wyniki

Skaner antywirusowy na żądanie to specyficzne oprogramowanie, więc zastosowana przez AVLab metodologia testu wykracza poza typowe skanowanie kolekcji próbek. Oprócz badania faktycznej skuteczności detekcji tysięcy próbek złośliwego oprogramowania, w teście brano pod uwagę usuwanie szkodliwych plików i kluczy rejestru po zainfekowaniu systemu operacyjnego.

Aby sprawdzić wykrywalność najpopularniejszych darmowych skanerów antywirusowych oferowanych jako bezpłatne narzędzia od kilku producentów, przygotowano obraz wirtualnego systemu Windows 10 Professional x64 z najnowszymi aktualizacjami. System w każdym dniu testów był przywracany do stanu początkowego. Dzięki takiemu rozwiązaniu, wszystkie produkty zostały przebadane w identycznym środowisku testowym.

Materiał badawczy do pierwszej części testu w łącznej ilości 7089 próbek pozyskano we współpracy z niezależnymi badaczami. Analogicznie — w drugiej części testu — wybrano 6 konkretnych zagrożeń, które nie wchodziły w skład materiału badawczego wykorzystanego do pierwszej części testu.

AVLab pozyskując próbki do testów nie współpracuje z żadnym producentem oprogramowania zabezpieczającego. Dzięki temu nie zachodzi podejrzenie, że testowany program wykrywa zagrożenia dostarczone przez własnego producenta.

W czasie badania wszystkie programy były zainstalowane na domyślnych ustawieniach, mogły korzystać z Internetu, a w przypadku dwóch aplikacji: Dr. Web Cureit i Kaspersky Removal Tool, każdego dnia pobierano nowszą wersję programu (automatyczna aktualizacja zagrożeń nie jest w nich dostępna).

cz. 1 (skanowanie kolekcji wirusów)

- Dla każdego testowanego programu odtwarzano obraz systemu operacyjnego, dzięki czemu wiernie odwzorowano środowisko pracy dla każdej aplikacji.

- Każdego dnia testu dobierano niepowtarzające się próbki zagrożeń.

- Przed wskazaniem do skanowania folderu z zainfekowanymi plikami, aktualizowano sygnatury do najnowszej wersji lub pobierano nowe wersje aplikacji (jeśli było to konieczne) z wbudowanymi sygnaturami.

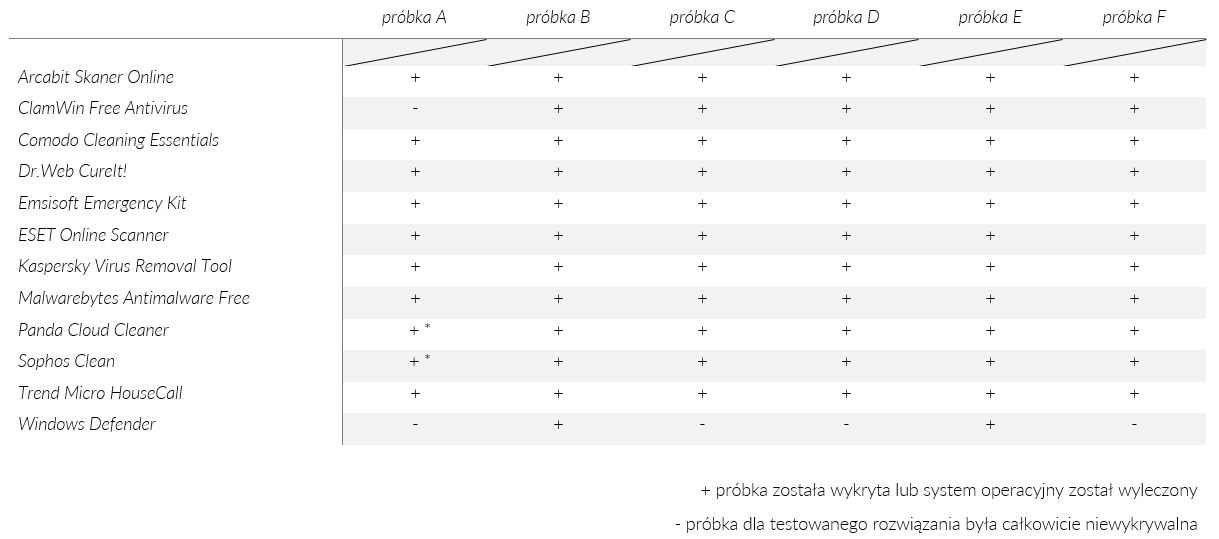

cz. 2 (leczenie zainfekowanego systemu)

- Do tej części testu dobrano różnego rodzaju zagrożenia oraz poddano ich manualnej analizie, aby sprawdzić, jakie obszary systemowe są infekowane.

- Na odtworzonym obrazie systemu z pierwszej części testu, każda próbka została sekwencyjnie uruchomiona, po czym wykonywano restart systemu operacyjnego. Jeśli było to wymagane, udzielano zezwolenia na uruchomienie malware z uprawnieniami administratora.

- Testowane programy miały za zadanie wykryć zainfekowany plik (dropper) lub utworzone w wyniku infekcji zmiany w systemie.

- Jeśli było to wymagane, zezwalano na restart systemu operacyjnego w czasie pracy skanera antywirusowego na żądanie.

próbka A:

backdoor Kelihos — powoduje, że zainfekowana stacja robocza może zostać wykorzysta do rozsyłania spamu, wykradania poufnych informacji, pobierania i uruchamia innych zainfekowanych plików, w tym trojanów. Zainfekowany bot, aby komunikować się z innymi komputerami zombie, wykorzystuje połączenie P2P. W zdecentralizowanej sieci, zainfekowana maszyna może działać jako klient lub serwer C2 przyjmując i wysyłając polecenia z serwera kontrolno-zarządzającego.

próbka B:

backdoor Careto — obejmuje niezwykle wyrafinowane szkodliwe oprogramowane składające się z rootkita i bootkita. Z zaobserwowanych przez badaczy wariantów wynika, że wszystkie wersje tego malware przeznaczone są dla 32 i 64 bitowych systemów Mac OS X, Linux, Windows oraz (prawdopodobnie) Androida i iOS (z niepotwierdzonych informacji także BlackBerry OS). Backdoor Careto (alias Maska) ze względu na swoje możliwości, najprawdopodobniej powstał na zlecenie jednego z rządów państw.

Backdoor Careto może przechwycić ruch sieciowy, wciskane klawisze, rozmowy Skype, klucze PGP, potrafi analizować ruch WiFi, monitorować wszystkie operacje na plikach, gromadzić listę dokumentów z zainfekowanego systemu, w tym klucze szyfrowania, konfiguracje VPN, klucze SSH i pliki PROW. Backdoor Careto pod względem wyrafinowania jest jednym z najbardziej zaawansowanych zagrożeń APT.

próbka C:

keylogger Ardamax — komercyjny spyware, którzy został wykorzystany w jednej ze socjotechnicznych kampanii „na komornika” wycelowanej w obywateli Polski. Za pomocą tego narzędzia możliwe jest automatyczne wysyłanie zebranych logów i danych na dowolny adres e-mail lub konto FTP.

Keylogger Ardamax potrafi: rejestrować naciskane klawisze, zapisywać historię odwiedzanych stron WWW, nagrywać obraz z kamery i dźwięk za pomocą mikrofonu, przechwytywać skopiowany do schowka systemowego tekst, monitorować komunikatory AIM, Windows Live Messenger, ICQ, Skype, Yahoo Messenger, Google Talk, Miranda i QiP. Zapisane w ten sposób informacje mogą zostać wysłane na wskazany adres e-mail lub konto FTP.

próbka D:

trojan Emotet — w celu ukrycia się przed programami antywirusowymi przechowuje swoje pliki w rejestrze systemowym. Trojan Emotet o modułowej budowie zawiera: własny instalator, moduł bankowy, moduł bota antyspamowego, moduł do kradzieży kontaktów z popularnych klientów poczty (posiada zdolność auto-dystrybucji, potrafi wykradać adresy z klientów poczty i wysyłać ten sam spam do ofiar z listy kontaktów), moduł do ataków DDoS (Nitol DDoS bot).

Trojan Emotet zawiera listę popularnych adresów bankowych. Jeśli zainfekowany użytkownik odwiedza jeden ze zdefiniowanych adresów URL, Emotet rejestruje wszystkie dane przesyłane pomiędzy użytkownikiem a stroną internetową — nawet, jeśli strona jest szyfrowana protokołem HTTPS.

próbka E:

trojan downloader — jak sama nazwa wskazuje, trojan downloader zawiera szkodliwy lub potencjalne niechciane oprogramowanie, które pobiera i instaluje w zaatakowanym systemem. Pobrany w ten sposób dropper instaluje docelowego wirusa, który może być następnie wykorzystany do różnych celów.

Droppery często wykorzystywane są do przenoszenia znanych trojanów, ponieważ znacznie łatwiej jest napisać droppera niż zupełnie nowego trojana, którego program antywirusowy nie będzie w stanie wykryć.

W teście wykorzystano trojana, który tworzy na dysku kilka plików. Jeden z nich pobiera dodatkowe złośliwe oprogramowanie.

próbka F:

trojan Poweliks — wykorzystuje podatności w zabezpieczeniach programu Microsoft Word i przy pomocy spreparowanego dokumentu Word, który dystrybuowany jest za pośrednictwem poczty e-mail, instaluje dodatkowy kod, który jest skryptem PowerShell zakodowanym w Base64 wywołując i wykonując niskopoziomowy program (schellcode) napisany w asemblerze. W końcowym etapie, schellcode wykonuje binarny ładunek, który próbuje się połączyć z zakodowanymi adresami IP, aby otrzymać dalsze polecenia z serwera C&C

Trojan Poweliks może być wykorzystany do pobierania i wykonywania plików. Wszystkie swoje działania przechowuje w rejestrze — nie tworzy żadnego pliku na dysku twardym, więc jego wykrycie wymaga detekcji zainfekowanego dokumentu Word lub ochrony / przeskanowania rejestru.

Przyznane nagrody przez AVLab

Najwyższe wyróżnienie BEST+++, za doskonałą detekcję zagrożeń otrzymały programy: Emsisoft Emergency Kit, Trend Micro HouseCall, Arcabit Skaner Online i ESET Online Scanner.

Wysoką skutecznością detekcji kolekcji próbek charakteryzowały się aplikacje: Kaspersky Virus Removal Tool, Dr.Web CureIt!, Sophos Clean i Panda Cloud Cleaner.

Programy, które w teście bezpłatnych skanerów antywirusowych wypadły zupełnie przeciętnie, to: Comodo Cleaning Essentials, Malwarebytes Anti-Malware Free i ClamWin Free Antivirus.

Windows Defender to bezpłatny i wbudowany w system Windows antywirus, którego AVLab nie poleca.

Komentarz do testu

Z przetestowanych bezpłatnych skanerów antywirusowych polecamy wszystkie te programy, które uzyskały certyfikat potwierdzający ich wysoką skuteczność, a więc BEST+++ oraz BEST++.

Pozostałe aplikacje nie osiągnęły tak wysokiego progu wykrywalności, jak można było się tego po nich spodziewać. Oczywiście nawiązujemy do Malwarebytes Anti-Malware w wersji bezpłatnej jako skanera na żądanie oraz do Comodo Cleaning Essentials — chociaż w przypadku Comodo, jest to nadal bardzo użyteczne narzędzie do weryfikowania bezpieczeństwa komputerów, z którego często korzystamy.

Jeżeli uważacie, że wasze urządzenia powinny zostać przeskanowane pod kątem złośliwego oprogramowania, wykorzystajcie do tego te narzędzia:

Best+++: Emsisoft Emergency Kit, Trend Micro HouseCall, Arcabit Skaner Online i ESET Online Scanner.

Best++: Kaspersky Virus Removal Tool, Dr.Web CureIt!, Sophos Clean i Panda Cloud Cleaner.

Pełny raport PDF w języku polskim lub angielskim.

Czy ten artykuł był pomocny?

Oceniono: 0 razy