Angielski lab MRG Effitas opublikował dzisiaj wyniki z testu, którego celem było sprawdzenie skuteczność blokowania zagrożeń, głównie trojanów bankowych, które próbują przechwycić poświadczenia i wysłać je do serwerów C2 kontrolowanych przez przestępców. Publikowany co kwartał raport pokazuje także, jak nieskuteczne są niektóre programy antywirusowe w walce ze szkodliwym oprogramowaniem, które zostało specjalnie zaprogramowane do kradzieży poświadczeń potrzebnych do logowania się do systemów bankowych i kradzieży informacji z kart płatniczych.

Test został przeprowadzony w drugim kwartale tego roku. Całe badanie pomyślnie przeszły tylko rozwiązania firm Kaspersky, Quarri, Webroot i Wontok.

Do testu wykorzystano produkty antywirusowe, w szczególności pakiety Internet Security, które posiadają składniki ochrony przed oszustwami finansowymi.

- Avast Internet Security 2015 10.3.2225

- AVG Internet Security 2015 2015.0.6125

- Avira Internet Security 14.0.12.249

- BitDefender Internet Security 2015 18.23.0.1604

- ESET Smart Security 8.0.312.0

- F-Secure Internet Security 2015 15.3

- G Data Internet Security 2015 25.1.0.3

- Kaspersky Internet Security 2016 16.0.0.614

- McAfee Internet Security 2015 13.6.1599

- Microsoft Security Essentials 1.1.11903.0

- Norton Security 2015 22.5.2.15

- Panda Internet Security 2015 15.1.0

- Quarri POQ 5.8.0.2833

- Trend Micro Internet Security 2015 8.0.2016

- VIPRE Internet Security 2015 8.2.1.16

- Webroot SecureAnywhere Internet Security 9.0.1.35

- Wontok SafeCentral 3.1.37.4183

- Zemana Anti-Logger 1.9.3.602

Test ochrony przed bankowymi trojanami

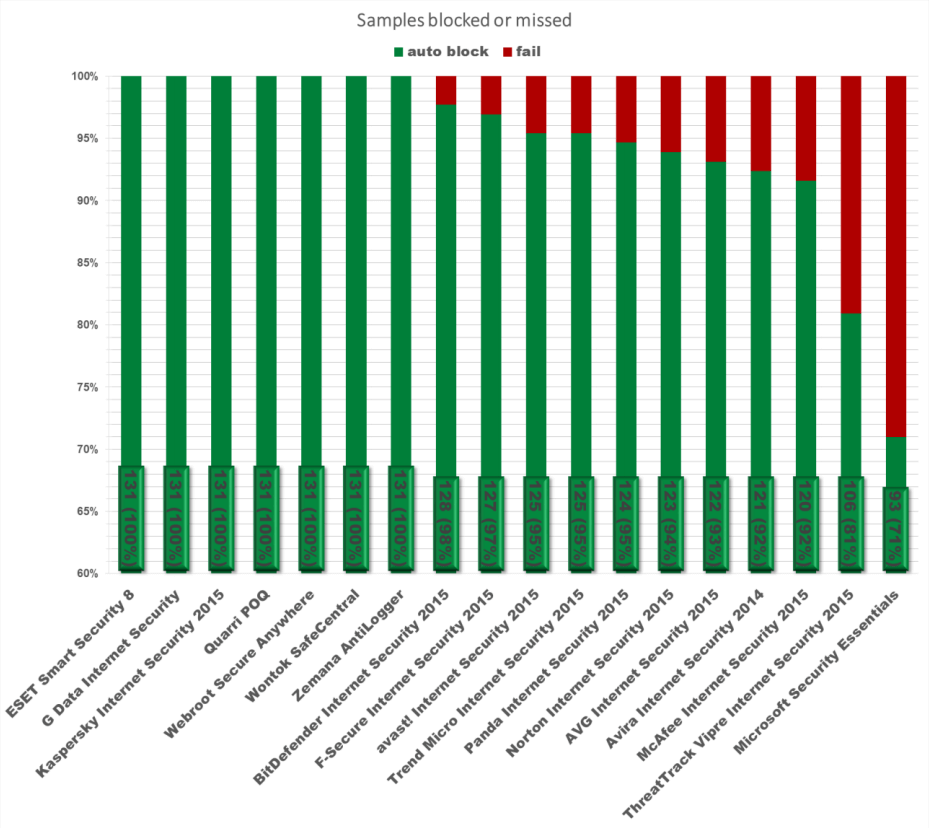

Do testu przygotowano 131 próbek wykradających dane podczas korzystania z e-bankowości. Produkty przetestowano pod kątem skutecznej ochrony przed prawdziwymi trojanami bankowymi, które reprezentowane były przez śmietankę najgroźniejszych wirusów bankowych ostatnich miesięcy, m.in. ZeuS (ZeuS P2P, Ice IX kins, Power ZeuS, Ramnit, Licat (aka Murofet)), Citadel, SpyEye, Tinba, Zberp i Dyre.

Tylko 7 programów antywirusowych potrafiło automatycznie (bez żadnych komunikatów) i bez trudu zablokować uruchomione zagrożenie na testowym komputerze. Za najskuteczniejsze pakiety należy uznać rozwiązania firm: ESET, G DATA, Kapersky, Quarri, Webroot, Wontok i Zemana. Pozostałe aplikacje zatrzymały większość zagrożeń, jednak jak to w prawdziwym życiu, wystarczy, by tylko jedno zagrożenie zainfekowało system, a nieszczęście gotowe.

Komunikacja z botnetami

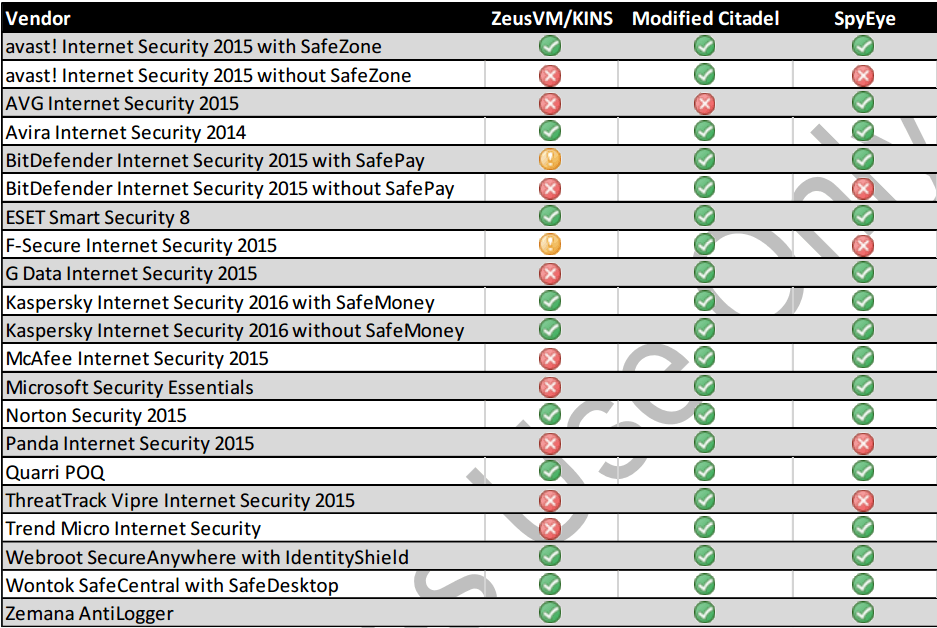

Testerzy odwzorowali rzeczywiste środowisko działania szkodliwego oprogramowania bankowego (ZeuS, Cytadela, SpyEye) – stworzono droppery, a więc malware przenoszące inne złośliwe pliki na komputer ofiary i skonfigurowano serwery Command and Control (C&C, aka C2).

W tym badaniu testowane programy antywirusowe miały za zadanie zablokować niebezpieczną komunikację sieciową droppera (ZeusVM/KINS, Citadel, SpyEye) z serwerem C2 i zapobiec:

1) pobraniu docelowego szkodliwego oprogramowania,

2) dołączeniu komputera do botnetu. Zainfekowana maszyna stałaby się tzw. komputerem zombie i mogłaby otrzymywać zdalne polecenia od przestępcy, np. pobrania kolejnych szkodników, m.in. keyloggerów, backdoorów, trojanów RAT (Remote Access Trojan), itp.

Test ten odwzorowuje prawdziwy wyciek informacji z komputera użytkownika, które trafiają „do rąk” przestępców.

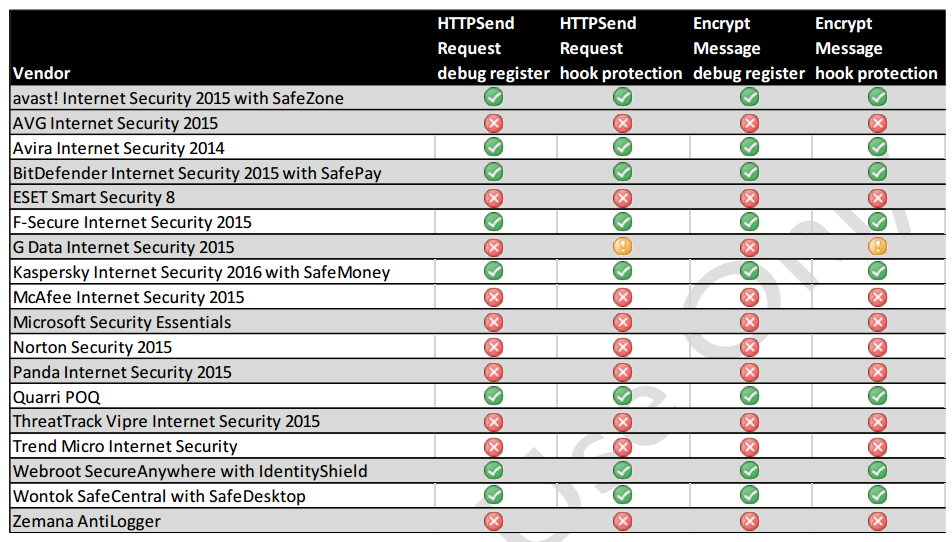

„Haki” na API Internet Explorera

Twórcy szkodliwego oprogramowania zawsze szukają nowych sposobów na ominięcie ochrony antywirusowej. W tym przypadku malware miało za zadanie zmodyfikować bazę danych kompatybilnych aplikacji, czekać na uruchomienie procesu przeglądarki i pozwolić atakującemu wstrzyknąć złośliwą bibliotekę DLL do przeglądarki Internet Explorer, która następnie za pomocą systemowych „haków” uzyskuje dostęp do bufora, a stamtąd już do wpisywanych haseł w formularzu na stronie internetowej.

Tylko osmiu vendorów skutecznie blokowało szkodliwą aktywność malware w systemie.

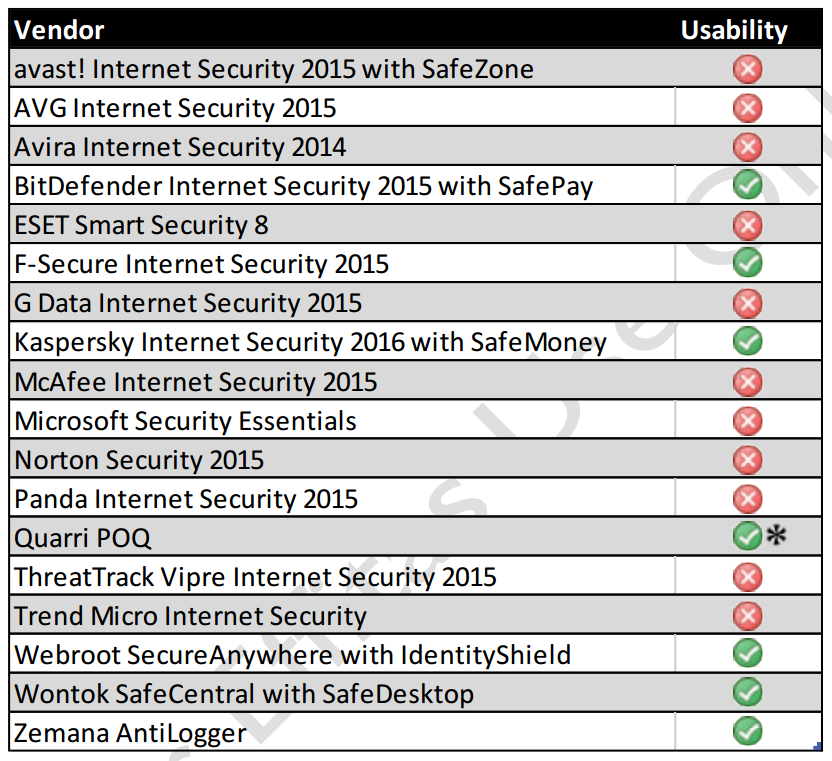

Użyteczność

Poniższa tabela przedstawia zaawansowaną ochronę, która zabezpiecza sesje użytkownika podczas wykonywania operacji transakcyjnych, i która zostaje automatycznie uruchomiona po przejściu na stronę szyfrowaną protokołem HTTPS.

Aplikacje zaznaczone na zielono („zafajkowane”) automatycznie aktywują moduły ochrony przeglądarki, ochrony przed atakami MITM i MITB, które synergicznie działają i chronią użytkownika przed podmianą sesji oraz przed przejęciem wpisywanych danych z pól teksturowych na szyfrowanej stronie internetowej.

Tutaj rozwiązania producentów: Bitdefender, F-Secure, Kaspersky, Webroot, Wontok i Zemana zostały oznaczone przez testerów jako „user-frienldy” – automatycznie i na domyślnych ustawieniach zapewniają maksymalną ochronę.

Pełny raport w języku angielskim.

Czy ten artykuł był pomocny?

Oceniono: 0 razy