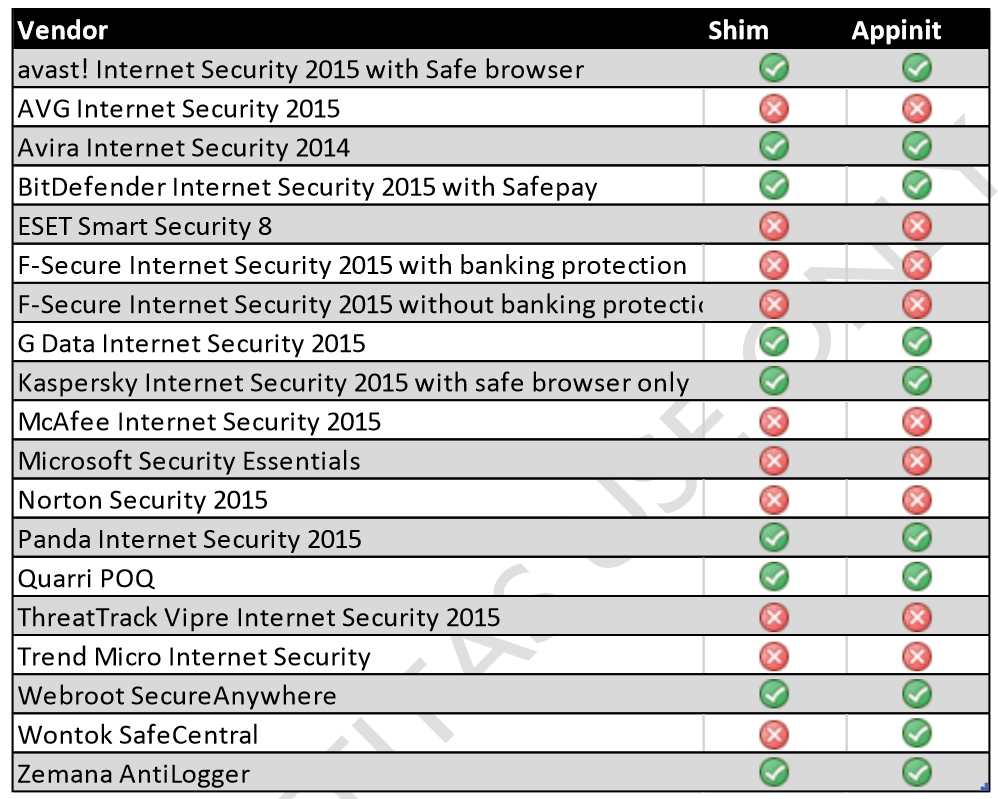

Angielskie laboratorium MRG Effitas opublikowało wyniki z testu, w którym sprawdzono realną skuteczność ochrony antywirusów przed trojanami bankowymi. Test został przeprowadzony w czwartym kwartale 2014 roku na platformie Windows 7 Ultimate + SP1 x64. Z pośród osiemnastu przetestowanych pakietów Internet Security tylko cztery otrzymały certyfikaty potwierdzające skuteczną ochronę podczas korzystania z bankowości elektronicznej.

Poziomy certyfikatów L1 i L2

1. Programy w kolejności alfabetycznej: Kaspersky Internet Security (wyróżniona technologia SafeMoney), Quarri POQ, Webroot SecureAnywhere (wyróżniona technologia IdentityShield) i Zemana AntiLogger zdobyły certyfikat „pierwszego poziomu”, co oznacza, że programy te charakteryzowały się bezproblemowym lub nienagannym działaniem podczas walki ze szkodliwym oprogramowaniem oraz nie powodowały (lub w małym stopniu) problemów z innymi aplikacjami – w szczególności z przeglądarką Internet Explorer.

2. Program Wontok SafeCentral otrzymał certyfikat „drugiego poziomu”. Do jego zdobycia wymagane było powtórzenie testu ze względu na wcześniejsze problemy wynikające z błędów aplikacji antywirusowej. Za pierwszym razem Wontok SafeCentral nie zaliczył testu, jednak po skontaktowaniu się z producentem udało się rozwiązać techniczne problemy i test dla tego programu powtórzono.

Testowane programy

- Avast Internet Security 2015 10.0.2208.712

- AVG Internet Security 2015 Build 5645a8758

- Avira Internet Security 2014 14.0.7.468

- BitDefender Internet Security 2015 18.20.0.1429

- ESET Smart Security 8.0.304.0

- F-Secure Internet Security 2015

- G Data Internet Security 2015 25.0.2.2

- Kaspersky Internet Security 2015 15.0.1.415.0.598

- McAfee Internet Security 2015

- Microsoft Security Essentials 4.7.0202

- Norton Security 2015 22.1.0.9

- Panda Internet Security 2015 15.0.4

- Quarri POQ

- Trend Micro Internet Security 2015 8.0.1133

- VIPRE Internet Security 2015 8.0.5.3

- Webroot SecureAnywhere Internet Security 8.0.6.28

- Wontok SafeCentral 3.1.35.4135

- Zemana Anti-Logger 1.9.3.602

Metodologia

Każdy zainstalowany program antywirusowy na domyślnych ustawieniach w systemie Windows 7 Ultimate Service Pack 1 64 bit musiał zaliczyć badanie, na które składały się trzy testy:

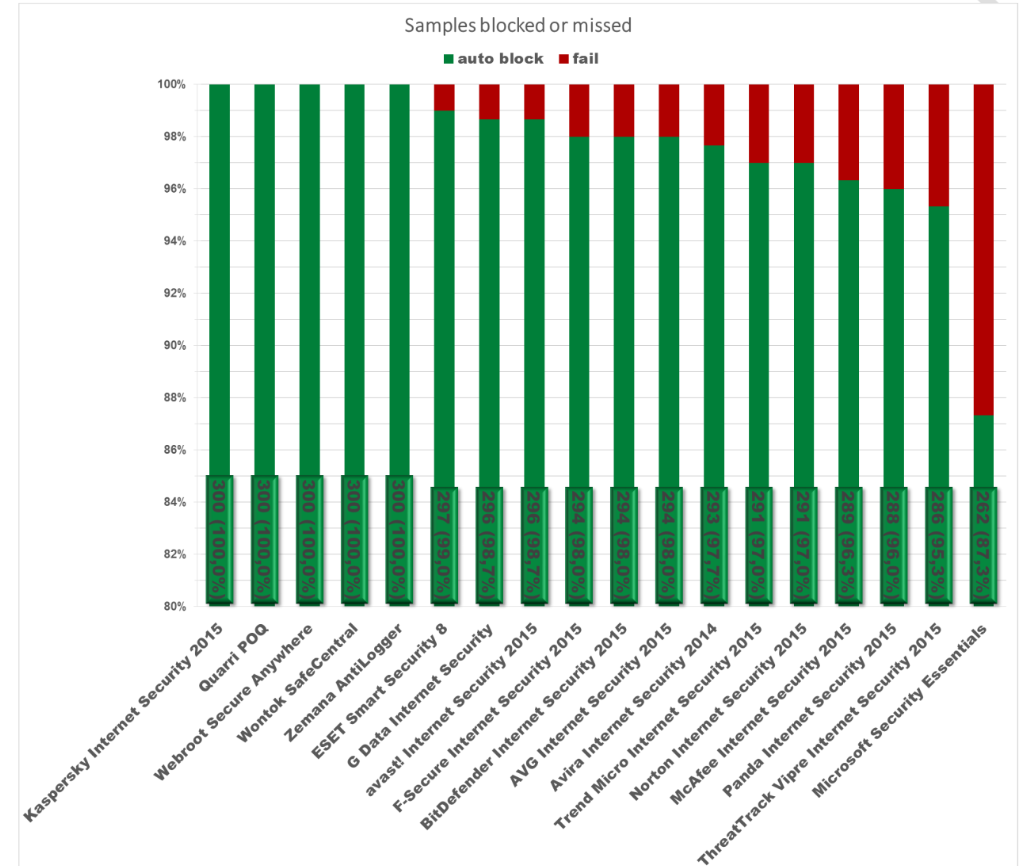

1. In-the-Wild Real Financial Malware Test – ten test sprawdzał faktyczną skuteczność programów antywirusowych w środowisku, w jakim zazwyczaj działają. A więc, produkty przetestowano pod kątem skutecznej ochrony przed prawdziwymi trojanami bankowymi, które reprezentowane były przez śmietankę najgroźniejszych wirusów bankowych ostatnich miesięcy: ZeuS P2P, Ice IX, KINS, Power ZeuS, Ramnit, Licat (inna nazwa Murofet), Citadel, SpyEye, Zberp i Dyre (inna nazwa Dyreza) oraz kilkaset innych trojanów bankowych, których łącznie było 300. Wszystkie próbki zostały zablokowane tylko przez programy tych producentów: Kaspersky, Quarri, Webroot, Wontok, Zemana.

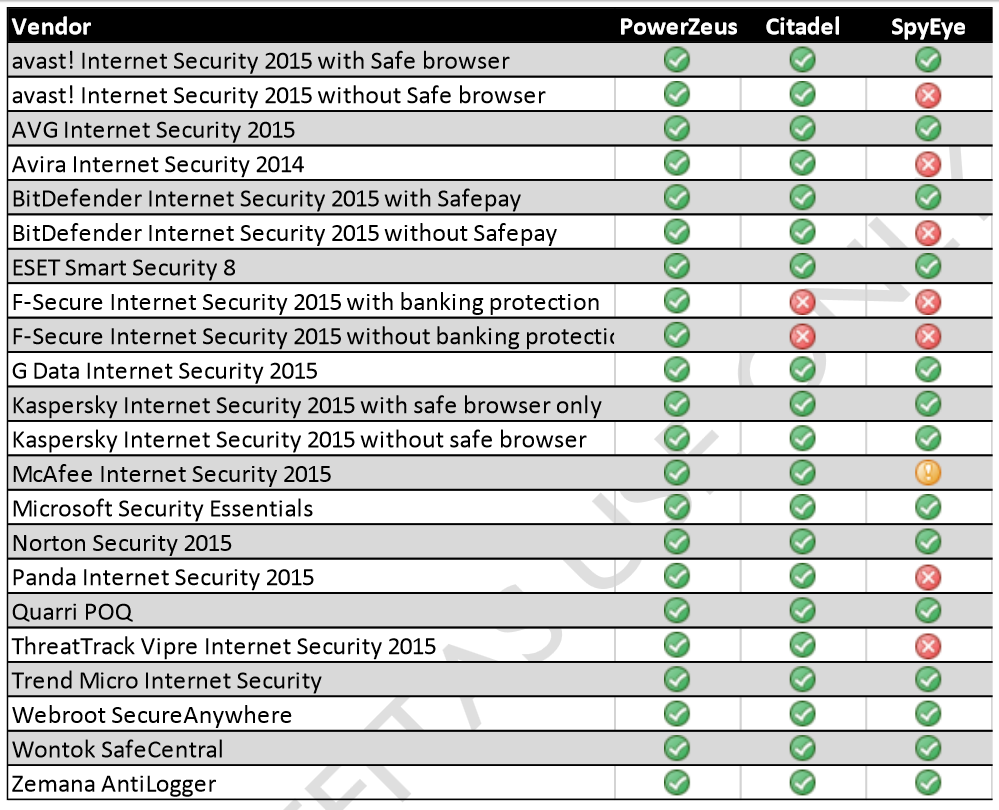

2. Botnet Test – testerzy odwzorowali rzeczywiste środowisko działania szkodliwego oprogramowania bankowego (ZeuS, Cytadela, SpyEye) – stworzono droppery, a więc malware przenoszące inne złośliwe pliki na komputer ofiary i skonfigurowano serwery Command and Control. W teście wykorzystano prawdziwe szkodliwe oprogramowanie.

Podczas tego testu napotkano problemy, m.in:

- Niektóre programy powodowały restartowanie się przeglądarki nawet 4 razy na 5 prób. Traktowano to jako „wypadek przy pracy” i zaliczano test.

- Występowały problemy z komunikatami antywirusowymi – tester nie był informowany o wykryciu zagrożenia, pomimo, że zostało ono usunięte. Jednak zachowane logi w programie umożliwiały weryfikację podjętych akcji przez program.

- W niektórych aplikacjach antywirusowych występowały problemy z logami, które były puste, pomimo, że zagrożenie zostało usunięte.

- Niektóre programy miały problem z automatycznym usunięciem zagrożenia bez restartu systemu. Pomimo wykrycia szkodliwej działalności nie proponowały restartu systemu.

- Niektóre programy usunęły zagrożenie z dysku, ale nie z pamięci operacyjnej, po czym nie informowały o wymaganym restarcie systemu. Program taki nie zaliczał testu.

- Niektóre „bezpieczne przeglądarki” działające w wirtualnym środowisku nie były atakowane przez złośliwe oprogramowanie, pomimo, że malware działało w tle. W takim wypadku przeglądarka, a właściwie wirtualne bezpieczne środowisko zdawało egzamin, więc program zaliczał test.

- Jeden z programów wykrył wszystkie trzy zagrożenia i poinformował testera o możliwości zablokowania go, jednak w tym czasie malware nadal mogło wykraść dane logowania, dopóki nie została podjęta akcja o zablokowaniu szkodliwej aktywności.

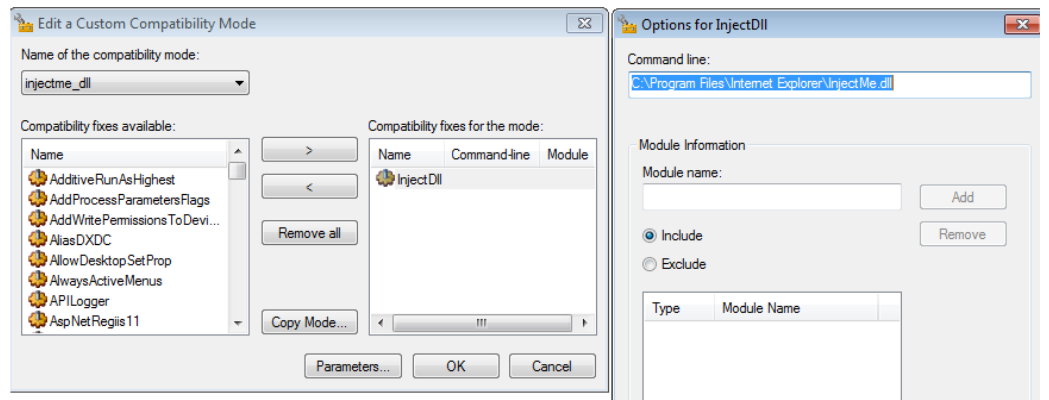

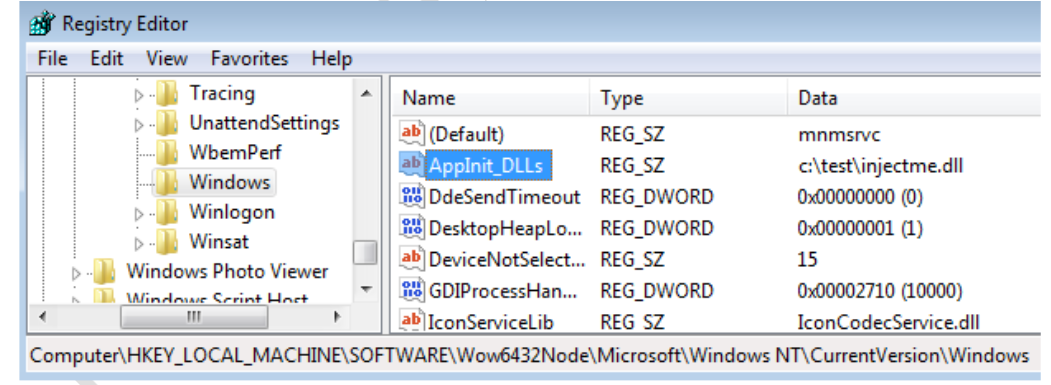

3. Simulator Test – Windows Application Compatibility (zagrożenia zero day) – twórcy szkodliwego oprogramowania zawsze szukają nowych sposobów na ominięcie ochrony antywirusowej. Jedną z nowych technik jest wykorzystywanie funkcji shim (ang. podkładka) w aplikacji Windows Application Compatibility służącej do sprawdzania kompatybilności aplikacji z systemami Windows. Windows Application Compatibility pełni rolę warstwy pomiędzy aplikacją a systemem operacyjnym. W pierwszej kolejności malware modyfikuje bazę danych kompatybilnych aplikacji, czeka na uruchomienie procesu przeglądarki i pozwala atakującemu wstrzyknąć złośliwą bibliotekę DLL do przeglądarki Internet Explorer, która następnie za pomocą systemowych „haków” uzyskuje dostęp do bufora, a stamtąd już do wpisywanych haseł w formularzu na stronie internetowej.

Podobnie zachowuje się malware w starszej metodzie, gdzie wstrzykuje bibliotekę DLL do funkcji Windows AppInt, uzyskując prawa administratora modyfikuje rejestr systemowy i umożliwia atakującemu wstrzyknąć szkodliwą bibliotekę DLL do przeglądarki Internet Explorer.

Po udanym ataku napastnik może albo wyodrębnić hasła, sesje z ciasteczek lub wstrzyknąć własne formularze HTML do sesji internetowej – np. kody CVV – ostatni trzycyfrowy numer wydrukowany na pasku podpisu na odwrocie karty służący często do potwierdzenia transakcji online realizowanych za pomocą karty. Ta część badania odzwierciedla skuteczność ochrony przed zagrożeniami zero-day.

Szczegółowy raport znajduje się na stronie: https://www.mrg-effitas.com/mrg-effitas-online-banking-browser-security-certification-project-q4-2014/

Czy ten artykuł był pomocny?

Oceniono: 0 razy