MRG Effitas udostępnił wyniki z testu Online Banking Browser Security przeprowadzonego w Q1 2016, który dotyczył ochrony bankowości elektronicznej. Sprawdzono 18 programów antywirusowych, które posiadają składniki chroniące przed hakerskimi atakami i próbami kradzieży loginów oraz haseł.

- Avast Internet Security 2016 11.1.2253

- AVG Internet Security 2016 16.61.7538

- Avira Internet Security 14.0.16.208

- BitDefender Internet Security 2016 20.0.26.1418

- ESET NOD32 Smart Security 9.0.375.0

- F-Secure Safe 16.1

- G Data Internet Security 25.1.0.12

- Kaspersky Internet Security 2016 16.0.0.614(d)

- McAfee Internet Security 14.0.7086

- Microsoft Security Essentials

- Norton Security 22.6.0.142

- Panda Internet Security 2016 16.1.2

- Quarri POQ

- Trend Micro Internet Security 2016 10.0.1186

- VIPRE Internet Security 2016 9.3.4.3

- Trend Micro Maximum Security 10.0.1186

- Webroot SecureAnywhere Internet Security 9.0.7.46

- Zemana Anti-Logger 1.9.3.602

MRG Effitas jak zawsze podzielił test na trzy części, a każda z nich miała za zadanie sprawdzić ochronę przed różnymi zagrożeniami.

Test ochrony przed bankowymi trojanami

Do testu przygotowano 120 próbek wykradających dane podczas korzystania z e-bankowości. Produkty przetestowano pod kątem skutecznej ochrony przed prawdziwymi trojanami bankowymi, które reprezentowane były przez śmietankę najgroźniejszych wirusów bankowych ostatnich miesięcy, m.in. ZeuS i jego odmiany (ZeuS P2P, Ice IX, KINS, Power ZeuS, Ramnit, Licat (aka Murofet)), SpyEye, Dyre i Dridex.

Sześć programów antywirusowych potrafiło automatycznie (bez żadnych komunikatów) i bez trudu zablokować uruchomione zagrożenie na testowym komputerze. Za najskuteczniejsze pakiety należy uznać rozwiązania firm: ESET, Kaspersky Lab, Symantec, Quarri, Zemana, Webroot. Pozostałe aplikacje nie poradziły sobie ze wszystkimi wirusami.

Komunikacja z serwerem C2

Testerzy odwzorowali rzeczywiste środowisko działania szkodliwego oprogramowania bankowego (ZeuS, SpyEye) – stworzono droppery, a więc malware przenoszące inne złośliwe pliki na komputer ofiary i skonfigurowano serwery Command and Control. W tym badaniu testowane programy antywirusowe miały za zadanie zablokować niebezpieczną komunikację sieciową droppera (ZeusVM/KINS, SpyEye) z serwerem C2 i zapobiec:

1) pobraniu docelowego szkodliwego oprogramowania,

2) dołączenia komputera do botnetu. Zainfekowana maszyna stałaby się tzw. komputerem zombie i mogłaby otrzymywać zdalne polecenia od przestępcy, np. pobrania kolejnych szkodników, m.in. keyloggerów, backdoorów, trojanów RAT (Remote Access Trojan), itp.

Test ten odwzorowuje prawdziwy wyciek informacji z komputera użytkownika, które trafiają „do rąk” przestępców. Testu nie zaliczyły programy firm Avast*, Bitdefender*, F-Secure, McAfee, Microsoft, Panda, ThreatTrack, Trend Micro.

* programy avast! Internet Security 2015 z bezpieczną przeglądarką SafeZone, podobnie Bitdefender Internet Security 2016 z SafePay zdołały zablokować szkodliwą aktywność.

Symulator malware

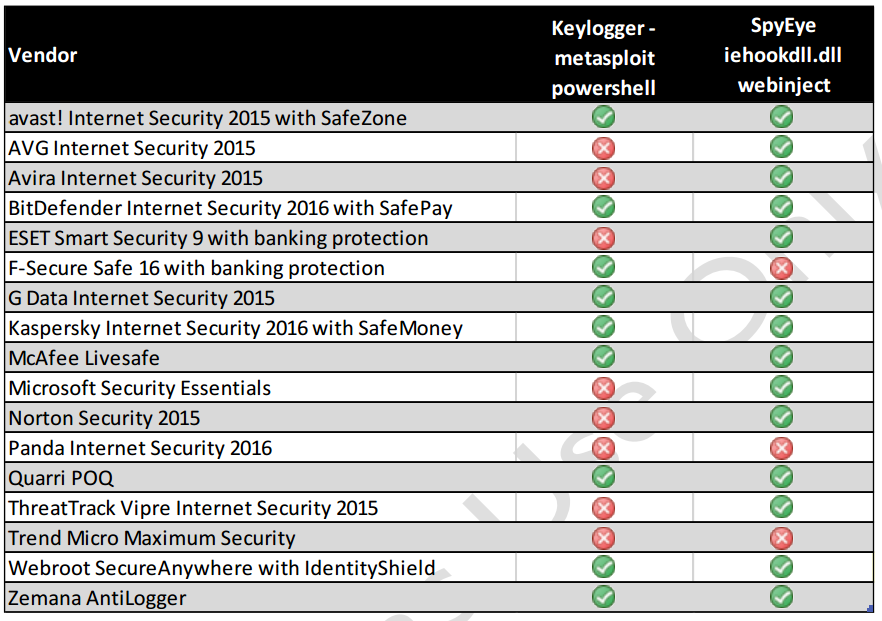

Jedną z najstarszych technik kradzieży haseł jest rejestrowanie zdarzeń naciśniętych klawiszy (key logging) oraz wstrzykiwanie dodatkowej zawartości do kodu źródłowego strony w pliku HTML. Jak radzą sobie antywirusy z blokowaniem takich zdarzeń pokazuje test z wykorzystaniem interpretera poleceń PowerShell w Windows oraz narzędzia SpyEye 1.3.45 toolkit, które służy do infekowania przeglądarek internetowych.

W tym pierwszym przypadku testerzy korzystając z narzędzia Metasploit i payloadu Meterpreter ustanowili połączenie z systemem Windows wydając zdalne komendy przez PowerShell. Drugi przypadek zakładał wstrzyknięcie dwóch bibliotek DLL do procesów przeglądarki IE, które umożliwiły modyfikację parsowanego przez przeglądarkę kodu HTML (web inject).

Certyfikat MRG Effitas Online Banking Browser Security Certification potwierdzający skuteczność z całego testu należą się programom Kaspersky Internet Security, Quarri POQ, Webroot SecureAnywhere, Zemana AntiLogger, ESET Smart Security i Norton Security.

Czy ten artykuł był pomocny?

Oceniono: 0 razy