Chińskie laboratorium PC Security Labs (PCSL) w sierpniu 2014 roku przeprowadziło badanie porównawcze programów antywirusowych i narzędzi bezpieczeństwa do ochrony przed zdalnymi atakami wykorzystującymi luki w popularnych aplikacjach.

Zestawy exploitów i ukierunkowane ataki na użytkowników domowych i firmy są czymś powszechnym. Wirusy koncentrują się na wrażliwych aplikacjach, takich jak: przeglądarki internetowe, Flash i Silverlight, Java, Acrobat Reader, Microsoft Office Word, Excel, PowerPoint, oraz na innym popularnym oprogramowaniu.

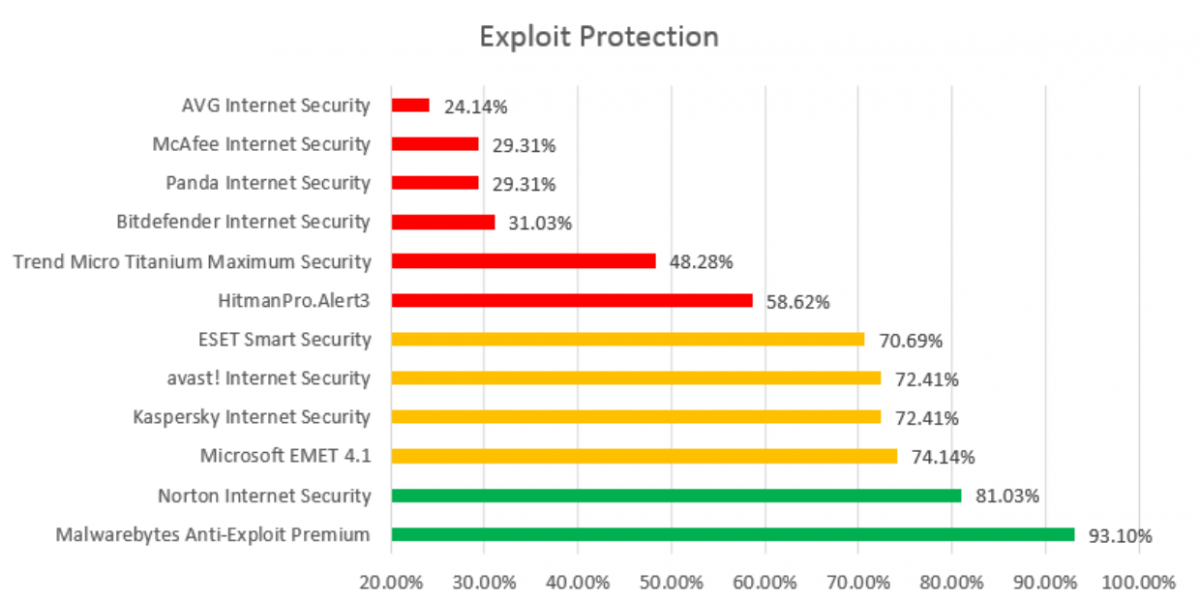

Celem tych ataków jest zdalne i niewidoczne dla użytkownika wykonanie kodu. Test ten pokazuje skuteczność różnych proaktywnych technologii zawartych w popularnych programach antywirusowych oraz w specjalistycznych narzędziach do ochrony przed exploitami.

Test sprawdza wyłącznie możliwość blokowania ataków przy użyciu exploitów.

Testowane programy

- avast! Internet Security AVAST 2014.9.0.2021

- AVG Internet Security AVG 14.0.0.4744

- Bitdefender Internet Security Bitdefender 17.28.0.1191

- Enhanced Mitigation Experience Toolkit2

- Microsoft 4.1.5228.513

- ESET Smart Security ESET 7.0.317.4

- HitmanPro.Alert3 SurfRight 3.0.12.73

- Kaspersky Internet Security Kaspersky Lab 14.0.0.4651(g)

- Malwarebytes Anti-Exploit Premium Malwarebytes 1.04.1.1006

- McAfee Internet Security McAfee 12.8.958

- Norton Internet Security Symantec 21.4.0.13

- Panda Internet Security Panda 19.01.01

- Trend Micro Titanium Maximum Security Trend Micro 7.0.1255

Metodologia badania

Test został przeprowadzony w systemie Windows XP + SP3. Zespół badawczy koncentrował się na lukach w zabezpieczeniach różnych popularnych aplikacji i narzędzi, w tym: Microsoft Office, Internet Explorer, Flash i Java, a także w samym systemie XP z SP3.

Test miał za zadanie sprawdzenie blokowania ataków z wykorzystaniem exploitów, więc wykrywanie szkodliwego oprogramowania zostało wyłączone we wszystkich programach (co naszym zdaniem mogło wpłynąć na wyniki innych programów antywirusowych, ponieważ ochrona przed exploitami może stanowić integralną część z modułem antywirusowym).

Wyniki

Najlepszy wynik w blokowaniu exploitów zdobył Malwarebytes Anti-Exploit Premium, blokując 93,1 proc. zagrożeń. Drugie miejsce dla Nortona z wynikiem 83,03 proc.

Jak interpretować wyniki?

Większość popularnych rozwiązań osiągnęło słabe lub bardzo słabe wyniki. Więc czy to oznacza, że należy zrezygnować z tych programów? Jak wspomniane było wcześniej, wg metodologii zastosowanej przez chiński lab, ochrona antywirusowa była wyłączona we wszystkich produktach, co mogło wpłynąć na wyniki. Ochrona przed exploitami może stanowić integralną część z modułem antywirusowym. Wyłączając ją, obniżamy poziom bezpieczeństwa.

FAQ

- Badanie to zostało zlecone przez firmę Malwarebytes dla porównania możliwości różnych produktów bezpieczeństwa.

- Badacze z labu PCSL opracowali własną metodologię, sami wybrali podatności w oprogramowaniu (CVE) dla testów i użyte próbki.

Jak się chronić przez exploitami?

Istnieje kilka metod, aby ochronić się przed exploitami:

- Zainstalować najnowsze poprawki bezpieczeństwa Windows.

- Zaktualizować do najnowszych wersji zainstalowane aplikacje.

- Zainstalować dobry program antywirusowy z ochroną przed exploitami lub odpowiednie narzędzie tego typu.

Pełny raport: http://pcsl.r.worldssl.net/report/exploit/rce_mitigations_201408_en_malwarebytes.pdf

Czy ten artykuł był pomocny?

Oceniono: 0 razy