Jest to nasz kolejny test z cyklu kompleksowych badań różnego typu produktów służących do ochrony komputerów i stacji roboczych. W lutym 2019 roku przetestowaliśmy kilkadziesiąt rozwiązań do ochrony systemu operacyjnego Windows 10 ze szczególnym zwróceniem uwagi na możliwość blokowania złośliwego oprogramowania i odpierania ataków, które są wymierzone w operacje na rachunkach internetowej bankowość.

Mniej niż połowa przetestowanego oprogramowania posiada tak zwane specjalne komponenty do ochrony e-płatności, które są dostępne pod różnymi nazwami np. „Bezpieczne pieniądze”, „Tryb bankowy” albo „Ochrona bankowości”. Większość z tych modułów jest bezpośrednio zintegrowana z pakietami bezpieczeństwa, dlatego nie może być używana jako oddzielne oprogramowanie. Komponenty te dodają jeszcze jedną warstwę zabezpieczeń, przydając się w sytuacjach, kiedy zachodzi potrzeba protekcji poufnych danych podczas korzystania z bankowości elektronicznej. Zakładamy, że użytkownik prawdopodobnie zainstalował jakiś produkt antywirusowy, więc powierza bezpieczeństwo swoich finansów producentowi, który niekoniecznie dostarcza do oprogramowania dedykowane, wyspecjalizowane moduły do ochrony zakupów internetowych. W związku z tym postanowiliśmy sprawdzić, które najpopularniejsze rozwiązania gwarantują bezkonkurencyjny poziom zabezpieczeń, niezależnie od tego, czy posiadają takie technologie. Test miał za zadanie odwzorować kilkanaście różnych scenariuszów ataków, które skupiały się na kradzieży ważnych danych wprowadzanych do przeglądarki lub danych zapisanych w systemie Windows 10 z zainstalowanym pakietem bezpieczeństwa.

Sposób postępowania krok po kroku

Wszystkie rozwiązania zostały przetestowane na ustawieniach domyślnych, jednakże często jest tak, że wyłączone są kluczowe składniki ochrony np. anti-keylogger albo anti-ARP poisoning. Prawdopodobnie nigdy nie będzie istniał program, który w stu procentach zabezpieczy i pokryje wszystkie wektory ataków, dlatego edukacja i umiejętne korzystanie z odpowiednich programów jest bardzo istotna. Z tego powodu wszystkie produkty po raz drugi zostały przetestowane na zmienionych ustawieniach. Włączaliśmy niektóre funkcje, zmienialiśmy poziom ochrony na bardziej agresywny lub uruchamialiśmy tzw. tryb bankowy, aby pokazać, czy różnice w ustawieniach mają wpływ na wykrywanie ataków i blokowanie nieznanego złośliwego oprogramowania. Jest to także wskazówka dla producentów, którzy powinni rozważyć wprowadzenie dodatkowego zabezpieczenia przed popularnymi atakami. Powinni też rozważyć włączenie funkcjonalności, które nie są domyślnie aktywowane.

Większość użytych w teście złośliwych skryptów została napisana w języku programowania Python i skompilowana do plików wykonywalnych EXE przy użyciu narzędzia PyInstaller. Do ataków man-in-the-middle wykorzystaliśmy narzędzie Bettercap 2+. Czytelnik może traktować próbki z testu (w dniu testowania) jako całkowicie niewykrywalne dla programów antywirusowych. Złośliwe oprogramowanie zostało przesłane do producentów i powinno już być wykrywane.

Testy przeprowadzono na podstawie kilku poniższych kroków:

1. Instalacja testowanego rozwiązania na przygotowanym wcześniej obrazie systemu Windows 10.

2. Sekwencyjne uruchamianie procedur (złośliwe oprogramowanie było pobierane do systemu przez przeglądarkę Chrome z tymczasowego serwera).

3. Powtórzenie testów na zmienionych ustawieniach.

4. Zapisanie wyników.

Testowane rozwiązania:

- Arcabit Internet Security

- Avast Premier

- Avira Antivirus Pro

- Bitdefender Total Security

- BullGuard Premium Protection

- Check Point ZoneAlarm Extreme Security

- Comodo Internet Security

- Dr.Web Space Security

- Emsisoft Anti-Malware Home

- Eset Internet Security

- F-Secure SAFE

- G Data Total Protection

- Kaspersky Internet Security

- mks_vir Internet Security

- Norton Security

- Panda Dome Advanced

- Quick Heal Total Security

- Sophos Intercept X

- Sophos Home Premium

- SpyShelter Firewall

- Trend Micro Maximum Security

- Webroot SecureAnywhere Antivirus

- Windows Defender

Opisy przeprowadzonych testów

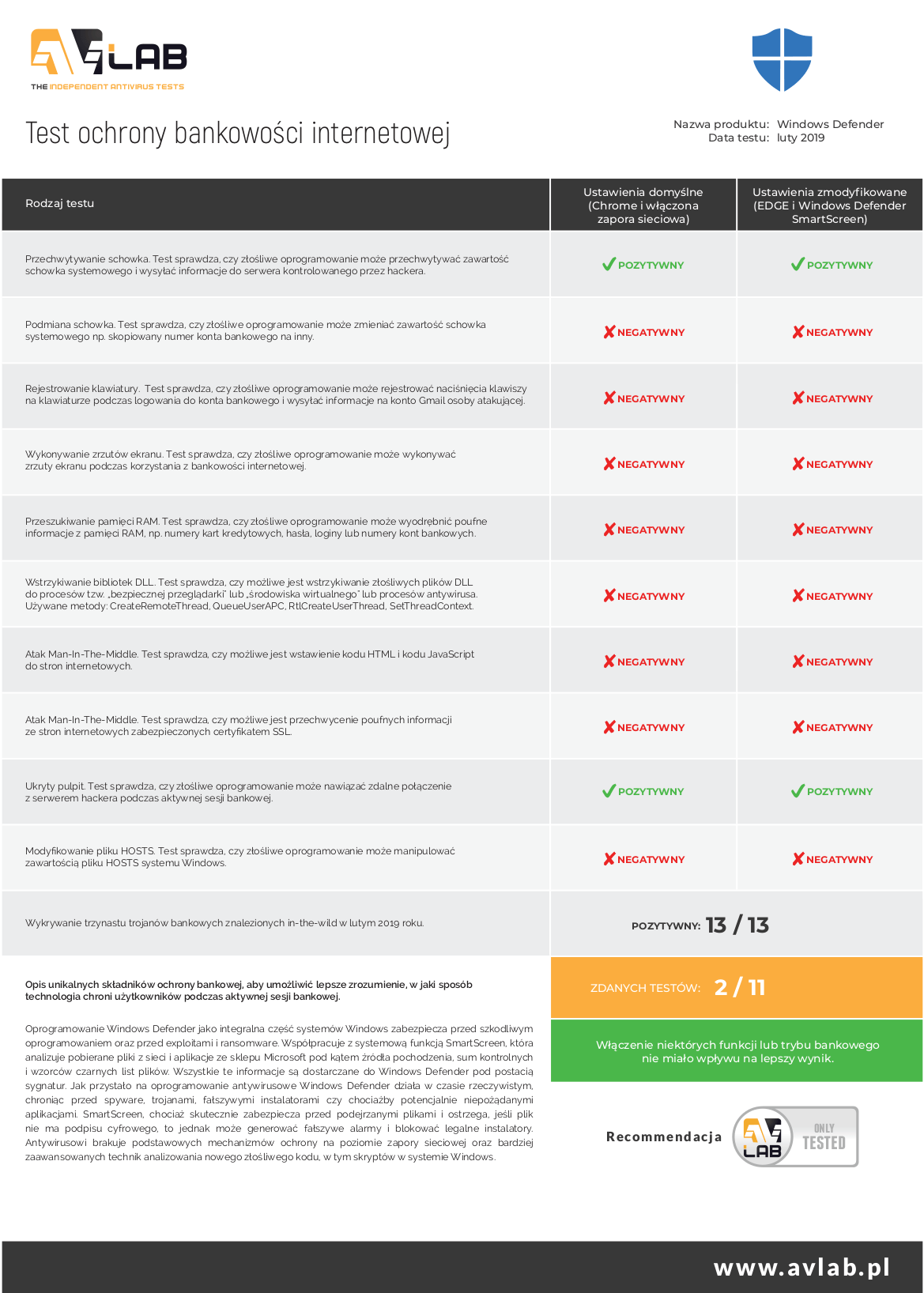

1. Przechwytywanie schowka. Test sprawdza, czy złośliwe oprogramowanie może przechwytywać zawartość schowka systemowego i wysyłać informacje do serwera kontrolowanego przez hackera.

2: Podmiana schowka. Test sprawdza, czy złośliwe oprogramowanie może zmieniać zawartość schowka systemowego np. skopiowany numer konta bankowego na inny.

3. Rejestrowanie klawiatury. Test sprawdza, czy złośliwe oprogramowanie może rejestrować naciśnięcia klawiszy na klawiaturze podczas logowania do konta bankowego i wysyłać informacje na konto Gmail osoby atakującej.

4: Wykonywanie zrzutów ekranu. Test sprawdza, czy złośliwe oprogramowanie może wykonywać zrzuty ekranu podczas korzystania z bankowości internetowej.

5: Przeszukiwanie pamięci RAM. Test sprawdza, czy złośliwe oprogramowanie może wyodrębnić poufne informacje z pamięci RAM np. numery kart kredytowych, hasła, loginy lub numery kont bankowych.

6: Wstrzykiwanie bibliotek DLL. Test sprawdza, czy możliwe jest wstrzykiwanie złośliwych plików DLL do procesów tzw. bezpiecznej przeglądarki lub środowiska wirtualnego lub procesów antywirusa. Używane metody: CreateRemoteThread, QueueUserAPC, RtlCreateUserThread, SetThreadContext.

7: Pierwszy atak Man-In-The-Middle. Test sprawdza, czy możliwe jest wstawienie kodu HTML i kodu JavaScript do stron internetowych.

8: Drugi atak Man-In-The-Middle. Test sprawdza, czy możliwe jest przechwycenie poufnych informacji ze stron internetowych zabezpieczonych certyfikatem SSL.

9: Ukryty pulpit. Test sprawdza, czy złośliwe oprogramowanie może nawiązać zdalne połączenie z serwerem hackera podczas aktywnej sesji bankowej.

10: Modyfikowanie pliku HOSTS. Test sprawdza, czy złośliwe oprogramowanie może manipulować zawartością pliku HOSTS systemu Windows.

11: Wykrywanie trzynastu trojanów bankowych znalezionych w sieci w lutym 2019 roku.

12. Opis unikalnych składników ochrony bankowej, aby umożliwić lepsze zrozumienie, w jaki sposób technologia chroni użytkowników podczas aktywnej sesji bankowej.

Interpretacja testu

Zastosowane w teście próbki były tak naprawdę zagrożeniami zero-day. Dzięki temu mogliśmy się przekonać, w jaki sposób na nowo powstałe złośliwe oprogramowanie reagują poszczególne moduły ochronne każdego przetestowanego rozwiązania oraz czy te technologie faktycznie działają. Nie miało znaczenia czy rozwiązanie dysponowało specjalną ochroną sesji bankowej, czy też nie. Zadaniem pakietu bezpieczeństwa jest chronić dane użytkownika w każdej sytuacji, dlatego zalecamy korzystanie z produktów renomowanych firm.

Nie zawsze domyślne ustawienia są najlepsze. Czy to natywne zabezpieczenia wbudowane w Windows, czy zewnętrzne oprogramowanie — zawsze do konfiguracji należy podchodzić z ograniczonym zaufaniem. Warto korzystać z dodatkowych komponentów, które oferują jeszcze jedną warstwę zabezpieczeń. Użytkownicy o większej wiedzy technicznej zdają sobie sprawę, że domyślna konfiguracja nie zawsze jest odpowiednia. Czasami producent nie bez powodu decyduje się na zmniejszenie poziomu ochrony kosztem lepszej wydajności lub by oszczędzić klientom nerwów, które najczęściej spowodowane są zbyt częstymi alarmami. Internauci, którzy wymagają od antywirusów niemal pełnej automatyzacji, stanowią większość konsumentów w stosunku do komputerowych geeków, którzy są świadomi zagrożeń i ataków internetowych, ale niekoniecznie potrafią sobie z nimi poradzić. Jeśli coś pójdzie nie tak, obwiniają oprogramowanie za poniesione straty wyrządzone np. przez ransomware i publicznie wystawiają negatywne opinie. Z każdej porażki należy wychodzić silniejszym i mądrzejszym, dlatego trzeba się zastanowić, z jakiego powodu oprogramowanie zabezpieczające nie sprostało zadaniu i co można było skonfigurować lepiej.

Jeżeli w teście szkodliwe oprogramowanie nie zostało zablokowane na domyślnych ustawieniach, to próbowaliśmy ponowić badanie z włączonym trybem bankowym, modyfikując ochronę w taki sposób, aby nieznane zagrożenie (bądź atak) spowodowało wyświetlenie alertu. Staraliśmy się zmieniać ustawienia zapory internetowej, modułów IPS/IDS, HIPS, a nawet poziom heurystyki skanowania na maksymalny. Włączaliśmy też m.in. dodatkową kontrolę aplikacji lub ochronę przed atakami zatruwającymi tablice ARP.

W teście zaprezentowaliśmy wyniki dla dwóch rodzajów ataków powiązanych z techniką man-in-the-middle. Ataki te pozwalają podsłuchiwać przesyłane komunikaty pomiędzy urządzeniem a routerem w sieci LAN (niekoniecznie w domowej sieci) i zmanipulować stronę internetową lub wykradać loginy i hasła. Ochrona przed podobnymi atakami jest bardzo ważna w sieciach publicznych. W takich miejscach ataki MITM są możliwe do przeprowadzenia, więc urządzenie użytkownika powinno być odpowiednio zabezpieczone — najlepiej, aby transmisja ruchu internetowego była szyfrowana za pomocą VPN.

Ogólne zalecenia dla bankowości internetowej

Dane finansowe i zgromadzone środki na koncie mogą być lepiej chronione po zastosowaniu się do poniższych wskazówek. Posiłkowanie się tunelem VPN pozwoli wyeliminować ryzyko podsłuchania transmisji danych. Co więcej, jeżeli użytkownik mimo zastosowanych środków w postaci narzędzi i oprogramowania zostanie okradziony, to zainstalowany pakiet bezpieczeństwa może być dla ofiary przestępstwa internetowego solidnym argumentem dla obrony przeciwko bankowi. Tak orzekł Sąd Najwyższy w 2018 roku (Sygn. akt V CSK 141/17) w sprawie kradzieży ponad 60 000 złotych z konta bankowego internauty. Sąd przychylił się do skargi wniesionej przez osobę poszkodowaną o zwrot całej skradzionej kwoty i kosztów sądowych. Bank nie udowodnił winy, że ofiara nie dochowała należytej staranności przy korzystaniu ze systemu bankowego.

W celu spełnienia obowiązku… z chwilą otrzymania instrumentu płatniczego użytkownik podejmuje niezbędne środki służące zapobieżeniu naruszeniu indywidualnych zabezpieczeń tego instrumentu, w szczególności jest obowiązany do przechowywania instrumentu płatniczego z zachowaniem należytej staranności oraz nieudostępniania go osobom nieuprawnionym.

(…)

Do utraty pieniędzy z rachunku bankowego powódki nie doszło bowiem w okolicznościach opisanych w przytoczonych przepisach, ale wskutek popełnienia przestępstwa przez nieustaloną osobę trzecią, która skorzystała z niewłaściwego zabezpieczenia przez Bank świadczenia usługi CUI (Centrum Usług Internetowych, dod. red).

(…)

Pozwany nie udowodnił, aby powódka dopuściła się rażącego niedbalstwa przy wykonywaniu umowy o świadczenie usług bankowości internetowej… Ciężar udowodnienia, że transakcja płatnicza była autoryzowana przez użytkownika lub że została wykonana prawidłowo, spoczywa na dostawcy.

(…)

Dostawca jest obowiązany udowodnić inne okoliczności wskazujące na autoryzację transakcji płatniczej przez płatnika albo okoliczności wskazujące na fakt, że płatnik umyślnie doprowadził do nieautoryzowanej transakcji płatniczej, albo umyślnie lub wskutek rażącego niedbalstwa dopuścił się naruszenia co najmniej jednego z obowiązków.

(..)

Bank nie wykazał, że powódka umyślnie doprowadziła do nieautoryzowanej transakcji płatniczej.

1. Jeżeli zachodzi potrzeba wykonania szybkiego przelewu, nierozsądnym pomysłem jest korzystanie z sieci publicznych. Znacznie bezpieczniejsze jest łączenie się z Internetem za pośrednictwem operatora komórkowego (najlepiej z zainstalowanym oprogramowaniem VPN). Dzięki postępującej miniaturyzacji fałszywe BTS mieszczą się w małej walizce, a te bardziej zaawansowane umiejscowione są na dronach. Dodatkowym zabezpieczeniem warstwy sieciowej jest instalacja VPN. Szyfrowany tunel VPN chroni właściciela urządzenia przed nieostrożnością lub nieroztropnością podczas logowania się do usług internetowych. Zabezpieczy m.in. przed podatnością KRACK na Wi-Fi oraz pozwoli ominąć restrykcje na usługi bądź strony internetowe nałożone przez rządowe dyktatury.

2. Instalacja rozszerzenia HTTPS Everywhere dla przeglądarki sprawi, że strony zawsze będą wczytywane szyfrowanym protokołem (jeżeli został na nich wdrożony certyfikat SSL). Dotyczy to głównie mniejszych sklepów internetowych. Należy pamiętać, że certyfikat SSL (zielona kłódka) nie gwarantuje bezpieczeństwa.

3. Korzystanie z tzw. modułów do ochrony bankowości to o wiele bezpieczniejszy sposób wykonywania przelewów.

4. Dobrym pomysłem jest zainstalowanie systemu Linux na maszynie wirtualnej lub na pendrive. Odseparowanie operacji bankowych od potencjalnie zainfekowanego systemu Windows pozwoli nauczyć się dobrych nawyków.

5. NIGDY nie należy instalować niepotrzebnego oprogramowania z Google Play. Oficjalne repozytorium z aplikacjami dla Androida zawiera mnóstwo trojanów bankowych, które są ukrywane pod postacią zwykłych aplikacji.

6. Zainstalowanie renomowanego programu antywirusowego to bardzo dobry pomysł. Zwiększa bezpieczeństwo bankowości internetowej, ale i w przypadku sporu sądowego bank będzie musiał udowodnić, że ofiara przestępstwa „nie dochowała środków należytej staranności”.

Użytkownik jest szczególnie narażony na przechwytywanie newralgicznych informacji przez złośliwe oprogramowanie w czasie korzystania z usług internetowych. Moduły, które sprawdzają działanie podejrzanego programu i monitorują wywoływane systemowe funkcje API, nie zawsze są skuteczne wobec dobrze przygotowanego trojana bankowego. Rekomendujemy korzystanie z tzw. trybów bankowych, które w różnych produktach znajdują zastosowanie pod innymi nazwami. Poszczególni producenci mają własne sposoby na ochronę operacji na rachunkach bankowych. Jedne z tych sposobów są bardziej skuteczne, a inne mniej. Wspólnym mianownikiem łączącym wszystkie przetestowane rozwiązania to nie zawsze wystarczające ustawienia domyślne. Włączenie niektórych funkcjonalności albo zwiększenie agresywności ochrony, pozwoli osiągnąć lepszą skuteczność bez wpływu na wydajność. Bankowość internetowa jest dobrodziejstwem XXI wieku. Każdy indywidualnie jest odpowiedzialny za bezpieczeństwo swoich finansów, dlatego powinien nauczyć się obsługiwać technologie do ich ochrony.

Pobierz pełen raport PDF: https://avlab.pl/PDF_avlab/AVLab-Test-ochrony-bankowosci-internetowej-2019.pdf

Czy ten artykuł był pomocny?

Oceniono: 0 razy