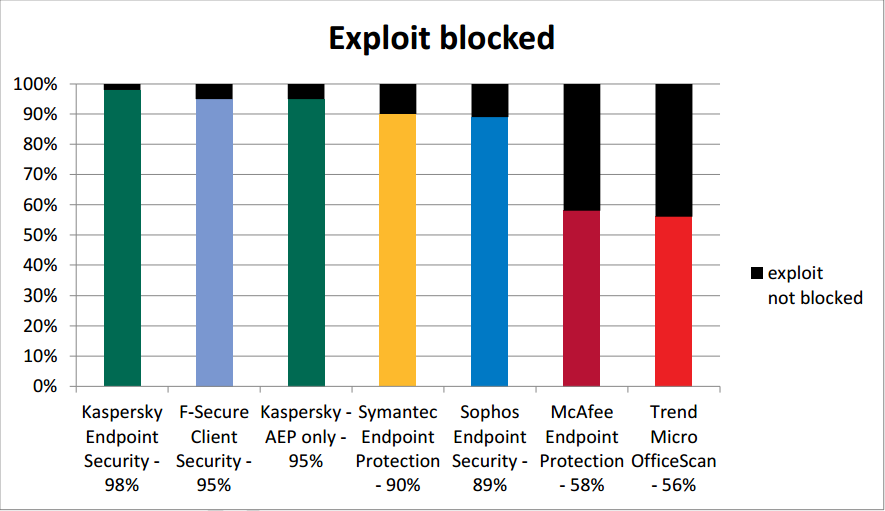

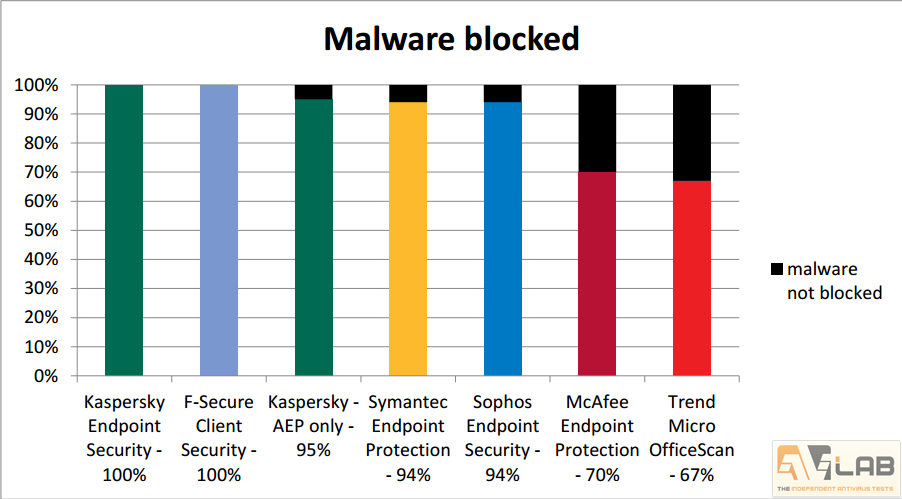

Angielski lab antywirusowy MRG Effitas przeprowadził test programów antywirusowych dla firm pod kątem wykrywania exploitów. W teście wzięły udział programy:

- Kaspersky Endpoint Security

- Kaspersky Endpoint Security z aktywną ochroną AEP (Automatic Exploit Prevention) – test na specjalne życzenie Kaspersky Lab

- F-Secure Client Security

- Symantec Endpoint Protection

- Sophos Endpoint Security

- McAfee Endpoint Protection

- Trend Micro Office Scan

Obecnie korzystanie z Internetu jest integralną częścią codziennej pracy. Niestety, często jest tak, że dostęp do sieci odbywa się za pośrednictwem przestarzałego oprogramowania, które zawiera niebezpieczne luki. Niektóre z tych luk pozwalają atakującemu uruchomić na komputerze ofiary swój kod, bez żadnego ostrzeżenia. Szczególnie popularne są exploity na Javę. Java jest bardzo popularna w środowiskach korporacyjnych a dodatkowo Java Enterprise nie jest kompatybilna z najnowszymi wersjami JRE, co uniemożliwia upgrade do najnowszych wersji. Exploity i ataki drive-by są powszechnie stosowane w atakach APT.

Wyjątek w teście – Kaspersky AEP

Na specjalną prośbę Kaspersky, MRG przetestował program Kaspersky Endpoint Security z włączoną funkcją AEP (Automatic Exploit Prevention). Technologia Automatycznego zapobiegania exploitom została zaprojektowana z myślą o szkodliwym oprogramowaniu, które wykorzystuje podatności w aplikacjach. Jej rozwój rozpoczął się od gruntownej analizy zachowania i cech najbardziej rozpowszechnionych exploitów. Badania te pozwoliły na zidentyfikowanie określonych typów zachowania exploitów, które pomagają odróżnić ten rodzaj złośliwego oprogramowania od innych szkodliwych programów i legalnych aplikacji. Poza tym, w trakcie rozwoju tej technologii, można było wziąć pod uwagę najczęściej atakowane programy.

AEP bazuje na sygnaturach, zaawansowanej heurystyce, piaskownicy, ochronie IPS, filtrowaniu adresów URL, reputacji w chmurze, analizatorach Javascript-u i ochronie pamięci. Więcej o AEP.

Metodologia testu

1 . Skorzystano z domyślnych ustawień Windows 7 Enterprise 64 Service Pack 1 instalując system na maszynie wirtualnej (VirtualBox)

2 . Bezpieczeństwo systemu operacyjnego zostało osłabione przez następujące działania:

- Kontrola konta użytkownika została wyłączony

- Microsoft Defender został wyłączony

- SmartScreen Internet Explorer został wyłączony

3 . Poniższe oprogramowanie podatne na exploity zostało zainstalowane:

- java 1.7.0

- Adobe Reader 9.3.0

- Flash Player 10.1.102.64

- Silverlight 5.1.10411

- Internet Explorer 8.0.7601.17514

4 . Windows Update został włączony. Zainstalowano łatki bezpieczeństwa do 19 listopada 2013, ale tylko takie, które nie miały wpłuwy na łatanie dziur w Internet Explorerze.

5 . Stworzono 8 migawek systemu aby dokładnie odwzorować warunki testu dla każdego programu.

6. Zainstalowano:

- Kaspersky Endpoint Security 10.1.0.867,

- z domyślną konfiguracją Kaspersky Endpoint Security 10.1.0.867 tylko z modułem AEP . Oznacza to, że następuje moduły zostały wyłączone: Ochrona plików , Ochrona WWW, itd.

- McAfee Endpoint Protection tym VirusScan Enterprise + AntiSpyware Enterprise 8.8.0.975 , SiteAdvisor 3.5.0.724 , Host Intrusion Prevention DLP Endpoint 8.0 i 9.2,

- F – Secure Client Security 11.00 build 332

- Symantec Endpoint Protection 12.1.3001.165

- Sophos Endpoint Security and Control 10.3.1

- Trend Micro OfficeScan 10.6.3205 SP2

Wyniki

Wykorzystane exploity były własnością MRG i nie pochodziły od żadnego producenta. Test przerpowadzono na 110 próbkach (szkodliwych linkach URL).

Czy ten artykuł był pomocny?

Oceniono: 0 razy