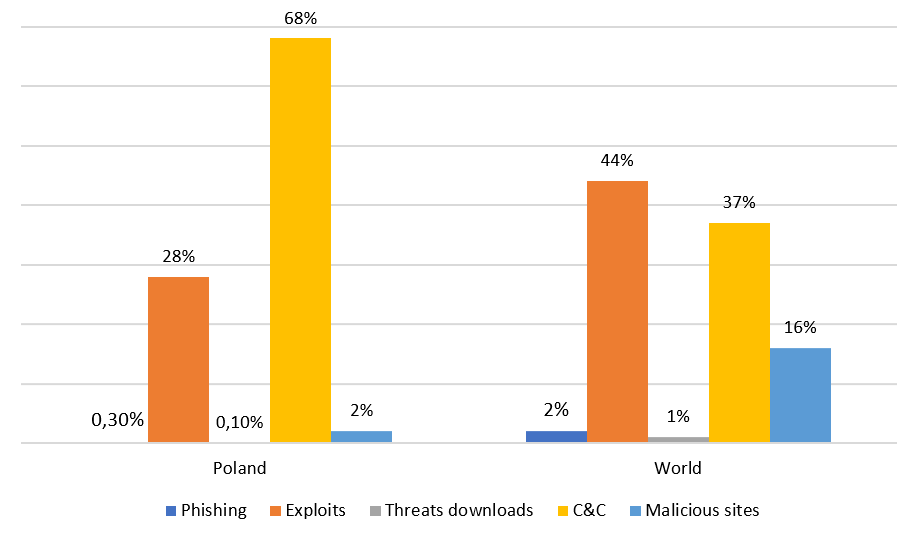

Jednym z pozytywnych aspektów współpracy z producentami, którzy dla rynków SOHO i Enterprise dostarczają rozwiązania bezpieczeństwa, jest dostęp do informacji o atakach i szkodliwym oprogramowaniu. Z udostępnionych danych dowiadujemy się, że coraz większym problemem są zagrożenia przesyłane protokołami HTTP i HTTPS z wykorzystaniem ataków drive-by download. Oprogramowanie Avira zablokowało w ostatnich 12 miesiącach ponad 3 miliony złośliwych adresów URL. Z kolei od społeczności produktów Kaspersky Lab wiemy że w okresie od stycznia do października 2018 roku liczba zablokowanych prób ataków i złośliwych plików za pomocą modułu „Ochrona WWW” wbudowanego w produkty tej firmy, to ponad półtora miliarda na świecie i 19 milionów w Polsce. Ze statystykami są ściśle powiązane anonimowe dane przesyłane przez oprogramowanie zainstalowane na urządzeniach końcowych, dlatego im większa społeczność, tym dokładniejsze informacje. Szczegółowe dane z podziałem na konkretny typ ataku dostarczyła nam firma Check Point: cyberataków związanych z protokołami HTTP i HTTPS na organizacje w Polsce i na świecie jest odpowiednio 325 oraz 458 każdego dnia. W naszym kraju aż 68% wszystkich ataków stanowią zablokowane próby komunikacji szkodliwego oprogramowania z serwerami C&C. Co trzeci atak (30%) odpowiada za wykorzystanie luk w aplikacjach bądź systemach. Pozostałe 2% przypisuje się złośliwym stronom internetowym.

Systematycznie obserwujemy wzrost ataków za pośrednictwem internetowych protokołów, dlatego chcieliśmy przeprowadzić test dostępnych rozwiązań w Google Web Store. Zdajemy sobie sprawę, że wielu użytkowników nie posiada odpowiedniej ochrony lub korzysta z produktów nieuzupełnionych o filtrowanie złośliwej zawartości w przeglądarkach. Z tego powodu chcieliśmy przeprowadzić test popularnych rozszerzeń dla przeglądarek, które przechwytują i filtrują cały ruch sieciowy, blokując złośliwe treści i szkodliwe oprogramowanie.

Testowane rozwiązania

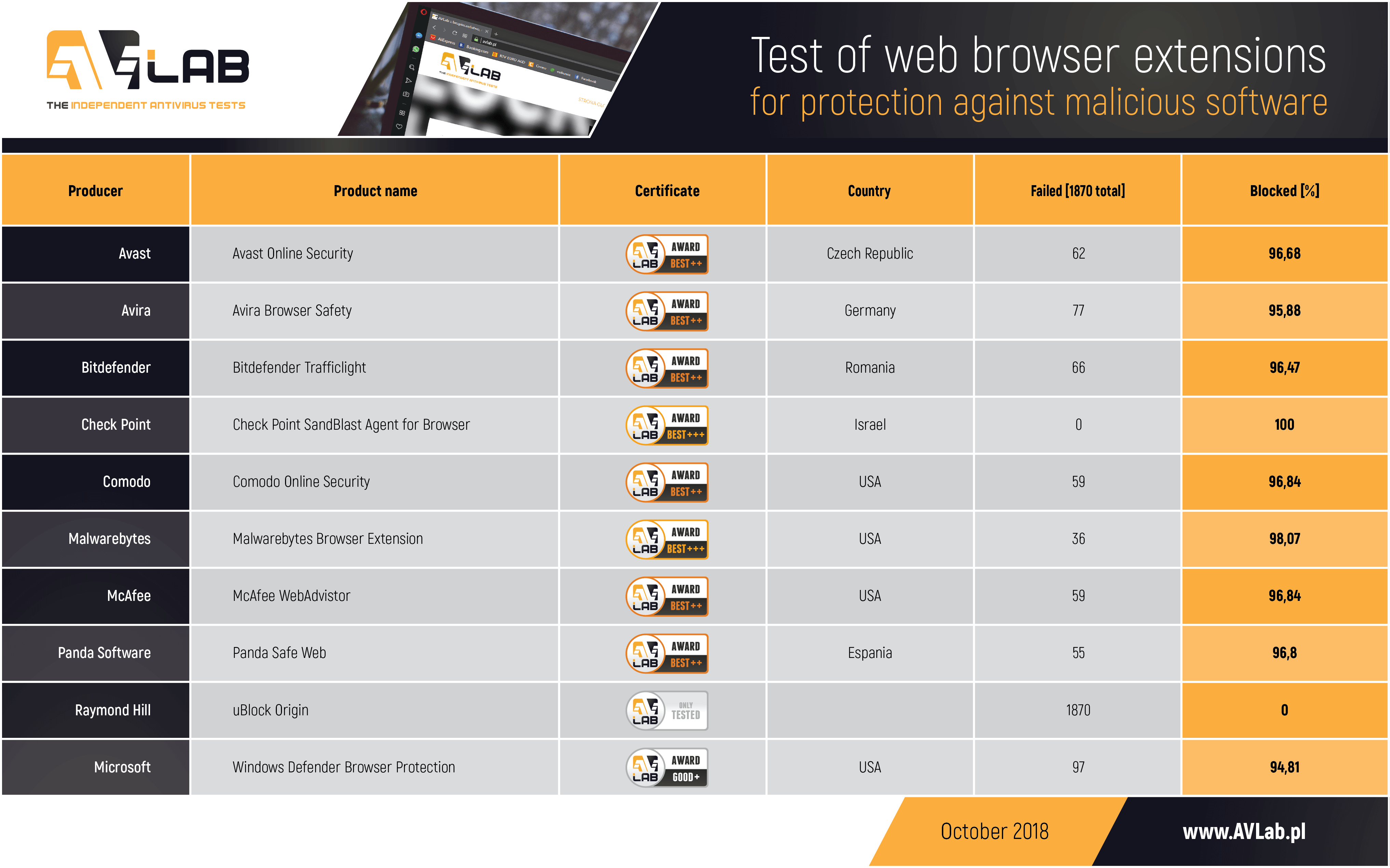

Badanie zostało przeprowadzone w dniach od 10 do 23 października 2018 roku. W tym czasie sprawdziliśmy ochronę poniższych rozwiązań w przeglądarce Chrome w oparciu o 1870 unikalnych próbek wirusów:

- Avast Online Security

- Avira Browser Safety

- Bitdefender Trafficlight

- Check Point SandBlast Agent for Browser*

- Comodo Online Security

- Malwarebytes Browser Extension

- McAfee WebAdvisor

- Panda Safe Web

- uBlock Origin**

- Windows Defender Browser Protection

**Wykorzystano następujące listy: Malvertising filter list by Disconnect, Malware Domain List, Malware domains, Spam404.

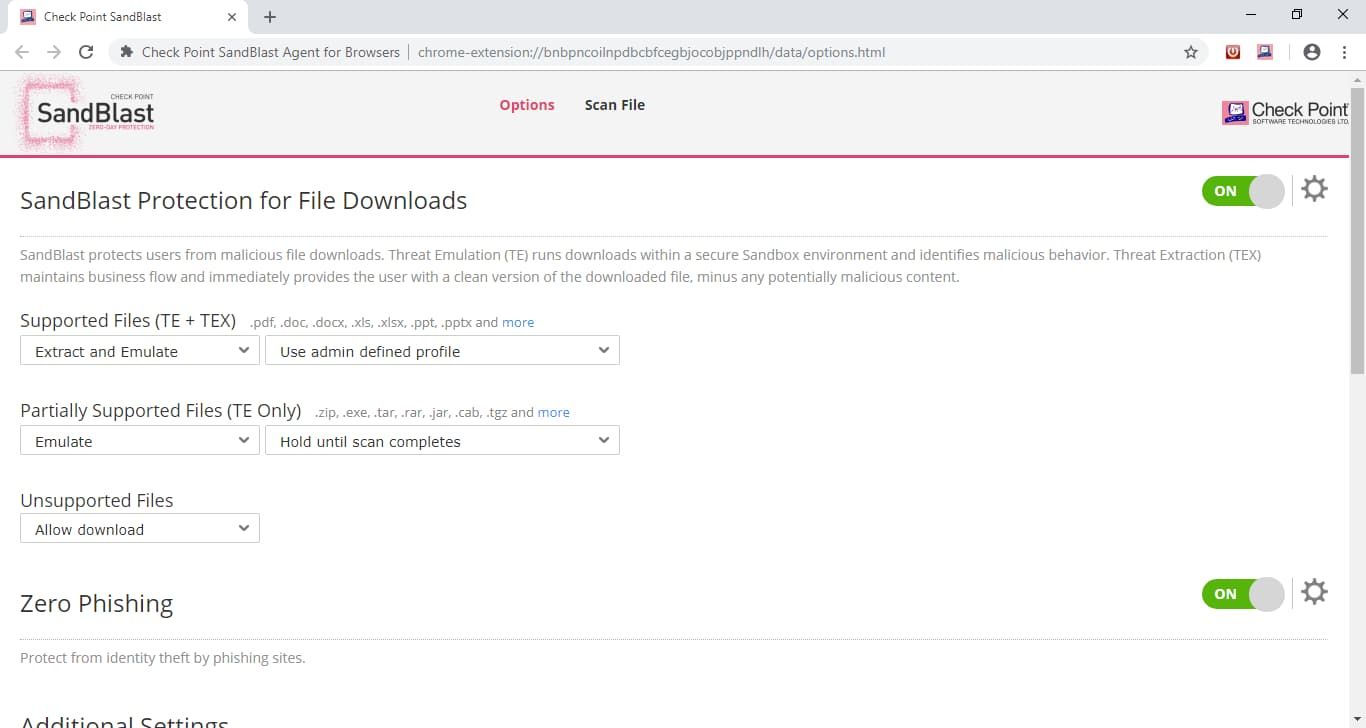

*Rozwiązanie „Check Point Sandblast Agent for Browser” jest dostępne w dwóch wariantach. Wersja bezpłatna chroni wyłącznie przed atakami typu phishing. Wersja komercyjna dodatkowo chroni przed pobieraniem szkodliwych plików, wykorzystując emulowanie zagrożeń w bezpiecznym środowisku. Za pomocą analizatora Threat Extraction (TEX) dostarcza zrekonstruowaną wersję pliku, który jest pozbawiony np. złośliwych poleceń makro. Taki plik może być bez konsekwencji uruchomiony, co przekłada się na doskonałą ochronę przed atakami 0-day.

Rozszerzenie „Check Point Sandblast Agent for Browser” musi być połączone z urządzeniem SandBlast lub odpowiednikiem w chmurze, usługą SandBlast Cloud, gdzie będzie wykonywane skanowanie nieznanych plików, które stwarzają potencjalne zagrożenie dla organizacji. Plugin może być skonfigurowany w taki sposób, by analizowany plik do czasu zakończenia weryfikacji nie był pobrany ani uruchomiony przez pracownika, ani też automatycznie, w wyniku ataku drive-by download. Rozszerzenie zostało opracowane z myślą o integrowaniu się z wiodącą usługą Check Point, które dzięki blokowaniu złośliwego oprogramowania odpornego na wykrycie, zapewnia bezpieczeństwo sieci. Rozszerzenie w wersji bezpłatnej nie spełniało wymagań dotyczących skanowania pobieranych zagrożeń, dlatego na prośbę producenta przetestowaliśmy wersję komercyjną.

Opis procedury postępowania

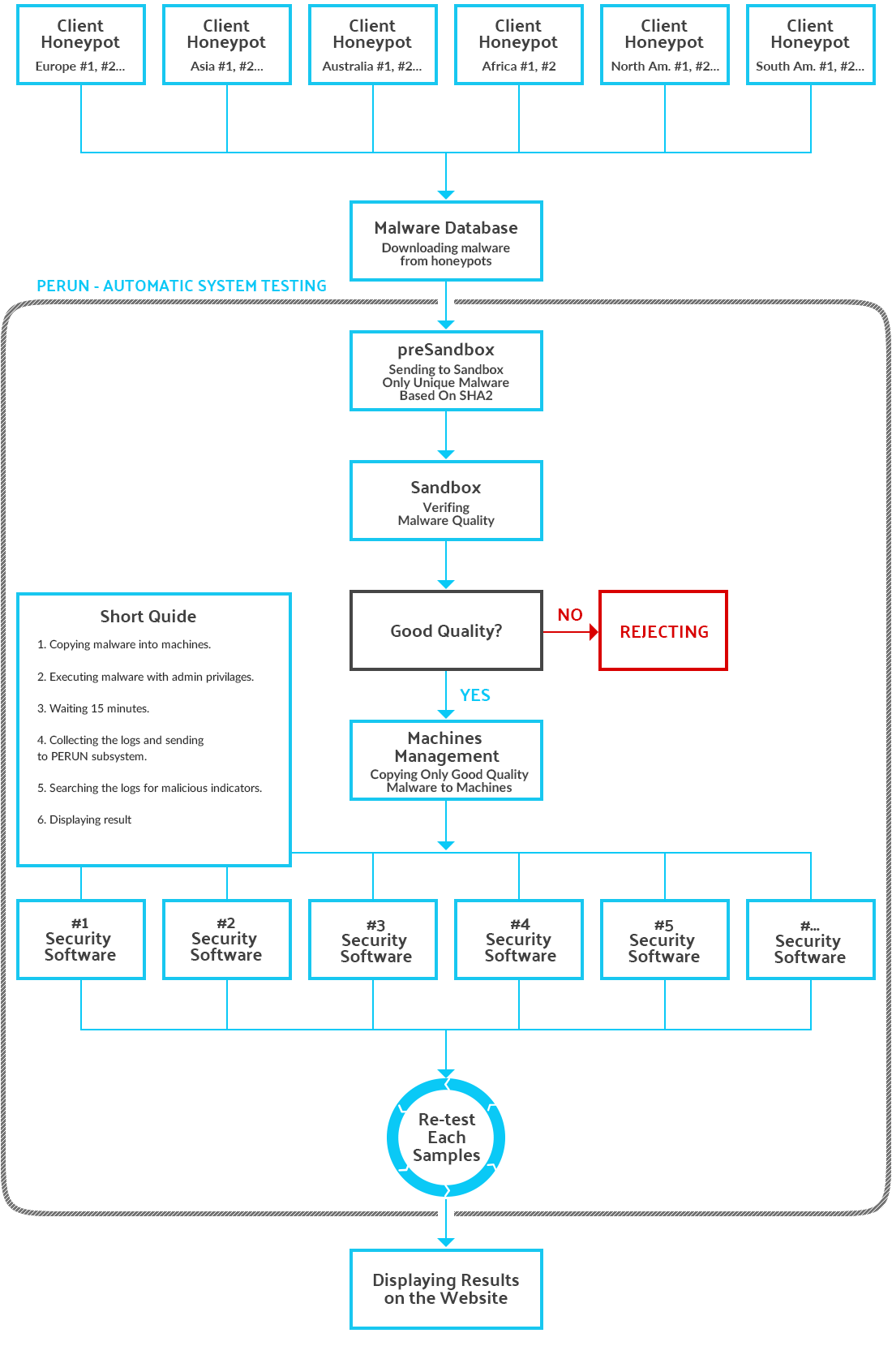

Zadaniem naszego systemu testującego jest zautomatyzowanie zarządzania rozwiązaniami bezpieczeństwa, skonfigurowanymi maszynami oraz pochwyconymi próbkami szkodliwego oprogramowania z ataków na sieć honeypotów. Rdzeń projektu oparliśmy o dystrybucję Ubuntu 16 LTS, natomiast system testujący PERUN wyposażyliśmy w moduły do analizowania próbek wirusów, korelowania oraz parsowania zebranych logów, a także zarządzania systemami Windows 10. System PERUN to połączenie języków programowania NodeJS oraz Python. Platforma pozwala przenieść najbardziej czasochłonną pracę na barki maszyny, dzięki czemu jesteśmy w stanie szybko oceniać przydatność każdej próbki malware oraz przedstawiać dla niej wyniki antywirusowe z dwóch obszarów: przed zagrożeniami pochwyconymi w świecie rzeczywistym (in the wild) oraz przed nowymi technikami obchodzenia zabezpieczeń.

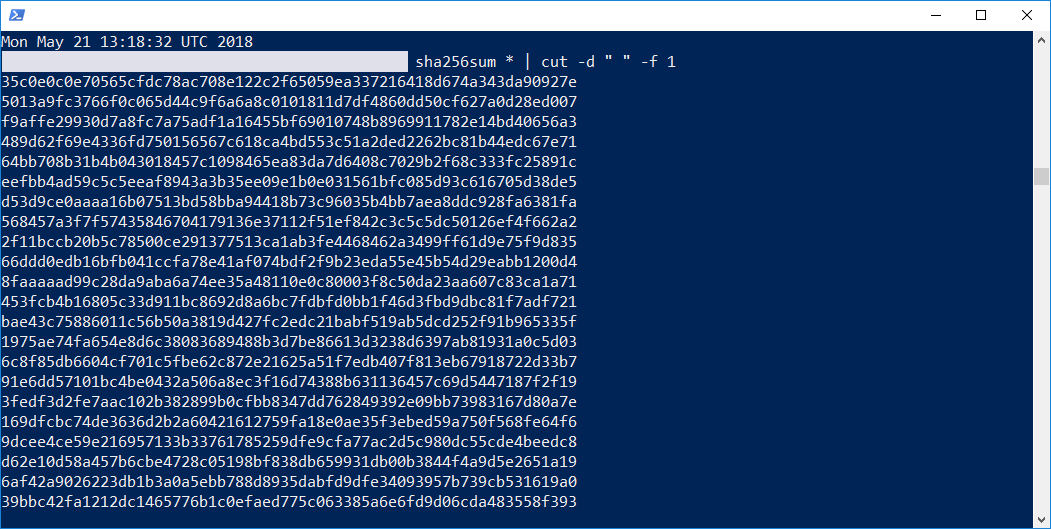

Idealne źródło próbek to takie, które oferuje najbardziej rozpowszechnione, świeże oraz różnorodne próbki, które są niezależnie od dostawcy oprogramowania antywirusowego. W tym przypadku „świeżość” pobranych próbek jest bardzo ważna, gdyż wpływa na faktyczną ochronę produktu przed zagrożeniami, które można spotkać w świecie realnym. Próbki wykorzystywane w badaniu „Advanced In-The-Wild Malware Test” pochodzą z ataków na naszą sieć honeypotów, czyli pułapek, których zadaniem jest udawanie celu lub prawdziwego systemu i przechwytywanie złośliwego oprogramowania. Wykorzystujemy honeypoty niskointeraktywne i wysokointeraktywne, które emulują usługi takie jak: SSH, HTTP, HTTPS, SMB, FTP, TFTP, MYSQL oraz SMTP.

Zanim każda próbka trafi do maszyn z zainstalowanymi produktami zabezpieczającymi musi być dokładnie przeanalizowana. Musimy mieć pewność, że tylko „100-procentowe” szkodliwe próbki będą dopuszczone do testów. Sytuacja, kiedy wirus nie będzie działał w systemie, ponieważ został zaprogramowany dla innego regionu geograficznego, nigdy się nie zdarzy w naszych testach. Czytelnicy oraz producenci mają pewność, że malware, które zostało zakwalifikowane do testów, jest w stanie poważnie zainfekować system operacyjny, niezależnie od tego, z której części świata ono pochodzi.

Zanim potencjalnie szkodliwa próbka zostanie zakwalifikowana do testów, jeden z elementów systemu testującego sprawdza, czy złośliwe oprogramowanie na pewno wprowadza niepożądane zmiany. W tym celu każdy wirus jest analizowany przez 15 minut. Wykluczony z testów czynnik ludzki nie daje możliwości upewnienia się, że np. malware po 60 sekundach zakończy swoją aktywność. Musimy ustalić pewien próg czasowy, po którym przerywamy analizę. Zdajemy sobie sprawę, że istnieje takie szkodliwe oprogramowanie, które zanim zostanie aktywowane, może opóźniać swoje uruchomienie nawet do kilkunastu godzin. Może też nasłuchiwać połączenia z serwerem C&C na efemerycznym porcie. Zdarzały się także sytuacje, kiedy złośliwy program został zaprogramowany do infekowania konkretnej aplikacji lub czekał na otworzenie strony internetowej. Z tego powodu dołożyliśmy wszelkich starań, aby nasze testy były maksymalnie zbliżone do rzeczywistości, a próbki, które są „niepewne”, aby nie były dołączane do testowej bazy wirusów.

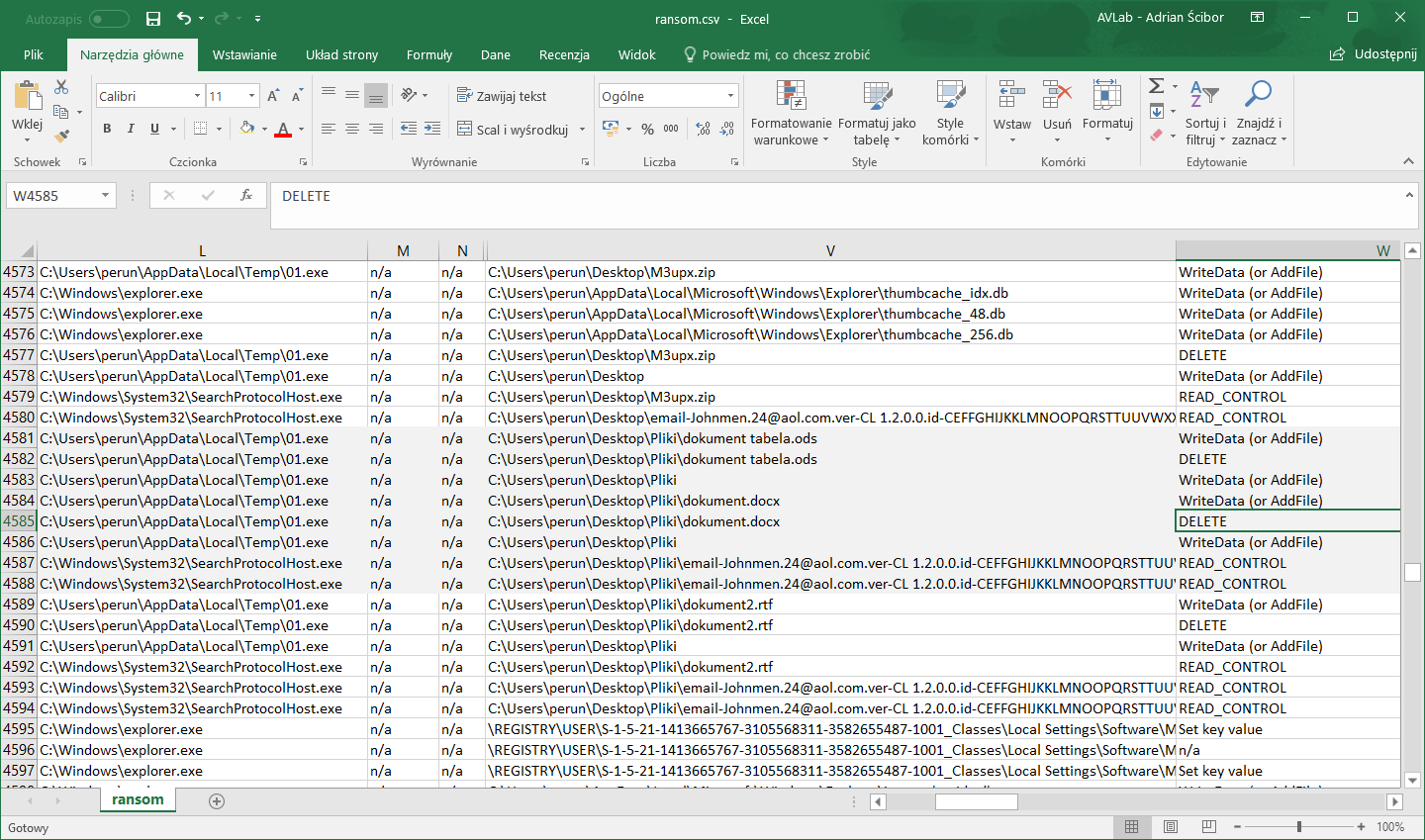

Po przeanalizowaniu każdej złośliwej próbki i pozyskaniu logów opracowane algorytmy podejmują decyzję, czy konkretna próbka jest bez wątpienia szkodliwa. Cząstkowe informacje z każdej analizy publikujemy na stronie internetowej w przystępnej treści dla użytkowników oraz producentów. Szczegółowe dane przekazywane są producentom i na specjalne życzenie dystrybutorom.

Możemy ze stuprocentową dokładnością ustalić, czy produkt zatrzymał szkodliwe oprogramowanie sygnaturą lub proaktywnymi składnikami ochrony. Analizowanie logów jest bardzo czasochłonne, dlatego opracowaliśmy algorytmy, które robią to za nas.

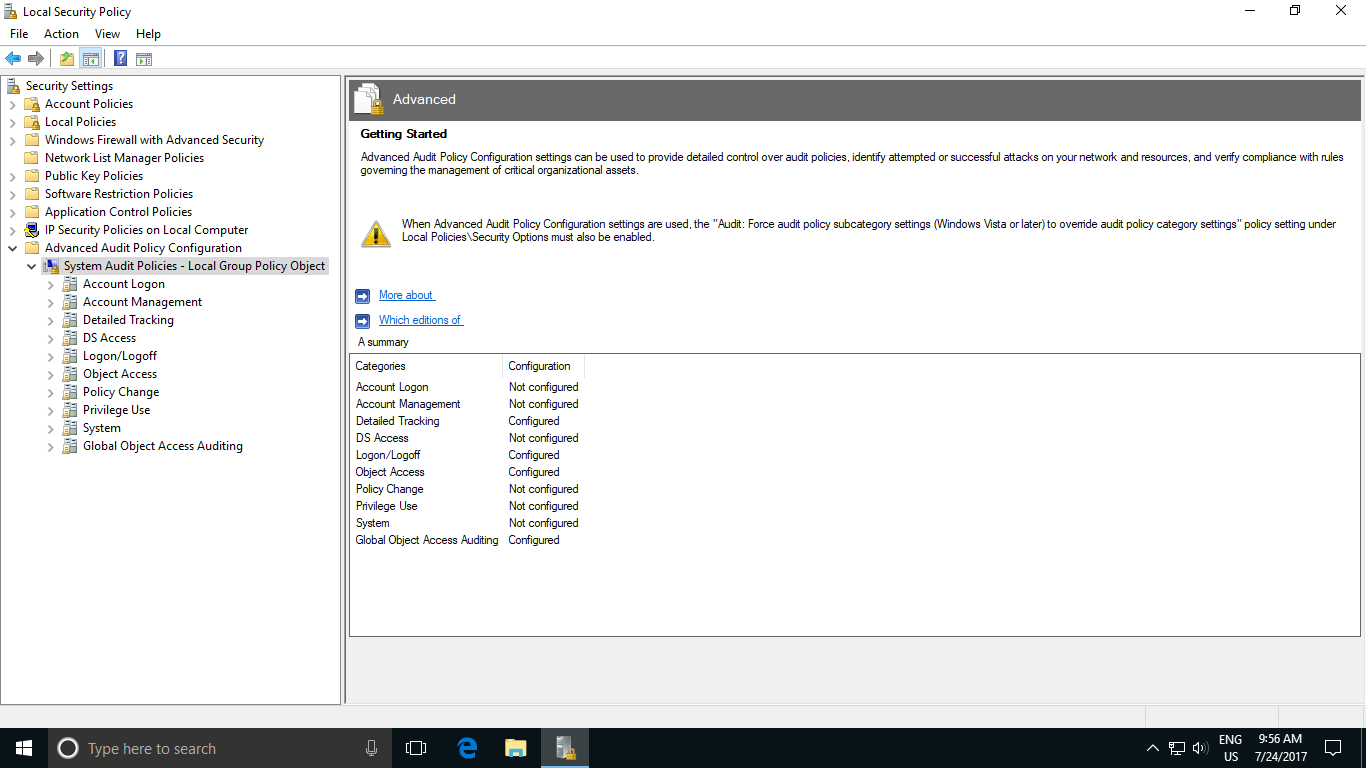

Zarejestrowane logi m.in. o zmianach w strukturze plików i katalogach, rejestrze systemowym, harmonogramie zadań, logowaniu do systemu i udziałów sieciowych, a także komunikacji sieciowej procesów, dostarczają niezbędnych informacji o dokonanych modyfikacji w systemie przez szkodliwe oprogramowanie. Na przykład, jeśli zainfekowany dokument Word zawierający kilka skryptów (visual basic, cmd, powershell) zostanie uruchomiony, po czym nastąpi akcja pobrania pliku ze strony internetowej i zapisania wirusa w lokalizacji %TEMP%, to włączona inspekcja poszczególnych elementów systemu operacyjnego zapisze takie informacje do logu. W rezultacie każda nawet najmniejsza modyfikacja dokonana przez złośliwe oprogramowanie zostanie zarejestrowana. Niezależnie od tego, czy będzie to keylogger, backdoor, rootkit, trojan, makrowirus czy ransomware.

W przypadku tego testu algorytm postępowania ograniczał się do sprawdzenia, czy szkodliwe oprogramowanie zostało pobrane do systemu. Jeżeli nie, oznacza to, że zostało zablokowane w przeglądarce przez testowany produkt.

1. Codziennie rano system PERUN uruchamiał wszystkie maszyny z zainstalowanymi produktami. W ciągu 30 minut następowała aktualizacja baz sygnatur wirusów lub plików testowanego rozwiązania. Wszystkie maszyny były następnie restartowane i ponownie zamykane.

2. Po upewnieniu się, że maszyny z zainstalowanymi produktami są gotowe do testów były wykonywane migawki wszystkich systemów.

3. Wszystkie systemy z zainstalowanymi produktami ochronnymi były ponownie uruchamiane.

4. We wszystkich maszynach zakwalifikowana do testów próbka złośliwego oprogramowania była pobierana przez przeglądarkę Google Chrome.

5. Jeżeli szkodliwe oprogramowanie zostało zablokowane we wczesnym etapie, to było oznaczone w bazie danych specjalnym identyfikatorem.

6. W ostatnim etapie system testujący czekał na zakończenie analizy we wszystkich maszynach, po czym wracał do punktów poprzednich, aby przeanalizować kolejną próbkę wirusa.

Wyniki i wnioski z testu

Popyt na bezpłatne rozwiązania do ochrony komputerów jest duży, dlatego nie mogliśmy pominąć tej gałęzi narzędzi wspomagających ochronę. Większość z przetestowanych rozwiązań uzyskało nieznacznie różniący się wynik, który w jakimś stopniu odzwierciedla fakt dzielenia się informacjami o zagrożeniach pomiędzy producentami. Jednak bez cienia wątpliwości pozycję lidera zdobyło rozszerzenie Check Point SandBlast Agent for Browser (przypomnijmy, że w wersji bezpłatnej chroni tylko przed phishingiem).

Na podstawie poniższej punktacji przyznano certyfikaty:

- 100-98% BEST+++

- 97-95% BEST++

- 94-92 GOOD+

Wynikiem bardzo dobrym jest zablokowanie szkodliwego oprogramowania na poziomie 95-100%, ale interpretując uzyskany rezultat inaczej, można dostrzec drugą stronę medalu. Otóż za przykład weźmy rozwiązanie Avira Online Security. Zablokowanych 1797 próbek malware to bardzo dużo, ale to ciągle 77 potencjalnych prób uruchomienia złośliwego kodu. Ochrona na poziomie przeglądarki jest bardzo ważna, ponieważ może odfiltrować znane typy wirusów oraz złośliwych web-aplikacji, które pobierają dodatkowe droppery do systemu. Zainstalowany czynny agent antywirusowy jest niezbędny w zabezpieczeniu się przed współczesnymi wektorami dystrybucji szkodliwego oprogramowania. Pamiętajmy, że nie tylko protokoły HTTP/HTTPS uczestniczą w rozprzestrzenianiu zagrożeń. Dużą część ataków zaliczamy na konto protokołów poczty (IMAP, POP3), współdzielenia plików (SMB), a także usług sieciowych IIS dla Windows Serwer, które mogą zostać zdalnie zaatakowane z użyciem exploitów, dostarczając złośliwy ładunek do systemu. Zabezpieczenie wszystkich potencjalnych obszarów w systemie operacyjnym jest kluczowe, dlatego rozszerzenia do przeglądarek, które filtrują zagrożenia są niewystarczające, ale jednocześnie niezbędne, więc powinny być wspierane przez lokalną ochronę.

FAQ

Czy test był sponsorowany?

Test nie był sponsorowany ani przez firmę Check Point, której rozwiązanie uzyskało maksymalny wynik, ani przez żadnego z pozostałych producentów.

Kiedy przeprowadzono testy?

Testy zostały przeprowadzone w dniach od 7 maja do 22 maja.

Czy testowane produkty ochronne mają dostęp do Internetu?

Oczywiście.

W jaki sposób dobieraliście produkty do testów?

Kierowaliśmy się popularnością. Niestety ogranicza nas wydajność serwera, który służy nam jako platforma do przeprowadzania testów. Jeżeli zainteresowanie testami będzie większe, to jak najbardziej będziemy mogli testować więcej produktów.

W jaki sposób dołączyć do waszych testów?

Jeżeli jesteś producentem, dystrybutorem lub deweloperem i chcesz dołączyć do naszych testów, po prostu skontaktuj się z nami. W odpowiedzi poprosimy Cię o udzielenie wskazówek w kontekście prawidłowego funkcjonowania Twojego produktu. Ustalimy także inne szczegóły, które są niezbędne do opracowania zautomatyzowanej procedury wykrywania złośliwego oprogramowania.

Czy możliwe jest dołączenie do testów nieformalnie?

Tak. Jeśli uważasz, że Twoje rozwiązanie nie zostało do końca opracowane lub obawiasz się o nie najlepszą ocenę, możesz na okres próbny dołączyć do testów. Rezultaty ochrony nie zostaną udostępnione publicznie. Ponadto przekażemy niezbędne szczegóły, które pomogą poprawić efektywność ochrony Twojego produktu.

Czy testy są bezpłatne?

Nie jest prawdą, że pobieranie opłat za przygotowanie i publikowanie testów jest równoznaczne z manipulowaniem wynikami. Raz przyłapana na oszustwie organizacja już nigdy nie zdoła odbudować swojej pozycji i wiarygodności. Pobierana bardzo niewielka opłata jest traktowana przez obie strony jako wynagrodzenie za pracę i poprawę bezpieczeństwa użytkowników. Bez finansowej pomocy utrzymanie infrastruktury, ciągłe ulepszanie procedur i niezbędnych narzędzi potrzebnych do przeprowadzania testów nie byłoby możliwe. W zamian oferujemy każdemu twórcy dostęp do szczegółowych informacji i próbek wykorzystanych w teście. Badania są przeprowadzane przez istniejącą od 5 lat marką AVLab (wkrótce także CheckLab) – wartością dodaną są korzyści marketingowe.

Czy wszystkie informacje o testach są dostępne publicznie?

Nie wszystkie. Producenci posiadają wgląd w bardziej szczegółowe dane. Pozostałe informacje, które są niezbędne do wizualizacji wyników, pozostają dla każdego czytelnika jawne.

Czy przeprowadzacie inne testy?

Tak, ale nie mamy wypracowanego kalendarza testów. W dużych testach porównawczych skupiamy się na sprawdzeniu ochrony przed wyrafinowanymi cyberatakami. Przygotowanie takiego badania, współpraca z producentami mająca na celu poprawę bezpieczeństwa i opracowanie raportu końcowego, zabiera znacznie więcej czasu niż automatyczne sprawdzanie ochrony w oparciu o kolekcję próbek szkodliwego oprogramowania.

Czy przeprowadzacie testy i recenzje na prośbę producenta lub dystrybutora?

Oczywiście. Możemy przygotować szczegółowe recenzje, które zostaną opublikowane na AVLab i później na CheckLab. Zainteresowanych producentów oprogramowania oraz sprzętu zachęcamy do kontaktu.

Czy dzielicie się próbkami złośliwego oprogramowania?

Tak. Jeśli chcesz uzyskać dostęp do bazy wirusów, skontaktuj się z nami. Usługa ta jest płatna. Rzetelność naszych testów stawiamy zawsze na pierwszym miejscu, dlatego baza, do której uzyskasz dostęp, będzie już sprawdzona przez oprogramowanie antywirusowe.

W jakim środowisku przeprowadzacie testy?

Testy przeprowadzane są w wirtualnych maszynach. Wirtualizacja jest coraz częściej wykorzystywana w środowiskach roboczych typu VDI (Virtual Desktop Infrastructure). Korzystamy ze skryptów, które dodatkowo „utwardzają” system, czyli utrudniają wirusom wykrycie wirtualizacji. Zdajemy sobie sprawę, że niektóre szkodniki mogą wykrywać swoje uruchomienie w systemie wirtualnym, dlatego do testów bierzemy pod uwagę tylko te próbki, które wcześniej zostały szczegółowo sprawdzone. Nie uwzględniamy szkodliwego oprogramowania, które jest w stanie wykryć wirtualizację. Nie jest to rozwiązanie idealne, jednak robimy wszystko, aby do testów podchodzić profesjonalnie i jednocześnie pogodzić ze sobą te aspekty.

Skąd macie pewność, że próbka wirusa jest naprawdę złośliwa?

Na podstawie szczegółowych logów. Opracowaliśmy ponad 100 wskaźników, które z dużym prawdopodobieństwem wskazują wprowadzone szkodliwe zmiany w systemie. Im więcej takich wskaźników znajduje się w logach, tym większa szansa, że konkretna próbka jest złośliwa.

Na podstawie jakich danych decydujecie, czy produkt zatrzymał zagrożenie?

Na podstawie zebranych danych opracowane algorytmy podejmują decyzję, czy konkretna próbka jest bez wątpienia szkodliwa lub czy została zatrzymana przez zainstalowany produkt ochronny. Możemy ze stuprocentową dokładnością stwierdzić, czy program ochronny zatrzymał szkodliwe oprogramowanie sygnaturą lub proaktywnymi składnikami ochrony. Analizowanie logów jest bardzo czasochłonne, dlatego opracowaliśmy algorytmy, które realizują ten proces.

Jakie macie plany na przyszłość?

Chcemy udostępnić użytkownikom platformę on-line do dzielenia się informacjami o zagrożeniach. Systematyczne ulepszanie już opracowanych narzędzi, a także samej metodologii to proces naturalny, dlatego już pracujemy nad dodaniem kolejnego protokołu dostarczania do maszyn próbek złośliwego oprogramowania oraz dodaniem do sieci innych rodzajów honeypotów.

Czy mogę korzystać z testów publikowanych na AVLab?

Oczywiście. Prosimy o docenienie naszej pracy i podawanie źródła testów.

Czy ten artykuł był pomocny?

Oceniono: 0 razy