Chiński producent Qihoo udostępnił wersję siódmą darmowego oprogramowania 360 Total Security. Produkt został wzbogacony o kilka nowych funkcjonalności, które z pewnością przypadną do gustu obecnym, zagorzałym fanom tego antywirusa.

Nowości w 360 Total Security 7

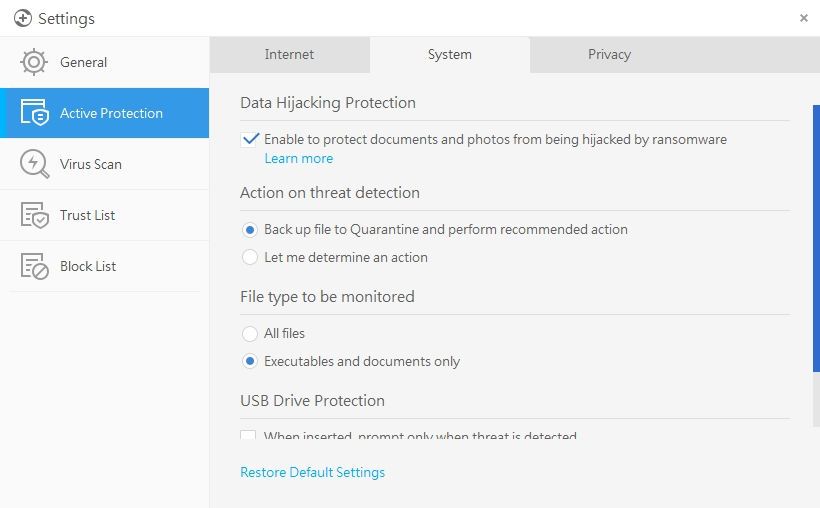

1. Moduł Data Hijacking Protection, którego zadaniem jest prewencyjna ochrona przed wirusami z rodziny ransomware. Data Hijacking Protection ma chronić przez takimi szkodnikami jak TeslaCrpyt lub CTB-Locker, które szyfrują dokumenty, pliki PDF i zdjęcia trudnym do odszyfrowania algorytmem, który powoduje, że zaszyfrowane dane na obecną chwilę są niemal nie do odzyskania (poza kilkoma wyjątkami, ale to temat na dłuższy artykuł).

Więc, jeśli sparzyliście się już na podobnym szkodliwym oprogramowaniu polecamy wypróbować też najnowszy produkt Arcabit, który został wzbogacony o moduł SafeStorage. Z nim naprawdę Twoje dane są bezpieczne – zobacz test: Ransomware dla najnowszej wersji Arcabit nie stanowi już żadnego zagrożenia.

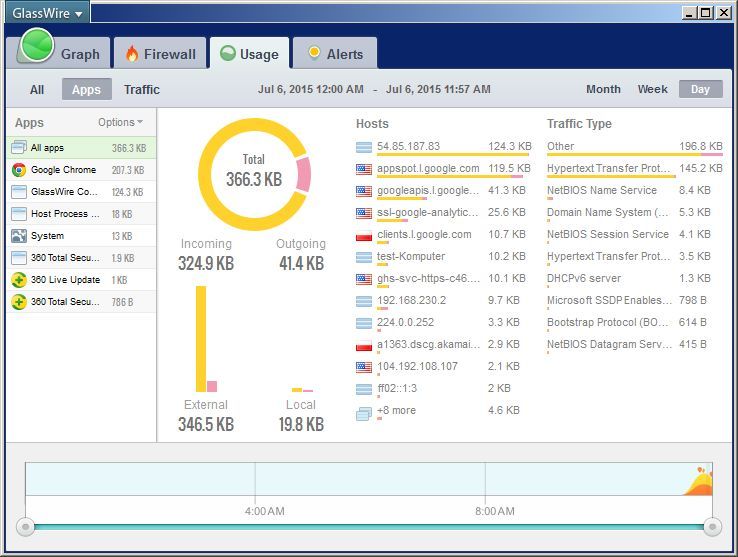

2. Drugim nowym i najważniejszym składnikiem ochrony jest firewall, który domyślnie jest nieaktywny. Włączyć go można przechodząc do zakładki Tool Box i klikając na odpowiednią ikonkę. Firewall bazuje na aplikacji GlassWire, właściwie to jest nim aplikacja GlassWire zintegrowana z programem antywirusowym. Z dostępnych informacji użytkownik może odczytać wizualizację aktywności sieciowej, jakie aplikacje i z serwerami w jakich krajach łączą się zainstalowane programy w systemie oraz ile poszczególne aplikacje wysłały i otrzymały danych.

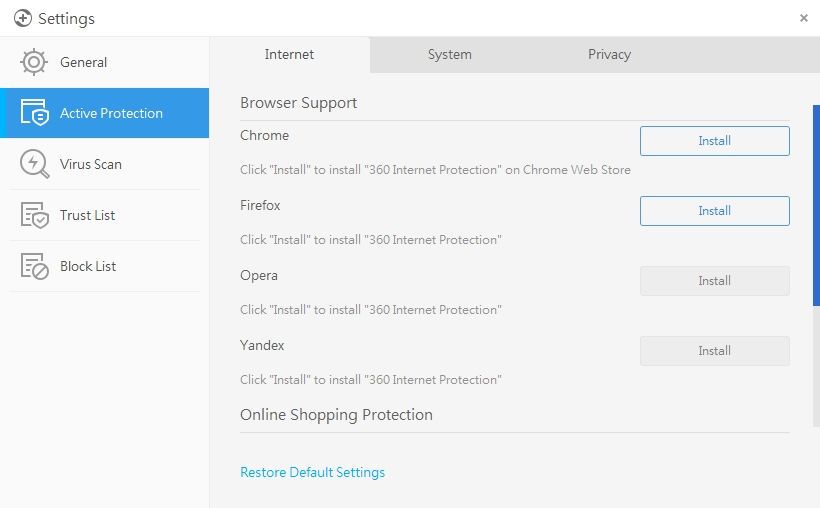

3. Trzecim istotnym nowym elementem jest moduł do ochrony przeglądarek Browser Support dla Chrome, Firefox, Opera i Yandex. Jego zadaniem jest blokowanie stron phishinowych, stron zawierających złośliwe oprogramowanie, skanowanie pobieranych plików oraz bezpieczne korzystanie z zakupów online.

Niestety moduł nie zawsze działał poprawnie. Antywirus po pierwszym uruchomieniu przeglądarki automatycznie proponuje instalację dodatku. Dopiero po drugim ponownym uruchomieniu systemu instalacja przebiegła bezproblemowo, jednak kolejny restart systemu spowodował, że rozszerzenie pomimo, że było aktywne w Chrome, antywirus i tak „wołał” o jego instalację. Producent musi nad tym jeszcze popracować.

Testy

Ochrona w czasie rzeczywistym

Jak zwykle po udostępnieniu przez producenta oficjalnej i stabilnej wersji testujemy nowe oprogramowanie, by przekonać się, czy wprowadzone nowe moduły rzeczywiście poprawiły skuteczność ochrony oraz wydajność.

W systemie hosta o parametrach 8GB RAM DDR3, AMD FX-6300 6-core, 1xSSD, 1xHDD zainstalowano wirtualny system Windows 7 x64, na którym na ustawieniach domyślnych zainstalowano program 360 Total Security w wersji 7.0.0.1051. Silniki Aviry oraz Bitdefendera pozostały domyślnie nieaktywne. Firewall oraz ochrona przeglądarki zostały zainstalowane i aktywowane.

Test podzielono na trzy fazy:

1. Pierwszy etap zakładał zablokowanie szkodliwego oprogramowania już w przeglądarce Chrome (wyłączono blokadę przed malware). Sekwencyjnie uruchamiano 40 złośliwych stron www, które zawierały różnego typu szkodliwe pliki. Żaden z linków URL nie został zablokowany przez 360 Total Security.

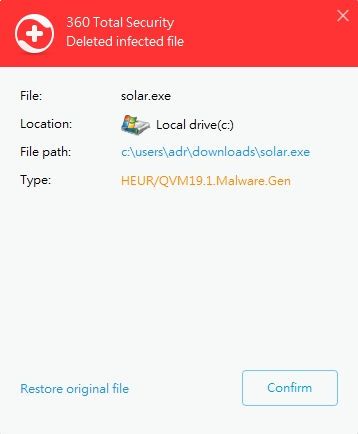

2. Drugi etap sprawdzał detekcję nie zablokowanych w pierwszym etapie zagrożeń na podstawie sygnatur oraz wstępnego, ale automatycznego skanowania pliku. Na 40 złośliwych plików program zablokował aż 39.

3. W trzecim etapie, gdzie złośliwy kod jest uruchamiany, a do ochrony rzucone są wszystkie technologie ochronne (analiza statyczna, dynamiczna i emulowanie kodu, itp.), z pozostawionej po etapie drugim jednej próbki malware, antywirus zablokował szkodliwą aktywność po kilkudziesięciu sekundach.

Analiza powyższego pliku na VT: https://www.virustotal.com/pl/file/a975497321c54d6ecebe6a3291d5c5e56f3f56fde9c7c9910e5c98832d394e4a/analysis/1436183732

Test anty-phishingowy

Test ten miał na celu sprawdzić wykrywalność stron typu phishing, a więc takich, które wyłudzają od ofiary dane dostępowe do banków, numery kart płatniczych oraz loginy i hasła do różnych witryn. Warto mieć na uwadze, że strony wykorzystane w teście nie były starsze niż 24 godziny. Niestety, ale 360 Total Security 7 nie wykrył żadnej z nich – 0/20.

Ochrona przed Ransomware

Program poddano badaniu na wykrywalność zagrożeń szyfrujących dane. Aplikacja wychwyciła wszystkie sample nie dopuszczając do infekcji. Ostatnia próbka TeslaCrypt została dostarczona od naszego nieszczęsnego czytelnika, którego komputer firmowy padł ofiarą zaszyfrowania plików. Utracono w ten sposób setki plików graficznych, dokumentów oraz zdjęć.

- CTB-Locker SHA256: feb609be0898e8da070811eb70ec98de0d64e9d28d5eebec7e75088c6159218f

- Cryptofortress SHA256: 2b1f36a4c856b989a941f454fcce3a5e9670b21de105c5014450cbdaa27ed1cb

- Cryptowall 3.0 SHA256: 9e06d2ce0741e039311261acc3d3acbaba12e02af8a8f163be926ca90230fa89

- Teslacrypt: SHA256: 3372c1edab46837f1e973164fa2d726c5c5e17bcb888828ccd7c4dfcc234a370

Wszystkie próbki zostały zablokowane jeszcze przed ich uruchomieniem.

Wydajność

Wirtualnej maszynie z systemem Windows 7 Ultimate x64 na pokładzie przydzielono 2GB pamięci RAM, dwa rdzenie procesora oraz dysk HDD. Zainstalowano programy m.in. Microsoft Office 2013, Chrome, Firefox, Adobe Reader, Java, Adobe Flash, a 360 Total Security 7 poddano badaniu, które sprawdzało dokładne zużycie procesora i pamięci RAM przez procesy antywirusa. Pomiary odzwierciedlają rzeczywiste wykorzystanie zasobów przez procesy aplikacji antywirusowej, zarówno dla RAM jak i CPU.

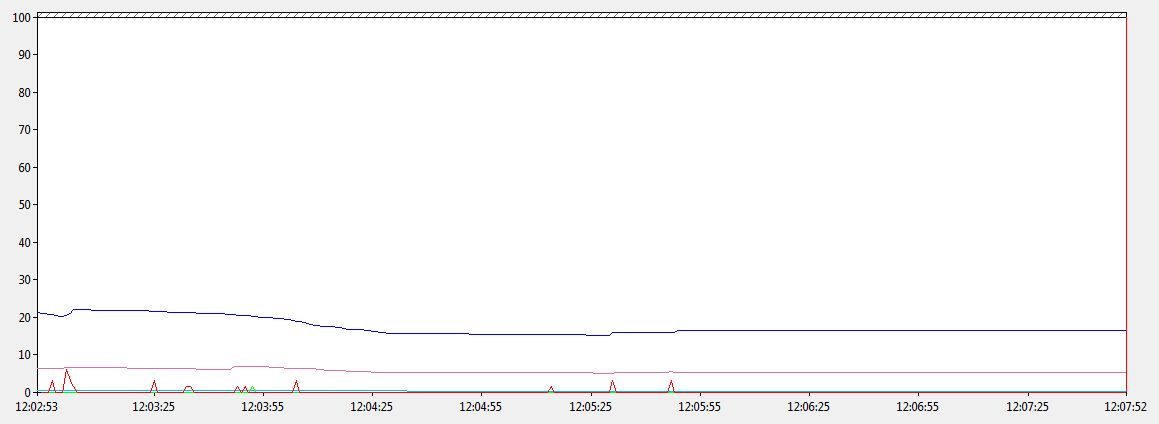

W trybie jałowym, podczas 5-minutowego testu wyniki zbierano co jedną sekundę. Średnio, procesy programu do działania potrzebowały 0,120% czasu procesora i ~22,4MB pamięci RAM.

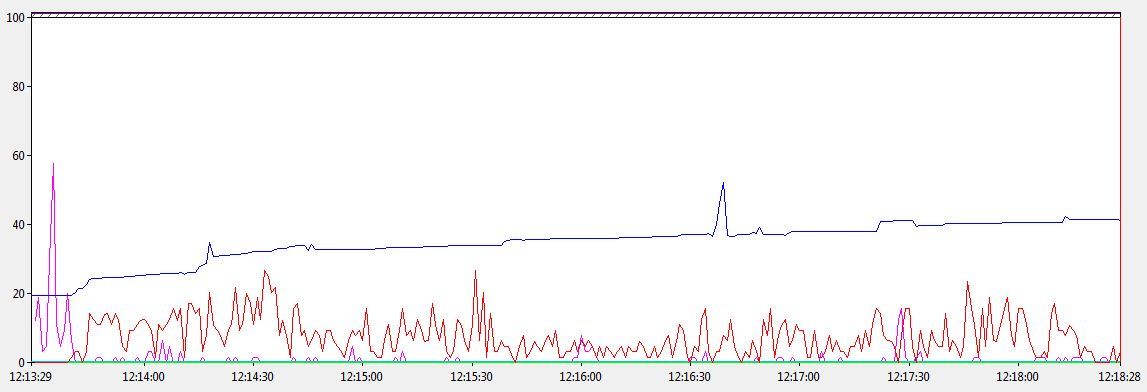

Podczas 5-minutowego skanowania (pełne skanowanie) procesy średnio zużywały 8,300% czasu procesora i ~83MB RAM.

Program dostępny jest do pobrania dla systemów Windows i Mac OS X na stronie producenta: http://www.360totalsecurity.com/en/features/360-total-security/

Przypominamy, że producent udostępnił też wersję okrojoną 360 Total Security Essential dla osób, które nie potrzebują poza antywirusem dodatkowych funkcjonalności, szczególnie tych, które nie spełniają żadnych funkcji zabezpieczających, a jedynie usuwających pozostałości bo zbędnych plikach w systemie.

Czy ten artykuł był pomocny?

Oceniono: 0 razy