Przygotowanie nowej recenzji SecureAPlus Pro nie było łatwym zadaniem. Jak bowiem kompleksowo ocenić produkt, który zdobywa w testach AVLab i CheckLab bardzo dobre oceny i to sprawdzając ochronę przy użyciu wielu tysięcy próbek złośliwego oprogramowania? Z tego powodu zamiast od początku, zaczniemy od końca, ponieważ kontekstowo będzie łatwiej zrozumieć zasadę działania SecureAPlus. Szczegółową recenzję rozpoczynamy od wylistowania argumentów kto nie powinien instalować programu zabezpieczającego SecureAPlus? Dlaczego nie powinien tego robić? Która grupa nowych użytkowników powinna sięgnąć po rozwiązanie z dalekiego Singapuru?

FileZilla to popularne oprogramowanie do wymiany plików pomiędzy komputerem użytkownika a serwerem. Jest najczęściej wybieranym klientem przez programistów do zarządzania plikami. Do rozbicia działania antywirusa SecureAPlus na czynniki pierwsze, użyliśmy instalatora o następujących metadanych:

- Pobranego z oficjalnej strony internetowej producenta: https://filezilla-project.org

- O sumie kontrolnej: f3cb95a52d2bee102e74cb97ddb9669720445fd48f89c6bc922625879bdc6430

- Z certyfikatem wystawionym przez DigiCert.

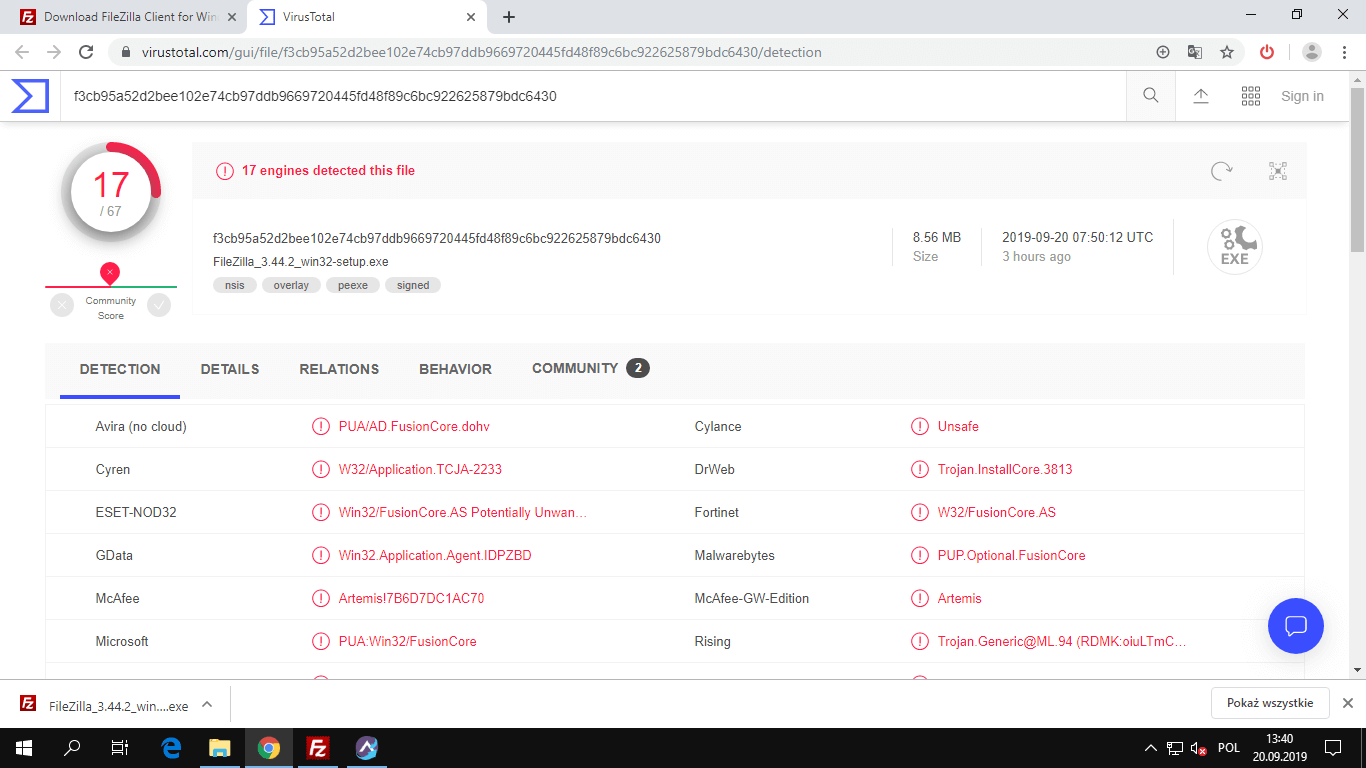

- Rozpoznawanym jako potencjalne zagrożenie przez 17 skanerów na dzień 20 września 2019 roku.

SecureAPlus w trybie normalnym nie podejmuje automatycznych decyzji. Użytkownicy o niezbyt wnikliwej naturze, mogą mieć początkowo problemy z właściwym dobieraniem odpowiednich decyzji na wyświetlane pytania przy instalowaniu różnego rodzaju oprogramowania.

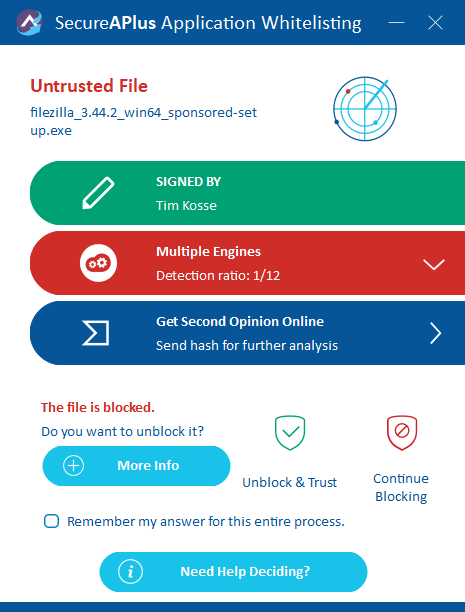

Pobraliśmy instalator FileZilla_3.44.2_win64_sponsored-setup.exe z oficjalnej strony dewelopera. Natychmiast po jego uruchomieniu SecureAPlus informuje pierwszym komunikatem o potencjalnych problemach z bezpieczeństwem:

Instalator posiada podpis cyfrowy, co widać w zielonym bloczku. Odbiorcą certyfikatu dla aplikacji jest Tim Kosse, a głównym urzędem wydającym certyfikat jest DigiCert (chociaż naszym zdaniem producent powinien zastanowić się nad wyświetleniem dodatkowej informacji o głównym urzędzie certyfikacji). Sam certyfikat nie zaświadcza o bezpieczeństwie oprogramowania, podobnie jak zielona kłódka z protokołem HTTPS na stronie internetowej, dlatego certyfikat, pomimo że wydany przez zaufaną instytucję, jaką jest DigiCert, nie znajduje się na wbudowanej liście zaufanych wydawców certyfikatów w SecureAPlus. Stąd komunikat ostrzegawczy.

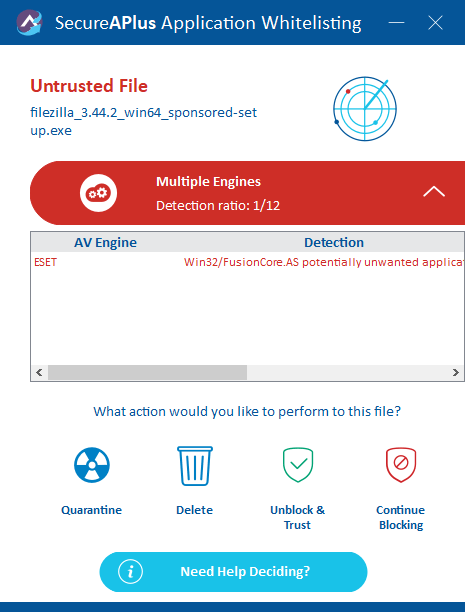

Kolejno dla pewności można wysłać niepewny plik do skanowania w chmurze SecureAPlus. Zaletą wielu silników skanujących w chmurze jest to, że użytkownik otrzymuje weryfikację pliku od wielu producentów jednocześnie, a fakt, że skanowanie nie odbywa się na komputerze, przesądza o lekkości modułu UniversalAV. Już po kilkunastu sekundach otrzymujemy kolejną podpowiedź, że instalator nie jest zaufany. W rozpatrywanym doświadczeniu widzimy aktywność silnika ESET.

Ostatnia niebieska belka jest dodatkową opinią pobierającą informacje z VirusTotal, gdzie wysyłana jest obliczona suma kontrolna pliku, czyli hash instalatora:

f3cb95a52d2bee102e74cb97ddb9669720445fd48f89c6bc922625879bdc6430

Pomimo pierwszego ostrzeżenia o niezaufanym instalatorze, i dalej — o wykrytym zagrożeniu przez silnik ESET, a także przez serwis VirusTotal, który cały zrobił się czerwony od ostrzeżeń — spróbujmy jeszcze raz zignorować komunikat SecureAPlus i pozwólmy instalatorowi działać.

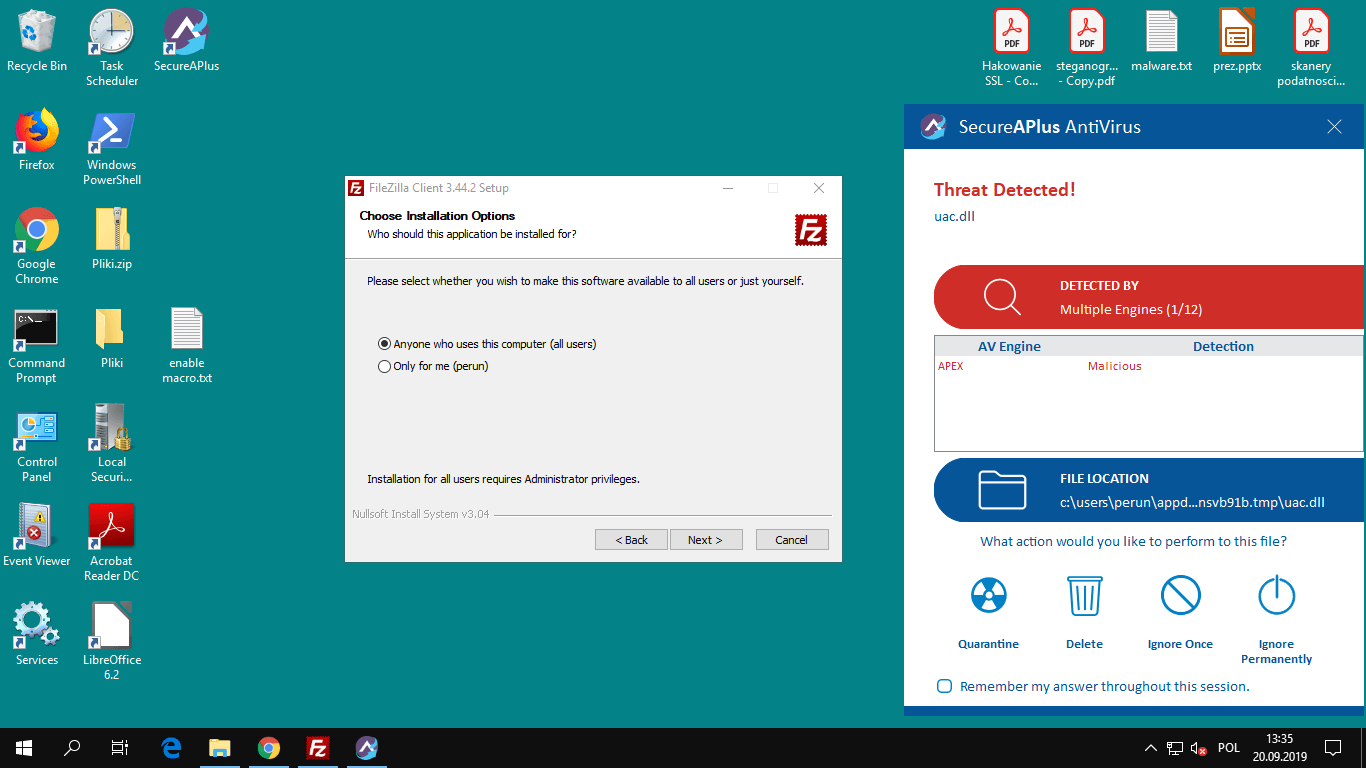

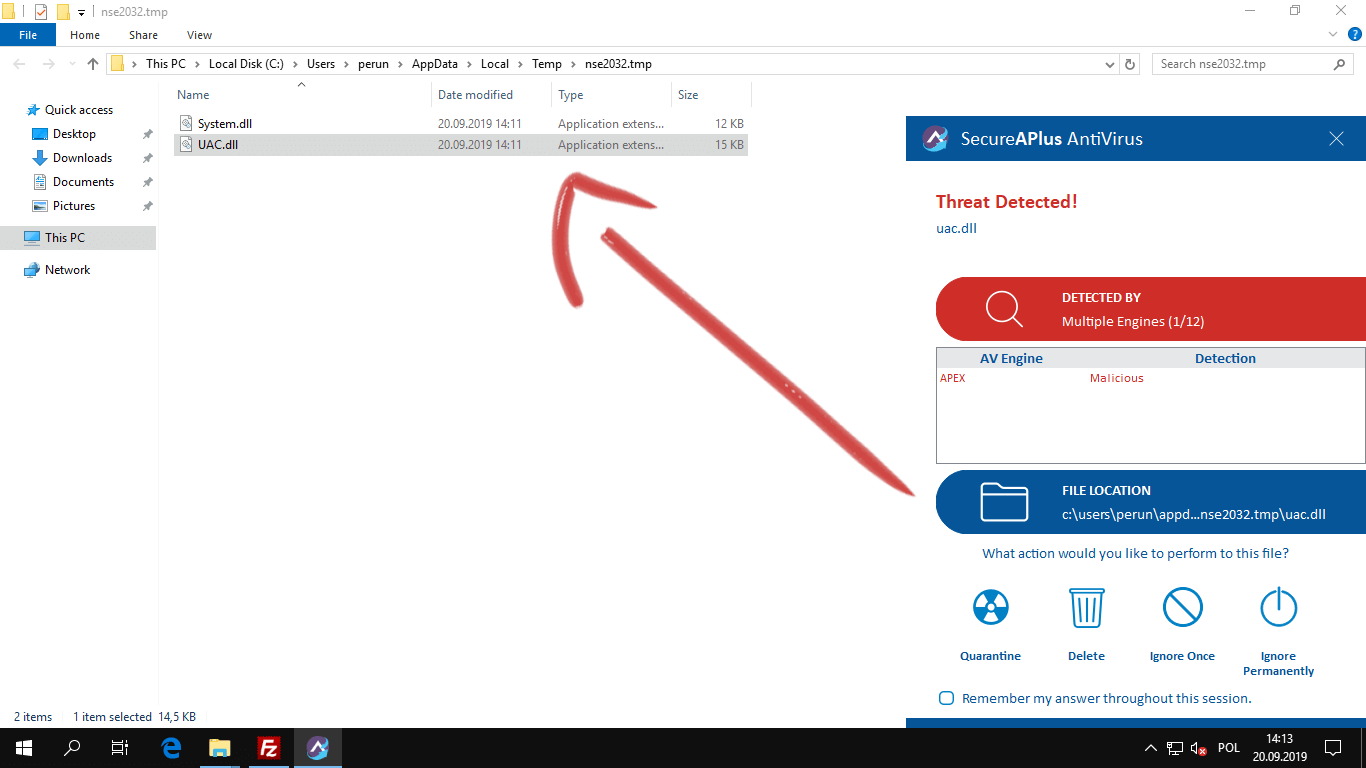

Podczas instalacji technologia APEX wszczyna alarm. Czym jest plik UAC.dll dla zwykłego użytkownika? Niezrozumiałym ciągiem znaków. Bardziej przydatna jest opinia silnika APEX o znalezionym zagrożeniu w konkretnej lokalizacji, którą można otworzyć klikając w niebieską belkę informacyjną:

C:UsersperunAppDataLocalTempnse2032.tmp

Do tymczasowej lokalizacji zostały rozpakowane dwa pliki tj. system.dll oraz wykryty przez silnik APEX jako zagrożenie — UAC.dll. To co może zrobić użytkownik, to umieścić plik w kwarantannie, lecz wówczas istnieje ryzyko, że instalator może nie działać poprawnie, ponieważ nie wiadomo za co plik uac.dll odpowiada. Można też usunąć ów bibliotekę DLL z takimi samymi konsekwencjami. Do zakończenia doświadczenia musimy raz jeszcze zignorować komunikat.

APEX we współpracy z pozostałymi komponentami zapewnia bardzo wysoki poziom ochrony. To technologia wykrywania anomalii, wzorców złośliwego oprogramowania, ucząca się na bardzo dużych zbiorach danych, dzięki czemu podejmuje szybkie decyzje na podstawie wcześniejszych zdarzeń nawet dla nigdy wcześniej niewidzianych wariantów złośliwego oprogramowania. Jest to taka zapasowa opcja ochrony offline i online, która dba o bezpieczeństwo. APEX jest dostępny we wszystkich wersjach SecureAPlus, ale w wersji SecureAPlus Lite nie ma możliwości zmiany czułości ów technologii. Domyślnie, w wyższych wersjach antywirusa SecureAPlus, technologia skanująca APEX jest ustawiona na średnim poziomie.

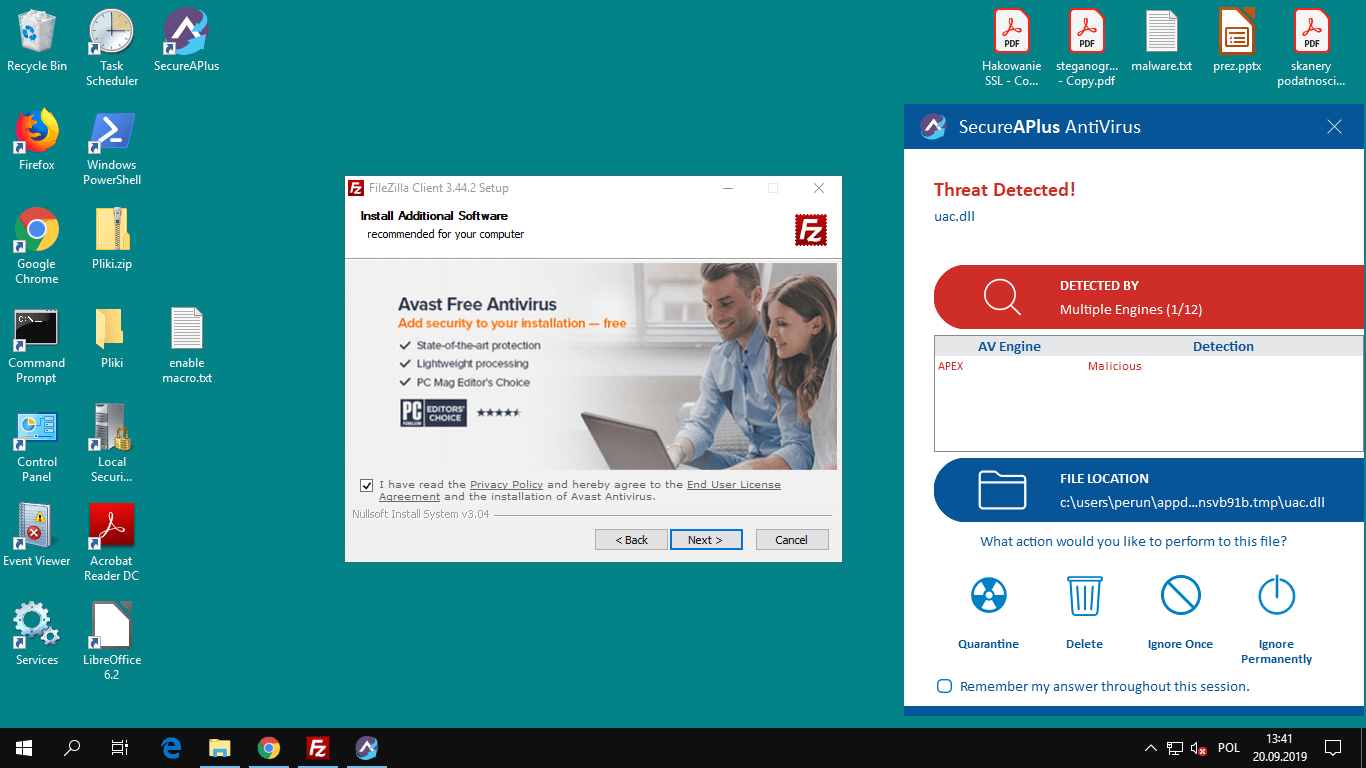

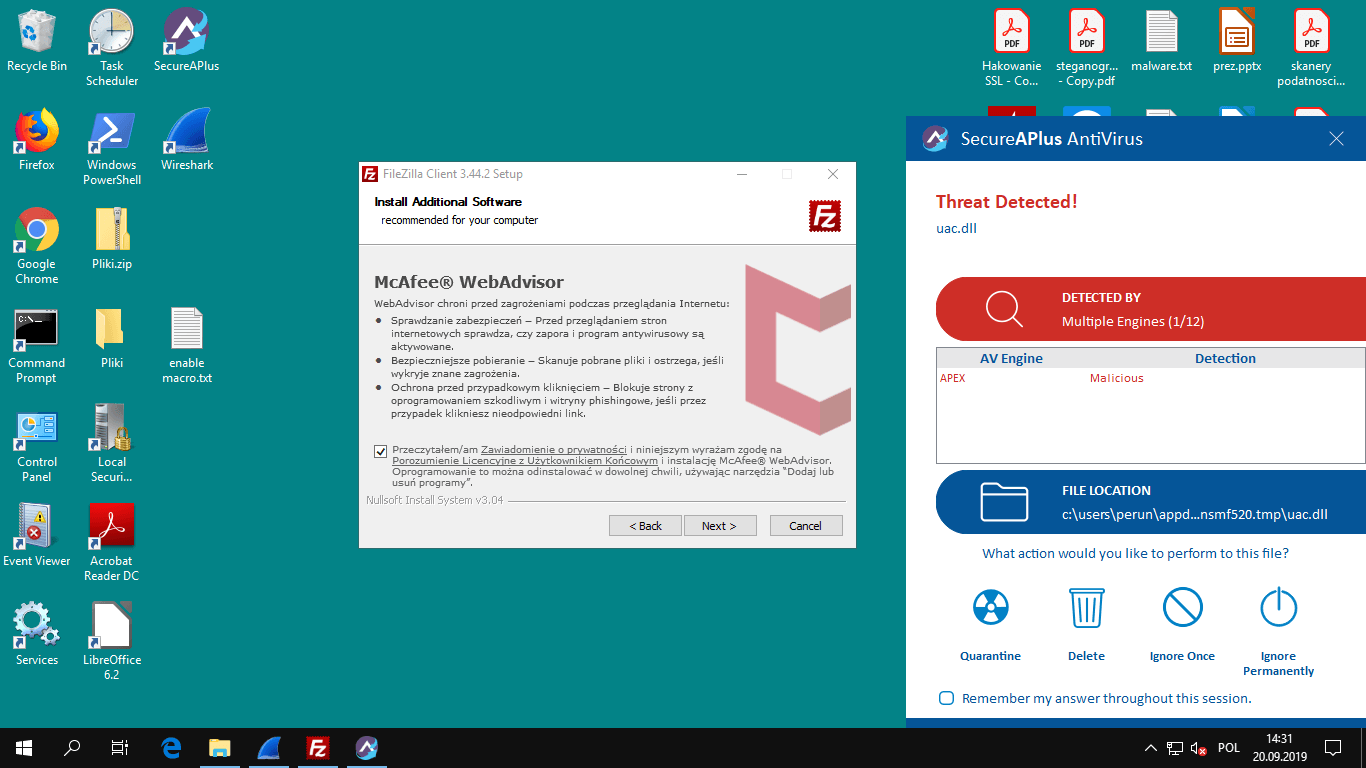

Dla grupy nietechnicznych użytkowników zgromadzone informacje mogą nie być wystarczające, aby rozwiać wątpliwości co do słuszności podjętych decyzji przez SecureAPlus. Kto ma rację? SecureAPlus czy tester? Z jakiego powodu instalator FileZille jest podejrzany? Spróbujmy po raz kolejny zignorować ostrzeżenie SecureAPlus i sprawdźmy co się stanie:

Czy teraz wszystko jest jasne? Instalator, chociaż na pierwszy rzut oka jest bezpieczny, bo posiada wystawiony podpis cyfrowy przez zaufaną instytucję, zawiera zaszyty instalator Avasta. Za drugim razem było to rozszerzenie McAfee WebAdvisor do przeglądarki.

Mamy do czynienia ze współpracą afiliacyjną pomiędzy deweloperami FileZilla a bliżej nieznaną siecią reklamową, której zapędy zdradza dogłębna analiza pakietów sieciowych. Analiza żądań DNS (za pomocą narzędzi dla Windows np. Fidler albo Wireshark) pokazuje domeny […]:

cloud.nitehe-nutete.com, remote.nitehe-nutete.com, app.nitehe-nutete.com

[…] odpowiadające za weryfikowanie każdego użytkownika i doklejanie takich „kwiatków” do instalatora.

Praktyki umieszczania ofert reklamowych w instalatorze są prawidłowo rozpoznawane jako potencjalnie niepożądane oprogramowanie. Reakcja SecureAPlus jest odpowiednia i to na każdym etapie:

- Na początku wyświetlono komunikat ostrzegawczy, pomimo że instalator został pobrany z oficjalnego źródła i posiadał podpis cyfrowy.

- Kolejno użytkownik miał możliwość przeskanowania instalatora w chmurze, wysyłając plik na serwer producenta. Tutaj poprawnie zagregował ESET.

- Następnie użytkownik mógł zaczerpnąć dodatkowej opinii w oparciu o sumę kontrolną wyszukiwaną w VirusTotal. Aż 17 silników uznało plik za podejrzany.

- W konsekwencji naszych celowych działań dla opisania doświadczenia (albo prawdziwej sytuacji na komputerze nietechnicznych osób) prawidłowo zareagował APEX, pokazując szczegóły techniczne na temat dołączonego, podejrzanego pliku do instalatora.

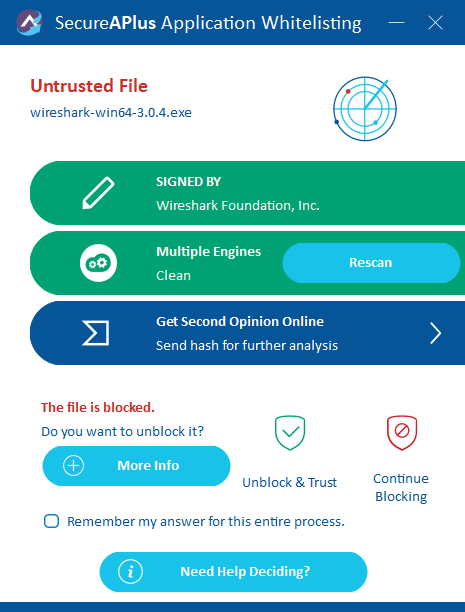

Zobaczmy na innym przykładzie jak SecureAPlus reaguje na 100% bezpieczny instalator Wireshark

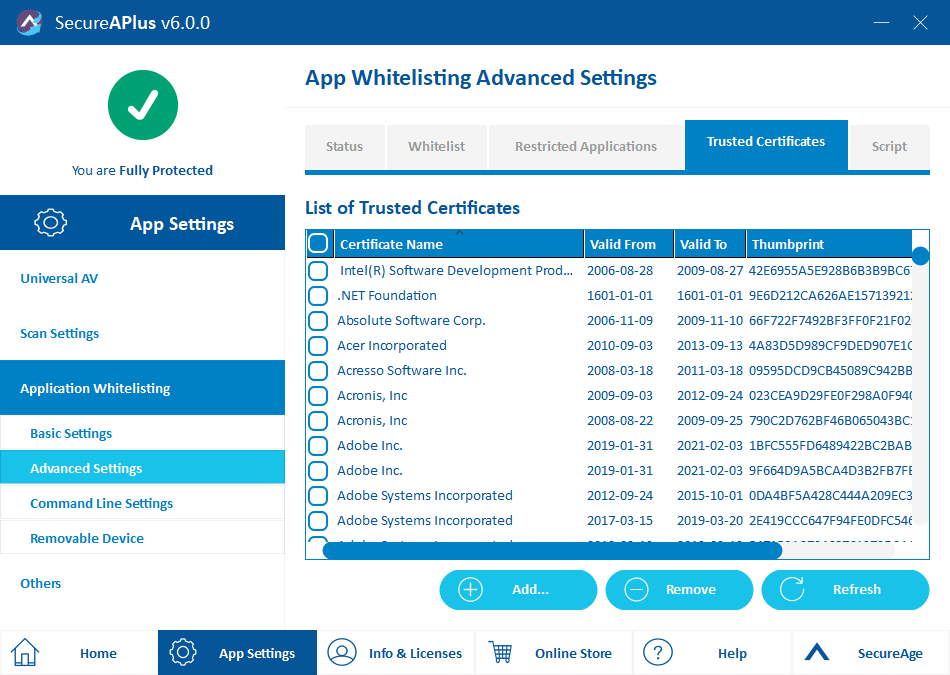

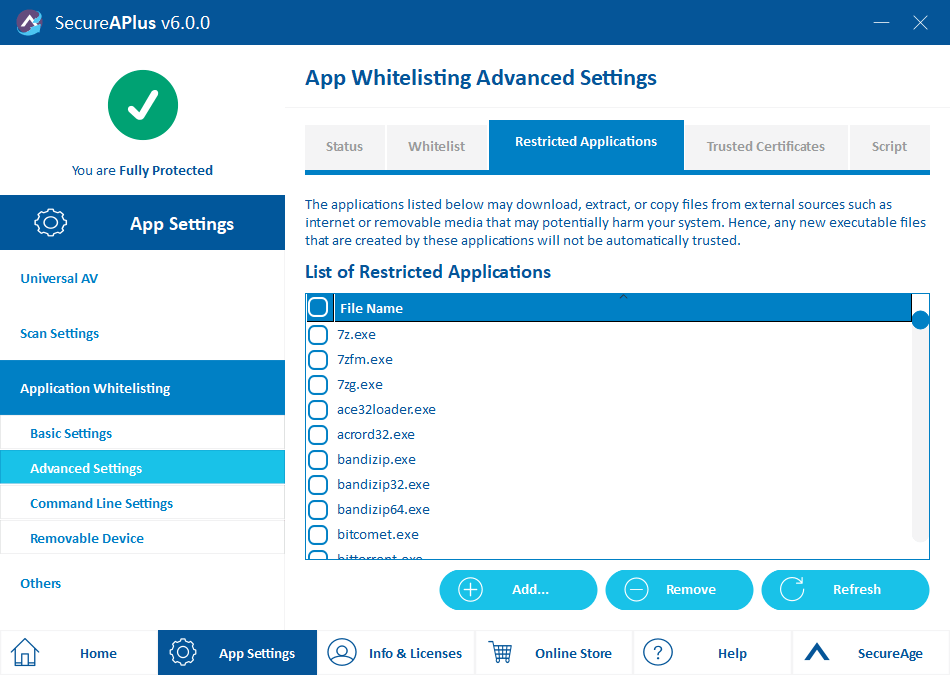

Odpowiedź znajduje się w okienku SecureAPlus w ustawieniach Application Whitelisting (biała lista aplikacji).

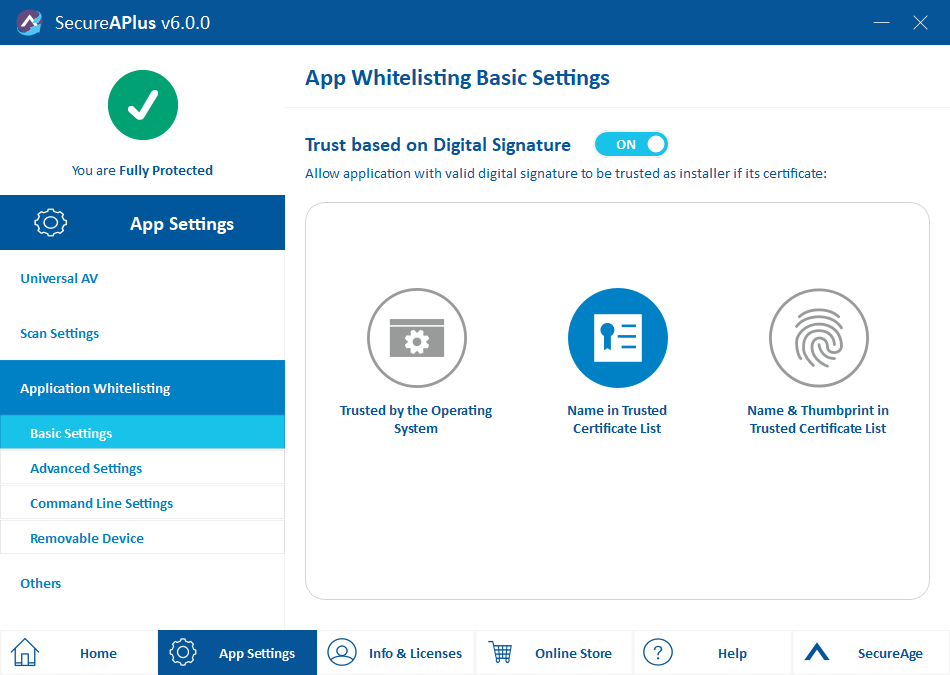

Domyślnie SecureAPlus korzysta z list zaufanych wydawców certyfikatów. Certyfikat dla instalatora Wireshark nie znajduje się na takiej liście, dlatego SecureAPlus ostrzega użytkownika odpowiednim komunikatem. Od lewej w ustawieniach modułu whitelistingu są do wyboru trzy opcje:

- Certyfikaty systemowe zaufane przez Microsoft.

- Lista wbudowanych w antywirusa wydawców certyfikatów (domyślnie ustawienie).

- Taka sama powyższa lista, posiadająca dodatkowo sprawdzanie cyfrowego odcisku palca certyfikatu.

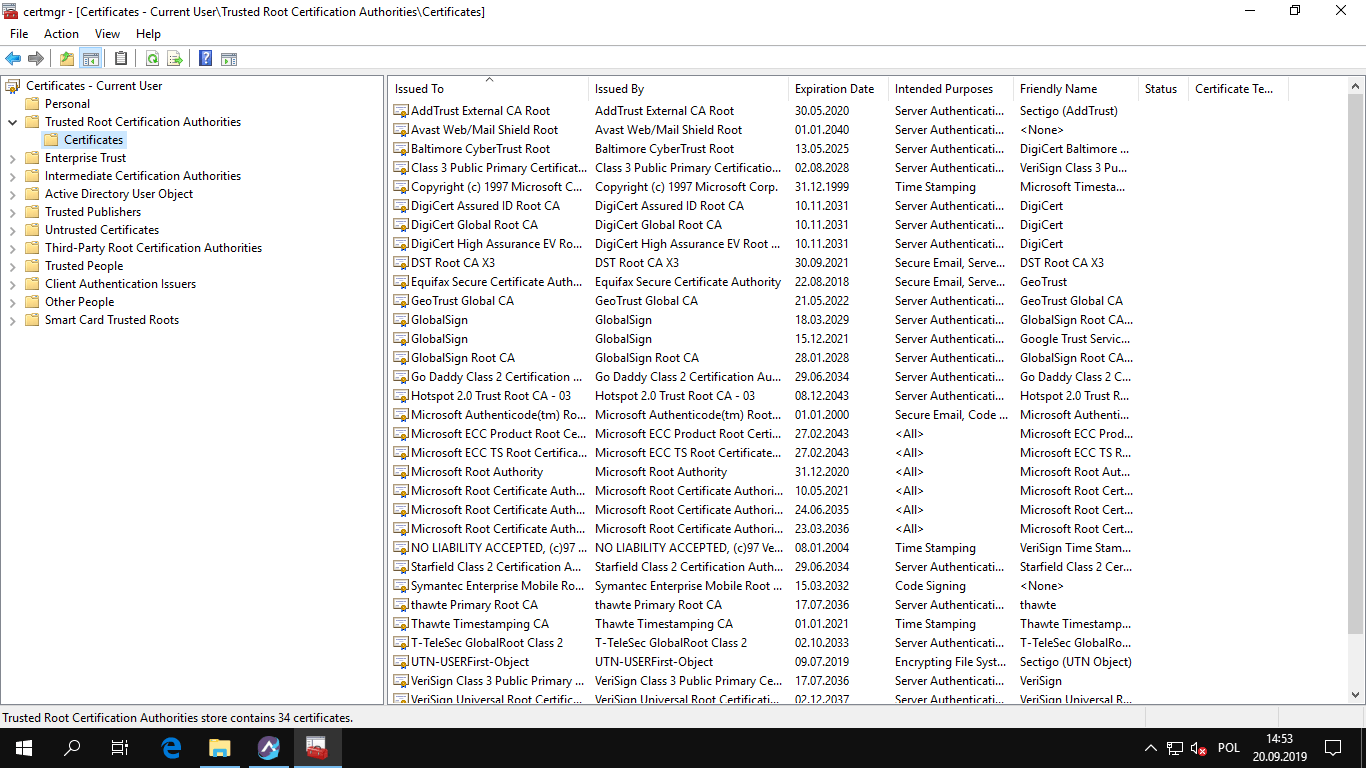

Zaufane główne urzędy certyfikacji w Windows można wyświetlić poprzez skrót na klawiaturze CTRL+R i wpisując certmgr.msc lub wyszukując frazę w menu start zarządzaj certyfikatami komputerów. Wyświetli się podobne okienko:

Tak więc pierwsza od lewej opcja w SecureAPlus odpowiada za wyświetlanie alertów w oparciu o ów listę certyfikatów Windows zaakceptowaną przez Microsoft.

Druga, domyślna pozycja, odpowiada za korzystanie z listy SecureAPlus. Jest to lista z regułami producenta. Przykładowo ustawienie to ufa instalatorom np. Adobe podczas instalowania Adobe Photoshop albo Adobe Reader.

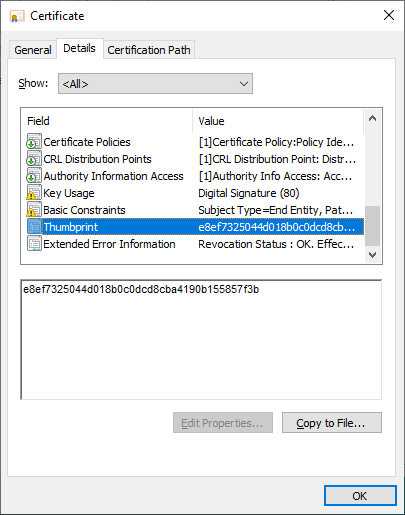

Ostatnia opcja zawiera dodatkowe zabezpieczenie sprawdzające odcisk palca certyfikatu.

Na powyższym zrzucie ekranu widzimy szczegóły certyfikatu ze wskazaniem na odcisk palca certyfikatu. Zawsze będzie to pozornie losowy ciąg cyfr i liter. Każdy certyfikat ma swój odcisk, który jest wynikiem algorytmu matematycznego znanego bardziej jako algorytm mieszający (funkcji haszującej) uruchamianego z podanymi danymi certyfikatu. Różne certyfikaty mogą posiadać te same dane firmowe, ale już odcisk palca musi być unikalny do jednoznacznej identyfikacji certyfikatu. Czyli za pomocą odcisku palca certyfikatu można porównać wiele certyfikatów i ustalić, czy są to kopie tego samego pliku, czy ów pliki są unikalne i posiadają różne certyfikaty.

Potraficie podczas instalacji rozpoznawać podobne „kwiatki” dołączane do instalatorów?

Jeśli bez problemu ogarniacie komunikaty SecureAPlus…

… to macie do dyspozycji rozwiązanie bardzo trudne do oszukania przez złośliwe oprogramowanie. Czy oglądacie te filmiki na YouTube pokazujące podnoszenie uprawnień w Windows albo „hackowanie” czystego systemu z użyciem Metasploita? Pomijając fakt, że w ten sposób nie przeprowadza się prawdziwych ataków a tzw. post-exploitacje. Z oprogramowaniem SecureAPlus na pokładzie waszego komputera zainfekowanie, następnie przejęcie kontroli nad systemem, będzie praktycznie niemożliwe, ponieważ rozwiązanie producenta z Singapuru kontroluje cały obszar uruchamianego pliku, procesu, usługi:

- Sprawdzane jest istnienie certyfikatu.

- Sprawdzany jest odcisk palca certyfikatu (będzie to bardzo trudno sfałszować, a nawet jeśli…).

- Sprawdzane są sumy kontrolne uruchamianych plików.

- Plik może być przeskanowany w chmurze Universal AV.

- Obliczony hash może być szybko sprawdzony w VirusTotal poprzez wybranie takiej opcji w okienku informacyjnym.

- Weryfikowane są uruchamiane polecenia w procesach systemowych takich jak

cmd.exe,powershell.exei wielu innych. - Ograniczone są mniej popularne techniki oszukiwania systemu przez wykorzystywanie interpreterów np.

certutil.exealbowmic.exe. Dozwolone jest pobieranie, ale już blokowane jest uruchamianie plików za pośrednictwem takich „dziwnych procesów” służących częściej do hackowania niż normalnej pracy (techniczni użytkownicy wiedzą o co chodzi). - Komendy wykonywane w interpreterach systemowych zazwyczaj są źródłem alarmu albo są automatycznie blokowane na podstawie reguł producenta.

- W krytycznych sytuacjach użytkownik może dodawać własne reguły bezpieczeństwa, nie czekając na aktualizację producenta.

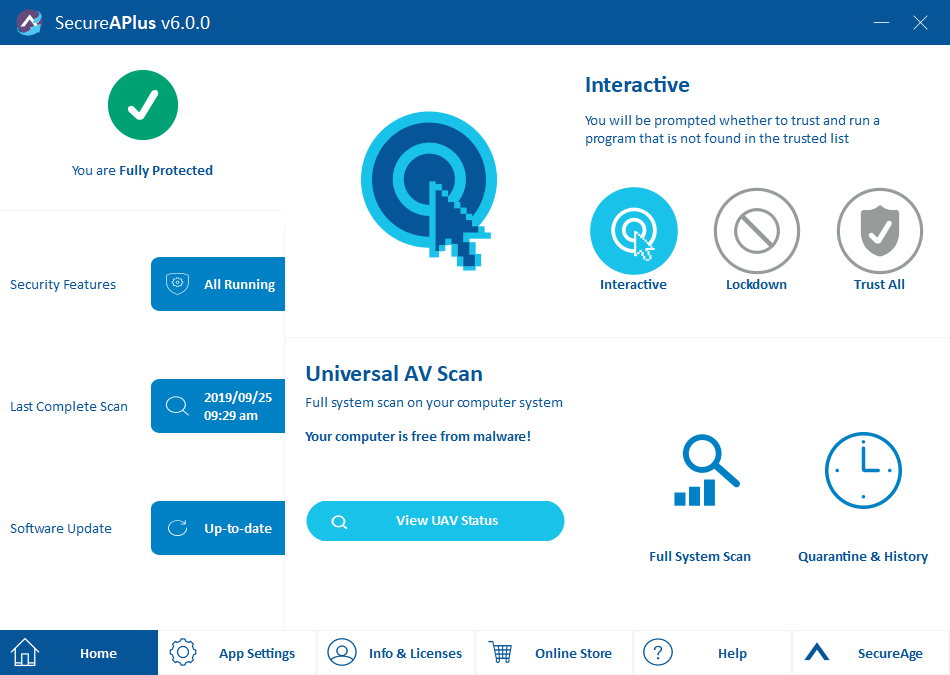

Co jeszcze ma w zanadrzu SecureAPlus Lite, SecureAPlus Essentials, SecureAPlus Pro?

Dobrze, że zaczęliśmy od wyjaśnienia jak działa SecureAPlus, ponieważ teraz będzie łatwiej zrozumieć różnie pomiędzy wersjami SecureAPlus Lite, SecureAPlus Essentials i SecureAPlus Pro.

SecureAPlus Lite jest za darmo, ale za to z pewnymi ograniczeniami. Przede wszystkim nie są dostępne niektóre opcje do konfiguracji. Pokazane na doświadczeniu białe listy z regułami producenta w ogóle nie są dostępne, co naszym zdaniem wpływa istotnie na ochronę. Darmowy antywirus nie chroni procesów przed wstrzykiwaniem kodu. Technologia UniversalAV skanująca pliki w chmurze nie działa w czasie rzeczywistym — trzeba każdy nieznany plik wysyłać ręcznie do chmury, pamiętając, że ma się niższy priorytet skanowania niż użytkownik wersji płatnej. Istnieją też duże ograniczenia w portalu internetowym przy zarządzaniu ochroną.

Wersja SecureAPlus Essentials oraz recenzowana w tym artykule SecureAPlus Pro nie różnią się tak bardzo. Na niekorzyść Essentials zaliczamy brak ochrony procesów i brak możliwości korzystania z certyfikatów Windows — ochrona bazuje wyłącznie na obliczonych sumach kontrolnych plików. Tak naprawdę Essentials jest dobrą propozycją dla użytkowników, którzy chcą zarządzać kilkoma urządzeniami w domu albo w swojej jednoosobowej firmie. Klienci, którzy zdecydują się na wersję Essentials, uzyskają dostęp np. do powiadomień e-mail w przypadku znalezienia zagrożenia na chronionym urządzeniu.

SecureAPlus Pro to najlepsza wersja nadająca się dla wszystkich i najlepiej ustawiona domyślnie. Jest przeznaczona dla biznesu (wspiera Windows Server), a także dla zaawansowanych użytkowników, którzy potrzebują najlepszego dostępnego zestawu narzędzi do ochrony przed wszelkiego rodzaju zagrożeniami.

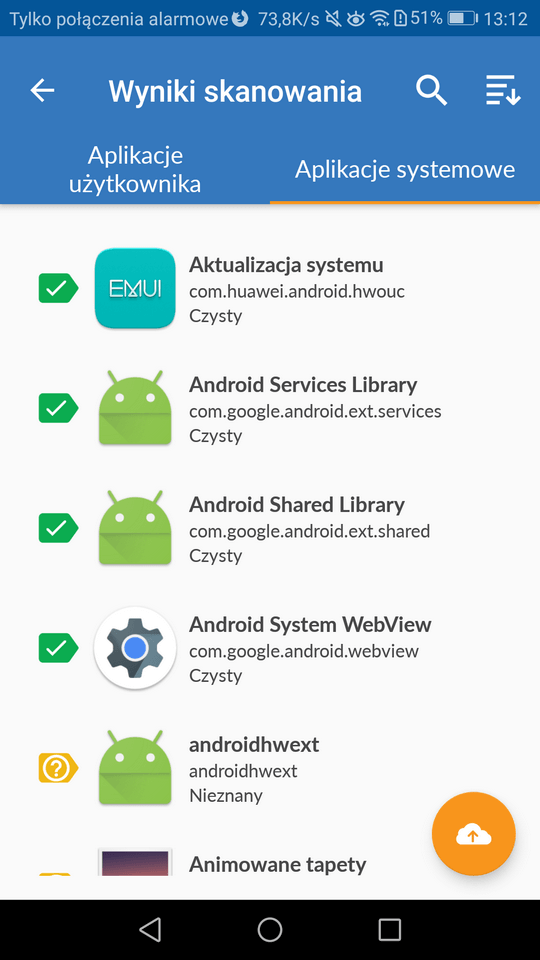

NOWOŚĆ: SecureAPlus for Android

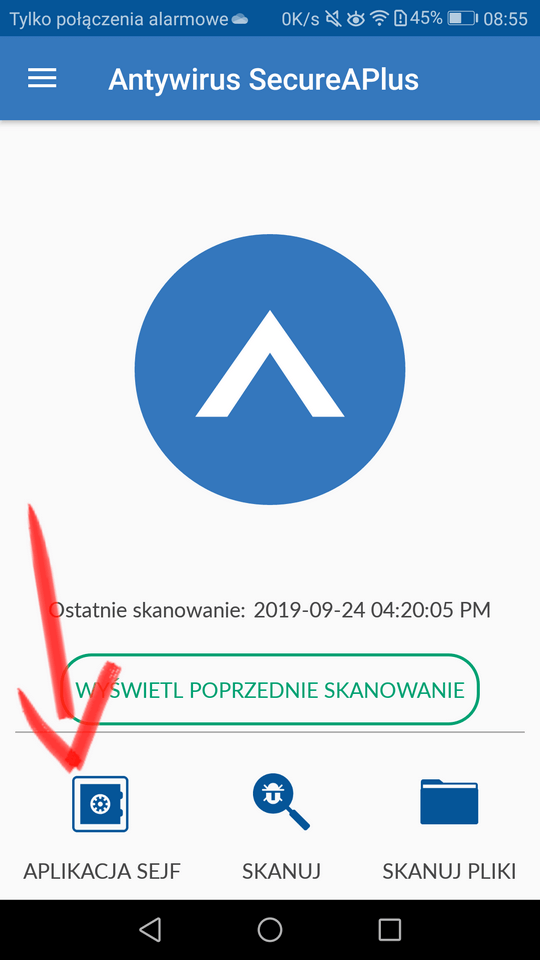

Na dzień pisania recenzji SecureAPlus dla Androida był dostępny w wersji rozwojowej. O posiadaniu antywirusa na Androidzie nie będziemy polemizować, ponieważ zawsze warto go mieć i najlepiej aby był z VPN-em. Jako że recenzja skierowana jest przede wszystkim do osób nietechnicznych, które szukają dobrej ochrony dla swoich urządzeń, zobaczmy więc, co SecureAPlus dla Androida ma do zaoferowania.

SecureAPlus for Android od pozostałych antywirusów różni się tym, że użytkownik nie musi wybierać pomiędzy skutecznością ochrony a konkretnym producentem. Podczas skanowania dostępne są te same silniki w chmurze, co w technologii UniversalAV na komputerze. Jest to kilkanaście silników różnych dostawców (AVG, Avira, ClamAV, Emsisoft, ESET, F-Prot, F-Secure, IKARUS, McAfee, Microsoft Security Essentials i Sophos). Lista silników nie jest stała i z czasem może się zmienić. Jednak to, co decyduje o skuteczności rozwiązania, to właśnie różnorodność — wiele silników ma większą szansę wykryć np. trojana wbudowanego w procesy systemowe niż pojedynczy produkt.

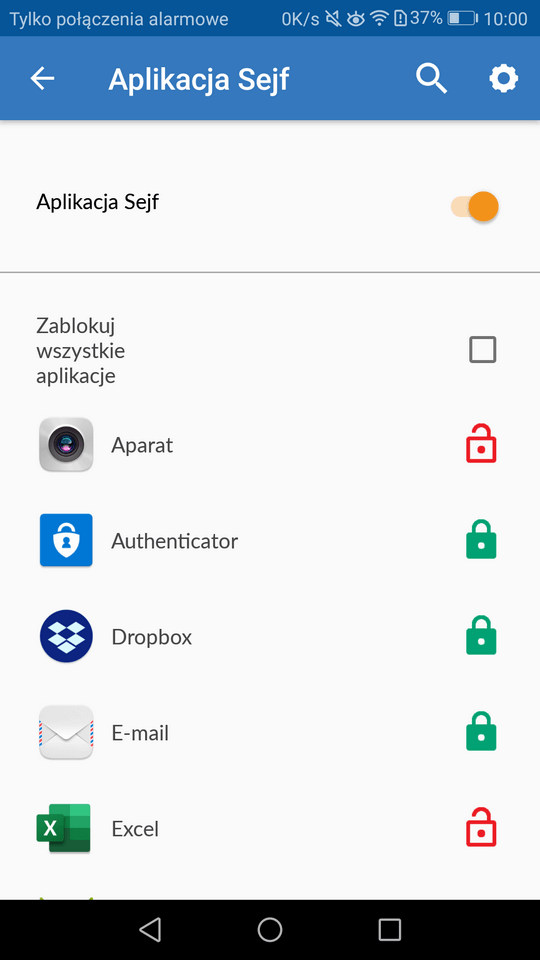

Obecnie podczas szkoleń uświadamiających (ang. awareness) mających na celu przekazywanie wiedzy niezbędnej każdemu pracownikowi do osiągnięcia świadomości zagrożeń, ostrożnego zachowania i obowiązku ochrony informacji, często mówi się o problemie ze smartfonami. Na smartfonie korzysta się z bankowości, portali społecznościowych, wymiany plików, loguje się do infrastruktury firmowej przez VPN. W sieci zostawiamy mnóstwo danych i metadanych skojarzonych z wysyłanymi plikami. Zapomina się jednak o zabezpieczeniu urządzenia przed osobami postronnymi. Telefony nieuświadomionych użytkowników zwykle nie są zablokowane wzorem, pinem albo odciskiem palca. Stwarza to zagrożenie dostępu do krytycznych aplikacji takich jak aplikacje bankowe, programy wymiany plików, generatory kodów. Tutaj pomaga SecureAPlus:

SecureAPlus for Android jest antywirusem bezpłatnym. Jednak mając licencję na desktopową wersję SecureAPlus Essentials lub SecureAPlus Pro, można zalogować się do swojego konta tymi sami poświadczeniami. Dzięki temu uzyskuje się dostęp do kilku dodatkowych funkcji np. zdalnej kontroli ochrony z telefonu.

Podsumowanie

SecureAPlus w zasadzie jest testowany tylko przez AVLab i CheckLab — nową organizację, która została powołana przez AVLab w 2019 roku. Możemy otwarcie przyznać, że we wszystkich naszych testach oprogramowanie z Singapuru uzyskało MAKSYMALNE oceny, a wszystkie testy, w których sprawdzaliśmy oprogramowanie SecureAPlus, wymieniamy w kolejności od najstarszego do najnowszego:

- Test antywirusowej ochrony przed atakami drive-by download (czerwiec 2017).

- Wielki test ochrony przed wirusami bezplikowymi (październik 2017).

- Najlepsze antywirusy 2018 na podstawie trzech testów bezpieczeństwa (czerwiec 2018).

- Najlepsze antywirusy według CheckLab — nowej organizacji testującej (wrzesień 2019).

Oprogramowanie SecureAPlus nie posiada ochrony przeglądarki, anty-spamu. Siła tego rozwiązania tkwi w ocenie ryzyka w czasie rzeczywistym na podstawie kilku czynników: sprawdzania certyfikatów, weryfikowania bezpieczeństwa na podstawie skanowania w chmurze, sprawdzeniu informacji na VirusTotal oraz przeszukiwaniu złośliwych aktywności przez autorski silnik APEX.

Jeżeli do tej pory nie przekonaliśmy was do wypróbowania SecureAPlus, to chyba już żadne słowa tego nie zrobią, dlatego w tym miejscu stawiamy kropkę.

Czy ten artykuł był pomocny?

Oceniono: 1 razy