Firma Trend Micro opublikowała wyniki badań, w których analizowano systemy z interfejsem użytkownika w tysiącach kluczowych przedsiębiorstw energetycznych i wodno-kanalizacyjnych z całego świata. Okazało się, że systemy te są narażone na ataki, które mogą doprowadzić do poważnych konsekwencji materialnych, na przykład skażenia wody pitnej.

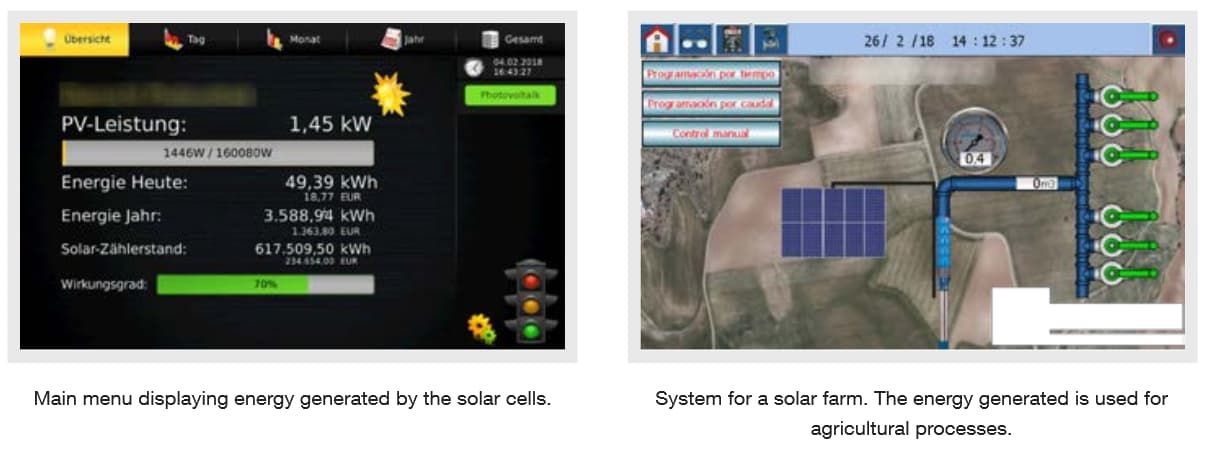

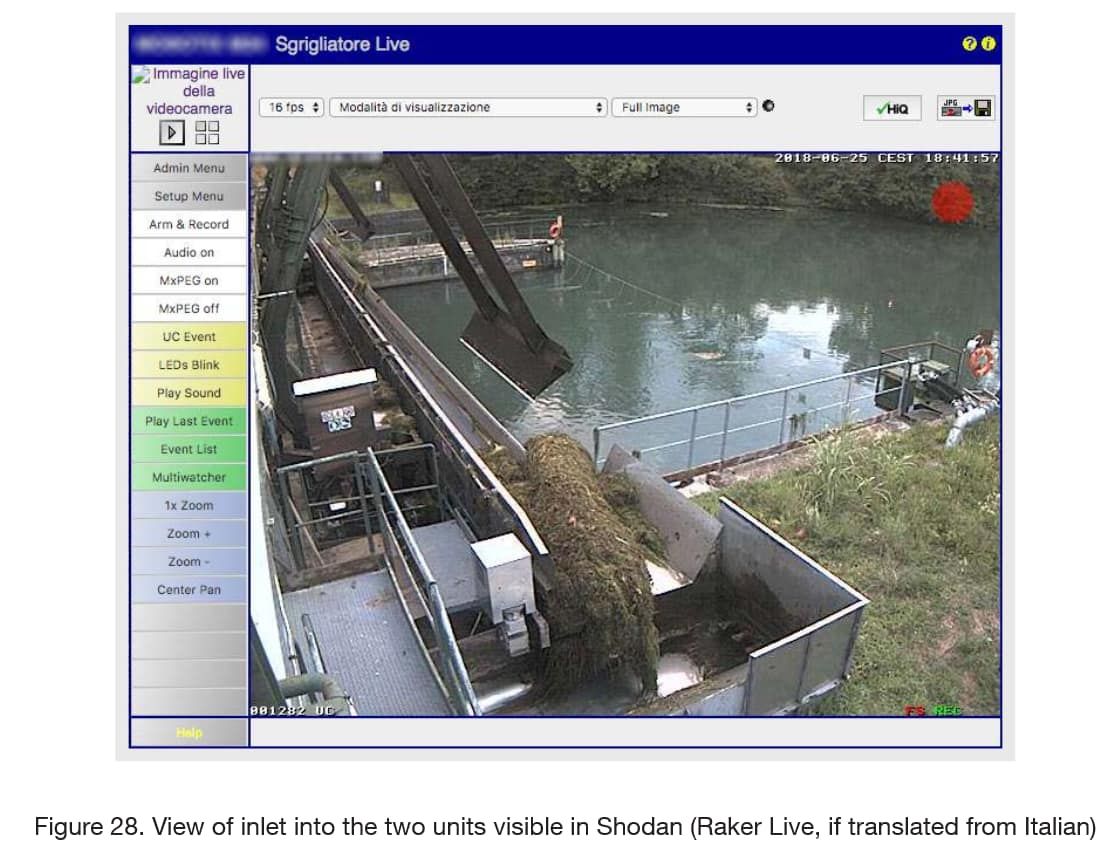

Interfejsy człowiek-maszyna (ang. Human-Machine Interaction – HMI) są podstawowym elementem przemysłowych systemów informatycznych, umożliwiającym operatorom interakcję ze środowiskami nadzoru, sterowania i gromadzenia danych (ang. Supervisory Control and Data Acquisition – SCADA). Ogromna większość systemów narażonych na ataki należy do niewielkich przedsiębiorstw i instytucji, które biorą udział w większym łańcuchu dostaw obsługującym ogół społeczeństwa. Dzięki dostępowi do systemu HMI haker może nie tylko uzyskać wszystkie informacje o najważniejszych systemach, ale także komunikować się z interfejsem i wykorzystać go do swoich celów. Wiele z interfejsów dotyczy starszych systemów, które nie zostały zaprojektowane z myślą o połączeniu z siecią. Obecnie opcje komunikacji dodawane są do wielu wcześniejszych technologii operacyjnych. Systemy tego rodzaju mają długi cykl eksploatacyjny i są trudne do zmodernizowania, co zwiększa ryzyko ataku.

Ochrona newralgicznej infrastruktury przed cyberatakami jest kluczowym zagadnieniem w skali ogólnokrajowej. Takie środowiska budzą także szczególne zainteresowanie przestępców, którzy są w stanie wykryć i wykorzystać najsłabsze ogniwa w łańcuchu połączonych systemów. To bardzo niepokojące, ponieważ w trakcie naszych badań wciąż wykrywamy ważne urządzenia, które nie zostały zabezpieczone przed atakami; dotyczy to także sieci, z którymi takie urządzenia są połączone. Biorąc pod uwagę rekordową liczbę luk w zabezpieczeniach przemysłowych systemów sterowania, wykrytych w bieżącym roku w ramach programu Zero Day Initiative, oznacza to wzrost ryzyka i potencjalnie groźne konsekwencje dla funkcjonowania lokalnych społeczności.

– powiedział Mark Nunnikhoven, wiceprezes ds. badań chmur obliczeniowych w firmie Trend Micro.

W przedstawionym raporcie analitycy firmy Trend Micro opisują potencjalne scenariusze ataku, które mogą mieć istotny wpływ na działanie newralgicznej infrastruktury, jeśli wykorzystane zostaną informacje dostępne w niezabezpieczonych systemach. Chodzi między innymi o typy urządzeń i ich lokalizacje fizyczne, a także inne dane systemowe, które włamywacz może uwzględnić w trakcie ataku.

W bieżącym roku nastąpił wzrost liczby nowych luk wykrywanych w zabezpieczeniach systemów tego typu. Należy się spodziewać, że staną się one przedmiotem zainteresowania cyberprzestępców. W 2018 roku w ramach programu Zero Day Initiative firmy Trend Micro opublikowano do tej pory niemal 400 zaleceń dotyczących problemów z zabezpieczeniami systemów SCADA. Stanowi to wzrost o 200% w porównaniu z analogicznym okresem ubiegłego roku.

Aby uchronić systemy HMI przed zagrożeniami, dyrektorzy ds. bezpieczeństwa powinni zadbać o odpowiednie zabezpieczenie interfejsów, które muszą zostać podłączone do Internetu. Dodatkowo należy w jak największym stopniu odizolować takie urządzenia od sieci korporacyjnej, co pozwala uwzględnić wymagania związane z eksploatacją, a jednocześnie wyeliminować ryzyko nieuprawnionego dostępu i wykorzystania.

Gdybyśmy nie wykryli szkodliwego oprogramowania w systemach sterowania i kontroli w naszym środowisku SCADA, nasze systemy monitorowania gazów toksycznych byłyby narażone na atak, którego skutkiem mogłoby być nawet zagrożenie życia ludzi. Wszystkie nasze działania muszą uwzględniać kwestie bezpieczeństwa.

– powiedział Ireneo Demanarig, dyrektor ds. informatyki w firmie CEITEC S.A.

Więcej informacji na temat wniosków z badań przeprowadzonych przez firmę Trend Micro i zagrożeń dla newralgicznej infrastruktury można znaleźć w raporcie.

Czy ten artykuł był pomocny?

Oceniono: 0 razy