Do niedawna analitycy bezpieczeństwa znali kilka rodzajów złośliwych programów, wykorzystujących popularne narzędzie zdalnej kontroli PC – TeamViewer, do uzyskiwania nieautoryzowanego dostępu do zainfekowanego komputera. Nowy trojan wykryty w maju 2016 przez specjalistów firm Doctor Web i Yandex, jest tu wyjątkiem, ponieważ używa on tego narzędzia do zupełnie innych celów.

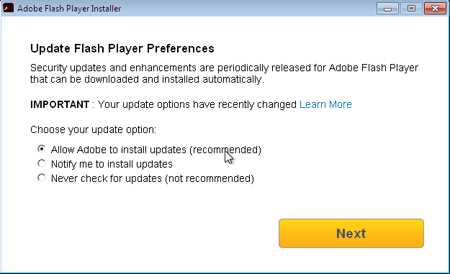

W celu rozpowszechniania BackDoor.TeamViewer.49, twórcy wirusa użyli innej złośliwej aplikacji nazwanej Trojan.MulDrop6.39120, która jest w rzeczywistości fałszywą aktualizacją programu Adobe Flash Player. Plik wykonywalny wirusa Trojan.MulDrop6.39120 instaluje rzeczony odtwarzacz w systemie Windows. W tym samym czasie w skrycie zapisuje na dysku plik programu TeamViewer, wirusa BackDoor.TeamViewer.49 i wymagany plik konfiguracyjny. Podczas instalacji wyświetlane jest legalne okno instalatora programu Flash Player.

Z reguły trojany używają TeamViewer’a do uzyskania dostępu do komputera użytkownika. W tym przypadku TeamViewer odgrywa inną rolę: BackDoor.TeamViewer.49 używa różnych wewnętrznych funkcji procesów tego programu. Dodatkowo, tuż po uruchomieniu, TeamViewer zazwyczaj automatycznie ładuje do pamięci bibliotekę avicap32.dll, co okazuje się być bardzo przydatne dla twórców wirusa: w tym samym folderze do którego Trojan zapisał aplikację, osadzają oni złośliwą bibliotekę o takiej samej nazwie jak oryginalna. W ten sposób złośliwa biblioteka jest automatycznie ładowana do pamięci z chwilą uruchomienia TeamViewer’a.

Gdy TeamViewer zostanie uruchomiony, Backdoor usuwa jego ikonę z obszaru powiadomień systemu Windows i blokuje wyświetlanie informacji o błędach. Trojan implementuje również specjalny mechanizm służący do zapobiegania ponownemu uruchomieniu się programu-narzędzia na zainfekowanym komputerze. Parametry wymagane do poprawnej pracy Backdoora są zapisane w pliku konfiguracyjnym.

Backdoor rejestruje siebie w usłudze autorun a następnie, działając w nieskończonej pętli, ale z określonymi interwałami, przypisuje folderowi, zawierającemu plik wykonywalny, złośliwą bibliotekę i plik konfiguracyjny, atrybuty “ukryty” i “systemowy”. Jeśli to przypisanie atrybutów nie powiedzie się, trojan rozpocznie usuwanie z rejestru systemu wszystkich kluczy odnoszących się do narzędzia TeamViewer.

Co więcej, w kodzie trojana osadzono kolejną zaszyfrowaną bibliotekę, odpowiedzialną za realizowanie złośliwej aktywności wirusa BackDoor.TeamViewer.49. Biblioteka zawiera specjalnie wygenerowaną tablicę reprezentującą nazwy serwerów, z których mogą być dostarczane instrukcje. Wszystkie informacje wysyłane i odbierane przez wirusa są szyfrowane.

Opisywany złośliwy program potrafi wykonać kilka poleceń. Jego główną funkcją jest zestawienie połączenia z serwerem (włączając zautoryzowanie się na nim) i przekierowanie ruchu z serwera na określony zdalny serwer poprzez zainfekowany komputer. W ten sposób cyberprzestępcy mogą pozostać anonimowi w sieci, łącząc się do zdalnych serwerów z użyciem zainfekowanego komputera w taki sposób, jakby był to serwer proxy.

Antywirusy Dr.Web wykrywają i usuwają wirusy Trojan.MulDrop6.39120 i BackDoor.TeamViewer.49, tym samym nie stanowią one żadnego zagrożenia dla użytkowników Dr.Web. Specjaliści Doctor Web dziękują firmie Yandex za udostępnienie do badań próbek trojana.

źródło: Doctor Web

Czy ten artykuł był pomocny?

Oceniono: 0 razy