Badacze korzystający z analitycznej platformy X-Force opracowanej przez IBM odkryli „robaka-trojana” bankowego QakBot, którego celem jest kradzież pieniędzy z kont bankowych firm. Jest to ulepszona wersja trojana, który został odkryty po raz pierwszy w 2009 i zakwalifikowany do najbardziej zaawansowanych trojanów bankowych, jakie odkryto do ówczesnego dnia. W obecnych kampaniach skierowanych w użytkowników korporacyjnych, opisywane szkodliwe oprogramowanie koncentruje się na bankowości internetowej (podobnie jak wtedy) oraz na blokowaniu dostępu do Active Directory zainfekowanych urządzeń.

Redystrybucja

Zarówno poprzednia, jak i ostatnio wykryta wersja trojana QakBot ,posiada zdolność redystrybucji, które są przypisywane robakom sieciowym – szkodnik po zainfekowaniu maszyny udostępnia swoje kopie na dyski i nośniki wymienne, wykorzystując swoją modularną budowę do szpiegowania w zakresie e-bankowości.

Wspomniana modularna budowa trojana QakBota daje zwielokrotnione możliwości względem pierwotnej wersji:

- kradzieży poświadczeń bankowych

- uruchomienia serwera proxy

- wykrywania środowiska typu sandbox i oprogramowania antywirusowego

- wyłączenia ochrony w oprogramowaniu antywirusowym

- zmiany kodu i ponownej kompilacji (polimorfizm) w celu ukrycia się przed statycznymi mechanizmy skanującymi w zainstalowanym oprogramowaniu ochronnym

- blokowanie dostępu do Active Directory

Jeśli użytkownik jest zalogowany do banku, trojan aktywuje funkcje:

- rejestrowania naciskanych klawiszy (keylogger)

- kradzieży zapisanych loginów i haseł

- kradzieży informacji z cyfrowych certyfikatów

- kradzieży plików cookies

- kradzieży haseł i loginów dla FTP i POP3

Trojan potrafi wysyłać zebrane informacje z zainfekowanego urządzenia w locie (wykorzystuje do tego serwery C&C, których nazwy są generowane przez algorytm DGA):

- nazwę hosta i użytkownika

- uprawnienia zalogowanego użytkownika

- informacje o konfiguracji interfejsów sieciowych

- listę zainstalowanych programów

- dane o systemie

- hasła i loginy do chronionych zasobów sieciowych

- rodzaj połączenia

- konfigurację protokołu POP3 i SMTP

- informacje o usługach DNS

Infekowanie komputerów

Trojan QakBot, podobnie jak inne złośliwe oprogramowanie tego typu, infekuje urządzenia, jeśli zostanie wprowadzony do systemu przez droppera. Zazwyczaj ma to miejsce za pośrednictwem socjotechnicznych ataków lub ataków drive-by download z użyciem narzędzi exploit kit, które pomagają hakerom dopasować exploita do wersji systemu operacyjnego i zainstalowanej przeglądarki / pluginów.

Niezależnie od tego, czy dropper zostanie uruchomiony przez ofiarę, czy automatycznie (wskutek zastosowania exploita uzbrojonego w ładunek), wirus próbuje wykryć swoje uruchomienie w środowisku testowym, następnie czeka 10-15 minut do rozpoczęcia fazy infekowania: otwiera proces explorer.exe wstrzykując złośliwe biblioteki DLL, które korzystają z systemowych funkcji API i np. rejestrują naciskane klawisze na klawiaturze.

Ukrywanie się w systemie

QakBot dał się poznać analitykom szkodliwego oprogramowania jako wredny kawałek złośliwego kodu, który za wszelką cenę próbuje pozostać w zainfekowanym systemie. Jest to szczególnie frustrujące jeszcze z jednego powodu – trojan blokuje połączenia z Active Directory, odcinając użytkowników korporacyjnych od ewentualnych wprowadzonych zmian przez administratora na ich komputerze.

Po zrestartowaniu systemu, aby zachować swoje użyteczne funkcje, trojan próbuje dokonać ponownej aktywacji uruchamiając się z autostartu:

“HKCU\Software\Microsoft\Windows\CurrentVersion\Run\xyhz,”

Trojan dodaje wpis do harmonogramu zadań, na co wskazuje systemowy plik w lokalizacji „C:\Windows\system32\schtasks.exe”:

C:\Windows\system32\schtasks.exe” /create /tn {1F289CDD-BD80-4732-825C-4D2D43DA75AB} /tr “\”C:\Users\UserNameUserName\AppData\Roaming\Microsoft\Graroaojr\graroaoj.exe\”” /sc HOURLY /mo 7 /F

Trojan może dodawać się do harmonogramu wielokrotnie, ustalając konkretną godzinę i datę uruchomienia:

C:\Windows\system32\schtasks.exe” /create /tn {E6AA46C7-AE96-4859-A21C-5E01C0866746} /tr “cmd.exe /C \”start /MIN C:\Windows\system32\cscript.exe //E:javascript \”C:\Users\UserName\AppData\Local\Microsoft\graroaoj.wpl\”\”” /sc WEEKLY /D TUE /ST 12:00:00 /F

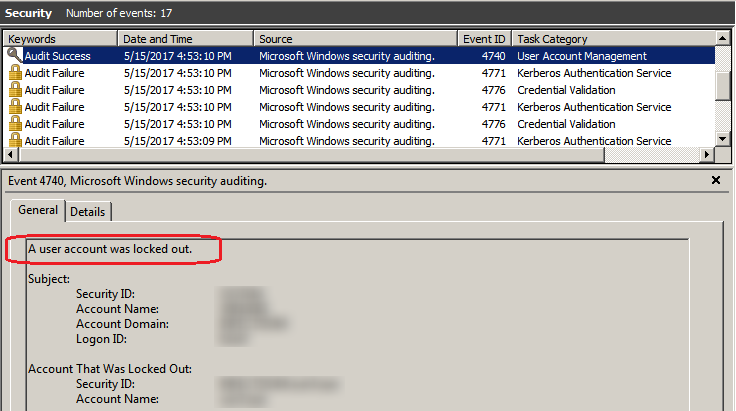

Blokowanie usługi Active Directory

Badacze zaobserwowali, że trojan po uzyskaniu nazwy DNS konta firmowego w Active Directory, uniemożliwia komunikowanie się zainfekowanej maszynie z usługą firmy Microsoft, która jest stosowana przez administratorów do zaawansowanego zarządzania siecią, urządzeniami, użytkownikami i aplikacjami. Ponadto, trojan QakBot, aby uzyskać dostęp do innych komputerów w sieci, próbuje zalogować się do AD korzystając z wbudowanych poświadczeń i z kontrolera domeny próbuje wykradać dane logowania innych użytkowników. Jeśli operacja „siłowego logowania” (brute-force) nie powiedzie się, trojan korzysta z bardziej obszernej listy nazw użytkowników i haseł.

Kradzież pieniędzy z kont bankowych

Głównym celem trojana QakBot jest kradzież pieniędzy z kont bankowych pracowników, którzy logują się do prywatnych lub służbowych kont bankowych. Możliwe jest to dzięki zastosowaniu techniki man-in-the-browser.

Identyczny atak (man-in-the-browser) wykorzystano w praktycznym ataku na jednego z klientów mBanku, który został okradziony z 40 000 złotych.

QakBot posiada zaimplementowaną funkcję, która w locie wstrzykuje złośliwy kod JavaScript (technika webinject) do sesji bankowości online, manipulując treścią wizualną: trojan podczas przelewu podmienia numer konta bankowego.

Ochrona

Do skutecznego wykrycia takich zagrożeń jak QakBot, niezbędne jest stosowanie adaptacyjnych produktów do wykrywania złośliwego oprogramowania. Mamy tutaj do czynienia z dwoma technikami dostarczenia trojana na komputery pracowników:

- poprzez ataki socjotechniczne (głównie spam)

- poprzez ataki drive-by download, w których pierwsze skrzypce odgrywa exploit kit uzbrojony w droppera przenoszącego QakBota

Rozpatrywanie przypadki sprowadzają się do znanych metod obrony przed złośliwym oprogramowaniem, jednak wymagają wielowarstwowej ochrony:

- w przeglądarce, która stanowi pierwszy cel w atakach drive-by wykorzystujące luki w oprogramowaniu (skanowanie stron WWW, wykrywanie złośliwych adresów IP, reputacja witryn internetowych),

- w kliencie poczty, gdzie użytkownicy korporacyjni odbierają firmową korespondencję e-mail (skanowanie załączników / skryptów, rozpoznawanie spamu)

- na styku urządzenia z internetem, które powinno być kontrolowane przez firewall wyposażony w moduł IPS/IDS do wykrywania i identyfikowania ataków (wykrywanie shellcode, złośliwych hostów),

- na styku sieci firmowej z internetem, gdzie urządzenia do kompleksowej ochrony sieci powinny blokować ogólnodostępne adresy IP wykorzystywane w atakach i do komunikacji z C&C.

Czy ten artykuł był pomocny?

Oceniono: 0 razy