Analitycy bezpieczeństwa Doctor Web regularnie odnotowują przypadki wykrycia urządzeń mobilnych z Androidem zainfekowanych trojanami bankowymi. Aby zapewnić szybsze rozpowszechnianie się złośliwych aplikacji, twórcy wirusów zazwyczaj ukrywają je pod postacią niegroźnych programów. Android.BankBot.104.origin nie jest tu wyjątkiem, ponieważ cyberprzestępcy dystrybuują to malware pod płaszczykiem narzędzia hakerskiego dla gier mobilnych i jako program do oszukiwania w grach.

Tym razem agresorzy skupili swoją uwagę na tych użytkownikach, którzy preferują granie w zhakowane gry, co czyni rozgrywkę łatwiejszą i szybszą. Aby z powodzeniem dystrybuować trojana, twórcy wirusa monitorują, czy potencjalna ofiara przeszukuje Internet w celu znalezienia nieuczciwych kodów do gry, ułatwiających jej przejście (na przykład nieskończonych zasobów złota, kryształów, itp.) lub też pobrania zhakowanej wersji ulubionej gry. Tym samym, wśród wyników wyszukiwania, użytkownik zobaczy linki prowadzące do różnych nieuczciwych stron www zaprojektowanych specjalnie w celu oszukiwania naiwnych graczy.

Te strony www potrafią informować użytkowników o ponad 1000 różnych gier mobilnych — z tego powodu wyszukiwarka wyświetla fałszywe linki na początku listy wyników wyszukiwania. Warto zauważyć, że wszystkie zasoby posiadają ważne podpisy cyfrowe, co czyni je potencjalnie godnymi zaufania i bezpiecznymi.

Gdy użytkownik próbuje pobrać grę z takiej strony, zostaje przekierowany na stronę www używaną do rozpowszechniania wirusa Android.BankBot.104.origin pod ukryciem zhakowanej gry lub oprogramowania do oszukiwania w grach. Dodatkowo, oprócz tego trojana bankowego, strona potrafi dystrybuować inne zagrożenia należące do rodziny Android.ZBot.

Android.BankBot.104.origin jest chroniony z użyciem specjalnego programu pakującego, który komplikuje wykrycie trojana przez antywirusa i przeprowadzenie jego analizy. Jedna z jego ostatnich modyfikacji została nazwana Android.BankBot.72. Biorąc pod uwagę fakt, że agresorzy zawsze tworzą nową, przepakowaną wersję trojana, to malware może być wykrywane pod różnymi nazwami. Android.BankBot.104.origin jest zamaskowaną wersją Android.BankBot.80.origin, co w praktyce oznacza, że jego kod został zaszyfrowany z użyciem mocnych metod kryptograficznych.

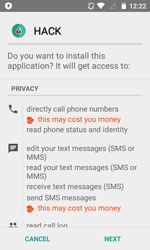

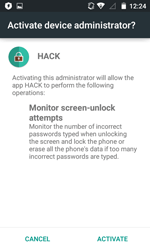

Android.BankBot.104.origin jest instalowany w urządzeniu mobilnym jako aplikacja o nazwie “HACK”. Po uruchomieniu, trojan próbuje uzyskać uprawnienia administratora, a następnie usuwa swój skrót z ekranu domowego systemu.

Następnie trojan określa, czy na urządzeniu jest zainstalowana aplikacja do bankowości online i jak duża suma środków jest dostępna na koncie bankowym użytkownika. W tym celu Android.BankBot.104.origin wysyła specjalną komendę SMS na numery systemu bankowego. Gdy ta operacja mu się powiedzie, trojan próbuje w ukryty sposób przesłać pieniądze z konta bankowego ofiary na rachunek cyberprzestępców.

Co więcej, agresorzy kontrolują trojana ze zdalnego serwera. W ten sposób malware potrafi włączyć przekazywanie połączeń na określony numer, ukrywać i przechwytywać wiadomości SMS, wysyłać wiadomości tekstowe i żądania USSD, oraz wykonywać inne złośliwe działania.

Specjaliści Doctor Web zalecają unikanie odwiedzania tego typu podejrzanych zasobów i pobierania zhakowanych gier mobilnych i aplikacji, aby nie ryzykować utraty pieniędzy ze swojego konta bankowego. Antywirusy Dr.Web dla Androida z powodzeniem wykrywają wszystkie znane modyfikacje tego trojana i tym samym ten złośliwy program nie stanowi zagrożenia dla użytkowników Dr.Web.

źródło: Doctor Web

Czy ten artykuł był pomocny?

Oceniono: 0 razy