Review in English language is available at this link.

Oprogramowanie Trojan Killer tworzone jest przez ukraińską firmę GridinSoft LLC, służy do usuwania malware z zainfekowanych komputerów nawet wtedy, gdy oprogramowanie antywirusowe nie jest w stanie ich zidentyfikować. Trojan Killer z założenia radzi sobie z różnego typu zagrożeniem począwszy od adware, spyware, robaków aż po konie trojańskie, a jaka jest jego skuteczność? Sprawdziliśmy to w naszym teście, który znajduje się poniżej. Program usuwa skutki zagrożeń zarówno w postaci plików, jak również wpisów dodanych w rejestrze przez szkodliwe oprogramowanie.

O GridinSoft LLC

Spółka GridinSoft LLC została założona w 2003 roku w miejscowości Krzemieńczuk. Na samym początku działalności firma miała tylko jednego pracownika, który był sterem, żaglem i okrętem całego interesu. Z czasem, pisane na zlecenie aplikacje zgromadziły wokół siebie nowych członków załogi. Wkrótce nowo powstała grupa zaczęła pracować nad własnymi programami, w szczególności były to edytory tekstowe i graficzne, z których jeden stał się bardzo popularny wśród pracowników dużych światowych korporacji, takich jak Microsoft, Toshiba oraz Philips – produkt, o którym mowa to GridinSoft CHM Editor. To właśnie dzięki powodzeniu tej aplikacji, zespół postanowił dalej tworzyć programy dla szerszego grona użytkowników.

Więcej o pracownikach GridinSoft LLC na dysku Google pod tym adresem URL.

Początki Trojan Killera

Na początku 2000 roku dostępne na rynku programy antywirusowe nie gwarantowały 100 procentowej ochrony komputerów, sprawiło to, że zaczęły pojawiać się nowe programy antymalware. Wtedy narodził się również Trojan Killer, zaowocowało to tym, że GridinSoft LLC stała się przynoszącą zyski firmą antywirusową, która obecnie zabezpiecza tysiące użytkowników na całym świecie. Dzisiaj oprogramowanie to zostało pobrane już ponad milion razy, szacuje się też, że usunęło już ponad 5 milionów zagrożeń.

Program Trojan Killer z założenia jest skanerem na żądanie, ale posiada również moduł ochrony w czasie rzeczywistym, jednak jest on domyślnie wyłączony. Aplikacja oparta jest o autorski silnik antywirusowy, nie wykorzystuje przy tym żadnych technologii firm trzecich. Oprogramowanie podczas procesu skanowania, w momencie, gdy wykryje zagrożenie usuwa je z pamięci komputera. Ze względu na dużą różnorodność, jak również szybkie generyczne rozmnażanie się wszelkiego rodzaju zagrożeń w sieci, Trojan Killer korzysta z algorytmów heurystycznych, które mają zapewnić lepszą ochronę przed nieznanymi zagrożeniami, w szczególności przed najnowszymi mutacjami malware. Trojan Killer korzysta również ze standardowych sygnatur wirusów, które na dzień dzisiejszy zawierają ok. 1 145 000 pozycji.

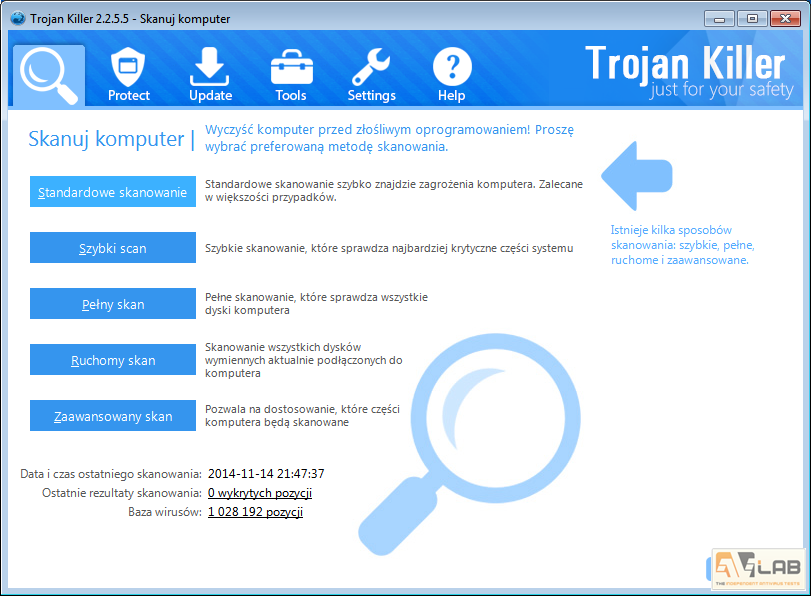

Podstawowa funkcja – skanowanie

Podstawowym modułem oprogramowania Trojan Killer jest skaner malware, który po wykryciu zagrożenia na komputerze pozwala na jego trwałe usunięcie.

Program umożliwia przeprowadzenie skanowania w różnej formie:

- Standardowe skanowanie włączane jest automatycznie po uruchomieniu oprogramowania,

- Skanowanie szybkie sprawdza najbardziej krytyczne części systemu,

- Skanowanie pełne przeszukuje wszystkie dyski komputera, trwa ono najdłużej, jednak daje największą pewność bezpieczeństwa,

- „Ruchomy skan” pozwala przeskanować dyski wymienne podłączone do komputera,

- Skanowanie niestandardowe pozwala użytkownikowi na zdefiniowanie, jakie części systemu mają zostać wzięte pod uwagę, w tym foldery, pliki, partycje.

Ochrona w czasie rzeczywistym

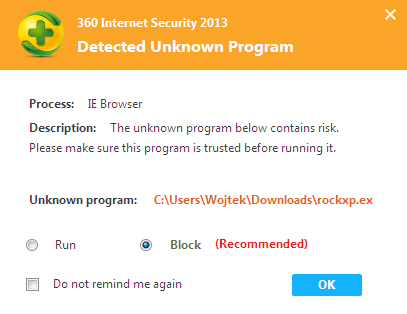

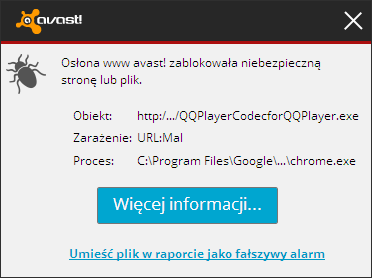

Trojan Killer zawiera moduł ochrony w czasie rzeczywistym, który domyślnie jest wyłączony. Jednak po jego uruchomieniu, kiedy Trojan Killer zacznie działać w tle skanując na bieżąco uruchamiane przez użytkownika pliki i programy wyszukując w nich zagrożeń, możemy czuć się bezpieczniej. W przypadku detekcji malware jesteśmy o tym natychmiastowo informowani, a oprogramowanie blokuje jego działanie. Użytkownik może poddać zarażony plik kwarantannie lub zignorować zagrożenie, jednak podjęcie tego typu działania nie jest zalecane, chyba że ma się pewność co do nieszkodliwości pliku.

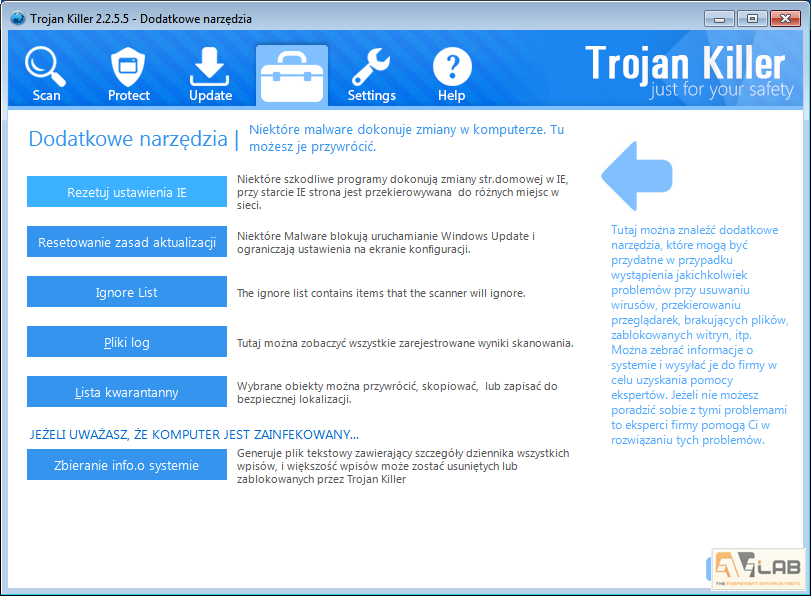

Dodatkowe narzędzia

Trojan Killer posiada również zestaw narzędzi pozwalających na przywrócenie ustawień komputera, które mogły zostać zmodyfikowane przez szkodliwe oprogramowanie.

- Resetowanie ustawień przeglądarki

Niektóre z zagrożeń (adware) swoim działaniem potrafią zmienić domyślne ustawienia przeglądarki internetowej, jak np. domyślną stronę startową. Trojan Killer pozwala na przywrócenie wprowadzonych modyfikacji (zmiana strony startowej, wyszukiwarki, dodanie niechcianego dodatku) do stanu pierwotnego we wszystkich popularnych przeglądarkach internetowych (Internet Explorer, Google Chrome, Mozilla Firefox, Opera). Istnieje również możliwość resetowania do stanu pierwotnego pliku HOSTS, ustawień proxy dla przeglądarki Internet Explorer lub wyczyszczenia pamięci podręcznej DNS.

- Resetowanie zasad aktualizacji

Niektóre z malware blokują uruchamianie usługi Windows Update odpowiedzialne za aktualizowanie luk w systemie Windows oraz ograniczają ustawienia na ekranie konfiguracji. Opcja ta umożliwia odblokowanie wprowadzonej przez malware blokady.

- Pozostałe

Z dostępnych narzędzi mamy również możliwość stworzenia listy plików lub folderów, które mają być pomijane podczas skanowania. Program zapisuje i archiwizuje wszystkie pliki z wynikami skanowań, jakie zostały wykonane na komputerze. Istnieje również możliwość przejrzenia zawartości kwarantanny oraz przywrócenia, skopiowania lub usunięcia znajdujących się w niej plików.

- Informacje o systemie

Moduł ten pozwala na wygenerowanie logu zawierającego informacje na temat konfiguracji i działania systemu, w tym uruchomionych usług, aktywnych procesów oraz zawartości pliku HOSTS. Tak wygenerowane dane możemy przesłać do pomocy technicznej, która prześle nam zalecenia dotyczące usunięcia zagrożenia.

Dostosowywanie aplikacji

Aplikacja pozwala na dostosowywanie ustawień programu według potrzeb użytkownika. Mamy tutaj możliwość ustawienia rodzaju skanowania podczas startu systemu, zmiany języka – oprogramowanie dostępne jest również w języku polskim tworzonym przez grono entuzjastów i wyglądu oraz szczegółów dotyczących aktualizacji.

W ustawieniach możemy modyfikować proces skanowania zwiększając jego dokładność, ale kosztem wydłużenia czasu sprawdzania plików.

Testy

Metodyka i metodologia: oprogramowanie Trojan Killer działające na ustawieniach domyślnych z włączoną opcją ochrony w czasie rzeczywistym, Internet Explorer 11, Google Chrome 38, Windows 7 x64 Professional + SP1.

- Aby sprawdzić skuteczność w czasie rzeczywistym Trojan Killer wykorzystaliśmy 40 linków prowadzących do malware, a sam test podzielony był na 2 części:

Jako, że program nie zapewnia ochrony na poziomie http, pominęliśmy ten test oraz test phishingowy.

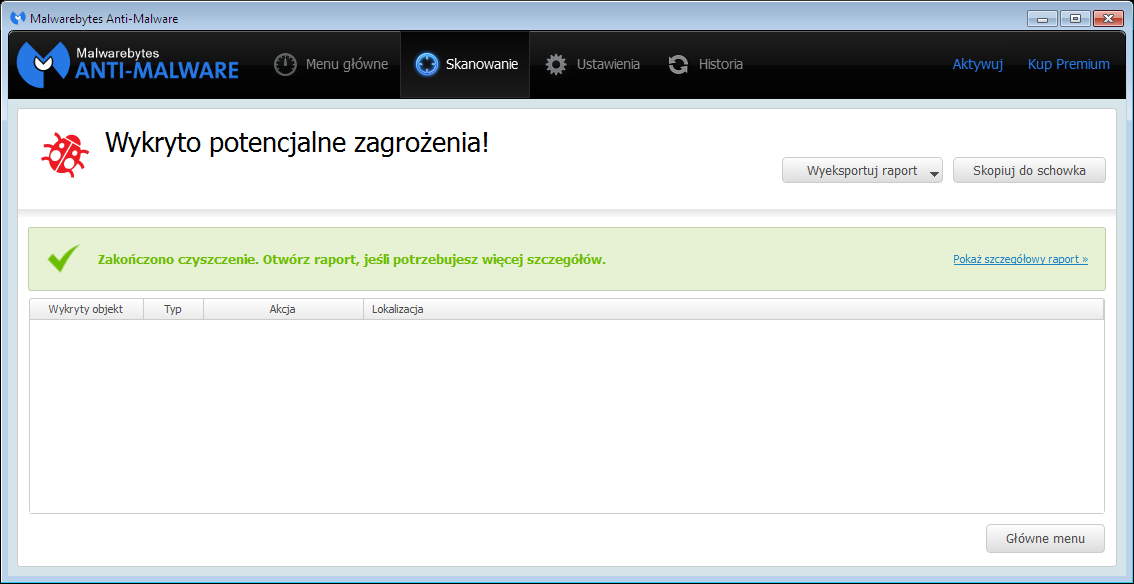

Pobrane na dysk zagrożenia przeskanowaliśmy na żądanie programem Trojan Killer, który wykrył 34/40 zagrożeń, uzyskując wynik na poziomie 85%. Następnie sprawdzaliśmy skuteczność ochrony proaktywnej. W momencie uruchomienia pozostałych sześciu zagrożeń program wykrył 2 z nich, a więc 4 próbki z 40 skompromitowały program infekując system. Trojan Killer wykrył 36/40 zagrożeń.

UWAGI: Nawet włączenie ochrony w czasie rzeczywistym i w momencie zapisania pliku na dysku Trojan Killer nie skanuje go automatycznie, dopiero podczas ręcznego uruchomienia zostaje przeskanowany, a w przypadku, gdy plik okazuje się wirusem, podejmowane przez niego działania są blokowane. Sam użytkownik informowany jest o zagrożeniu za pomocą komunikatu, gdzie może podjąć decyzję o jego usunięciu bądź zignorowaniu zagrożenia. Nie jest to błąd programu. Otrzymaliśmy odpowiedź od producenta, że Trojan Killer tak działa.

- Aby sprawdzić statyczną wykrywalność Trojan Killera, przygotowaliśmy materiał badawczy w ilości 1000 próbek, na które składały się adware, trojany, wirusy, backdoory, robaki, keyloggery i inne złośliwe oprogramowanie, które pobraliśmy z VirusSign. W czasie wykonywania testu oprogramowanie działało na ustawieniach domyślnych i posiadało dostęp do Internetu. Test przeprowadziliśmy w dniu 17 listopada 2014 roku. Trojan Killer wykrył 260/1000 zagrożeń.

Wydajność oprogramowania Trojan Killer

W celu wykonania testu wydajnościowego przygotowaliśmy wirtualny system Windows 7 x64 Professional + SP1 z ważnymi aktualizacjami na dzień 17 listopada. W systemie zainstalowano programy: Adobe Reader, Google Chrome, Java, Opera oraz kilka innych programów. Na ustawieniach domyślnych (włączyliśmy tylko opcję ochrony w czasie rzeczywistym, która domyślnie jest wyłączona) sprawdziliśmy zużycie w spoczynku i podczas skanowania – pamięci oraz procesora przez procesy oprogramowania Trojan Killer. W trakcie 5 minutowego testu zbieraliśmy wyniki co 1 sekundę.

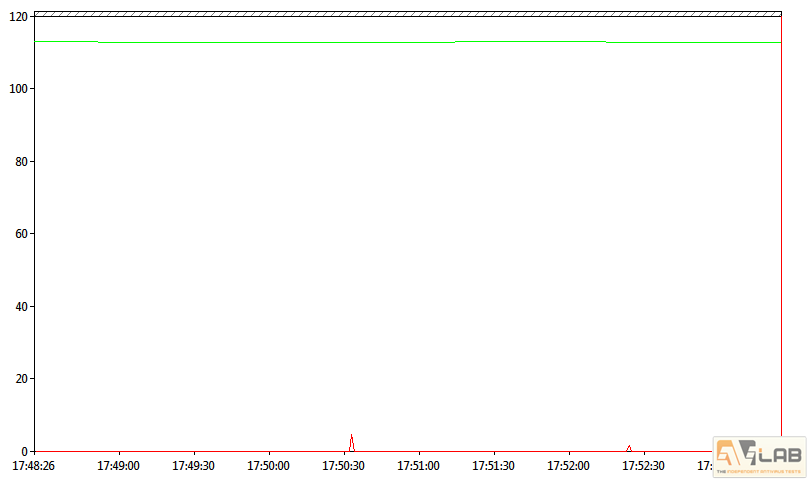

Zużycie zasobów w spoczynku

Średnie zużycie zasobów przez procesy Trojan Killer w czasie 5 minut w spoczynku.

| CPU [ % ] | RAM [ ~MB ] |

|---|---|

| 0,021 | 108 |

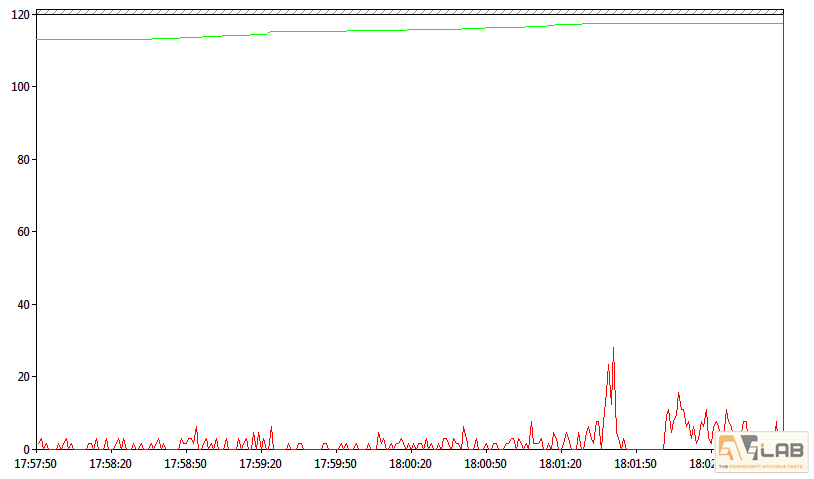

Zużycie zasobów podczas skanowania

Średnie zużycie zasobów przez procesy Trojan Killer w czasie 5 minut podczas skanowania.

| CPU [ % ] | RAM [ ~MB ] |

|---|---|

| 1,998 | 110 |

Podsumowanie

Oprogramowanie Trojan Killer łączy w sobie elementy skanera na żądanie z ochroną w czasie rzeczywistym zapewniając ochronę przed malware na średnim poziomie. Aplikacja może być jedynie dobrym uzupełnieniem dla zainstalowanego programu zabezpieczającego, jeśli ten ma problem z usunięciem zagrożenia. Wynik statycznej detekcji zagrożeń na poziomie 26% nie jest najlepszy, o czym świadczy nasz październikowy test skanerów na żądanie.

Jeśli chodzi o zauważone błędy, to aplikacja nie pozwala na przeskanowanie pojedynczego pliku. Również spolszczenie programu jest niepełne, a niektóre zwroty nie są przetłumaczone zbyt dobrze, jednak jak zapewnia nas producent – tworzone jest ono przez entuzjastów oprogramowania, dlatego wybaczamy ten błąd.

Oprogramowanie ze względu na swój charakter nie potrzebuje zbyt dużych zasobów procesora, jednak zużycie pamięci mogłoby być mniejsze, choć trzeba przyznać, że utrzymuje się ciągle na tym samym poziomie – ok. 110 MB.

Jak informuje nas producent, oprogramowanie Trojan Killer jest ciągle rozwijane, planowane jest również wdrożenie licencji na większą liczbę urządzeń, obecnie jedna licencja może być używana tylko na dwóch komputerach. Producent zapewnił nas także, że pracuje nad wdrożeniem firewalla, który na pewno zwiększy poziom ochrony.

Podsumowując, produkt będący skanerem na żądanie z opcjonalną funkcją ochrony w czasie rzeczywistym, którego cena wynosi ok.160 zł/2 stanowiska/rok jest zbyt wysoka w porównaniu do możliwości programu. W podobnej cenie lub trochę wyższej możemy nabyć pełnowartościowe oprogramowanie zabezpieczające z wieloma modułami chroniącymi więcej komputerów i systemów mobilnych (F-Secure SAFE, ESET Smart Security Pack, McAfee LiveSafe).

Oprogramowanie Trojan Killer w 15-dniowej wersji testowej dostępne pod tym adresem.

Czy ten artykuł był pomocny?

Oceniono: 0 razy