Jest to kontynuacja opisu danych technicznych trojana bankowego SOWA (SOVA, S.O.V.A., СОВА – z jęz. ros.) dostępnego na sprzedaż w roku 2021 na jednym z rosyjskich forów przestępczych. Mija 12 miesięcy od pierwszych analiz złośliwego kodu trojana. Od tego dnia malware uzyskało nowe funkcje do okradania użytkowników smartfonów i tabletów z Androidem:

- Dostępne jest przechwytywanie kodów 2FA z Google Authenticator i innych tego rodzaju aplikacji.

- Kradzież ciasteczek sesji logowania między innymi z aplikacji na Androida: Gmail, GPay, Google Password Manager.

- Trojan zyskał możliwość atakowania ponad 200 banków w Azji.

- Potrafi manipulować schowkiem (kopiuj-wklej, podmienia portfel) przy korzystaniu z aplikacji do przechowywania i wymiany kryptowalut.

- Po zainstalowaniu się na urządzeniu przesyła listę zainstalowanych aplikacji do przestępcy.

- Posiada lepsze zabezpieczenia przed usunięciem (manipuluje komunikatami systemowymi).

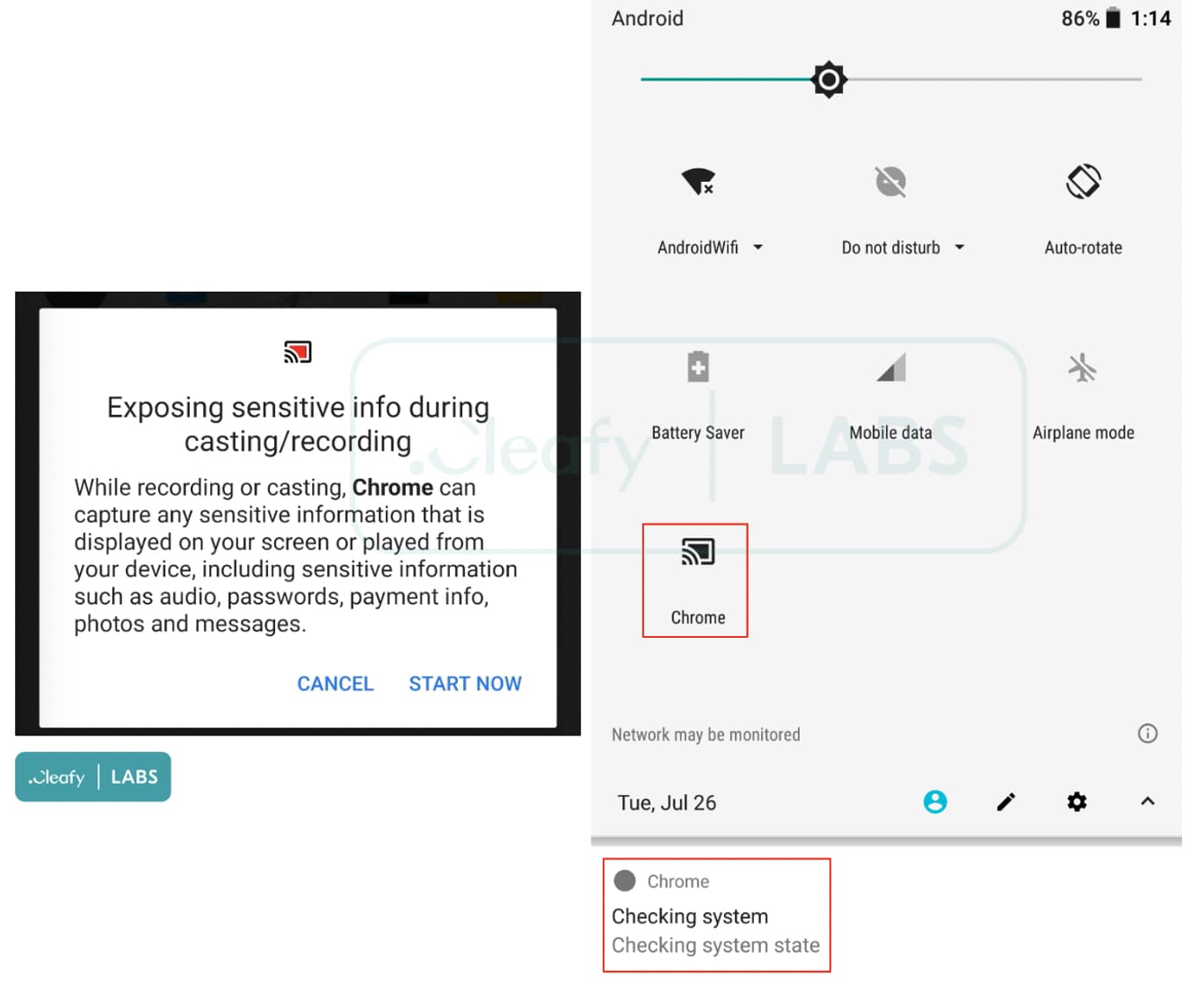

- Może nagrywać ekran i akcje użytkownika, podszywając się pod przeglądarkę Chrome.

W wersjach poprzedzających posiadał następujące funkcje:

- Potrafił manipulować powiadomieniami od prawdziwego banku np. wysyłać i odczytywać SMS-y w imieniu użytkownika.

- Ukierunkowany był na banki w Hiszpanii oraz USA.

W następnych wersjach eksperci wskazują na duże prawdopodobieństwo dodania funkcji ransomware. Trojan będzie używał kryptografii symetrycznej – popularnego szyfru AES, który będzie szyfrować pliki, dodając im rozszerzenie .enc i żądając opłaty za deszyfrację.

Na podstawie szczegółowej listy poleceń możemy się dowiedzieć więcej, co potrafi trojan:

Szkodliwe oprogramowanie atakuje użytkowników Androida. Do urządzenia dostaje się z powodu nieostrożnego zachowania – jeśli zostanie pobrany i zainstalowany pod przykrywką legalnych aplikacji.

Jego zastosowanie jest nietypowe, ponieważ autor trojana skupia się na funkcjonalnościach, jak gdyby to była aplikacja pożytku publicznego. Jeżeli przynosi dochód, to aplikacja będzie rozwijana. Podobno w planach jest aktywowanie funkcji ransomware, dodanie możliwości ataku DDoS, a także ataków man-in-the-middle: polega na przechwyceniu ruchu i przekierowanie do serwera przestępcy, skąd dalej dane trafiają do banku i z powrotem do użytkownika, ale już w zmodyfikowanej formie, bo przez serwer przestępcy. Strona bankowa może wyglądać identycznie i będzie pozornie bezpieczna – wskazywać na to będzie szyfrowane połączenie w pasku adresu URL (kłódka bezpieczeństwa).

Jak się chronić przed SOWA na Androidzie?

Najczęstszą przyczyną wtargnięcia złośliwego oprogramowania na urządzenie mobilne jest nieświadome działanie użytkownika. Może to być na przykład pobranie niebezpiecznej aplikacji podszywającej się pod legalne oprogramowanie. Wykluczamy tak niebezpieczne przypadki, jakim jest celowe włamanie do systemu ofiary i zainstalowanie rządowego złośliwego oprogramowania np. Pegasus – jedną z ofiar podobno była prokurator Ewa Wrzosek, która dowiedziała się o tym po otrzymaniu specjalnego alertu od Apple na swojego iPhone’a.

Skuteczną metodą przeciwdziałania zagrożeniom mobilnym jest edukacja i świadomość z zakresu podstaw bezpieczeństwa. Dlatego ważne jest, aby pamiętać przynajmniej o kilku podstawowych zasadach (Android oraz iOS):

1. Powstrzymaj się od otwierania linków, co do których nie masz pewności (podejrzany SMS z linkiem URL, wiadomość w komunikatorze WhatsApp itp.).

2. Jeżeli już pobierzesz plik (zwykle ma jawne rozszerzenie pt. „nazwa_aplikacji.APK”) to nie instaluj aplikacji. Możesz ją bezpiecznie usunąć z urządzenia w menadżerze plików. Jeżeli nie wiesz jak to zrobić, zapytaj kogoś w twoim otoczeniu.

3. Jeżeli podejrzewasz, że twoje urządzenie może być zainfekowane, koniecznie powstrzymaj się od logowania gdziekolwiek, a już na pewno do bankowości internetowej! Poproś kogoś, aby usunął wszystkie niepotrzebne aplikacje. Dobrym pomysłem jest przewrócenie tabletu bądź smartfonu do ustawień fabrycznych. Pamiętaj, że nie zawsze twardy reset usunie szkodliwe oprogramowanie!

4. Zachowaj zdrowy rozsądek w instalowaniu gier czy innych aplikacji, których nie będziesz używać! Zagrożone są nie tylko płatności internetowe, bo też konta na profilach społecznościowych. Zabezpiecz je! Wszędzie gdzie jest to możliwe, aktywuj dwuskładnikowe logowanie (tzw. 2FA).

5. Zapamiętaj! Przestępcy posuwają się zazwyczaj do tanich sztuczek socjotechnicznych. Twoją najlepszą obroną jest świadomość mobilnych zagrożeń, pomoc od najbliższych przyjaciół i oprogramowanie antywirusowe.

Czy ten artykuł był pomocny?

Oceniono: 0 razy