Kiedy strona internetowa staje się niemalże niedostępna, to od razu podejrzewamy problemy wydajnościowe — jakieś problemy z hostingiem, serwerem VPS lub serwerem dedykowanym. Niezależnie od przyczyny nikt na tym nie zyskuje — tracimy czytelników lub klientów, a administratorzy mają niemały problem. Ci pierwsi nie mogą dostać się do szukanych zasobów, z kolei redaktorzy lub osoby zarządzające nie mogą dostać się do panelu administracyjnego. Jeżeli więc w ostatnim czasie wasza strona internetowa oparta o CMS WordPress zwolniła lub pojawiły się inne problemy z wydajnością, czy nawet kod błędu 503, ale wykluczyliście spadek SLA z winy dostawcy serwera, to prawdopodobnie mogliście zostać ofiarą ataków brute-force na bardzo dużą skalę.

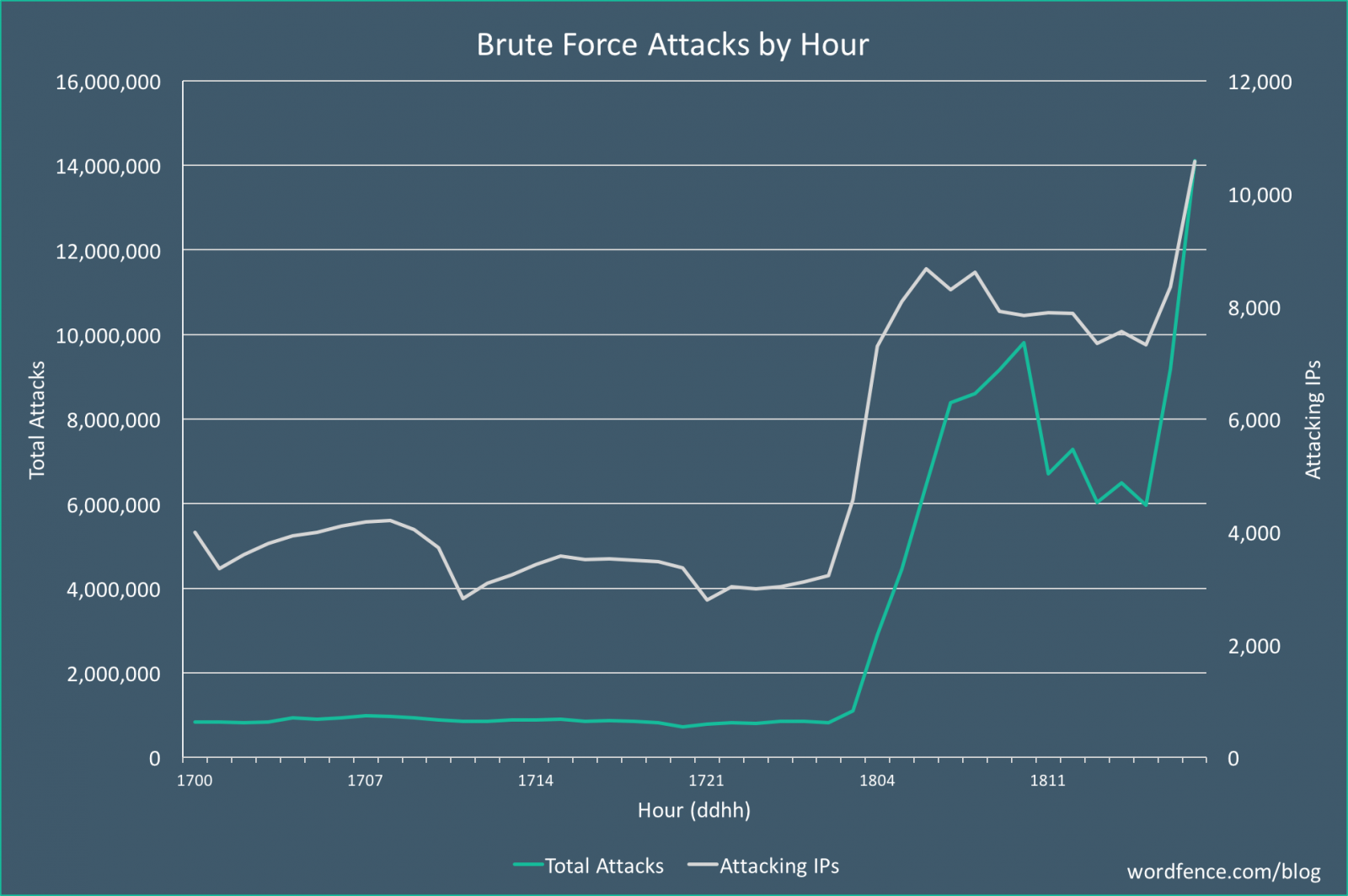

Firma Wordfance oferująca zabezpieczenie aplikacji internetowych zidentyfikowała atak, który rozpoczął się 18 grudnia o 4 rano czasu CEST. Atakujący, mając do dyspozycji pokaźny botnet składający się z ponad 10 tysięcy unikalnych adresów IP, wygenerowali ogromną liczbę prób odgadywania haseł. Badacze z Wordfance, którzy opisują incydent, twierdzą, że „jest to najbardziej agresywna kampania, jaką kiedykolwiek widzieli”. W czasie obserwacji w kulminacyjnym punkcie atakujący byli w stanie zaatakować jednocześnie 190 000 stron internetowych napędzanych WordPress-em wysyłając żądania logowania się do panelów administracyjnych z ponad 10 000 unikalnych adresów IP.

Badacze podejrzewają, że za atakami stał ktoś, kto wykorzystał bazę danych zawierającą 1.4 miliarda par loginów haseł — bezę, którą znaleziono na początku grudnia w sieci Tor. A zawierała ona stosunkowo „świeże” dane uwierzytelniające, które mogły dać całkiem niezłą skuteczność dopasowania poświadczeń do atakowanych stron internetowych. Każda taka próba logowania wykorzystuje zasoby serwera. Wykonanie setek lub tysięcy takich prób w krótkim czasie może wykorzystać całą dostępną moc, a nawet zwiększyć opłaty, jeżeli rozliczamy się za wykorzystaną moc obliczeniową.

Niestety to nie wszystko. Po zalogowaniu się do panelu złośliwy skrypt instaluje kod JavaScript w plikach strony, który… Kopie kryptowalutę Monero. Tym samym napastnicy działają na niekorzyść portalu podwójnie — raz, że mają dostęp do słabo zabezpieczonego panelu administratora, a dwa, że administrator może nawet nie wiedzieć, że jego witryna została zhackowana i w efekcie stała się pośrednikiem w wydobywaniu Monero. Eksperci, którzy wykryli atak, szacują, że napastnicy mogli zarobić na tym „jednorazowym wybryku” nawet 100 000 dolarów.

Jak zabezpieczyć swojego WordPress-a?

Przede wszystkim warto zainstalować plugin ograniczający logowanie się po N-nieudanych próbach. Sami korzystamy z takiego rozwiązania w Drupalu i sprawdza się ono doskonale. Ale to tylko podstawowa czynność, którą należy wykonać po zainstalowaniu strony na serwerze:

- upewnij się, że stosujesz trudne hasło administratora;

- zmień domyślny login z „admin” na coś trudniejszego;

- usuń nieużywane konta;

- włącz dwuskładnikowe uwierzytelnienie, np. wykorzystując klucze Yubikey;

Dodatkowym utrudnieniem dla atakujących będzie schowanie strony za usługą CDN, np. Cloudflare, dzięki której zyskujemy dodatkowe bezpieczeństwo w postaci:

- ukrywania adresów e-mail przed wydobywaniem ich przez roboty;

- zabezpieczenia formularzy na stronach internetowych przed botami spamującymi;

- aplikacyjnej zapory (web application firewall) chroniącej przed atakami wykorzystującymi podatności znane;

- ochrony przed atakami DDoS;

- zabezpieczenia witryny przed staniem się źródłem rozsyłania spamu lub złośliwego oprogramowania i tym samym trafienia na czarną listę niebezpiecznych stron;

Osoby zainteresowane WAF-ami odsyłamy do lektury Gartnera, który przygotował porównanie najpopularniejszych dostawców tych usług.

Czy ten artykuł był pomocny?

Oceniono: 0 razy