Analitycy bezpieczeństwa Doctor Web przebadali nowy, złośliwy program, który potrafi wykonywać polecenia otrzymywane od cyberprzestępców i wykradać informacje z zainfekowanych urządzeń. Warto zauważyć, że wspomniany Trojan był rozpowszechniany przez cyberprzestępców poprzez ukierunkowany atak, wymierzony w jedną z największych grup przedsiębiorstw, głównie związanych z obronnością Federacji Rosyjskiej.

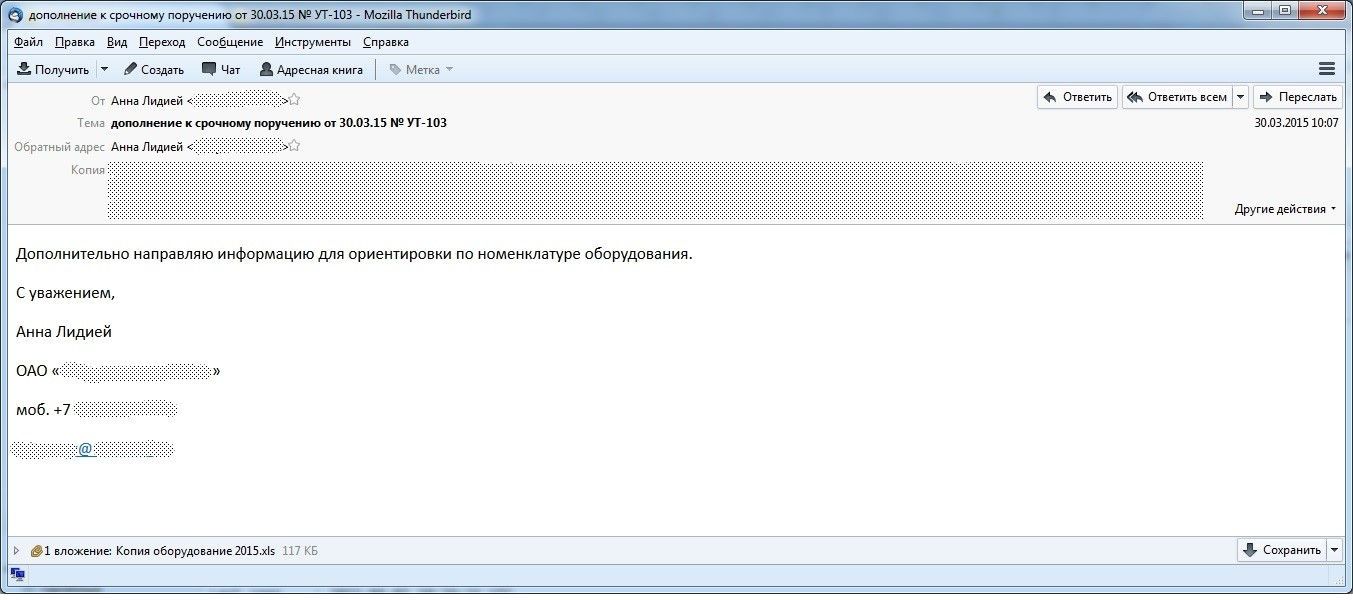

Backdoor, któremu przypisano nazwę BackDoor.Hser.1, był rozpowszechniany poprzez masowe mailingi wymierzone w prywatne i korporacyjne adresy e-mail pracowników więcej niż dziesięciu przedsiębiorstw, będących członkami największej rosyjskiej grupy firm. Wszystkie te przedsiębiorstwa zajmują się projektami związanymi z obronnością i reprezentują kompleks przemysłu wojskowego. Przypuszczalnie ten list był wysłany z konta pracownika centrali tej grupy przedsiębiorstw i był zatytułowany «Дополнение к срочному поручению от 30.03.15 № УТ-103» („Uzupełnienie pilnego zadania z 03/30/15 #UT-103”). Wiadomość miała zawierać listę wyposażenia. Załącznikiem do wiadomości był plik Microsoft Excel o nazwie Копия оборудование 2015.xls (Kopia wyposażenie 2015.xls):

Plik dołączony do wiadomości zawiera exploit wykorzystujący podatność CVE2012-0158, występującą w niektórych wersjach Microsoft Excel. Gdy ten plik zostanie otwarty na docelowym komputerze, uruchamiany jest proces excel.exe, z którym powiązany jest moduł osadzający Trojana.

Następnie moduł wypakowuje backdoora BackDoor.Hser.1 i zapisuje go w folderze C:\Windows\Tasks\ pod nazwą npkim.dll, rejestruje tę bibliotekę w parametrach autostartu Windows i uruchamia interpreter komend cmd.exe w celu skasowania pliku procesu w którym był oryginalnie zawarty.

Gdy tylko uruchomi się na zainfekowanym komputerze, BackDoor.Hser.1 odszyfrowuje zawarty w swoim kodzie adres serwera kontrolno-zarządzającego i zestawia połączenie z serwerem. Trojan wysyła do przestępców informacje o zainfekowanym komputerze (adres IP komputera, jego nazwę, wersję systemu operacyjnego, szczegóły dotyczące obecności w sieci serwera proxy) i czeka na kolejne komendy przestępców. Co więcej, na podstawie otrzymanych komend, ten złośliwy program potrafi wysłać na zdalny serwer listę aktywnych procesów działających na zainfekowanym PC, pobrać i uruchomić inną złośliwą aplikację a także otworzyć konsolę zarządzającą i dokonać przekierowań wejścia/wyjścia na serwer przestępców, dając im kontrolę nad zarażonym komputerem.

Sygnatura Trojana BackDoor.Hser.1 została dodana do bazy wirusów Dr.Web, dlatego ten złośliwy program nie stanowi zagrożenia dla komputerów chronionych przez oprogramowanie Dr.Web.

Ukazując ten przypadek, chcemy jednak przypomnieć naszym czytelnikom, jak ważne jest zainstalowanie jak najnowszego antywirusa i utrzymywanie jego baz wirusów w aktualnym stanie.

źródło: Doctor Web

Czy ten artykuł był pomocny?

Oceniono: 0 razy