Ransomware sieje w tym roku spustoszenie. Najbardziej znaczącą różnicą w porównaniu do roku poprzedniego są nasilające się ataki mające na celu wyprowadzanie zaszyfrowanych danych, co oznacza, że cyberprzestępcy poświęcają więcej czasu atakowanej infrastrukturze niż dotychczas. Jeszcze w roku 2020 największy udział w rynku wśród grup przestępczych mieli hakerzy stojący za ranosmware Sodinokibi (REvil) – 15,4 proc., zaś szkodliwe oprogramowanie Maze, Fobos i Netwalker kontrolowało po około 7 proc., przy czym Bitdefender już zeszłego lata ostrzegał przed ugrupowaniem REvil/Sodinokibi.

SolarWinds, Codecov, a teraz Kaseya – to firmy z branży IT, którym ostatnio porządnie się oberwało od cyberprzestępców.

W najnowszym ataku, potwierdzonym dnia 2 lipca 2021 roku, gang REvil opublikował, że uzyskał dostęp do infrastruktury Kaseya – firmy dostarczającej oprogramowanie do zarządzania środowiskiem IT dla dostawców usług zarządzanych (MSP).

Do zainstalowania ransomware REvil wykorzystano lukę zero-day w serwerach Virtual Server Agent (VSA). Chociaż Kaseya poinformowała, że problem dotyczył niewielkiej liczby jej partnerów (około 60), to wielu z nich świadczą usługi MSP (łącznie dla dużej bazy klientów końcowych, około 1500 – czytamy w notce prasowej).

Okup zażądany przez grupę wynosił od 50 tys. dolarów do 5 milionów dolarów, albo 70 milinów za odszyfrowanie infrastruktury wszystkich ofiar. Jak dotąd atak podobno dotknął około 350 firm.

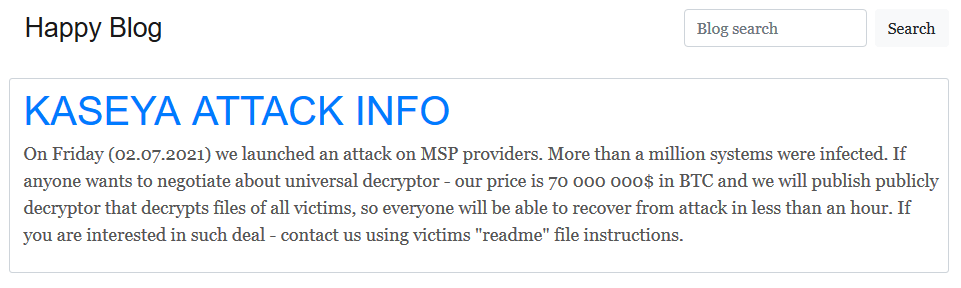

Informację o ataku można przeczytać w sieci Tor (wymagana jest przeglądarka Tor Browser):

http://dnpscnbaix6nkwvystl3yxglz7nteicqrou3t75tpcc5532cztc46qyd.onion/posts/400

KASEYA ATTACK INFO

On Friday (02.07.2021) we launched an attack on MSP providers. More than a million systems were infected. If anyone wants to negotiate about universal decryptor – our price is 70 000 000$ in BTC and we will publish publicly decryptor that decrypts files of all victims, so everyone will be able to recover from attack in less than an hour. If you are interested in such deal – contact us using victims „readme” file instructions.

Cybergang REvil (znany również jako Sodinokibi)

Tak więc 2 lipca stało się jasne, że gang ransomware REvil przeprowadził duży atak na dostawców usług zarządzanych (MSP) oraz ich klientów na całym świecie – pisze firma Kaspersky (patrz szczegóły techniczne ataku).

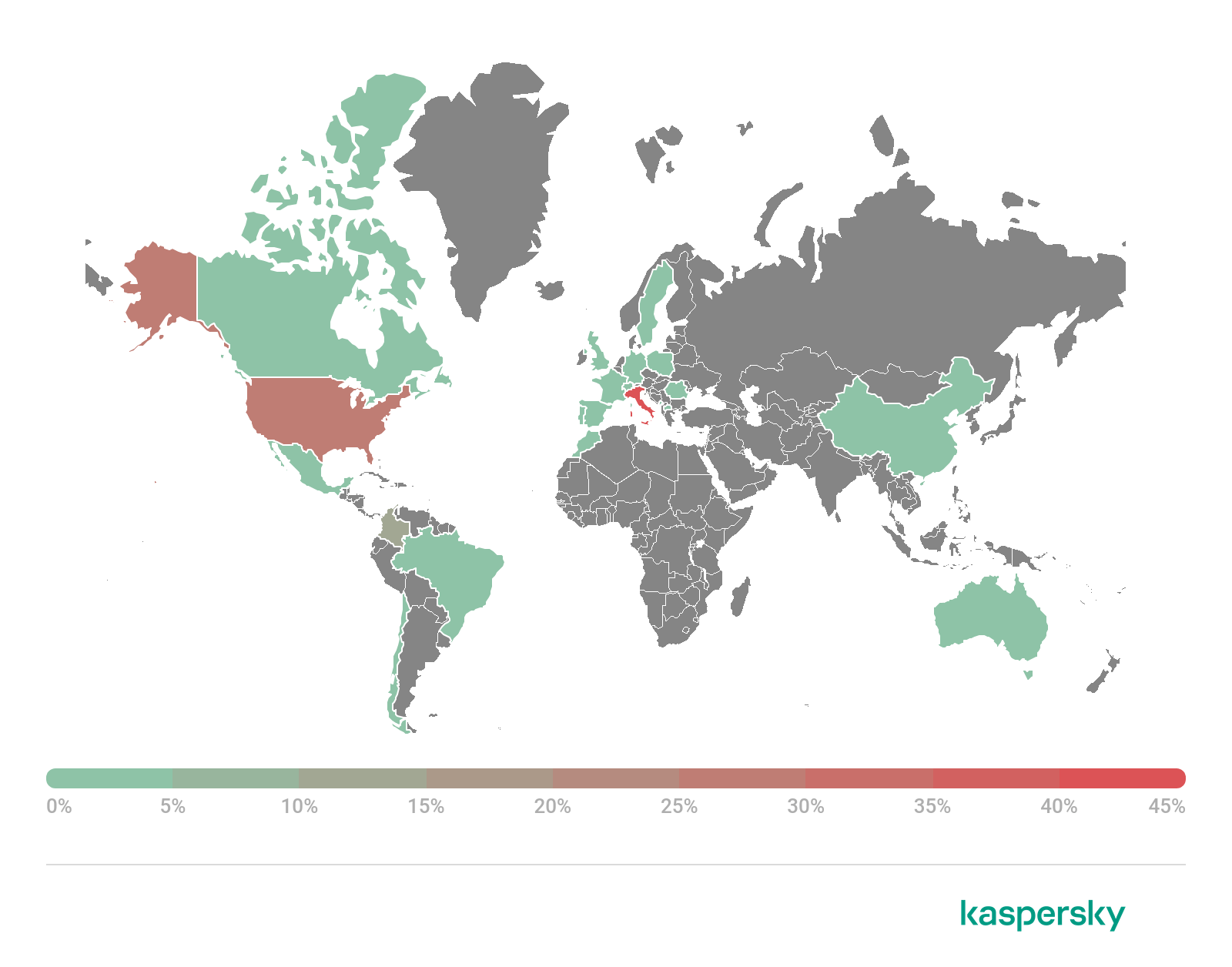

Przy pomocy swojej usługi Threat Intelligence Service firma Kaspersky zaobserwowała ponad 5 000 prób ataków w 22 państwach, najwięcej we Włoszech (45,2% odnotowanych prób ataków), Stanach Zjednoczonych (25,91%), Kolumbii (14,83%), Niemczech (3,21%) oraz Meksyku (2,21%).

Gangi ransomware oraz ich partnerzy podnoszą poprzeczkę coraz wyżej od czasu szeroko nagłośnionych ataków na Colonial Pipeline i JBS, jak również wiele innych organizacji w różnych państwach. Tym razem ugrupowanie REvil przeprowadziło masowy atak na dostawców usług zarządzanych, infekując za ich pośrednictwem tysiące firm na całym świecie. Atak ten stanowi kolejne przypomnienie, jak ważne jest stosowanie właściwych środków i rozwiązań cyberbezpieczeństwa na wszystkich etapach – także przez dostawców oraz partnerów.

Skomentował Władimir Kuskow, szef działu badań cyberzagrożeń w firmie Kaspersky.

Kopia zapasowa nie chroni przed wyciekiem danych

Często dochodzi do sytuacji, kiedy cyberprzestępcy tworzą własne strony internetowe, na których publikują skradzione dane od swoich ofiar.

O ile w pierwszym kwartale 2020 roku dominowały cyberataki polegające na zaszyfrowaniu danych w celu wymuszenia zapłaty okupu oraz groźby upublicznienia skradzionych informacji w przypadku nie podejmowania działań prowadzących do spełnienia żądań przestępców, o tyle w roku 2021 stało się to normą.

Skradzione dane firmowe służą do zaatakowania ich partnerów biznesowych albo do opublikowania sekretów przedsiębiorstwa.

W jaki sposób doszło do ataku?

Po pierwsze ugrupowanie przestępcze wykorzystało lukę dnia zerowego (obecnie przypisaną do CVE-2021-30116). To zadziwiające, że skrypt Powershellowy nie był w żaden sposób autoryzowany na serwerze VSA (Kaseya Virtual Systems Administrator).

Kaspersky wyjaśnia, że skrypt wyłączał funkcje ochrony narzędzia Microsoft Defender for Endpoint, a następnie zdekodował szkodliwy plik wykonywalny, który zawierał legalny plik binarny firmy Microsoft, starszą wersję rozwiązania Microsoft Defender oraz szkodliwą bibliotekę zawierającą ransomware REvil. Przy pomocy tej kombinacji komponentów w module ładującym atakujący zdołali wykorzystać technikę ładowania pośredniego biblioteki DLL oraz zaatakować wiele organizacji.

Cyberatak na firmę Kaseya to jeden z najbardziej dotkliwych ataków ransomware, jakie kiedykolwiek widzieliśmy. Zebrane przez nas dowody wskazują, że poszkodowanych mogło zostać ponad 70 dostawców usług zarządzanych – MSP (ang. Managed Service Providers), korzystających z platformy Kaseya Virtual Systems Administrator.

Cyberprzestępcy z grupy REvil użyli jej do dystrybucji złośliwego oprogramowania, by uderzyć w jak największą liczbę firm.

Obecnie szacuje się, że atak objął ponad 350 organizacji będących klientami MSP. Są to firmy z całego świata: głównie z USA, Niemiec i Kanady. Spodziewamy się, że faktyczna liczba firm dotkniętych atakiem ostatecznie okaże się większa.

Ataku dokonano przy użyciu podatności typu zero-day. Niewykluczone, że informacja na jej temat została kupiona przez cyberprzestępców na czarnym rynku za pieniądze wyłudzone w poprzednich atakach ransomware.

Fachowej opinii udzielił Grzegorz Nocoń – inżynier systemowy w firmie Sophos.

Firmy nie mogą polegać wyłącznie na kopii zapasowej w dobie wycieków danych

Kopia zapasowa jest niezbędna, aby chronić przedsiębiorstwo przed groźnymi konsekwencjami wizerunkowymi, finansowymi i prawnymi. Archiwizacja danych może załagodzić cyberatak lub całkowicie odbudować zaatakowane środowisko pracy, ale nie uchroni przed wyciekiem informacji.

Trend w cyberatakach łączenia próbek ransomware z eksfiltracją danych stwarza poważne ryzyko dla organizacji. Firmy muszą koncentrować swoje wysiłki na zapobieganiu, a nie poleganiu wyłącznie na kopii zapasowej.

Przedsiębiorstwa muszą rozważyć wdrożenie rozwiązania zapobiegającemu wyciekom (DLP, Data Leak Prevention). Dodatkowo takie rozwiązanie może być jeszcze bardziej przydatne, ponieważ wyciek nie zawsze jest skutkiem cyberataku z zewnątrz. Ktoś z wewnątrz może wykradać dane poprzez przeglądarkę, program pocztowy, komunikator albo zdjęcia robione służbowym smartfonem.

Czy ten artykuł był pomocny?

Oceniono: 0 razy