Końcem lutego 2022 roku firmy Avast oraz Eset zaobserwowały na Ukrainie liczne wykrycia złośliwego oprogramowania „wzbogaconego” podpisem cyfrowym – miało to oszukać programy zabezpieczające przed wykryciem niebezpiecznych akcji na ukraińskich komputerach. Teraz już wiemy, że chodziło o ransomware Hermetic Ransomware. Nazwa szkodnika wzięła się od użycia certyfikatu dla oprogramowania firmy Hermetica Digital Ltd.

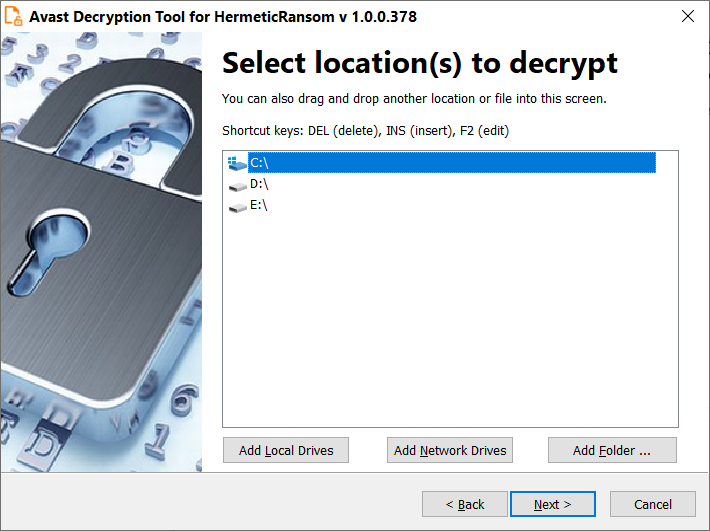

Według licznych analiz technicznych owe ransomware zawiera błędną implementację szyfrowania, dlatego ekspertom udało się opracować pomocne narzędzie w deszyfracji plików.

W przeszłości opisywałem przypadki, takie jak ten. Przestępcy nie zawsze są mistrzami w programowaniu. Korzystają z „gotowców” albo wykupują usługi złośliwego oprogramowania (malware as a service) – począwszy na infrastrukturze sieciowej, a skończywszy na całkowitym oddelegowania cyberataku zewnętrznym grupom hakerów, którzy dzielą się zyskami.

Więcej o podobnych przypadkach niepoprawnej implementacji szyfrowania opowiadałem na internetowym spotkaniu z firmą Xopero Software od 32 minuty:

Według licznych analiz technicznych owe ransomware zawiera błędną implementację szyfrowania, dlatego ekspertom udało się opracować pomocne narzędzie w deszyfracji plików.

Ranosmware Hermetic

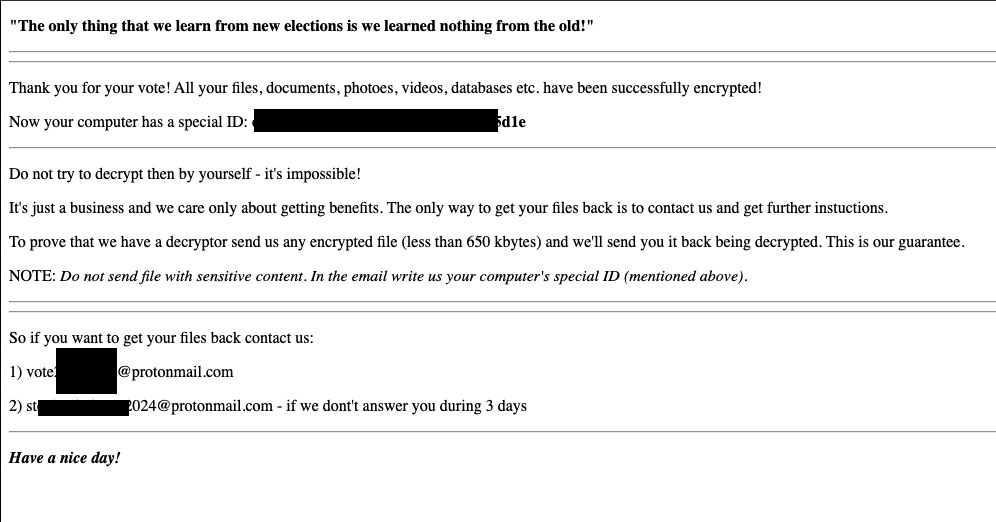

Szkodliwe oprogramowanie napisane jest w języku GO. Realizuje pewne czynności tradycyjnie, czyli przeszukuje dyski lokalne, jak i udostępnione zasoby sieciowe pod kątem „wartościowych” plików – wspieranych rozszerzeń, które szyfruje:

.docx .doc .dot .odt .pdf .xls .xlsx .rtf .ppt .pptx .one.xps .pub .vsd .txt .jpg .jpeg .bmp .ico .png .gif .sql.xml .pgsql .zip .rar .exe . msi .vdi .ova .avi .dip .epub.iso .sfx .inc .contact .url .mp3 .wmv .wma .wtv .avi .acl.cfg .chm .crt .css .dat .dll .cab .htm .html .encryptedjb

By nie uszkodzić systemu operacyjnego, ransomware nie operuje na katalogach „C:\Program Files” oraz „C:\Windows”. Do szyfrowania plików używa klucza według algorytmu AES-GCM, by po zakończonej akcji zaszyfrować ów klucz kolejnym RSA-2048 – praktycznie niemożliwym na dzisiaj do złamania, nawet dla komputerów kwantowych.

Firma Avast podaje jeszcze kilka danych technicznych, a także link do pobrania dekryptora. SentielOne rozłożył ransomware na czynnik pierwsze.

Więcej o podobnych przypadkach niepoprawnej implementacji szyfrowania opowiadałem na internetowym spotkaniu z firmą Xopero Software od 32 minuty:

Według licznych analiz technicznych owe ransomware zawiera błędną implementację szyfrowania, dlatego ekspertom udało się opracować pomocne narzędzie w deszyfracji plików.

Czy ten artykuł był pomocny?

Oceniono: 0 razy