Światowi eksperci ds. bezpieczeństwa przeprowadzili audyt bezpieczeństwa komunikatora UseCrypt Messenger. We wnioskach napisano, że komunikator ma najwyższy standard szyfrowania połączeń głosowych. Ponadto nie istnieje techniczny sposób odszyfrowania bazy danych (jeżeli używa się kodu PIN do zabezpieczenia wejścia do komunikatora). Eksperci wyraźnie podkreślili, że ze względu na prywatny kod aplikacji jego analiza jest utrudniona. Wyróżniony został też inny argument, mianowicie komunikator nigdzie nie przechowuje klucza do hasła, dlatego odszyfrowanie danych nie jest możliwe. To są najważniejsze wnioski, które zostały opisane przez autorów najnowszego raportu na temat komunikatora Usecrypt Messenger.

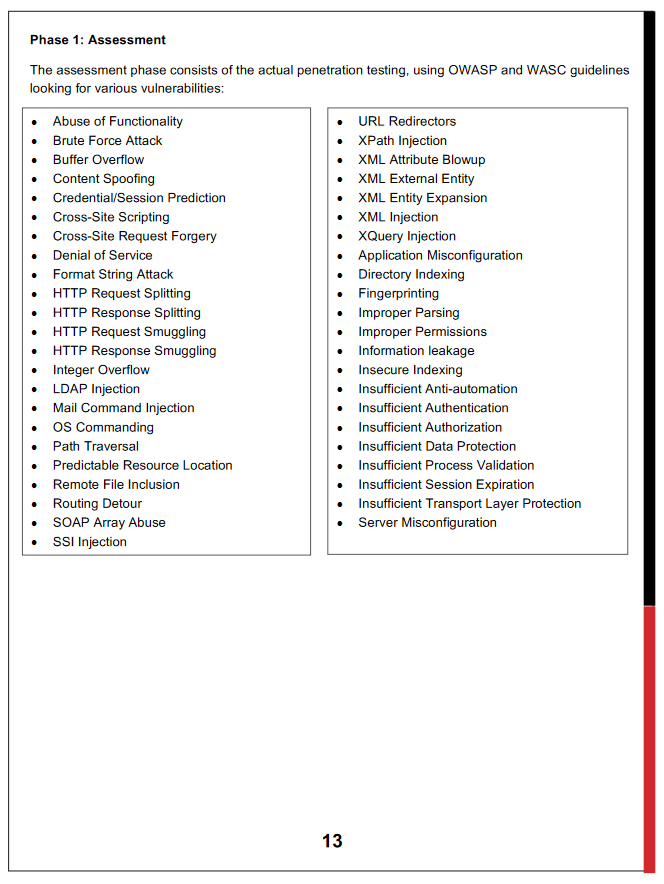

Eksperci Oded Vanunu i Roman Zaikin nie pozostawili złudzeń. Do kompetencji autorów testu należało między innymi ocena techniczna przy użyciu techniki analizy „black box”. Ponadto wykonanie testów penetracyjnych, testów funkcjonalnych i szeroko rozumiane poszukiwanie podatności, które mogą zostać wykorzystane przez cyberprzestępców. Testy „czarnej skrzynki” (black box) miały za zadanie symulować zewnętrzną osobę atakującą, aby nie dopuścić do przeoczenia potencjalnych zagrożeń czy luk w zabezpieczeniach.

Informacje o UseCrypt Messenger w audycie

W październiku 2020 roku do audytu komunikatora UseCrypt Messenger wykorzystano najnowszą wówczas wersję 2.34 dostępną w sklepie AppStore dla iOS. Do zweryfikowania zabezpieczeń użyto technik opisanych w „OWASP Mobile top 10 risks” oraz w dokumencie „WASC” (Web Security Attack Classification):

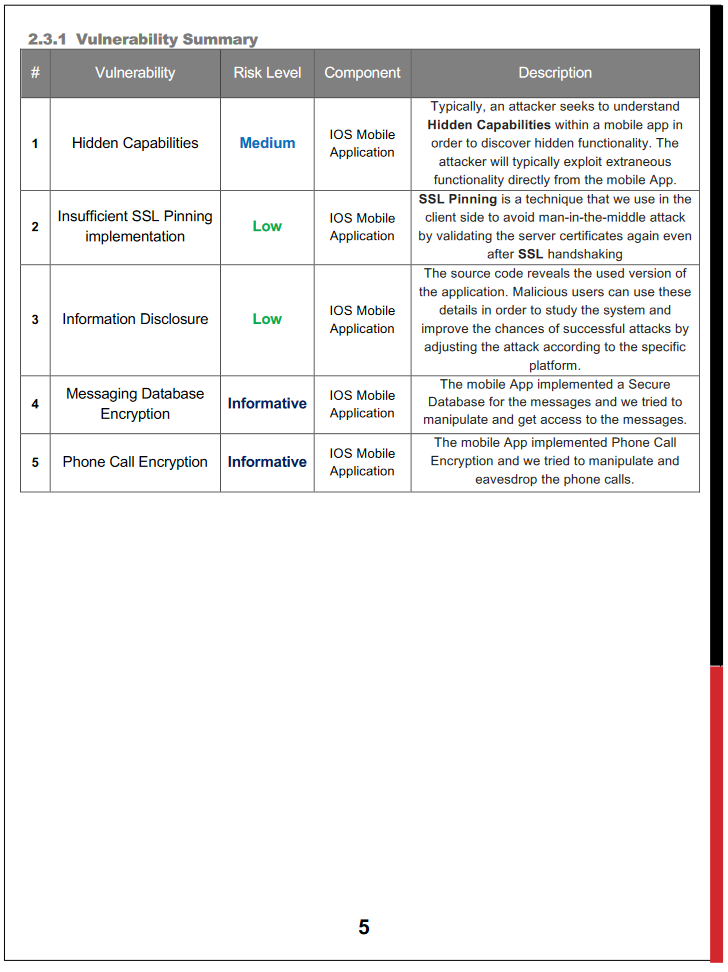

Raport nie pozostawia złudzeń co do bezpieczeństwa komunikatora dla iOS. Eksperci wymieniają najważniejsze zabezpieczenia, jakich nie udało im się przełamać:

Wniosek nr 1: Baza danych komunikatora

Po wykonaniu inżynierii wstecznej aplikacji eksperci odkryli, że odszyfrowanie bazy komunikatora jest możliwe, ale tylko wówczas, gdy kod dostępu (PIN) nie jest ustawiony w komunikatorze. Jeśli zdefiniujemy hasło, to nie jest możliwe odszyfrowanie bazy danych w zastosowanej implementacji. Klucz do hasła nie jest nigdzie przechowywany, co oznacza, że nie da się uzyskać hasła do odszyfrowania bazy danych po jej zaszyfrowaniu (czyli po ustawieniu kodu PIN).

Wniosek nr 2: Szyfrowanie VOiP

Połączenia głosowe są realizowane za pomocą protokołu ZRTP, który jest protokołem o wysokim standardzie dla szyfrowanych połączeń głosowych. Używany jest algorytm Diffie-Hellman + AES-128. Z perspektywy badaczy jest to niemożliwy do odszyfrowania standard. Próbowano podsłuchać uruchamiane przez komunikator rozmowy telefoniczne, ale nie było to możliwe ze względu na silny mechanizm zabezpieczenia.

Na stronie piątej audytu autorzy opisali sprawdzenie ryzyka podatności. W ocenie ryzyka odnotowano jeden przypadek „medium” oznaczający w pewnym sensie wykorzystanie funkcji blokowania bazy danych po wpisaniu tzw. „panic code”, służącego do wyczyszczenia danych komunikatora. Testy wykonano na zmodyfikowanym systemie, dlatego w prawdziwym scenariuszu nie zagraża to dostępności do danych (komunikator nie uruchomi się na zmodyfikowanym systemie). W żadnym przypadku nie ma to wpływu na poufność danych.

Skalę ryzyka „informative” przyznano szyfrowaniu bazy i połączeń. Jest to tylko informacja, że wszystko w teście było w porządku, podobnie jak „Phone Call Encryption”.

Bezpieczeństwo komunikatora UseCrypt Messenger

Oded Vanunu i Roman Zaikin na przykładzie przeprowadzonego testu udowodnili, że bezpieczeństwo komunikatora UseCrypt Messenger jest na wysokim poziomie.

Sumarycznie okazało się, że odszyfrowanie bazy komunikatora nie jest możliwe, jeżeli użytkownik zdefiniuje hasło dostępu w aplikacji mobilnej po jej zainstalowaniu (lub zrobi to później, w dowolnym momencie). Taki klucz do hasła nie jest nigdzie przechowywany. Oznacza to, że nie można odszyfrować historii rozmów, przesyłanych załączników, zdjęć, nawet po dogłębnej analizie pamięci podczas sporządzania ekspertyzy, gdzie analizowane telefony mogą zostać poddane kilku technikom pozyskiwania danych.

Do technik bezinwazyjnych możemy zaliczyć użycie np. takiego sprzętu jak na obrazku (typu UFED firmy Cellebrite) albo XRY firmy MSAB. Natomiast techniki inwazyjne to czynności polegające na otwarciu smartfonu: podłączaniu się do urządzenia lub wlutowaniu przewodów komunikacyjnych w jego płytę główną za pośrednictwem pinów serwisowych, takich jak Jtag i ISP, a także fizyczne wylutowanie kości pamięci tak zwaną metodą CHIP OFF.

Autorzy raportu dodają, że połączenie głosowe w UseCrypt są realizowane przy użyciu protokołu ZRTP, który jest protokołem o bardzo wysokim standardzie bezpieczeństwa.

We wrześniu br. Izraelski MON zarekomendował kryptograficzną technologię UseCrypt jako bezpieczną dla instytucji publicznych, przy czym z opinii Ministerstwa Obrony Izraela wynika, strategiczny charakter systemu UseCrypt powoduje, że nie może on być udostępniany takim państwom jak Iran, Korea Północna, Sudan, Syria lub Kuba.

Pełny raport może być udostępniony wszystkim zainteresowanym po uprzednim kontakcie z producentem UseCrypt.

Czy ten artykuł był pomocny?

Oceniono: 0 razy