Nikomu niepotrzebna i przeciągająca się wojna implikuje nienaturalny wzrost zapotrzebowania na usługi defensywne dla sektora prywatnego i państwowego. Dodatkowo dynamiczny rozwój nowoczesnych technologii oraz dostęp do taniej mocy z chmury obliczeniowej sprzyja rozwojowi cyberataków. Mamy zatem do czynienia z dwoma zwalczającymi się obozami – obrońców i atakujących.

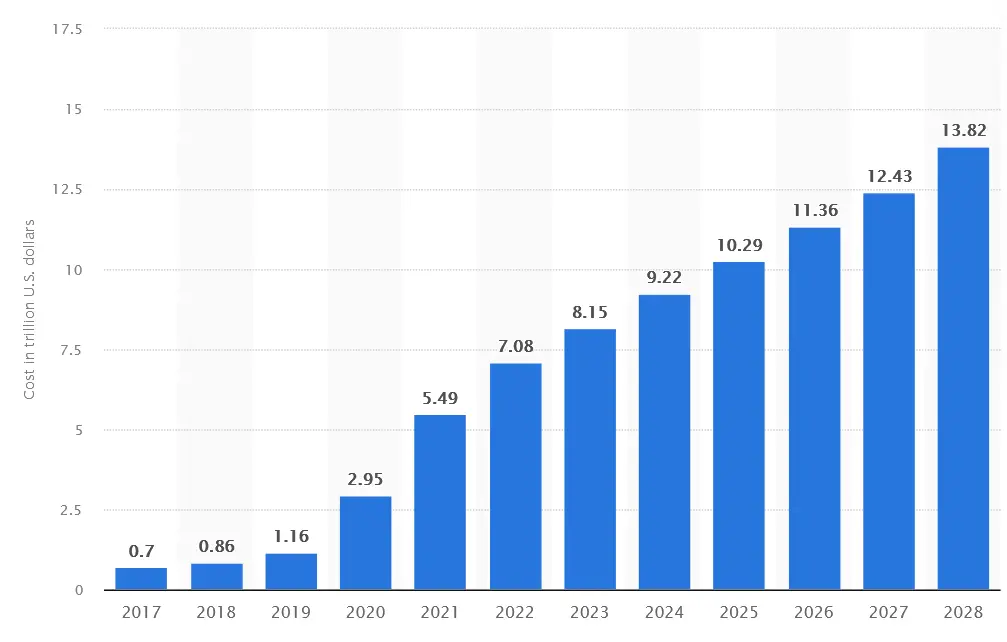

Zapotrzebowanie na cyber-usługi defensywne nie będzie maleć. Co za tym idzie cyber crime as a service również będzie odnotowywać wzrost przychodów. Według firmy Statistica w zeszłym roku globalne straty w wyniku cyberataków wyniosły 8.15 biliona dolarów. W roku 2024 szacuje się, że koszt obsługi cyberataków wzrośnie o kolejny bilion dolarów i będzie wzrastać rok do roku o kolejny bilion aż do 2028 r.

Wspominamy o tym we wstępie, aby nałożyć tło dla opisywanego ugrupowania przestępczego UAC-0050 wywodzonego się z Rosji.

Grupa hakerów UAC-0050, trojan Remcos i projekt DaVinci

UAC-0050 są aktywni od 2017 roku, chociaż trudno w takich przypadkach znaleźć ten pierwszy punk zapalny. Hakerzy z Rosji atakują teraz głównie agencje rządowe na Ukrainie. Wykorzystują trojana Remcos RAT w kampaniach phishingowych. Według statystyk Remcos był na drugim miejscu najczęściej występujących trojanów w drugim kwartale 2023 roku w Polsce i na świecie. Oprogramowanie jest całkowicie legalne i jest do kupienia w sieci jako „narzędzie do zdalnego zarządzania”.

Arsenał możliwości trojana jest wszechstronny, stąd szerokie zainteresowanie nim wśród cyberprzestępców. Remcos może ukrywać się pod postacią różnych plików. Najczęściej Remcos wykorzystywany jest do zdalnego sterowania komputerem ofiary, przechwytywania klawiszy, masowego pobierania plików z dysków, wykonywania zdalnych poleceń, wszystkiego co jest związane z kradzieżą danych.

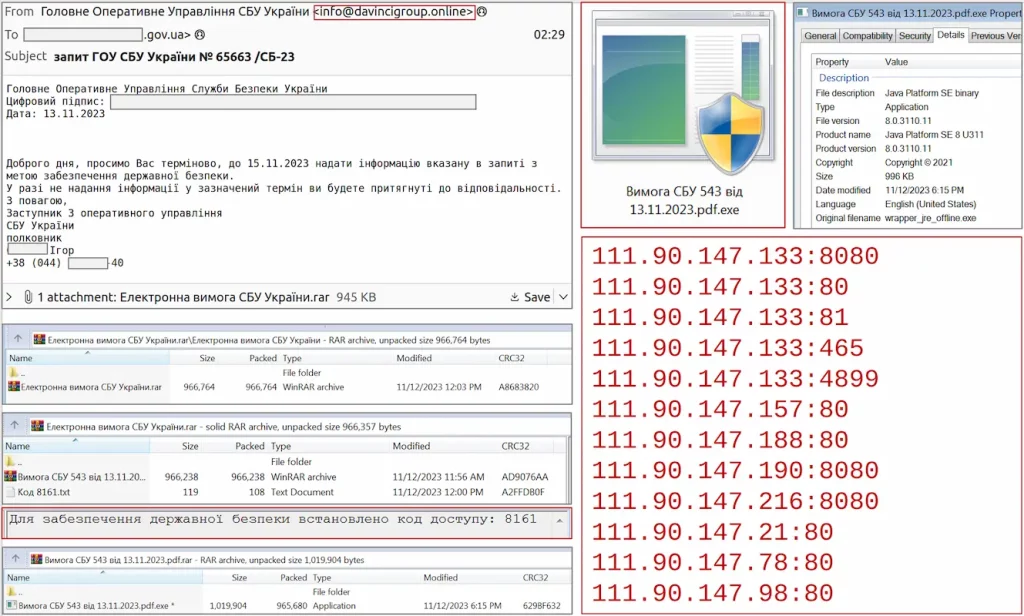

Dwa ataki z użyciem Remcos (link 1 i link 2) opisywał w listopadzie 2023 r. ukraiński CERT i szczerze przyznać trzeba, że masowe rozprzestrzenianie spamu z załącznikami RAR do ukraińskich władz nie jest czymś, czemu warto poświęcać większą uwagę. Jest to prymitywna próba dostarczenia malware do przypadkowego systemu, ale oddajmy atakującym, że do rozsyłania spamu wykorzystują wykupione ukraińskie domeny lub skradzione konta pocztowe, w tym jedno konto w rządowej domenie ukraińskiej, co może uśpić czujność.

Arsenał DaVinci

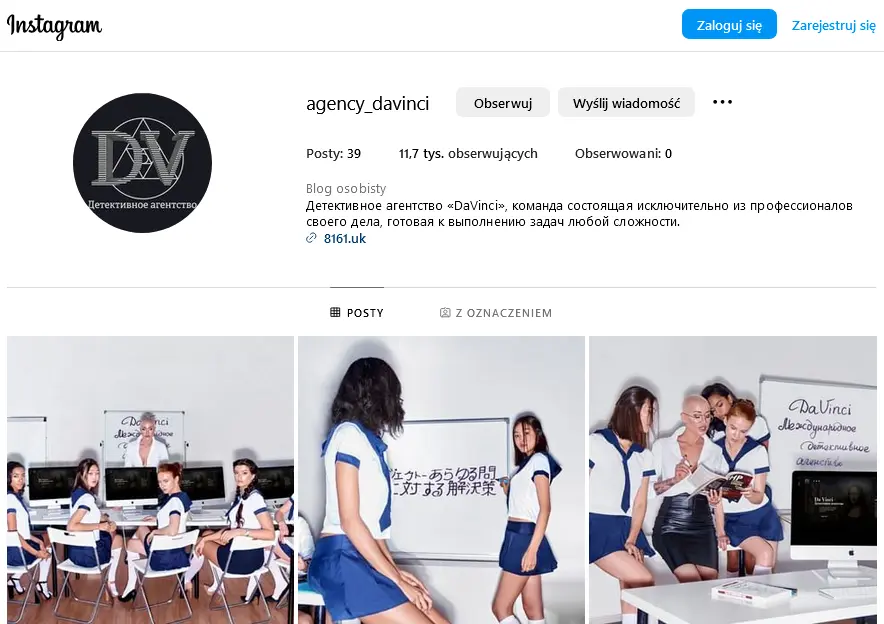

Za to wart odnotowania jest projekt DaVinci rozwijany przez hakerów z grupy UAC-0050.

Hakowanie kont mailowych, profili na portalach social media, kont do komunikatorów, uzyskiwanie zdalnego dostępu do komputerów, przeprowadzanie ataków DoS, wyszukiwanie informacji o skradzionych samochodach, niszczenie danych z innych komputerów i wiele więcej… To niektóre pozycje, które znajdują się w ofercie DaVinci.

Do reklamowania swoich usług używają kilku domen, a jedna z nich ciągle działa. Mają też konta na Facebooku (nie aktualizowane), Telegramie i Instagramie.

Zdaniem jednego z badaczy ugrupowanie w ten sposób chce zwrócić uwagę na swoje usługi. Ponadto opublikowane metadane przez ukraiński cert na temat grupy także było celem hakerów, aby zyskać rozgłos.

Bardzo interesujące opracowanie w pigułce na temat grupy, w tym używane techniki i taktyki, techniczne informacje dotyczące adresacji serwerów, używanych narzędzi itp. jest dostępne na tej stronie.

Hakerzy z tego ugrupowania (i nie tylko tego) w pierwszej kolejności używają adresów email do rozsyłania wiadomości. Zatem email jest wektorem ataku, na który warto zwrócić uwagę, i jeżeli tak się wcześniej już stało – przypomnieć sobie zasady i sprawdzić konfigurację zabezpieczenia poczty. Obowiązek prawny stosowania rekordów SPF i DMARC mają podmioty świadczące usługi poczty elektronicznej, ale to na klientach końcowych i tak spoczywa indywidualna odpowiedzialność za weryfikowanie tych zabezpieczeń, czy są one stosowane w praktyce. Prawidłowa konfiguracja tych rekordów w znaczący sposób wpływa nie tylko na bezpieczeństwo (ochrona przed podszywaniem się pod nadawcę), ale i samą dostarczalność maili.

Czy ten artykuł był pomocny?

Oceniono: 0 razy