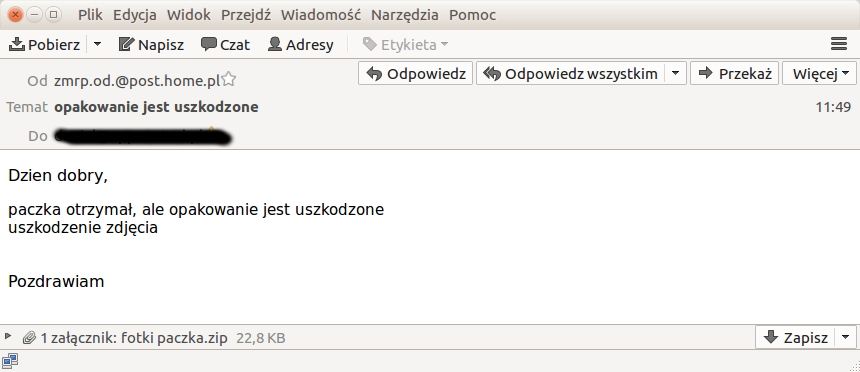

Jeżeli oczekujecie w najbliższym czasie na dostawę kuriera lub listonosza z Poczty Polskiej i przypadkiem otrzymacie takiego krótkiego maila […]:

Dzien dobry,

paczka otrzymał, ale opakowanie jest uszkodzone

uszkodzenie zdjęcia

Pozdrawiam

[…] musicie wiedzieć, że to zwykłe oszustwo, w dodatku kiepsko przygotowane. Miejmy tylko nadzieję, że dzięki takim i podobnym przypadkom, które już mieliśmy okazję opisywać, nasi czytelnicy oraz ich znajomi są już dostatecznie do-edukowani i szybko rozpoznają zagrożenie.

A jawi się ono pod postacią:

- nadawcy z adresu zmrp.od.(at)post.home.pl,

- adresu IP 155.214.129.181, który kieruje do USA,

- załącznika w postaci archiwum „fotki paczka.zip”, a w nim dwa pliki:

- IMG_00078_2017_02_08.jpeg.js

- uszkodzone 1-2,3,7.JPG.js

- pobrania ransomware Locky

Oba załączniki to właściwie to samo zagrożenie – downloadery ransomware Locky, które łączą się z C&C pod adresem „vecoresxo.co” i które podczas wykonywania się wysyłają do atakującego m.in. sekwencję zrealizowanych etapów oraz unikalne identyfikatory zainfekowanego komputera. Całkiem niedawno, bo w listopadzie ubiegłego roku trojan Nemucod był rozprzestrzeniany poprzez prywatne wiadomości na Facebooku.

- SHA1 pierwszego pliku: 191cb70cdfd5a372709165e926e6fbaa6b072fb3

- SHA1 drugiego pliku: c2ec73d10dba86290c9f2b86adaf177bbb7253d1

Na chwilę obecną tylko 2 antywirusy wykrywają zagrożenie na VirusTotal, chociaż uczulamy wszystkich badaczy, że stawianie znaku równości pomiędzy analizą behawioralną antywirusa na biurku użytkownika, a na serwerach VirusTotal to dwa różne światy. Jeden trochę bardziej wiarygodny, drugi mniej – niektórzy producenci już coś o tym wiedzą…

Wszystkim użytkownikom zalecamy szczególną ostrożność podczas analizowania wiadomości i załączników od nieznanych nadawców.

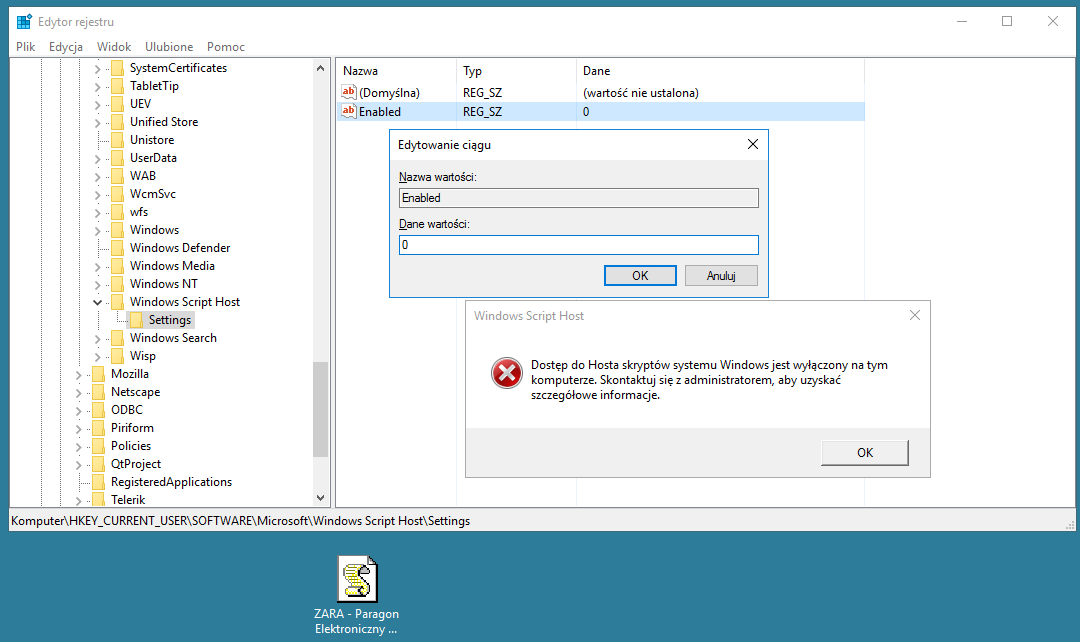

Jeżeli nie potrzebujecie lub nawet o tym nie wiecie, czy jest wam potrzebny systemowy wscript.exe do uruchamiania skryptów JS na własnych komputerze, to dla własnego bezpieczeństwa możecie go wyłączyć ustawiając / dodając do klucza „Settings” wartość „Enabled” ustawioną na „0”:

HKEY_CURRENT_USERSoftwareMicrosoftWindows Script HostSettings Dodaj: Enabled i ustaw na "0"

Od tej chwili żaden wirus ukrywający się pod postacią downloadera napisanego w Java Script nie będzie straszny.

Czy ten artykuł był pomocny?

Oceniono: 0 razy