Hotspot Shield, PureVPN i Zenmate — jeżeli korzystacie z usług VPN tych dostawców, to musicie wiedzieć, że każdy mógł poznać prawdziwy adres IP i waszą lokalizację. Wszystkie wrogie wam organizacje, rządy państw lub osoby fizyczne mogły zidentyfikować adres IP sieci, do której byliście wpięci. Jeżeli nie jesteście na cenzurowanym, a usługi VPN używacie do omijania blokowanych zasobów internetowych, czy chociażby szyfrowania połączenia pomiędzy siecią firmową / domową a urządzeniem w innej lokalizacji, to znaczenie poniższych luk możecie traktować z pewną dozą dystansu, ciągle trzymając rękę na pulsie. Problem dla Hotspot Shield został już załatany, co nie oznacza, że nic się nie stało. PureVPN i Zenmate zaliczają większą wpadkę.

Te usługi VPN ujawniały lokalizację użytkownika

1. Zacznijmy od dostawcy Hotspot Shield, o którym wiadomo na tę chwilę najwięcej. Trzy luki zostały już naprawione. Znaleziono je w darmowej wtyczce do przeglądarki Chrome. Poniższe podatności nie dotyczą aplikacji na komputery stacjonarne i smartfony.

CVE-2018-7879: podatność w rozszerzeniu dla Chrome pozwalała przekierować ruch internetowy do złośliwej witryny;

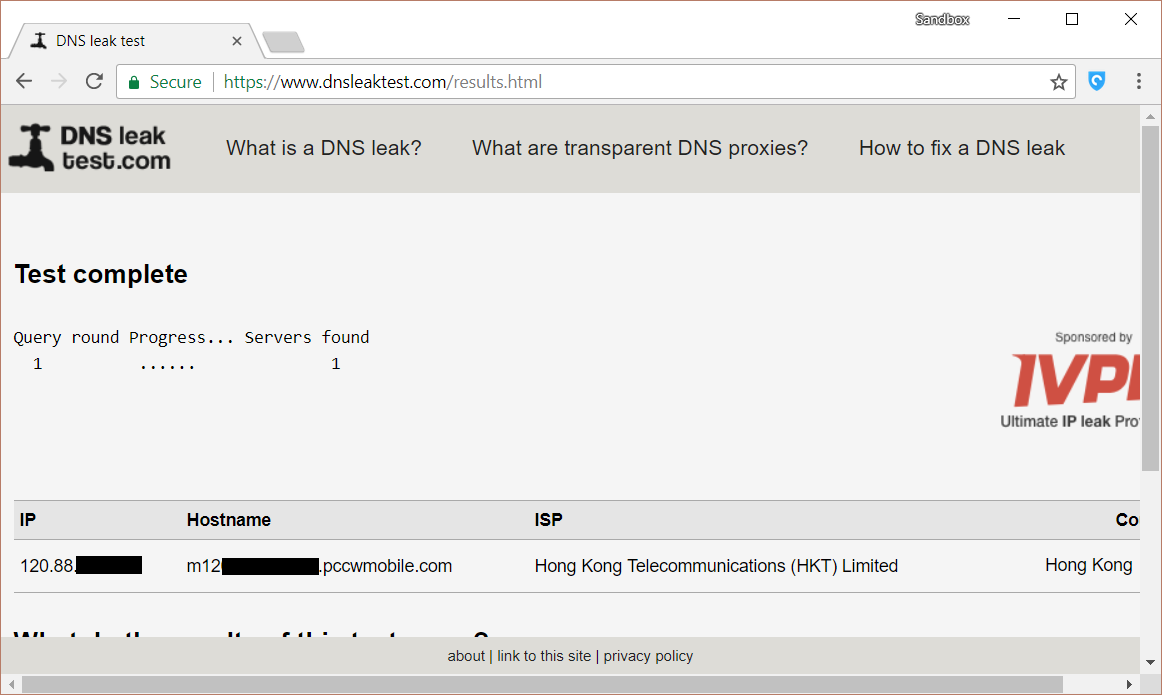

CVE-2018-7878: dostawcy serwerów DNS mogli monitorować odwiedzane przez użytkownika strony internetowe;

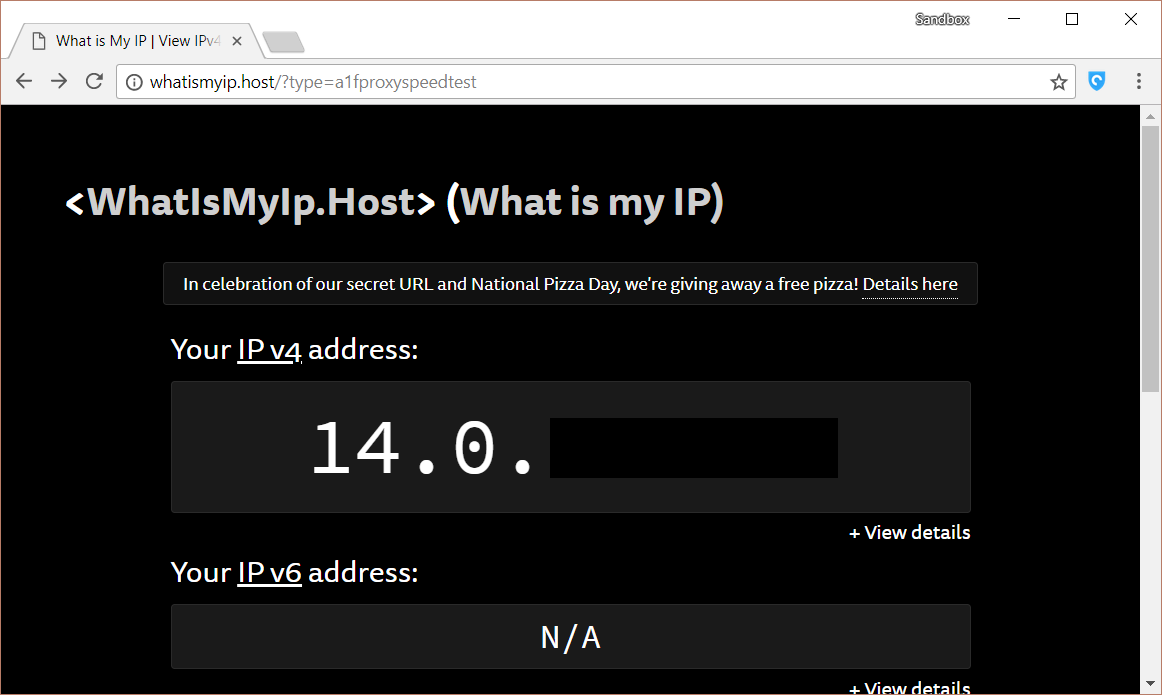

CVE-2018-7880: odwiedzenie strony ze słowem „localhost” lub „type=a1fproxyspeedtest” w adresie URL pozwalało tymczasowo „wyłączyć” usługę VPN:

let whiteList = /localhost|accounts.google|google-analytics.com|chrome-signin|freegeoip.net|event.shelljacket|chrome.google|box.anchorfree|googleapis|127.0.0.1|hsselite|firebaseio|amazonaws.com|shelljacket.us|coloredsand.us|ratehike.us|pixel.quantserve.com|googleusercontent.com|easylist-downloads.adblockplus.org|hotspotshield|get.betternet.co|betternet.co|support.hotspotshield.com|geo.mydati.com|control.kochava.com/;if(isPlainHostName(host) || shExpMatch(host, '*.local') || isInNet(ip, '10.0.0.0', '255.0.0.0') || isInNet(ip, '172.16.0.0', '255.240.0.0') || isInNet(ip, '192.168.0.0', '255.255.0.0') || isInNet(ip, '173.37.0.0', '255.255.0.0') || isInNet(ip, '127.0.0.0', '255.255.255.0') || !url.match(/^https?/) || whiteList.test(host) || url.indexOf('type=a1fproxyspeedtest') != -1) return 'DIRECT';

2. Informacje o dostawcy Zenmate nie zostały ujawnione, ponieważ nie sprostał on jeszcze zgłoszonym problemom.

3. PureVPN — jak wyżej. Na razie nie wiadomo, czy zgłoszone luki zostały naprawione.

Co zrobić, jeśli ktoś korzysta z Hotspot Shield, PureVPN lub Zenmate?

Użytkownicy HotSpot Shield mają najłatwiej. Właściwie nic już nie muszą robić. W ich przypadku luki zostały załatane, a rozszerzenie do Chrome zostało już zaktualizowane. Podkreślamy raz jeszcze, że luki nie dotyczyły aplikacji dla smartfonów i komputerów.

Klienci PureVPN i Zenmate są w znaczenie gorszej sytuacji. Nie dość, że informacje techniczne nie są znane, to również nie wiadomo, czy problemy dotyczą wyłącznie rozszerzeń do przeglądarek (a to jest pewne jak amen w pacierzu), czy dodatkowo aplikacji dla różnych systemów operacyjnych. Na obecną chwilę odradzamy korzystania z usług VPN tych dostawców, jeżeli boicie się, że ktoś pozna wasz prawdziwy adres IP. Badacze z portalu vpnMentor, którzy wykryli wszystkie podatności, rekomendują, aby zwrócić się do dostawcy z żądaniem natychmiastowego naprawienia zgłoszonych błędów bezpieczeństwa.

Co z pozostałymi dostawcami? Redakcja vpnMentor twierdzi, że rozszerzenia lub aplikacje innych dostawców usług VPN również mogą posiadać mniej lub bardziej poważne błędy prowadzące do ujawnienia prawdziwego adresu IP użytkownika. W krajach, gdzie prawnie zabronione jest korzystanie z VPN-ów, konsekwencje mogą być poważne.

Na początku 2017 roku pięciu badaczy z różnych zakątków świata przeprowadziło analizę wielu znany aplikacji VPN na Androida. Okazało się, że większość z nich nadaje się tylko na śmietnik.

Tematyka portalu vpnMentor ściśle jest powiązana z ochroną prywatności w Sieci. Czytelnicy zainteresowani prywatnością i bezpieczeństwem znajdą tam m.in. polecanych dostawców usług VPN.

Czy ten artykuł był pomocny?

Oceniono: 0 razy