Jak informuje CERT Polska, w sieci pojawił się malware, który potrafi skutecznie podmienić nasz numer konta na inny numer konta, który jest używany przez cyberprzestępców. Sam malware jest napisany w Visual Basic 6 a zasada działania jest banalnie prosta. Tak prosta, że aż trudna do wymyślenia.

![]() Proces infekcji następuje po otworzeniu załącznika .scr, który znajduje się w archiwum i podszywa się pod plik PDF. Po otworzeniu malware dodaje wpis do rejestru, aby mógł być uruchamiany za każdym razem przy starcie systemu:

Proces infekcji następuje po otworzeniu załącznika .scr, który znajduje się w archiwum i podszywa się pod plik PDF. Po otworzeniu malware dodaje wpis do rejestru, aby mógł być uruchamiany za każdym razem przy starcie systemu:

>HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

Dodatkowo, ukrywa swoją obecność przejmując wywołanie niektórych funkcji WinAPI. Dzięki temu, mimo obecności wpisu w rejestrze ciężko jest odnaleźć plik na dysku, gdyż nie jest widoczny nawet po włączeniu opcji pokazywania plików ukrytych i systemowych.

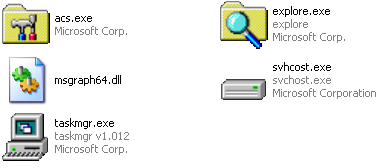

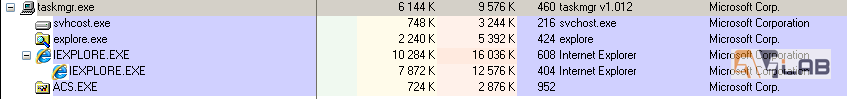

Po otworzeniu pliku SCR malware uruchamia wszystkie wyżej pokazane komponenty w następującym celu: połączeniu się z serwerem Command and Control (C&C) za pomocą procesu TASKMGR.EXE z protokołu systemowego SMTP (protokół poczty, bardzo popularny), który jest obsługiwany przez chyba wszystkie programy do obsługi poczty w systemie Windows (np. Outlook, Thunderbird, The Bat, i inne). Malware wysyła wiadomość logując się ustalonymi danymi w kodzie oprogramowania. E-mail zawiera także informacje o systemie użytkownika i nazwie. W ten sposób cyberprzestępcy mogą śledzić stan infekcji. Poza tym, wysyłane jest żądanie do protokołu HTTP strony, która generuje statystyki odwiedzin.

Jak działa malware?

Kiedy chcemy zapłacić za zakupiony towar na aukcji, czy opłacić fakturę, zazwyczaj kopiujemy numer konta co jest wielkim ułatwieniem niż przepisywanie go ręcznie. Skopiowane dane do schowka systemowego, które zawierają 26 cyfr lub są w formacie

xx xxxx xxxx xxxx xxxx xxxx xxxx (x – losowa cyfra). Kiedy skopiowany numer konta wklejamy w dowolne pole tekstowe, jest on podmieniany na inny numer konta, zapisany w kodzie malware.

http://www.youtube.com/watch?feature=player_embedded&v=TjOOaWE4Vq4

Oznacza to, że za każdym razem kiedy kopiujemy jakikolwiek numer rachunku do schowka, może się to zdarzyć na przykład przy kopiowaniu numeru rachunku:

- z faktury, którą chcemy zapłacić,

- ze strony internetowej aukcji, gdy chcemy zapłacić za nią przelewem,

- z wiadomości e-mail zawierającej numer rachunku, na który mamy dokonać wpłaty,

- z komunikatora internetowego, gdy koleżanka bądź kolega wysyła nam swój numer konta do dokonania przelewu.

Jak pisze Cert, malware jest skierowany głównie do polskich użytkowników. Do tej pory zostało zainfekowanych ponad 3000 użytkowników. Więc jeśli nie chcesz mieć wyczyszczonego konta, sprawdzaj skopiowane numery kont pod kątem ich poprawności.

Poniżej MD5 analizowanych sampli przez Cert Polska

6c0a2b3c59ef0cc1df5a74347c646460 acs.exe

0af108f988b4d7ba00a041c4b5147d37 explore.exe

09ea238ec02f1c61b0af4d9596a0e90e svhcost.exe

c8efcb9657e1b16ba8a926558479e152 taskmgr.exe

303182dd4b3d32bc523153793e5d771f AcroRd.exe

Opracowano na podstawie artykułu z CERT.pl

Czy ten artykuł był pomocny?

Oceniono: 0 razy