Na początku marca na „podziemnym rynku” pojawiła się oferta nowego botnetu nazwany przez swoich twórców „Beta Bot”. Biorąc pod uwagę ogromną ilość funkcji oferowanych przez złośliwe oprogramowanie sprzedawane jest ono za naprawdę niewielką pieniądze – mniej niż 500€. Większość funkcji to standardowe rozwiązania dostępne we współczesnych botach jak: różne metody ataków DoS, możliwość zdalnego łączenia z siecią, formularze przechwytujące i inne formy kradzieży informacji. Szczególną uwagę pracowników G Data SecurityLabs zwróciła funkcja „Disable Anti Virus”! Zgodnie z reklamą dostępną na jednym z podziemnych for internetowych oferujących złośliwe oprogramowanie Beta Bot potrafi wyłączyć ochronę ponad 30 programów antywirusowych.

Jak działa bot?

Po zainstalowaniu na komputerze Beta Bot przeszukuję dysk celem odnalezienia oprogramowania antywirusowego będącego w jego bazie. Po odnalezieniu softu złośliwe oprogramowanie rozpoczyna atak na antywirusa poprzez zabijanie procesu edytując wpisy w rejestrze lub wyłączając aktualizację. W zależności od zainstalowanego oprogramowania zabezpieczającego Beta Bot próbuję także obejść zabezpieczenie Firewall wykorzystując do tego programy przepuszczane przez zaporę jak Internet Explorer.

UAC (Users Access Control) – wszystko to kwestia uprawnień

W najnowszych systemach operacyjnych mamy dwa rodzaje uprawnień: niskie dla użytkowników oraz tzw. wysokie dla administratorów. W przeciwieństwie do administratora użytkownik nie może zmienić najistotniejszych ustawień systemu. Jeżeli użytkownik rozpocznie proces, ten otrzymuję uprawnienia zgodne z uprawnieniami jego inicjatora. Zgodnie z tym procesy także możemy rozróżniać dzięki nadanym im uprawnieniom.

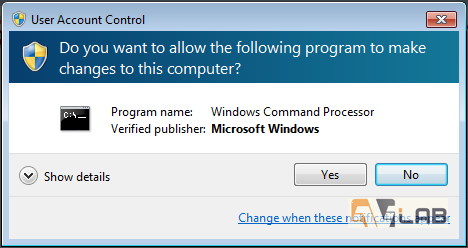

Procesy z niskimi uprawnieniami nie mogą modyfikować tych z wyższymi. Natomiast procesy z podwyższonym uprawnieniami mogą modyfikować oba rodzaje procesów. Dodatkowo procesy dziedziczą uprawnienia po sobie. By zapobiec szkodzącemu systemowi złośliwemu oprogramowaniu, podniesienie uprawnień zostało uznane za jedno z najbardziej krytycznych działań. Decyzja o nadaniu większych uprawnień pozostaje w rękach użytkownika. Okno UAC dostarcza podstawowych informacji o programie dla którego mają zostać zwiększone uprawnienia by ułatwić podjęcie decyzji. Beta Bot wykorzystuję interfejs komunikacyjny UAC i poprzez metody socjotechniczne próbuję uzyskać zwiększenie uprawnień uzyskując na to zgodę użytkownika.

Więcej wiadomości na temat UAC od Microsoft:

http://windows.microsoft.com/pl-pl/windows-8/what-are-uac-settings

Techniki Beta Bot

Niektóre złośliwe programy mogą działać na niskich uprawnieniach ponieważ wciąż daję im to możliwość modyfikacji procesów z takimi samymi uprawnieniami i dokonywać szkód na zainfekowanej maszynie. Jednak programy antywirusowe działają ze zwiększonymi uprawnieniami gdyż muszą mieć dostęp do wszystkich zasobów systemu dzięki czemu zapewniają nam maksimum bezpieczeństwa. Dlatego by zaatakować oprogramowanie antywirusowe Beta Bot musi zwiększyć swoje uprawnienia. By osiągnąć ten cel twórcy malware wykorzystali dwa triki.

Pierwszy to wykorzystanie procesu Windows cmd.exe i zapytania o uprawnienia dla niego. Wiersz poleceń wywołuję także uruchomienie Beta Bot co powoduję zapytanie o zwiększenie uprawnień dla procesu systemowego, jeżeli użytkownik wyraził zgodę hakerzy osiągnęli swój cel, Beta Bot dziedziczy uprawnienia po cmd.exe. Przestępcy wykorzystują zaufanie do aplikacji Microsoftu oraz liczą na szybką decyzję użytkownika.

Jeżeli przyjrzymy się dokładniej i rozwiniemy detale zauważymy, że cmd.exe rozpoczyna proces Beta Bot exe. Użytkownik myśląc, że nadaje uprawnienia procesowi Microsoftu sprowadza niebezpieczeństwo na swój komputer.

Szczęśliwie wielu użytkowników jest podejrzliwych w stosunku do pojawiających się znikąd komunikatów UAC z prośbą o zezwolenie na zwiększenie uprawnień. Aby rozwiązać ten problem Beta Bot prezentuję uzasadnienie przed wyświetleniem okna z zapytaniem – fałszywą wiadomość na temat uszkodzonych folderów w Dokumentach użytkownika oraz „Critical Disk Error”. Ma to na celu przestraszyć ofiarę i wymusić na niej reakcje mającą zapobiec potencjalnej utracie ważnych informacji i plików.

Hakerzy proponują dwa rozwiązania fikcyjnego problemu, oba obiecują przywrócenia utraconych folderów. Jeżeli klikniemy na jedno z proponowanych rozwiązań ukaże się nam okno UAC z zapytaniem o zwiększenie uprawnień dla cmd.exe.

Kiedy Beta Bot uzyska już zwiększenie swoich uprawnień, rozpoczyna atak na zainstalowane oprogramowanie zabezpieczające. By nie ograniczać się do jednego kraju złośliwe oprogramowanie jest w stanie kreować okna dialogowe w ponad 10 językach.

Jak nie paść ofiarą

Hakerzy tworząc swoje programy często używają różnych form zastraszania. Nawet w sytuacjach awaryjnych, krytycznych które na pierwszy rzut oko wyglądają wiarygodnie musimy zachować spokój i zweryfikować podane informacje. Pomyśl o tym – czy system Windows naprawdę musi zwiększyć uprawnienia swojego własnego procesu aby naprawić błąd na dysku twardym komputera? Nie, absolutnie nie.

- Pomyśl zanim klikniesz. Czytaj komunikaty i nigdy bezmyślnie nie przyciskaj guzików „Tak” lub „Ok” w oknach dialogowych. W razie wątpliwości poradź się znajomego lub poszukaj informacji na temat procesu w sieci.

- Chroniony przez oprogramowanie antywirusowe. Każdy użytkownik Internetu powinien korzystać z kompleksowych rozwiązań bezpieczeństwa oferowanych przez najnowsze oprogramowanie antywirusowe. Programy G Data oferują funkcję tuningu systemu oraz czyszczenia rejestru sprawiając, że komputer działa jeszcze szybciej i stabilniej.

- Zamknij luki bezpieczeństwa. System operacyjny i programy z których korzystasz powinny być zaktualizowane do najnowszych dostępnych w danej chwili wersji (service pack, aktualizacje, patche). Przestarzałe oprogramowanie, którego producent nie wspiera już aktualizacjami powinno zostać definitywnie odinstalowane

Źródło: G Data Polska

Czy ten artykuł był pomocny?

Oceniono: 0 razy