Podatność w WinRAR, opisana przez ESET i rozszerzona o dodatkowy kontekst dzięki Google Threat Intelligence, jest jednym z tych problemów bezpieczeństwa, które wyglądają niepozornie, ale mogą dotknąć tysięcy nieświadomych użytkowników oraz firm korzystających z oprogramowania do archiwizowania danych. Chodzi o lukę umożliwiającą zapis plików poza katalogiem wskazanym przez użytkownika podczas rozpakowywania archiwum RAR.

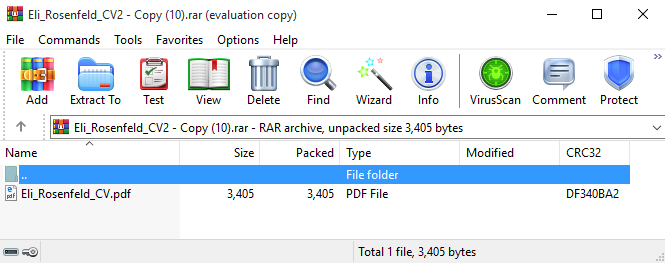

Technicznie problem opiera się na błędnej obsłudze ścieżek w archiwach RAR, połączonej z wykorzystaniem Alternate Data Streams w NTFS. Atakujący przygotowuje archiwum w taki sposób, aby nazwa pliku wyglądała niewinnie, na przykład jak dokument PDF, ale w rzeczywistości zawiera dodatkowy strumień danych oraz spreparowaną ścieżkę katalogów. WinRAR nieprawidłowo waliduje taką ścieżkę i pozwala na zapis pliku poza katalogiem docelowym.

Przypuśćmy, że podczas rozpakowywania złośliwy plik może trafić bezpośrednio do folderu autostartu Windows albo w inne miejsce, z którego zostanie automatycznie uruchomiony przy następnym logowaniu użytkownika. Wszystko dzieje się bez żadnych alertów, ostrzeżeń czy pytań o zgodę – o ile nie zadziałają mechanizmy bezpieczeństwa i o ile brakować będzie odpowiednich artefaktów / wskaźników kompromitacji w rozwiązaniach do monitorowania bezpieczeństwa Windows. Z perspektywy ofiary wygląda to jak zwykłe rozpakowanie archiwum.

WinRAR starszy niż 7.13 jest podatny (7.12 w dół)

Podatność CVE-2025-8088 w WinRAR została odkryta i ujawniona w lipcu 2025 roku przez badaczy z firmy ESET. Błąd polegał na przeprowadzenie ataku typu path traversal. Dzięki temu złośliwe pliki mogły trafić do katalogów systemowych lub autostartu Windows.

Pierwsze obserwowane przypadki realnego wykorzystania tej luki miały miejsce już w połowie lipca 2025 i dotyczyły kampanii spear-phishingowych, w których ofiary otrzymywały spreparowane archiwa wyglądające jak zwykłe dokumenty. WinRAR w wersjach starszych niż 7.13 nie neutralizował ścieżek z ADS i podczas rozpakowywania wykonywał zapis w nieoczekiwanych lokalizacjach.

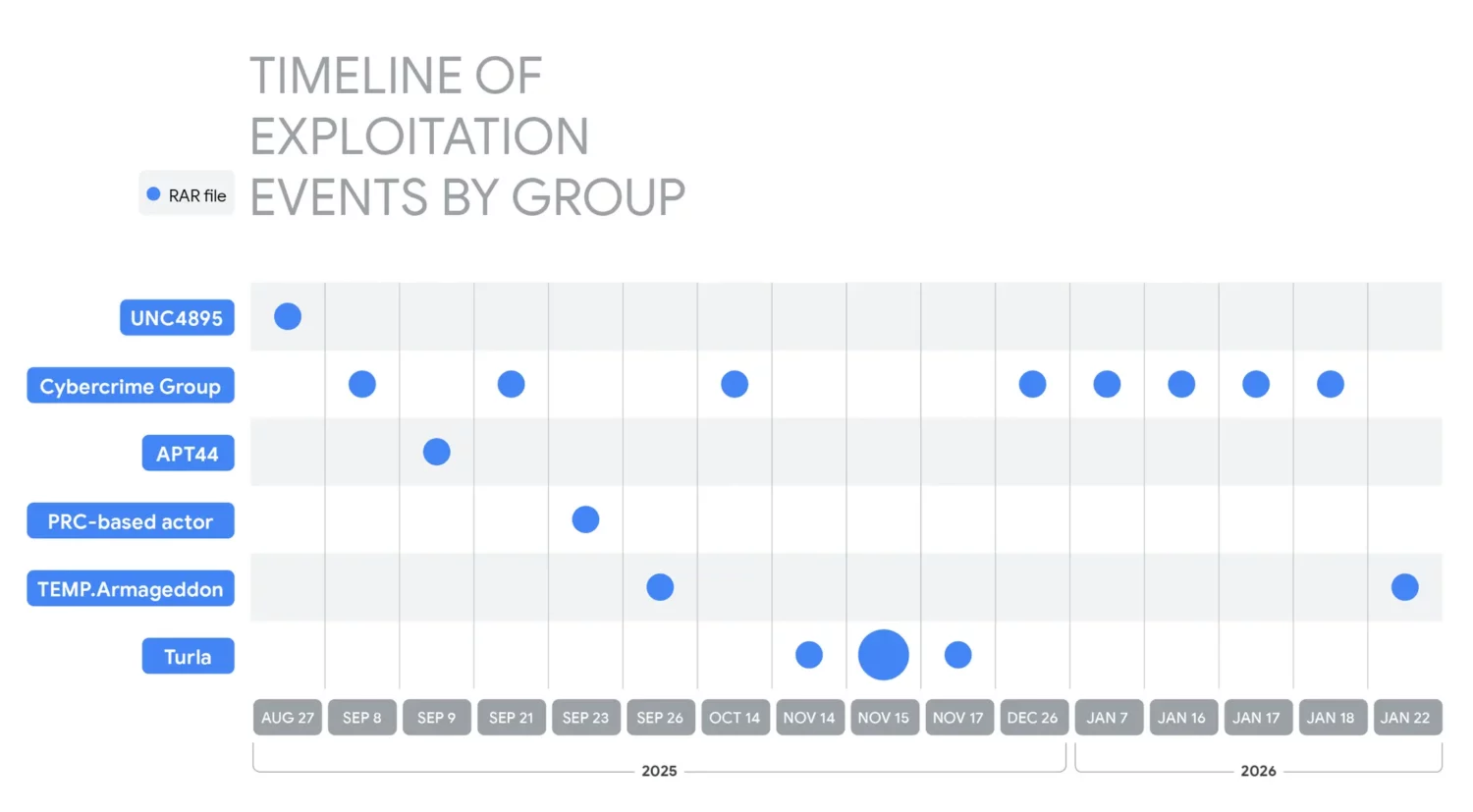

Zanim poprawka pojawiła się w wersji WinRAR 7.13, luka była wykorzystywana aktywnie w atakach przez różne grupy. Jeden z głównych aktorów, powiązany z Rosją zespół znany jako RomCom (również Storm-0978/UNC2596), używał tej podatności do dostarczania backdoora i narzędzi zdalnego dostępu RAT (remote access trojan). Według raportów Google Threat Intelligence Group exploity były także adaptowane przez inne grupy, zarówno finansowo motywowane, jak i państwowe, łącznie z aktywnością przypisywaną podmiotom powiązanym z Rosją i Chinami.

Dodatkowo teraz Google podaje, że z podatności korzystają grupy nastawione na szybki zysk finansowy, jak i aktorzy powiązani z państwami, prowadzący operacje szpiegowskie. W praktyce oznacza to, że exploit był/jest wystarczająco stabilny i prosty, aby używać go masowo.

Na przykład plik w archiwum RAR może mieć złożoną nazwę, połączoną ze złośliwą ścieżką:

../../../../../Users/<user>/AppData/Roaming/Microsoft/Windows/Start Menu/Programs/Startup/malicious.lnk

Sytuację pogarsza fakt, że WinRAR nie posiada mechanizmu automatycznych aktualizacji (oczywiście w wersji darmowej). Dlatego nawet po wydaniu poprawki duża liczba użytkowników nadal korzysta z podatnych wersji programu, nie mając świadomości, że zwykłe archiwum RAR może być wektorem ataku porównywalnym z plikiem wykonywalnym EXE.

Nowe informacje od Google są dobrym przypomnieniem, że archiwa nie są bezpieczne – z punktu widzenia systemu operacyjnego to po prostu kolejny plik, w jakiś sposób parsowany, który może stać się nośnikiem przenoszenia malware.

W związku z powyższym w zasadzie nie ma możliwości obrony przed tego rodzaju wykonaniem złośliwego kodu. Człowiek nie jest w stanie śledzić wszystkich podatności dla swojego oprogramowania. W tym konkretnym przypadku izolacja systemu nie jest wystarczająca.

Warto korzystać z renomowanych rozwiązań antywirusowych, które od lat utrzymują wysoki poziom ochrony, szczególnie podczas pracy z dokumentami i bankowością online (zobacz nasz najnowszy test). Ponadto można korzystać z polecanych przez AVLab rozwiązań bezpieczeństwa pod tym linkiem. A już niedługo opublikujemy obszerną lekturę z podsumowania naszych testów w roku 2025, która będzie zawierała ciekawe zestawienie kilkudziesięciu pakietów bezpieczeństwa dla sektora MŚP oraz użytkowników indywidualnych. Mamy nadzieję, że nasze testy pomogą w wyborze odpowiedniego rozwiązania ochronnego i przyczynią się do bezpieczniejszego dostępu do danych cyfrowych.

Czy ten artykuł był pomocny?

Oceniono: 1 razy