Co najmniej przez ostatnie kilka godzin użytkownicy Opery zostali wystawieni na e-zagrożenia pochodzące z owianego złą sławą pakietu exploitów Blackhole.

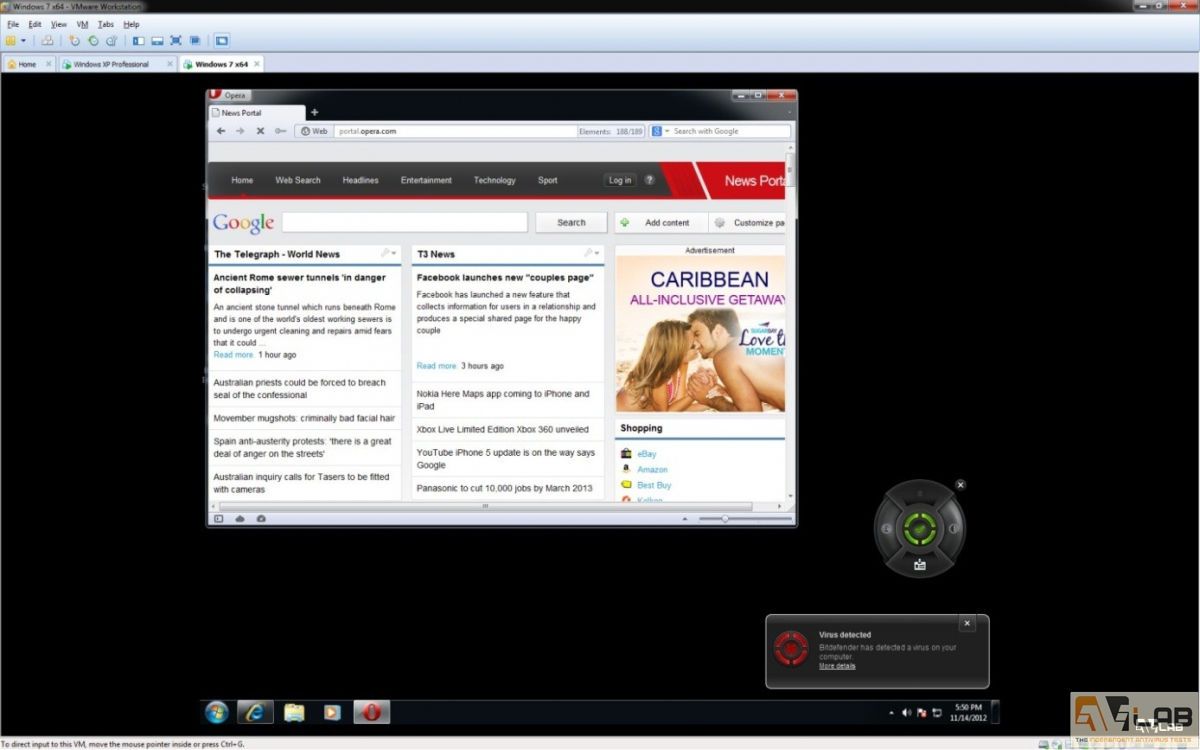

W dniu wczorajszym zautomatyzowany systemy skanowania Bitdefender zaalarmował nas, że złośliwy skrypt ładowany przez adres hxxp://portal.opera.com przekierowuje użytkowników do złośliwej strony zawierającej osławionego exploita Blackhole. Prawdopodobnie skrypt został załadowany przez reklamę firmy trzeciej, praktyka ta powszechnie znana jest jako malvertising.

Ukryty i zakamuflowany kawałek kodu w stronie domowej portalu Opera włącza iframe, który ładuje szkodliwą zawartość z zewnętrznego źródła. Jeśli użytkownik Opery nie zmienił domyślnej strony głównej, aktywna szkodliwa treść jest ładowana ze strony (g [usunięto] 750.com/in.cgi), za każdym razem gdy otwierana jest przeglądarka.

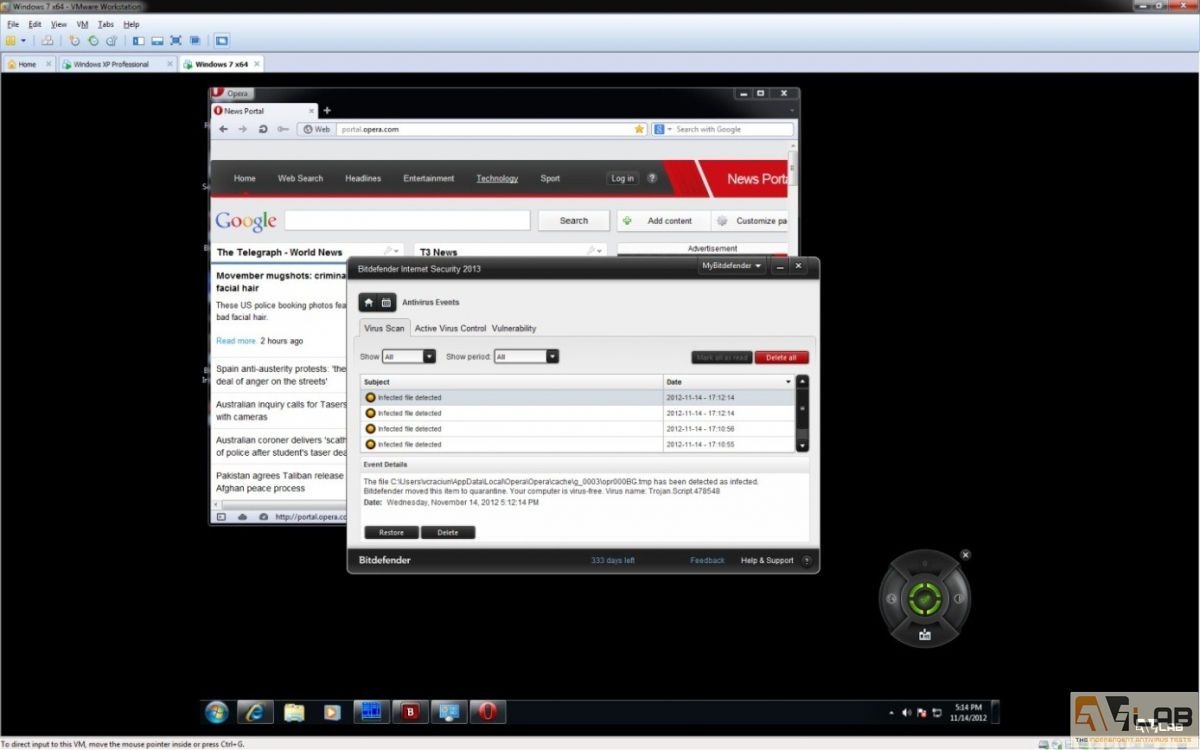

Ta złośliwa strona kryje w sobie zestaw exploitów blackhole (dostaliśmy próbki w pliku PDF uzbrojonego w expliota CVE-2010-0188), które zarażają pechowego użytkownika nowo skompilowany wariant Zbota, zidentyfikowanego przez Bitdefender jako trojan. Zbot.HXT.

Malware Zbot pochodzi z serwera w Rosji, który najprawdopodobniej także padł ofiarą ataku hackerów, pozwalając na nieautoryzowanego dostępu przez FTP.

Bitdefender wykrywa ukryty skrypt jako Trojan.Script.478548; złośliwa strona ładowana przez portal Opera również została zablokowana od momentu pojawienia się ataku za pomocą blokera URL w chmurze..

Jeśli masz jakiekolwiek wątpliwości co do tego, czy padłeś ofiarą tego ataku, uruchom 60-sekundowy QuickScan, który dostępny jest na stronie internetowej Bitdefender Quickscan website.

Ten artykuł jest oparty na informacji technicznej udostępnionej przez Cristine Vatamanu i Razvan Benchea, analityków Bitdefender.

Czy ten artykuł był pomocny?

Oceniono: 0 razy