W tym tygodniu w internecie pojawiły się informacje, które podają w wątpliwość bezpieczeństwo komunikatora UseCrypt Messenger. Podważają też strategię rozwoju tego oprogramowania, służącego do anonimowej komunikacji tekstowej i szyfrowanych rozmów głosowych.

Komunikator, w zależności od tego, do czego jest używany, posiada implementację algorytmów szyfrowania ZRTP+AES-256 lub end-to-end, dlatego poznanie cudzej korespondencji, podsłuchanie w czasie rzeczywistym prawidłowo zabezpieczonych smartfonów, nie jest możliwe. Te „audyty bezpieczeństwa”, analizy użytkowników, o których wspominamy w tytule, opisujemy poniżej.

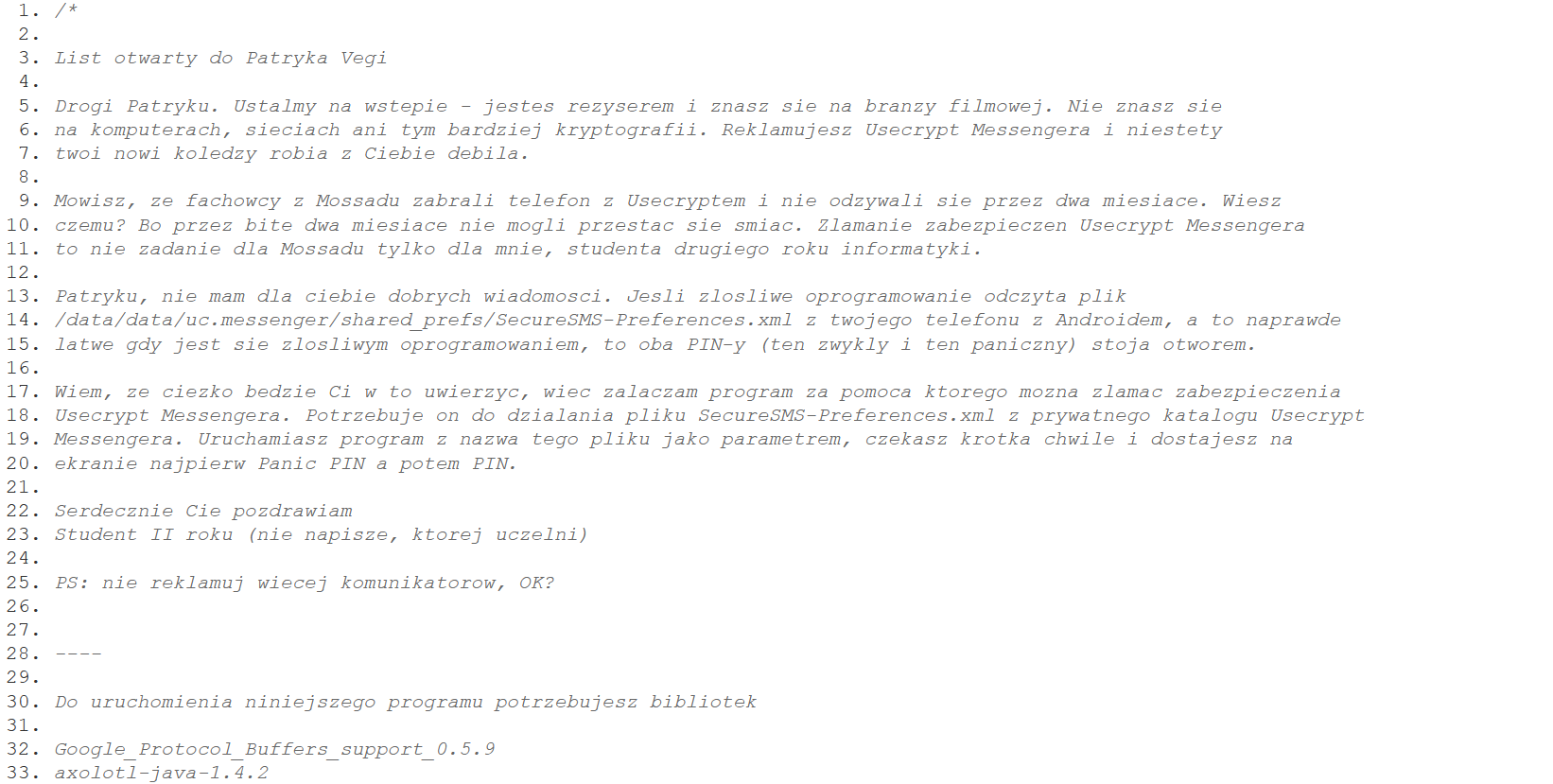

Anonimowy kod łamiący Panic Code UseCrypta na Pastebin

W niedzielę 14 lutego 2021 roku na portalu Pastebin wklejono taką oto informację: https://pastebin.pl/view/9666e25d. Producent zareagował na „wklejkę” (poniżej zamieszczamy oficjalne stanowisko firmy UseCrypt na Facebooku).

Hej Kochani!

Kilku z Was odzywało się do nas w sprawie tajemniczego studenta II roku (ciekawe, że anonimowy…)

Odnosząc się do wpisu „studenta 2 rok” Usecrypt Polska sp. z o. o. oświadcza, co następuje:

Wytworzony kod nie wykorzystuje żadnych luk oprogramowania Usecrypt Messenger

Wytworzony kod ma na celu dokonanie pełnego przeglądu możliwych do wykorzystanie haseł, co jednoznacznie pokazuje, iż nie ma lepszego ataku na zabezpieczenia aplikacji niż pełen przegląd

Autor posłużył się manipulacją wykorzystując poziom siły hasła, który wyraźnie został oznaczony przez aplikację Usecrypt Messenger jako hasło bardzo słabe. Są to zaledwie 4 cyfry, czyli ledwie 10000 kombinacji.

Wykorzystując powyższą manipulację próbuje zdyskredytować mechanizmy bezpieczeństwa, które są uznanymi standardami światowymi (np. PBKDF2)

Autor pośrednio udowodnił, że hasło nie jest przechowywane na urządzeniu, a konieczne jest jego odgadnięcie poprzez atak siłowy. Potwierdził zatem to, co ustalili eksperci z Mossadu.

Autor pokazał jak ważna jest funkcjonalność Usecrypt Messenger pokazująca siłę wykorzystywanego hasła. Dziękujemy za pochwały

Na Pastebin także i inne osoby próbowały wyjaśnić, co tak naprawdę opublikował anonimowy student:

Odpowiedź na kod studenta informatyki: https://pastebin.pl/view/c4a7d61b

Słabe to. Takie zaliczenie z 3 tygodnia zajęć z JAVA. Aby ten atak dalej pociągnać należy nie robić brutalforca na kolejne piny od 0 do 9999, tylko wyciągnac hashe i wrzucić do łamania na jakąs potężną maszynke z hashcatem, np amazon p3.16xlarge z ładnym benchmarkiem.

https://hashcat.net/forum/thread-6972.html

Prędkość na 8 kartach Tesla V100-SXM2-16GB na maszynce typu p3.16xlarge to Speed.Dev.#*…..: 51148.5 kH/s

Sprawdzamy, ile czasu to zajmie, przyjmując 15 MHashy/s:

https://www.bee-man.us/computer/password_strength.html

I jeśli PIN jest 8 znakowy to takie łamanko potrwa 16 minut, czyli mieścimy się w 10 $ za maszynke na godzinę.

10 cyferek PIN to juz ponad 1 dzień obliczeń , co daje jakieś 300$.

12 cyferek to już 16 tygodni łamania.

A jak jest to hasło alfanumeryczne zamiast PINu, to mozna do końca łamania nie dożyc.

8 znaków małe i duże literki i cyferki to już 70 latek łamania.

Dodatkowo trzeba jeszcze złamać zabezpieczenia telefonu, aby dobrać się do pliku z preferencjami w /data/data/ – nie da się wejść przez adb ani nie ma tego w backupie.

Więc generalnie – jak masz hasełko zamiast PINu 4 cyfrowego to mozna spać spokojnie.

Jeszcze inna odpowiedź: https://pastebin.pl/view/5b29aa49

Nie ma co się podniecać, zgadzam się z Juzkiem i autorem następnej wklejki.

Student, jak byś przyszedł do mnie na wykłady z taką rewelacją, dostał byś 3 za dobre chęci :))) ale tylko za dobre chęci.

Tworząc środowisko „laboratoryjne” (root, później instalka uc) do uzyskania pliku SecureSMS-Preferences.xml i załadowanie hasła 4 znakowego składajacego się z samych liczb jest troszkę śmieszne.

Pomysł fajny ale nie realny do wykonania na prawdziwym przykładzie, gdzie wiadomo narpierw trzeba dostać się do telefonu, poprzez przełamanie blokady w postaci pinu lub wzorka itp. (a jeszcze czasem dodatkowo zdjęcie blokady z secureboota), później jego z rootowanie, a jak wiemy w większości sytuacji przy tym punkcie przywrócimy telfon do fabryki, czyli po danych :)))

ale nawet jak nam się to uda , to co to za rewelacja? użyć brutala na czterocyfrowe hasło, każdy kumaty da tam minimum 6 znaków i to alfanumerycznie. Oczywiście ufedem można powyciągać fizykę w większości modeli telefonów i później sobie na spokojnie powyciągać potrzebny nam plik. Ale bardziej złożone hasło niż „1111”, tak jak pisał Juzek , może nam dać kilkadziesiąt lat łamania:) A więc kochany studencie, napisałem to jak najprościej jak można i w bardzo infantylnej formie, żebyś ogarną, że jak gdzieś można wykorzystać brutala to nie znaczy że coś złamiesz i odkryłeś dziurę :)))) jak pisałem „3” na zachętę, i postaraj się z takimi rewelacjami falstartów nie robić. :)))))

Analiza na portalu Zaufana Trzecia Strona

Dzisiaj rano redaktor naczelny portalu Z3S.pl opublikował zebrane informacje, które mogą podważać profesjonalizm firmy UseCrypt, stojącej za komunikatorem. Być może z etapu projektowania infrastruktury sieciowej, jak i aplikacji, nieumyślnie pozostawiono pewne elementy, które nie znajdowały się pod bezpośrednią kontrolą spółki UseCrypt? Tego się nie dowiemy, ponieważ nie poznamy umów pomiędzy spółką a zleceniobiorcą. Domena, chociaż początkowo zarejestrowana na pracownika, mogła prawnie należeć do firmy UseCrypt.

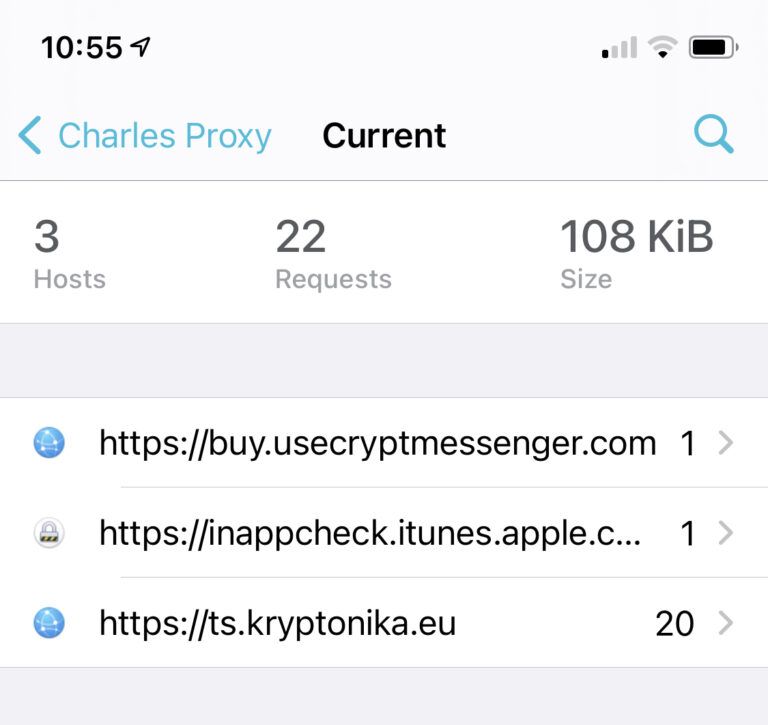

Otóż komunikator łączył się z jedną z domen (kryptonika.eu), która nie była zarejestrowana na firmę UseCrypt, a na osobę prywatną z jednoosobową działalnością gospodarczą – artykuł na portalu Z3S.pl podaje, że właścicielem domeny była osoba, która pracowała przy projekcie UseCrypt.

W artykule autor próbuje wyjaśnić kim jest właściciel firmy oraz adresu e-mail, z którego dokonano rejestracji domeny kryptonika.eu.

To istotne pytanie, ponieważ dysponując domeną, można na przykład przekierować ruch użytkowników na nieautoryzowany serwer.

Tu ważna uwaga – to nie oznacza automatycznie możliwości podsłuchu rozmów. Dzięki temu, że Usecrypt Messenger w zakresie komunikacji tekstowej używa kodu najbezpieczniejszego komunikatora w tym zakresie, czyli Signala, wiadomości nie da się odszyfrować, nawet mając dostęp do serwera pośredniczącego w ich transmisji. Przejmując kontrolę nad domeną, da się za to np. odciąć użytkowników od możliwości korzystania z aplikacji lub poznać ich adresy IP, gdy spróbują jej użyć.

W oparciu o dane z otwartych źródeł ustaliliśmy, że bezpieczny, szyfrowany komunikator przesyła rozmowy swoich użytkowników za pomocą domeny, której właścicielem jest firma należąca do rodziny jednego z pracowników, a która została zarejestrowana na prywatną skrzynkę pocztową tego pracownika.

Adres drhl@pro.wp.pl znajdował się w co najmniej kilku bazach danych, które zostały wykradzione i opublikowane (m.in. MyFitnessPal i MyHeritage). Łatwo można to sprawdzić w serwisie haveibeenpwned.com.

Podaje portal Z3S.pl

Cały artykuł znajduje się pod tym linkiem.

Pytanie o kompleksowy audyt bezpieczeństwa

Błędy zdarzają się i będą się zdarzać, i nie zawsze muszą one bezpośrednio oddziaływać na bezpieczeństwo oprogramowania. Z tego powodu my również, w obawie o nieścisłości w kodzie po byłych pracownikach i tych aktualnie zatrudnionych, zadaliśmy pytanie producentowi i oczekujemy odpowiedzi:

Czy firma UseCrypt w najbliższych miesiącach, a najdalej w tym roku, mając na uwadze ostatnie doniesienia prasowe, zamierza ponownie zlecić kompleksowy audyt bezpieczeństwa komunikatora i opublikować jego wyniki?

Czy ten artykuł był pomocny?

Oceniono: 0 razy