W tym szczególnie trudnym czasie, kiedy pracodawcy i pracownicy toczą nierówną walkę z koronawirusem, musimy wszyscy stawiać czoła zarazie, jak i cyberprzestępcom. Z oczywistych powodów coraz większą popularność zdobywają usługi VPN, które szyfrują komunikację pomiędzy komputerem w domu a serwerem firmowym. Niestety VPN nie zawsze jest wykorzystywany zgodnie z przeznaczeniem, dlatego problemy takie jak ten opisywany poniżej, mogą być uciążliwe dla użytkowników najnowszej wersji oprogramowania iOS 13.4 (i starszych) dla smartfonów iPhone.

Google Trends to darmowa platforma, która pokazuje nieco więcej na temat wyszukiwanych fraz „VPN”. Użytkownicy coraz częściej wyszukują informacje związane z szyfrowanymi tunelami.

Wszystkie VPN-y ujawnią prawdziwy adres IP

Problem został zgłoszony do Apple i jedocześnie opublikowany przez pracowników usługi VPN — ProtonVPN. Problemem jest to, że iOS nie zamyka wcześniej nawiązanych połączeń po włączeniu aplikacji VPN. Ma to bezpośrednie przełożenie na prywatność, ponieważ dostawca internetu, jak również administratorzy publicznych sieci bezprzewodowych, mogą poznać prawdziwy adres IP użytkownika.

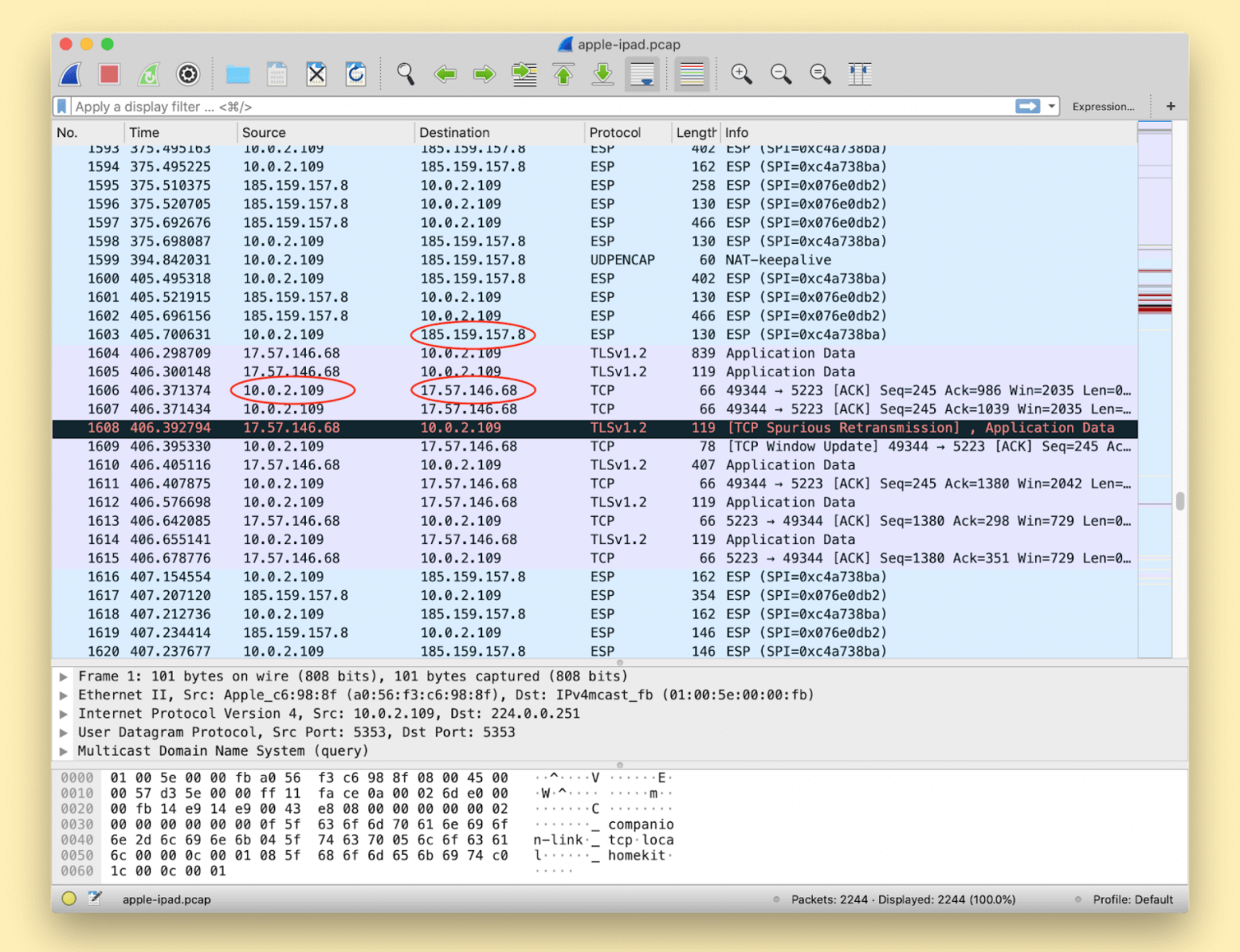

Uruchomione narzędzie WIreshark do analizowania przepływu pakietów sieciowych pokazuje czarno na białym, że […]

10.0.2.109 = to adres IP urządzenia z iOS, z którego korzystał pracownik ProtonVPN. 185.159.157.8 = to adres IP serwera dostawcy VPN. 17.57.146.68 = to adres IP serwera Apple.

[…] ciągle aktywne są połączenia z usługami i aplikacjami w internecie. Dodatkowo nawet po włączeniu VPN można było zobaczyć ruch pomiędzy smartfonem a adresami IP serwerów firm trzecich. Oznacza to, że iOS nie zamykał podłączeń w momencie uruchamiania VPN.

Pisząc inaczej — wszystkie istnieje połączenia po włączeniu VPN powinny być szyfrowane. A nie są. Nowe tak, ale nie te istniejące!

Dopiero ręczne zresetowanie połączenia daje zamierzony skutek. W związku z błędem osoba atakująca może zobaczyć adres IP użytkowników i adresy IP serwerów, z którymi się łączy. Ponadto serwery np. Facebooka albo dowolnego forum w sieci będą rejestrowały prawdziwy adres IP, zamiast adres IP serwera VPN, przez które powinno „przechodzić” połączenie.

Łatka pojawi się w następnej wersji iOS, ale mogą minąć dni, a nawet tygodnie zanim Apple powie coś w tej sprawie. Jest jednak pewne obejście problemu, chociaż bardzo niewygodne:

1. Firmy mogą skonfigurować ustawienia ALWAYS-ON VPN poprzez zarządzanie urządzeniami mobilnymi.

2. Użytkownicy końcowy powinni zawsze nawiązywać nowe połączenie VPN przy każdym uruchomieniu urządzenia. Jeżeli darmowa aplikacja VPN tego nie potrafi i trzeba robić to ręcznie, to po włączeniu VPN-a trzeba włączyć i wyłączyć tryb samolotowy, co zresetuje wszystkie istniejące połączenia i ustanowi nowe, szyfrowane.

Na blogu firmy ProtonVPN piszą, że jest to jedyne sensowne i tymczasowe rozwiązanie problemu.

Prywatność w VPN to MIT!

Miliony użytkowników na całym świecie korzysta z mobilnych klientów VPN w celu np. obchodzenia cenzury dostępu do treści. Część internautów zainteresowała się aplikacjami VPN ze względu na prywatność i bezpieczeństwo jaką mają zapewniać — według marketingowych danych producentów.

W praktyce trudno jest zweryfikować, czy gwarancje stawiane przez deweloperów VPN są przestrzegane. Chyba jedynym sposobem na sprawdzenie tych informacji przez nietechnicznych użytkowników jest uwierzenie w zapewnienia producentów, albo kierowanie się dobrą opinią innych użytkowników, również nietechnicznych, którzy mogli czytać przychylne materiały na temat danego dostawcy VPN.

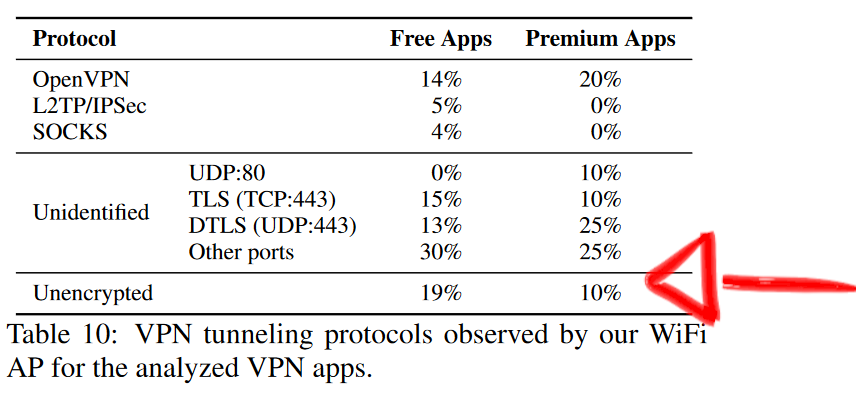

Wątpliwości o nieumiejętnym korzystaniu z VPN i braku świadomości co do technicznych zagadnień rozwiewa raport pt. „An Analysis of the Privacy and Security Risks ofAndroid VPN Permission-enabled Apps” przeprowadzony przez kilku badaczy, którzy poddali analizie 283 aplikacje VPN na Androida.

Najważniejsze wnioski z raportu, to:

Nie istnieją darmowe VPN szanujące prywatność!

Nie istnieją komercyjne VPN szanujące prywatność!

Jakie aplikacje VPN są odpowiednie?

Najrozsądniej jest używać takich, które są skonfigurowane i zarządzane samodzielnie lub przez organizację.

Dla użytkowników domowych skonfigurowanie i zabezpieczenie serwera jest zadaniem bardzo trudnym, dlatego pozornie oczywistym wyborem są usługi VPN. Prywatność w internecie jest niemalże nieosiągalna, ponieważ prędzej czy później dochodzi o wycieku.

Kompleksowa analiza 283 aplikacji na Androida wykazała, że:

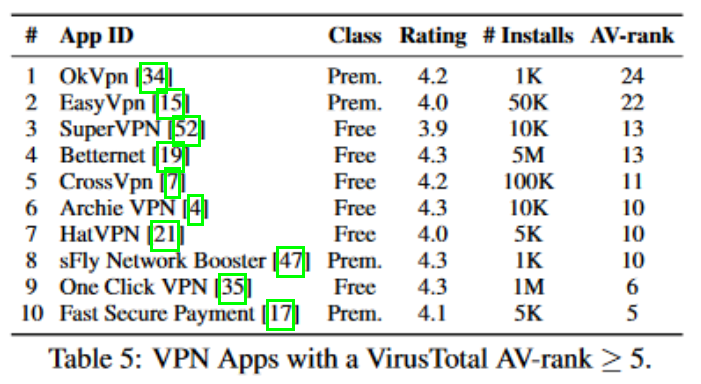

- Niektórzy deweloperzy podszywają się pod usługi VPN, gdzie tak naprawdę rozprzestrzeniają złośliwe oprogramowanie i kontrolują ruch przechodzący przez smartfon.

- Aplikacje VPN na Androida narażają użytkowników na poważne naruszenia prywatności i bezpieczeństwa. Na przykład nie używają zabezpieczonych protokołów tunelowania, dochodzi też do wycieków adresów IP i DNS.

- Część z przebadanych aplikacji VPN aktywnie przechwytywało ruch TLS, co pozwalało na kontrolowanie i manipulowaniem ruchu.

- Badacze znaleźli również takie aplikacje, które wstrzykiwały JavaScript w celu śledzenia, reklamowania i przekierowywania ruchu e-commerce do partnerów zewnętrznych. Wśród najbardziej popularnych skryptów są: Google Ads, Google Analytics, Squareup, Crashlytics, Flurry, Mopub, Startapp, Tencent i wiele innych.

- Aż 75% aplikacji poddanych analizie korzysta z bibliotek do śledzenia!

- Aż 82% aplikacji VPN żąda zbyt wysokich uprawnień np. do czytania wiadomości:

- Prawie 37% aplikacji VPN ma ponad 500.000 instalacji w sklepie dla Androida.

- Co najmniej 25% aplikacji ma minimum 4 gwiazdki!

- Aż 38% aplikacji VPN zawiera obecność złośliwego oprogramowania (według VirusTotal).

Analiza popularnych aplikacji VPN pokazała ich faktyczny stan na rynku konsumenckim. Spora część oprogramowania nawet nie jest warta uwagi.

Autorzy nie ujawniają każdej aplikacji z nazwy, aby nie narazić się na pozwy sądowe ze strony dostawców. Opisano tylko niektóre z 283 aplikacji — można powiedzieć, że te najbardziej szkodliwe.

Użytkownicy, którzy sięgają po tego rodzaju oprogramowanie, muszą być świadomi do czego służy VPN. Wbrew pozorom nie do ukrywania swojej tożsamości.

Czy ten artykuł był pomocny?

Oceniono: 0 razy