Zjawisko shadow IT chociaż nie jest specjalnie rozpropagowane w Polsce, to pod względem wymogów polityki bezpieczeństwa niczym nie ustępuje trendowi BYOD, który jest przecież dużo starszym niż mogłoby się wydawać tworem – równie niebagatelnym pod względem całościowym bezpieczeństwa elektronicznego firmy. Co więcej, biorąc pod uwagę opracowany przez CSO lub osobę wyznaczoną do tej operacji cały normatywny dokument polityki bezpieczeństwa, różnice pomiędzy shadow IT a BYOD w zasadzie (w niektórych przypadkach) mogłyby się sprowadzać do white-listingu urządzeń i oprogramowania.

Kiedy poruszane są kwestie polityki bezpieczeństwa, zazwyczaj bierze się pod uwagę infrastrukturę – nazwijmy ją “twardą” i “miękką”. Ta pierwsza to np. wyszczególnione budynki, pomieszczenia i urządzenia, na których są przetwarzane i gromadzone dane zgodnie z ostatnimi poprawkami w Ustawie o ochronie danych osobowych. Ta druga swoim zakresem obejmuje założenia i reguły zabezpieczeń ważnych informacji, które te z kolei determinują inne zasady zgoła inne dla telekomów, szpitali, prywatnych firm z sektora IT lub e-commerce. Dobra polityka bezpieczeństwa musi określać wszelkie możliwe sposoby postępowania na skutek utraty danych, uwzględniać, w jaki sposób będą przechowywane oraz jasno określać piramidę uprawnień dostępu. Podstawowe założenia powinny obejmować całościowe bezpieczeństwo elektroniczne firmy, opisywać metodykę postępowania na skutek naruszenia danych, oraz określać kroki na wypadek zdarzeń losowych jakimi są powodzie, awarie, pożary, itp.

Większość okoliczności można z góry przewidzieć i opracować dla nich odpowiednie reguły z pomocą aplikacji monitorujących. Co jednak w sytuacji, kiedy urządzenia, oprogramowanie lub usługi online są wykorzystywane przez pracowników poza kontrolą działów IT? Jest na to kilka sposobów i są one zazwyczaj synergicznie powiązane z ochroną antywirusową i/lub firewallem z funkcjami pozwalającymi na kontrolowanie dostępu do danych na poziomie warstwy aplikacji i nieformalnej ósmej warstwy sieci w modelu ISO/OSI.

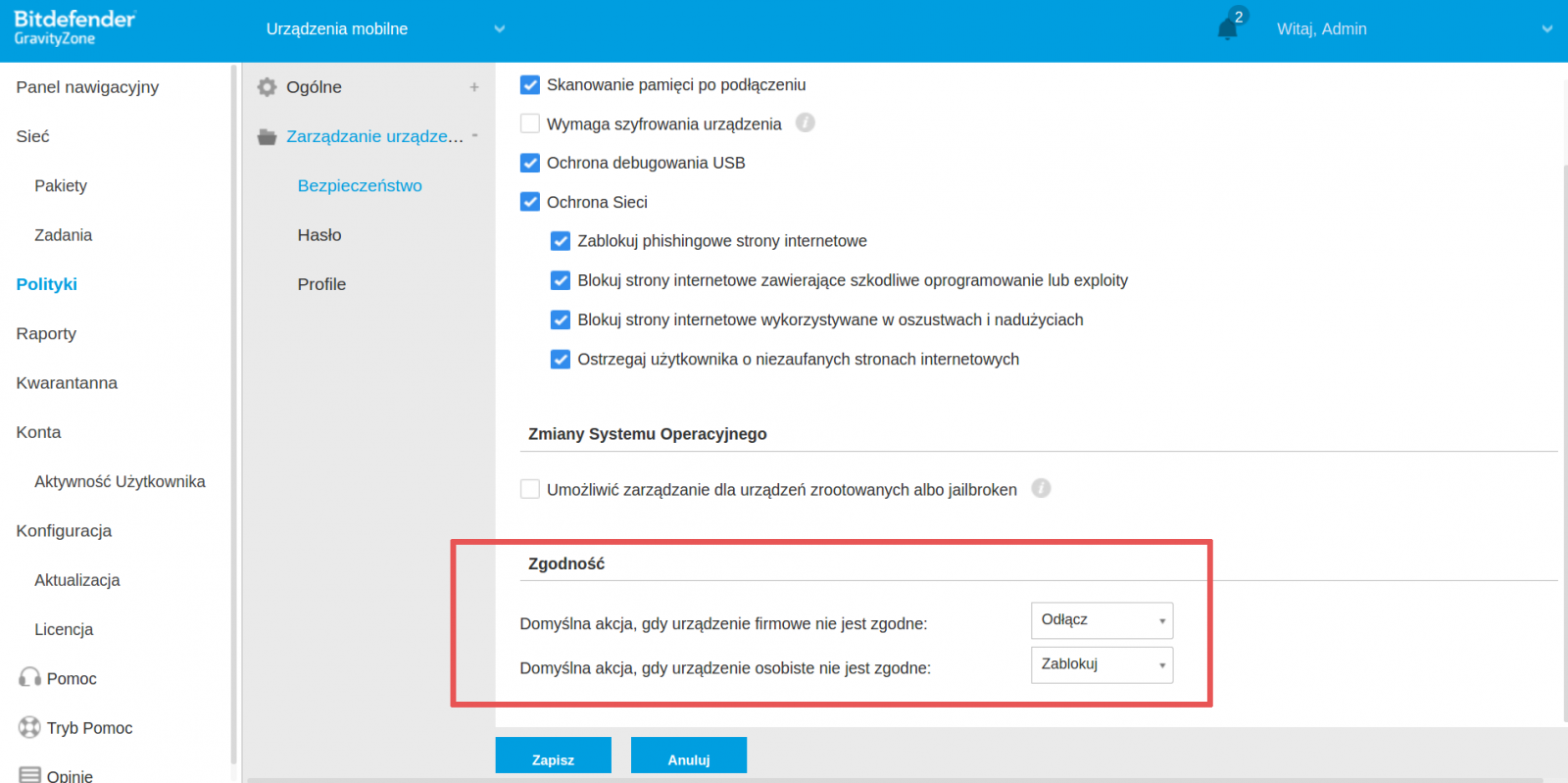

Z dostępnych na rynku rozwiązań sprzętowych lub programowych nie wszystkie będą odpowiednie dla twojej firmy. Wybór musi zależeć przede wszystkim od dostępnych funkcjonalności, które pozwolą wdrożyć, przestrzegać założenia i monitorować wszystkie te urządzenia, które nie spełniają ustalonych kryteriów. Jednym z takich rozwiązań, dzięki któremu możliwe będzie zapanowanie nad szerokim zakresem zagadnień polityki bezpieczeństwa jest Bitdefender Gravity Zone dla firm, o którym pisaliśmy na łamach AVLab już kilkukrotnie. Jednak to, co do tej pory umykało naszej uwadze, to wersja Bitdefender GravityZone Advanced Business Security, która pozwala “zarządzać pracownikami”, a właściwie ich urządzeniami mobilnymi – służbowymi i jednocześnie prywatnymi, zgodnie z tym, co niesie ze sobą BYOD. Odpowiada za to funkcja weryfikowania “zgodności”, która dostępna jest w ustawieniach polityki w konsoli administratora.

Różnice pomiędzy wersjami Bitdefender GravityZone najlepiej przedstawi tabela na stronie polskiego dystrybutora. O rozwiązaniu GravityZone więcej w artykule “Bitdefender dla małych i średnich firm z ujednoliconym zarządzaniem, cz1.”.

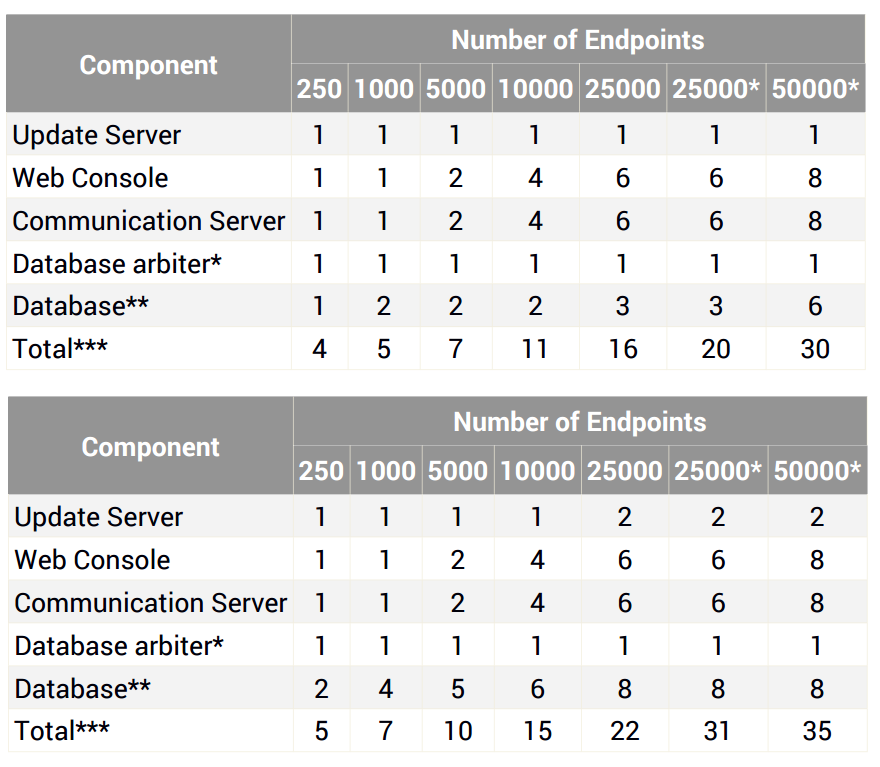

Lokalna konsola jako wirtualne urządzenie Bitdefender GravityZone Virtual Appliance mimo wszystko wymaga dosyć szybkiej stacji roboczej (lub też serwera) z co najmniej 5GB pamięci RAM i 4-rdzeniowego procesora (minimalne wymagania rekomendowane przez producenta – górna tabela dla CPU, dolna dla RAM) dla ochrony 250 stacji roboczych. Realia są jednak takie, że firma, która dysponuje takim zapleczem urządzeń nie będzie mieć problemów z wdrożeniem rozwiązania.

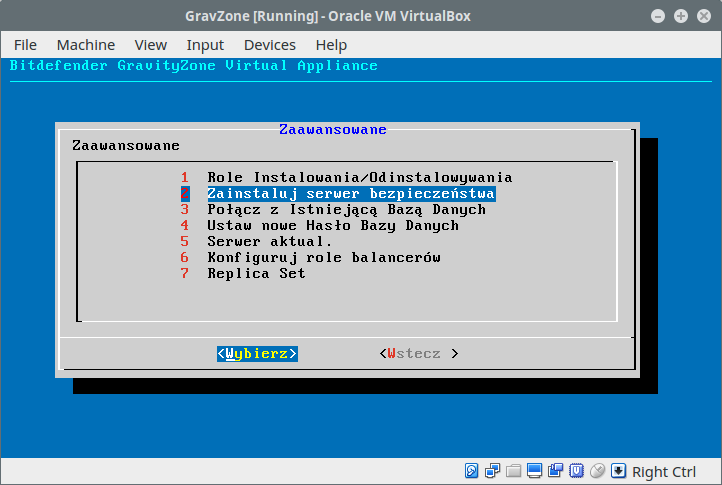

Wymagania sprzętowe właściwie to wszystko, czego mogą obawiać się administratorzy mniejszych firm. Rozwiązanie opracowane przez firmę Bitdefender nie jest skomplikowane, a instalacja i wstępna wymagana konfiguracja z poziomu konsoli CLI nie domaga się* wiedzy tajemnej.

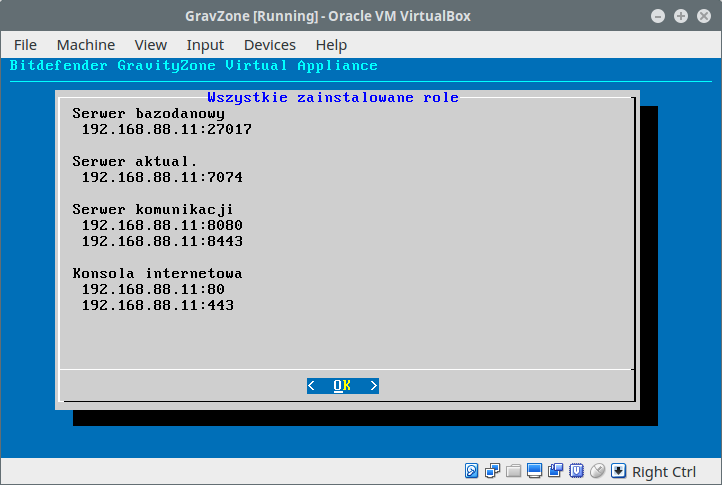

Opcjonalnie, poszczególne moduły zwane jako “ROLE”, a więc: serwer bazy danych, serwer aktualizacji, serwer komunikacji (m.in dla propagacji polityk na urządzenia), konsola internetowa (w sieci lokalnej i poza) i nieobowiązkowo serwer bezpieczeństwa (dla odciążania systemów fizycznych i wirtualnych ze skanowania) mogą zostać zainstalowane manualnie przez administratora i tylko te, które są potrzebne. Rozwiązanie od firmy Bitdefender nie wymaga instalacji wszystkich składników. Co więcej, w większych środowiskach produkcyjnych producent nawet zaleca, aby dla zwiększenia skalowalności i wydajności wdrożyć kilka instancji GravityZone Virtual Appliance z zastosowaniem określonych “ról” (bazy danych, serwera komunikacyjnego, serwera aktualizacji i konsoli WWW).

Konsola przez przeglądarkę

Szyfrowane połączenie z konsolą internetową dostępne jest pod adresem skonfigurowanym dla interfejsu sieciowego lub przydzielonym przez serwer DHCP (https://adres_IP). Ostatni krok to założenie konta online w Bitdefender Central, gdzie m.in przechowywane są informacje o licencji oraz utworzenie danych uwierzytelniających na potrzeby logowania się do konsoli oraz (opcjonalnie) skonfigurowanie serwera SMTP na potrzeby wysyłania systemowych komunikatów z konsoli na adres e-mail administratora (np. o wykrytych infekcjach, logowaniu z obcego adresu IP, itp.).

Walka administratora z urządzeniami mobilnymi

Urządzenia mobilne z systemem Android oraz iOS mogą być zaimportowane z AD oraz rozdzielone na “osobiste” lub “firmowe”. Do jakiej grupy smartfon lub tablet zostanie przydzielony, będzie to miało wpływ na weryfikowanie zgodności urządzenia po próbie połączenia się smartfonu z siecią VPN lub firmową siecią bezprzewodową (a te należy wcześniej zdefiniować w polityce). I tutaj firma Bitdefender podchodzi do tematu bardzo poważnie.

W ubiegłym roku pracownik firmy Zimperium odkrył lukę nazwaną Satgefright w bibliotece odpowiedzialnej za przetwarzanie wiadomości multimedialnych, która pozwalała wykonać nieautoryzowany kod po otrzymaniu wiadomości MMS. Wystarczy, że napastnik zna numer telefonu odbiorcy, a atak najprawdopodobniej zakończy się sukcesem. W dniu opublikowania tych informacji luka zagrażała 950 milionom urządzeń z Androidem od wersji 2.2 po najnowsze. Kilka miesięcy później ten sam człowiek odkrył podobną podatność we wszystkich wersjach Androida od wersji 1.0 i nowszych, która przejawiała się tym, że przetworzenie spreparowanego pliku MP3 lub MP4 może wywołać podobny efekt. A przecież to tylko niektóre wektory ataków na system Android.

Dlatego firma Bitdefender opracowała podwójne ograniczenia urządzeń mobilnych. Dzięki temu administratorzy mogą chronić urządzenia firmowe oraz prywatne, z których korzystają pracownicy w godzinach pracy przed szkodliwymi stronami internetowymi. Co więcej, jeśli polityka bezpieczeństwa tego wymaga, urządzenia takie mogą łączyć się z siecią tylko w określonych godzinach.

Urządzenie, które podłączy się do firmowej sieci bezprzewodowej lub VPN zostanie odrzucone, zignorowane, zablokowane, a nawet wyczyszczone. Jednak wcześniej musi zostać spełniony przynajmniej jeden warunek:

- Urządzenie będzie zrootowane (Android) lub będzie z własnym kernelem (jailbreak iOS).

- Mobilny antywirus Bitdefender GravityZone Mobile Client jako pośrednik w stosowaniu polityk nie będzie “administratorem” urządzenia.

- Mobilny antywirus został odinstalowany.

- Od co najmniej godziny wykryte malware nie zostało usunięte.

- Ustawienia będą niezgodne z polityką.

W ustawieniach polityki nie zabrakło najbardziej oczywistych funkcjonalności zabezpieczenia urządzenia przed złośliwym oprogramowaniem. A więc wszystkie nowo instalowane aplikacje zostaną przeskanowane w chmurze przez mobilnego antywirusa Bitdefender GravityZone Mobile Client, pracownik będzie też chroniony w czasie rzeczywistym przed stronami ze złośliwą zawartością (malicious site) oraz przed phishingiem. Dla lepszego zabezpieczenia firmowych danych polityka może wymuszać obowiązkowe szyfrowanie urządzenia oraz sposób odblokowywania telefonu lub smartfony (hasło, knock code, wzór).

Wszystkie wersje Bitdefender GravityZone zawierają jeszcze jedną – o ile nie najważniejszą funkcjonalność, jaką przewidział producent projektując technologię bazującą na wirtualizacji i opracowaną z myślą o odciążeniu stacji roboczych ze skanowania przez program antywirusowy. Centralne skanowanie z wykorzystaniem serwera bezpieczeństwa zainstalowanego w Bitdefender GravityZone Virtual Appliance wymaga dłuższego artykułu, dlatego artykuł ten zostanie opublikowany na łamach AVLab w najbliższym czasie.

Czy ten artykuł był pomocny?

Oceniono: 0 razy