Najczęstszą przyczyną wtargnięcia złośliwego oprogramowania na urządzenie mobilne jest nieświadome działanie użytkownika. Może to być na przykład pobranie niebezpiecznej aplikacji podszywającej się pod legalne oprogramowanie. Wykluczamy tak niebezpieczne przypadki, jakim jest celowe włamanie do systemu ofiary i zainstalowanie rządowego złośliwego oprogramowania Pegasus – jedną z ofiar podobno była prokurator Ewa Wrzosek, która dowiedziała się o tym po otrzymaniu specjalnego alertu od Apple na swojego iPhone’a.

Skuteczną metodą przeciwdziałania zagrożeniom mobilnym jest edukacja i świadomość z zakresu podstaw bezpieczeństwa. Dlatego ważne jest, aby pamiętać przynajmniej o kilku podstawowych zasadach (Android oraz iOS):

1. Powstrzymaj się od otwierania linków, co do których nie masz pewności (podejrzany SMS z linkiem URL, wiadomość w komunikatorze WhatsApp itp.).

2. Jeżeli już pobierzesz plik (zwykle ma jawne rozszerzenie pt. „nazwa_aplikacji.APK”) to nie instaluj aplikacji. Możesz ją bezpiecznie usunąć z urządzenia w menadżerze plików. Jeżeli nie wiesz jak to zrobić, zapytaj kogoś w twoim otoczeniu.

3. Jeżeli podejrzewasz, że twoje urządzenie może być zainfekowane, koniecznie powstrzymaj się od logowania gdziekolwiek, a już na pewno do bankowości internetowej! Poproś kogoś, aby usunął wszystkie niepotrzebne aplikacje. Dobrym pomysłem jest przewrócenie tabletu bądź smartfonu do ustawień fabrycznych. Pamiętaj, że nie zawsze twardy reset usunie szkodliwe oprogramowanie!

4. Zachowaj zdrowy rozsądek w instalowaniu gier czy innych aplikacji, których nie będziesz używać! Zagrożone są nie tylko płatności internetowe, bo też konta na profilach społecznościowych. Zabezpiecz je! Wszędzie gdzie jest to możliwe, aktywuj dwuskładnikowe logowanie (tzw. 2FA).

5. Zapamiętaj! Przestępcy posuwają się zazwyczaj do tanich sztuczek socjotechnicznych. Twoją najlepszą obroną jest świadomość mobilnych zagrożeń, a także pomoc od najbliższych przyjaciół i oprogramowanie antywirusowe!

Trojan bankowy FluBot ponownie w Polsce!

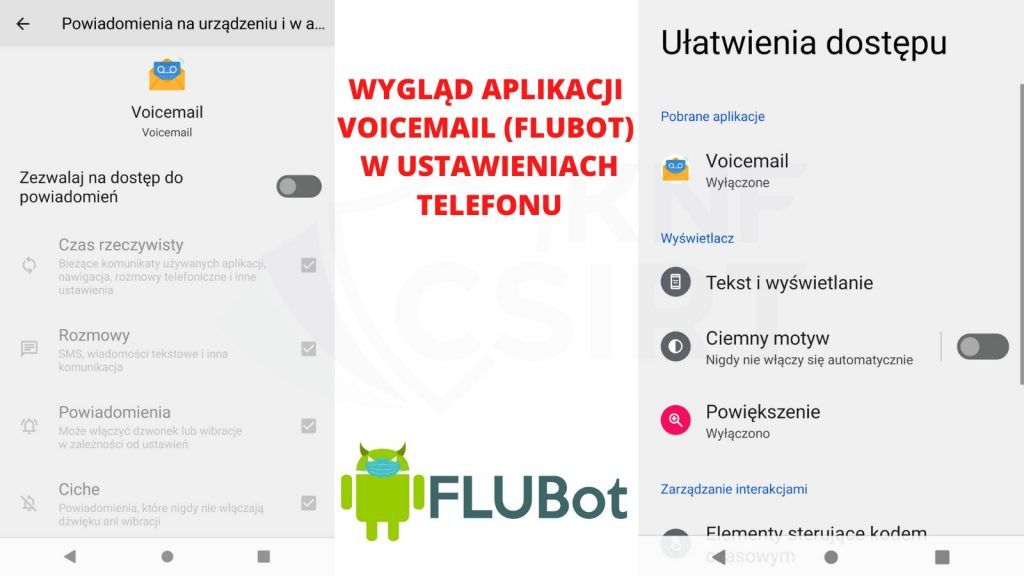

W sierpniu tego roku eksperci z instytucji Komisji Nadzoru Finansowego ostrzegali przed trojanem. Zespół Reagowania na Incydenty Bezpieczeństwa Komputerowego polskiego sektora finansowego wskazywał wówczas na możliwy wektor infekcji – trojan dostawał się do smartfonów pod postacią aplikacji VoiceMail. W ostatnich dniach przed trojanem ostrzega wiele instytucji rządowych na całym świecie, a jednym z nich jest nowozelandzki CERT.

Zasadniczo złośliwe oprogramowanie przywędrowało do Polski z Hiszpanii dokładnie rok temu. Zahaczyło także o Włochy, Holandię i Niemcy – użytkownicy w tych krajach najczęściej infekowali swoje urządzenia trojanem bankowym FluBot.

Rozprzestrzenia się ono poprzez wiadomości tekstowe SMS z linkami do pobrania złośliwej aplikacji – właśnie dlatego zwracamy uwagę na świadomość i edukację z bezpieczeństwa mobilnego!

W sierpniowej kampanii spamu (o której ostrzegał KNF) przestępcy podszywali się pod aplikację, która miała rzekomo odtworzyć nagraną pocztę.

FluBot po zainfekowaniu urządzenia wysyła automatycznie wiadomości tekstowe na kontakty, które znajdzie w książce adresowej. Jest to jego sposób na masowe rozprzestrzenianie się, co zwiększa skalę i powagę zagrożenia.

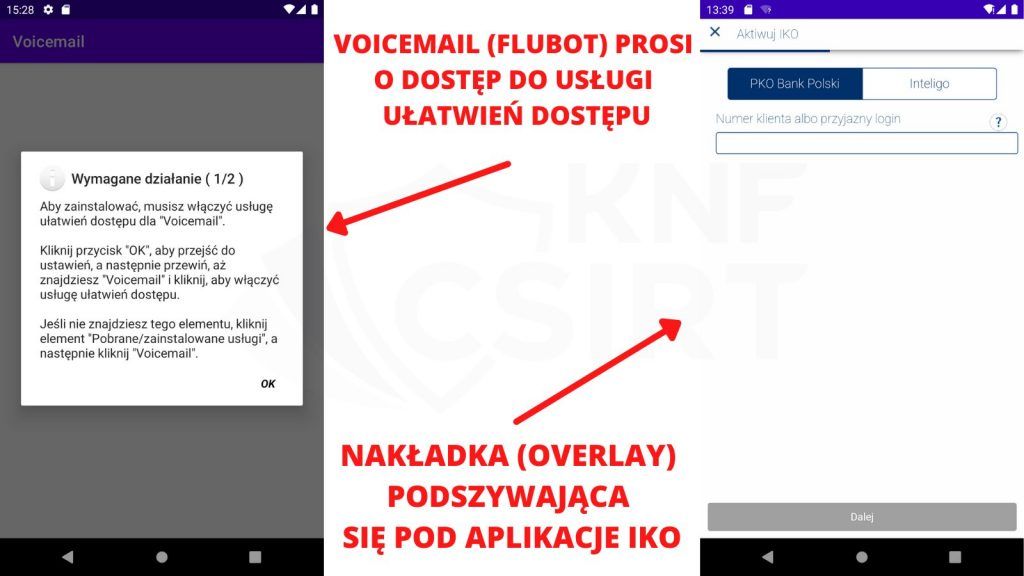

Ważną informacją jest to, że w jakimkolwiek kraju będzie infekował smartfony, to atakuje zaprogramowane przez przestępców banki i instytucje finansowe. Używa tzw. overlay – graficznej nakładki, która jest wysuwana na pierwszy plan w momencie otworzenia przez użytkownika prawdziwej aplikacji do bankowości.

Poniżej zwróć uwagę, jak działa trojan bankowy!

Zapamiętaj, że najlepszą ochroną jest świadomość zagrożeń mobilnych!

Czy ten artykuł był pomocny?

Oceniono: 0 razy