Jednym z podstawowych czynników produktów bezpieczeństwa, które mają wpływ na prawidłowe funkcjonowanie sieci, jest degradacja wydajności. Teoretycznie rzecz ujmując im więcej modułów chroniących organizację przed internetowymi zagrożeniami, tym większa szansa wykrycia i zneutralizowania niebezpieczeństwa. W praktyce bywa jednak tak, że zapotrzebowaniu na ochronę towarzyszy wyraźny spadek pierwotnej przepustowości łącza internetowego. W konsekwencji część administratorów nie ma innego wyjścia i podejmuje radykalne kroki — wyłącza pewne funkcje ochrony w celu poprawy wydajności. Dobranie idealnego rozwiązania sprzętowego nie jest łatwe. Duże korporacje, które dysponują znacznymi środkami na zabezpieczenia, mogą sobie pozwolić na utrzymywanie testowego środowiska. Jednak praktyka rządzi się swoimi prawami i testy zazwyczaj odbywają się w warunkach produkcyjnych. Wpływa to na chwilową komplikację procesu zarządzania bezpieczeństwem, ponieważ na czas wdrożenia, użytkownicy jak i zasoby, stają się poligonem doświadczalnym.

Nowa oferta od WatchGuard

Od sierpnia 2017 roku producent WatchGuard Technologies poszerzył ofertę o nowe modele sprzętu z serii Firebox: M370, M470, M570 oraz M670. Urządzenia zastępują oferowane do tej pory: M300, M400 oraz M500. Producent udostępnił także nowe oprogramowanie w wersji „12”, które w stosunku do poprzedniego wydania charakteryzuje się technologią antywirusową firmy Bitdefender działającą na poziomie bramy, a także wsparciem dla skanowania wiadomości e-mail przesyłanych protokołem IMAP. Oprócz tego producent deklaruje, że nowe urządzenia cechują się zwiększoną wydajnością o około 50% przy zachowaniu niemal tej samej ceny. To bardzo dobra wiadomość dla klientów końcowych i partnerów dostawcy. Miażdżące konkurencję wyniki pokazane w teście przeprowadzonym w lipcu 2017 roku umacniają w przekonaniu, że zapowiadany wzrost wydajności to nie tylko nabijanie klienta w marketingową butelkę.

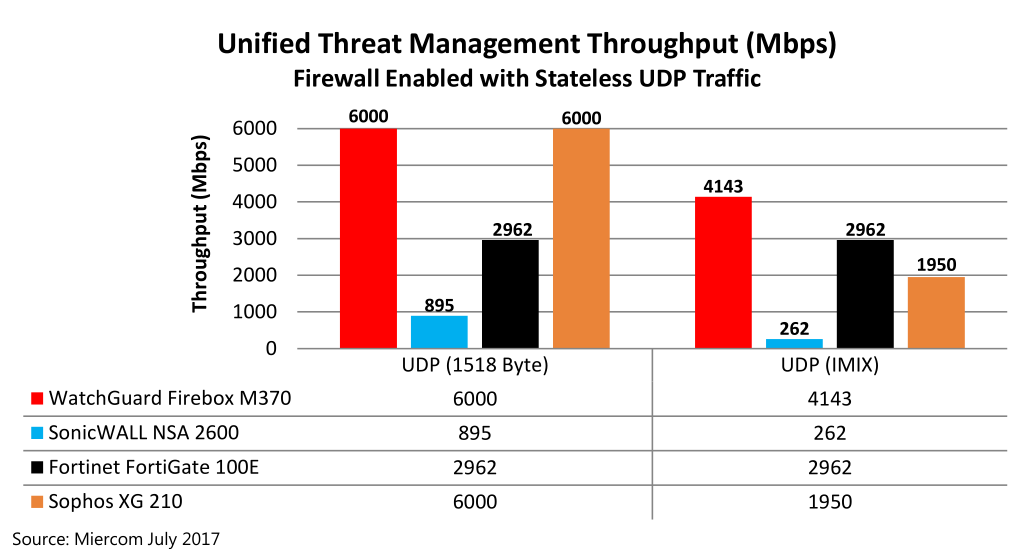

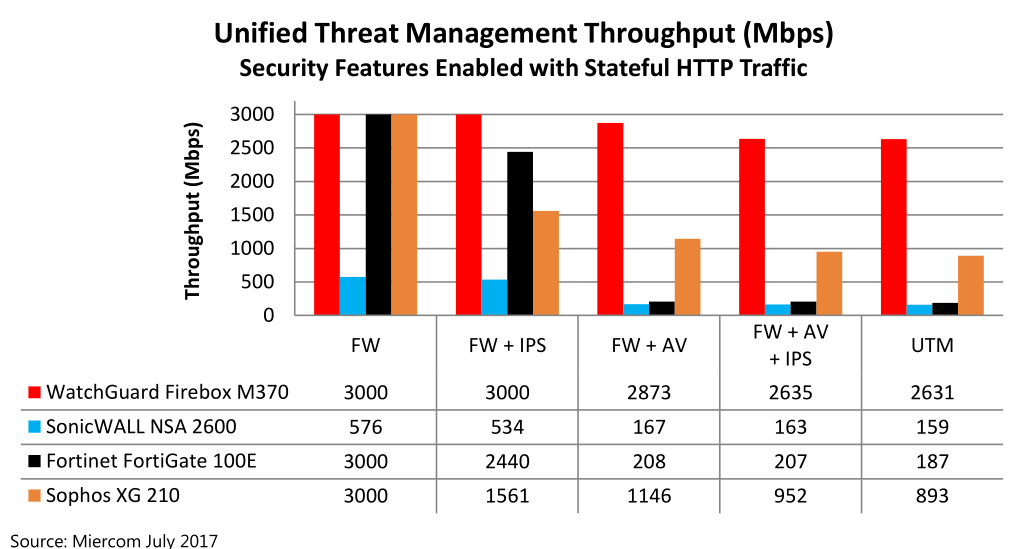

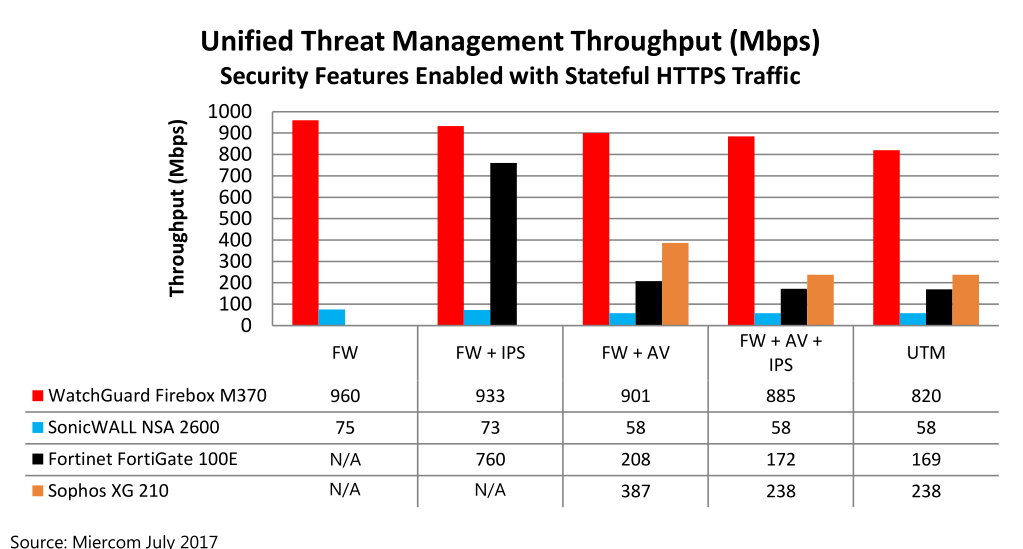

Laboratorium Miercom będące wraz z NSS Labs światowym liderem w przeprowadzaniu niezależnych testów produktów bezpieczeństwa, przygotowało test porównawczy urządzeń klasy UTM czterech wiodących dostawców: WatchGuard Firebox M370, SonicWALL NSA 2600, Fortinet FortiGate 100-E i Sophos XG 210. Korzystając z profesjonalnego sprzętu do symulowania rzeczywistego ruchu internetowego (m.in. BreakingPoint Firestorm i Spirent Avalanche), testerzy w kategorii wpływu urządzenia na przepustowość sieci podczas skanowania maksymalnej (MTU) i mieszanej (IMIX) wielkości datagramów dla protokołu bezpołączeniowego UDP oraz pakietów dla protokołów HTTP i HTTPS, pokazali wydajnościową przepaść pomiędzy urządzeniem WatchGuard M370 a urządzeniami dostawców SonicWALL, Sophos i Fortinet.

Przy włączonych wszystkich funkcjach ochrony (UTM), symulacja wydajności 3 par interfejsów 1GbE dla klienta oraz 3 par interfejsów dla serwera (wysyłano 100 żądań typu GET z klienta do serwera celem pobrania pliku o wadze 1MB z innej podklasy sieci LAN) powoduje tylko nieznaczne obniżenie wydajności firmowego łącza internetowego chronionego przez urządzenie WatchGuard. Spadek deklarowanej przez producenta przepustowości z 3Gb/s do 2.6Gb/s dla sieci światłowodowych to w dalszym ciągu i tak ponad dwa razy lepszy rezultat niż drugi oceniony w tej samej kategorii produkt — Sophos XG210.

Przy włączonych wszystkich funkcjach ochrony i podczas mierzenia wydajności w trakcie rozszyfrowywania, skanowania i ponownego szyfrowania danych przesyłanych kanałem szyfrowanym (HTTPS), urządzenie WatchGuard M370 nie miało sobie równych.

WatchGuard dla modelu M370 deklaruje pełną wydajność „UTM” na poziomie 2.6Gb/s przy obciążeniu 6 portów 1GbE. Badacze z Miercom zanotowali nieco ponad 800Mb/s podczas testów „mieszanych” (IMIX), czyli najczęściej spotykanym scenariuszu w trakcie codziennej pracy. Zarejestrowany spadek przepustowości z 2.6Gb/s do 800Mb/ to ponad czterokrotnie mniej niż deklarowana przez producenta wartość, jednak to w dalszym ciągu ponad 4 razy lepszy wynik niż z urządzenie Sophos XG210 z drugim rezultatem w tej kategorii, około 240Mb/s.

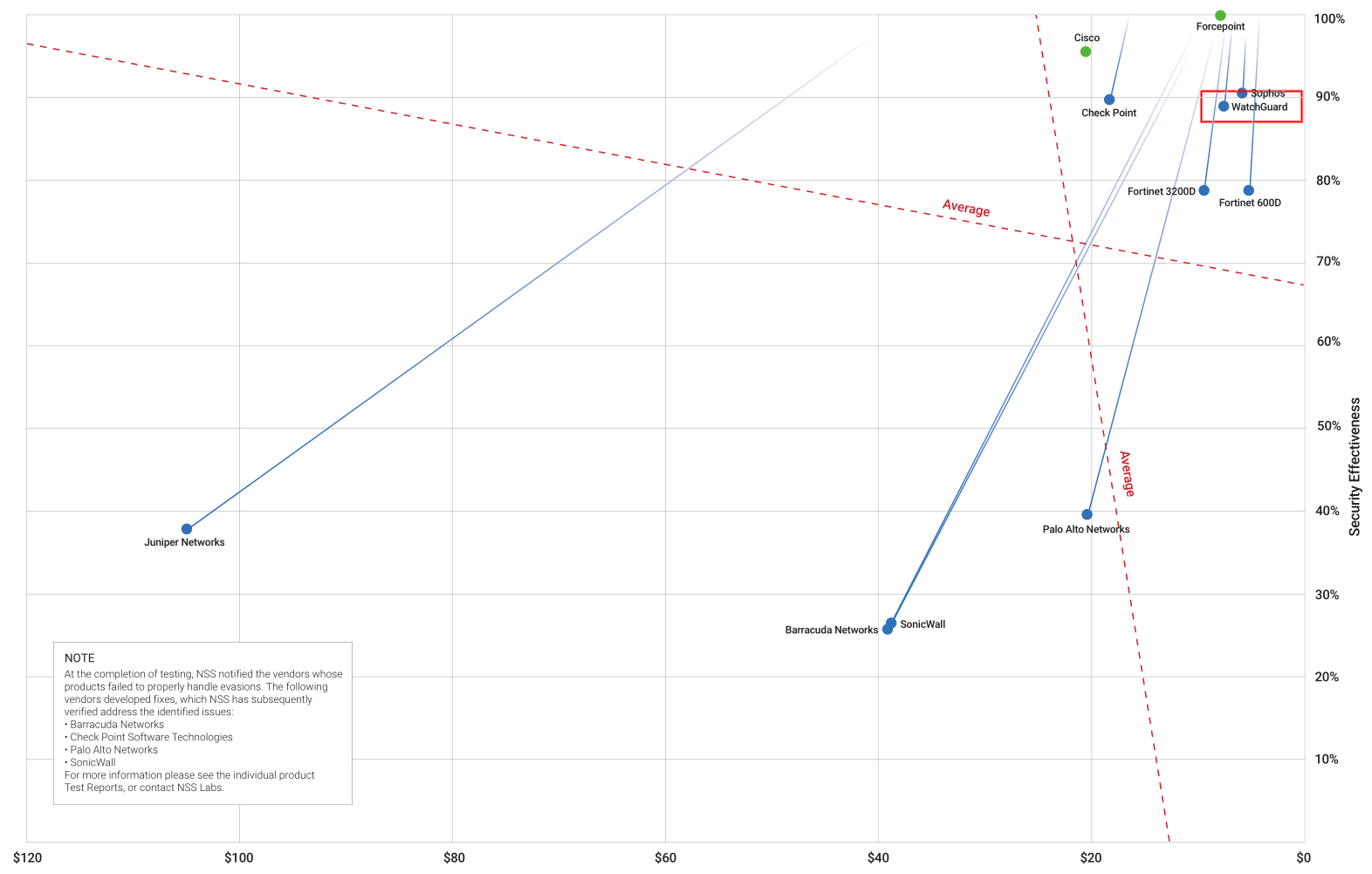

Na Miercom testy się nie kończą. Cykliczne badania przeprowadza nie kto inny jak NSS Labs. Warto zwrócić uwagę na kategorie testów, które dowodzą sprawności działania urządzenia. Z uwzględnieniem wersji 7.0 metodologii, produkty zostały ocenione w warunkach odpowiadających rzeczywistym, pod kątem: skuteczności ochrony, stabilności i niezawodności, jakości zarządzania, wydajności oraz całkowitego kosztu eksploatacji (ang. Total Cost of Ownership, TCO). Rekomendacją NSS Labs mogą poszczycić się tylko najlepsze urządzenia na rynku, przy czym przyznawana rekomendacja nie zależy od udziału w rynku czy popularności marki.

Urządzenie WatchGuard Firebox M4600 otrzymało od NSS Labs referencje ze względu na bardzo dobre wyniki we wszystkich kategoriach badania. Tym samym producent WatchGuard udowodnił, że jest w stanie spełnić surowe wymagania stawiane przez klientów końcowych przy zachowaniu optymalnej ogólnej jakości urządzenia w stosunku do ceny.

Zaawansowana ochrona na styku z Internetem

Małe i średnie przedsiębiorstwa ciągle stają się ofiarami złośliwego oprogramowania. Wektory dostarczania malware do komputerów pracowników przy dzisiejszych technikach obchodzenia zabezpieczeń nie mają większego znaczenia. Prawidłowo skonfigurowane urządzenie WatchGuard będzie stanowiło niezwykle trudną barierę do pokonania w atakach ukierunkowanych, a także atakach tych mniej finezyjnych, ale ze względu na socjotechnikę – ciągle skutecznych.

Producent WatchGuard obiecuje całkowite bezpieczeństwo organizacji dzięki korelowaniu kilku modułów składających się na:

- zapobieganie włamaniom i post-exploit’owaniu systemów (Intrusive Prevention System) z technologią firmy Trend Micro;

- kontrolowanie uruchamianych aplikacji (App Control), również od Trend Micro;

- skanowanie zawartości stron internetowych (WebBlocker), technologię dostarcza WebSense;

- bezpieczniejsze przeglądanie zasobów Internetu — w oparciu o automatyczne lub własne reguły możliwe jest blokowanie adresów IP serwerów i adresów URL, jeśli ich poziom reputacji będzie niski, albo nie przekroczy poziomu ustalonego przez administratora (Reputation Enabled Defense);

- skanowanie poczty e-mail (spamBlocker);

- ochronę antywirusową firmy Bitdefender (jeszcze do sierpnia 2017 roku urządzenia WatchGuard korzystały z technologii AVG) na poziomie bramy (Gateway AntiVirus);

- informowanie administratora o hostach podłączonych aktualnie do sieci firmowej (Network Discovery);

- blokowanie zaawansowanych i nieszablonowych zdalnych ataków (APT Blocker) dzięki rozwiązaniu od firmy LastLine;

- zapobieganie kradzieży plików i własności intelektualnej z firmowej sieci (Data Loss Prevention);

- zaawansowany analizator logów, system raportowania i wizualizacji w jednym, pełniący funkcję wewnętrznego audytu bezpieczeństwa (Dimension Command);

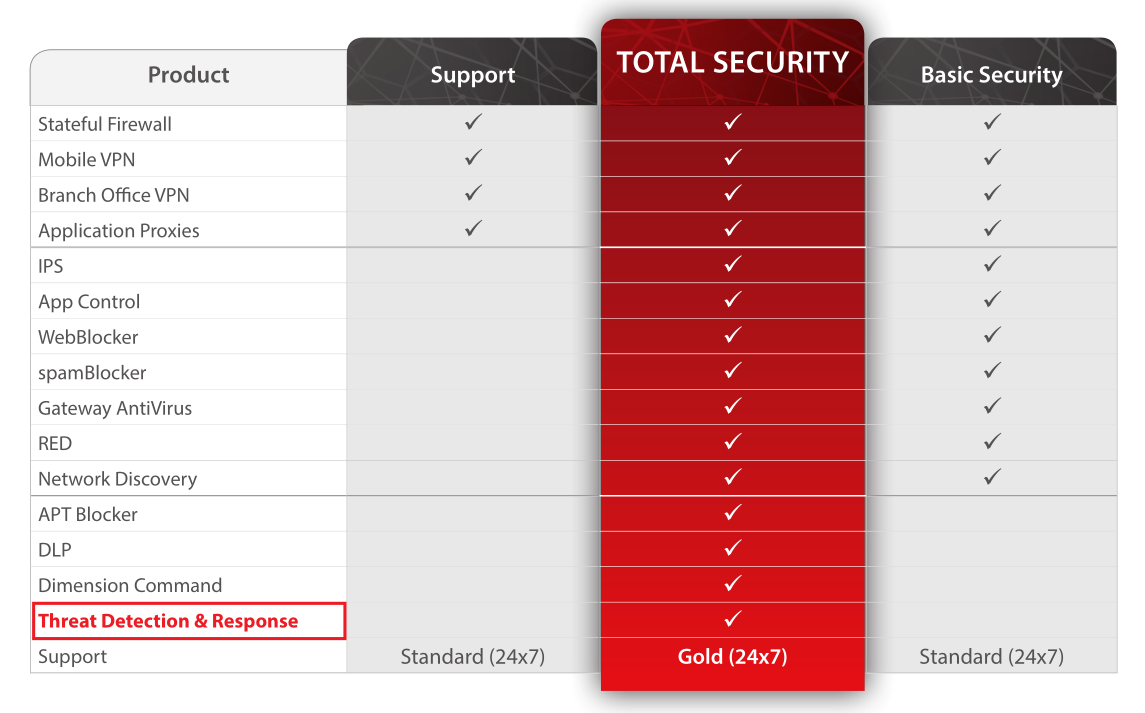

- ochronę w chmurze przed zagrożeniami 0-day i ransomware (Threat Detection & Response);

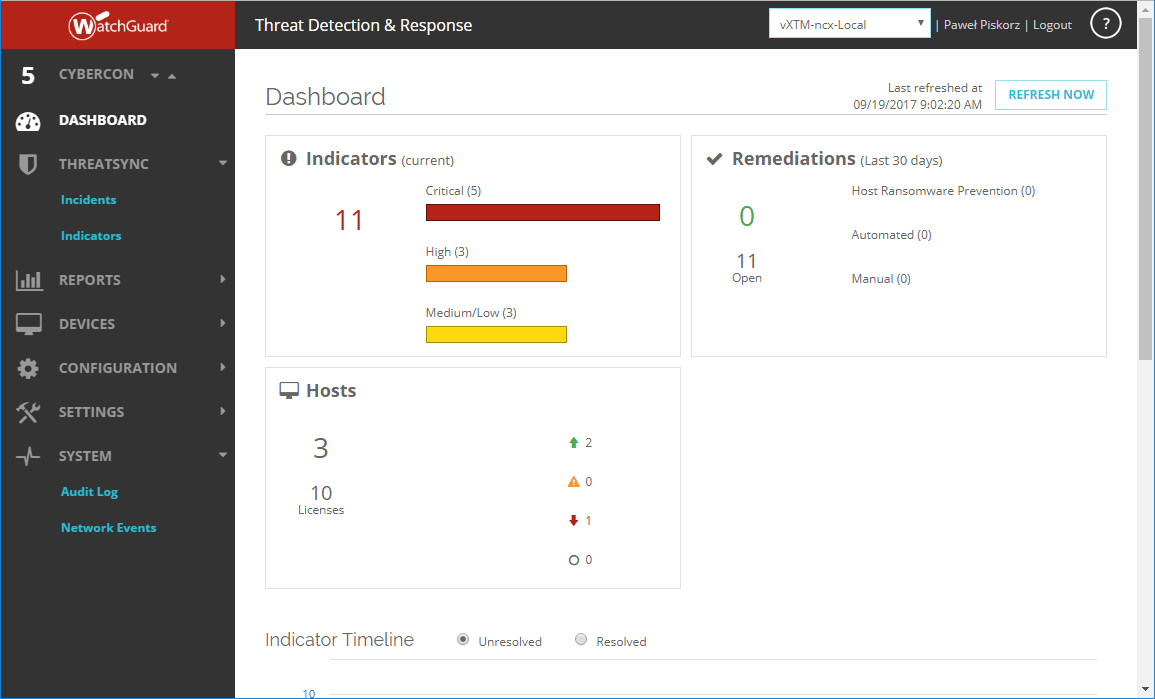

Według producenta jednym z kluczowych składników zbierania informacji o zagrożeniach jest wspomniany Threat Detection & Response (w skrócie TDR). Funkcjonalność TDR dostępna jest w pakiecie licencyjnym „Total Security” i obejmuje wszystkie aktualne moduły ochrony, także te, które zostaną dodane w przyszłości, podczas aktualizacji oprogramowania. To bardzo istotna wiadomość dla klientów końcowych, bowiem ich urządzenia będą posiadały zawsze najnowsze i przetestowane opcje zabezpieczeń. Nie każdy producent podchodzi do flagowej oferty w ten sposób, dlatego firmie WatchGuard należy się ponadprogramowy punkt w kategorii wsparcia dla klienta.

TDR może „działać obok” zainstalowanego produktu bezpieczeństwa — nie zapewnia ochrony antywirusowej w tradycyjnym tego słowa znaczeniu, więc nie koliduje z technologiami firm trzecich. Ma za to kilka innych zalet, których trudno szukać w oprogramowaniu antywirusowym. Producent daje klientowi wybór, oferując ochronę w postaci agenta wymagającego minimalnej mocy procesora i przepustowości łącza, nie tylko na styku z Internetem, ale także na urządzeniach końcowych. W końcu o zakupie urządzenia tej klasy decyduje wydajność przy włączonych wszystkich dostępnych zabezpieczeniach.

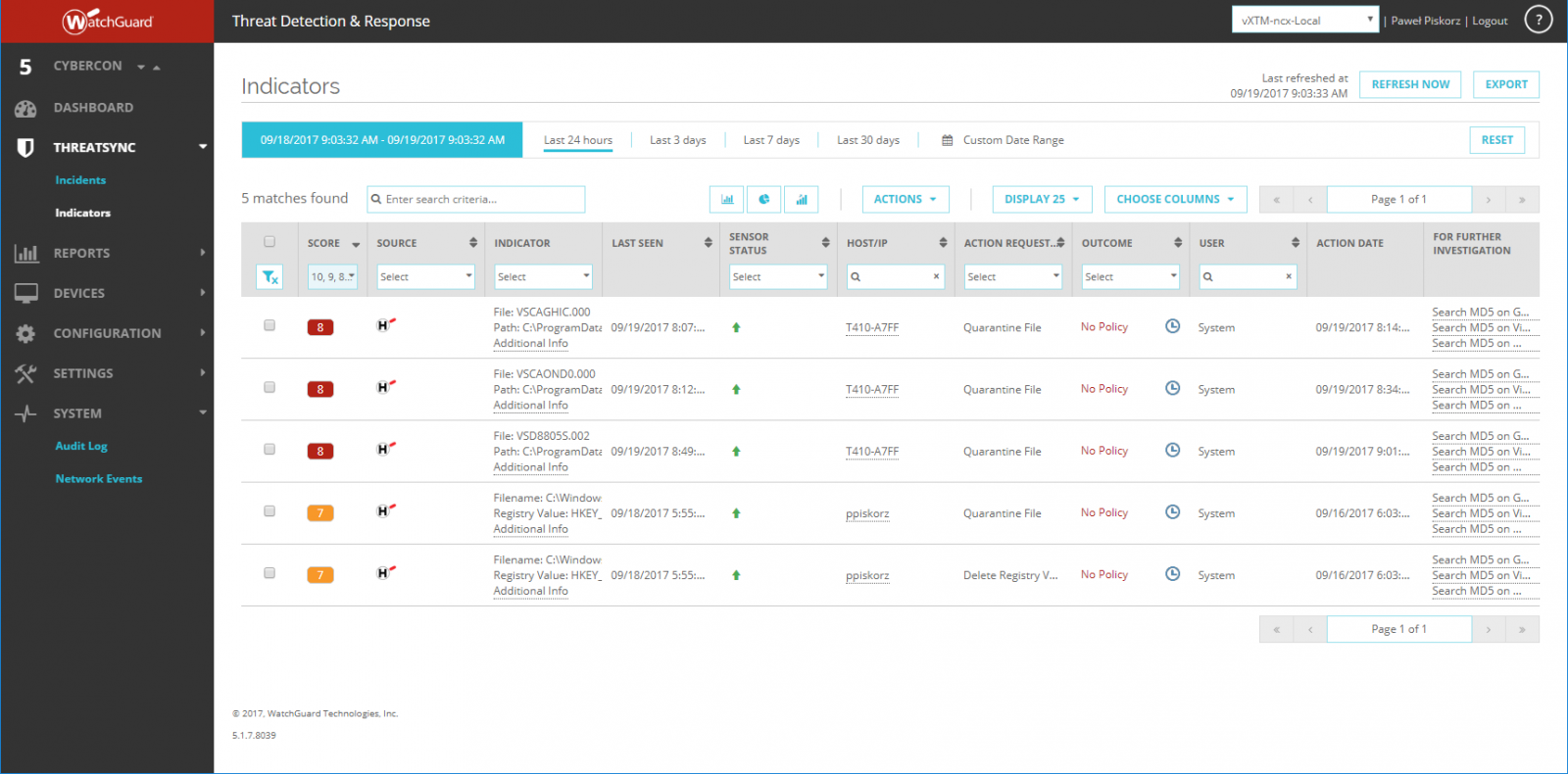

Producent na swojej stronie internetowej watchguard.com poświęca dużo uwagi modułowi Threat Detection & Response. Korelacja z pozostałymi funkcjonalnościami urządzeń WatchGuard sprowadza się tak naprawdę do ochrony w chmurze lub do ochrony sieci firmowej na styku z Internetem. Nie obciąża to stacji roboczej, jak w przypadku oprogramowania zabezpieczającego stacje robocze: agent przekazuje podstawowe informacje statyczne do analitycznych systemów WatchGuard, które przypisują ocenę zagrożeniu. W odpowiedzi podejmowana jest akcja przeniesienia malware do kwarantanny, zakończenia procesu i usunięcia pozostałości z rejestru systemowego. Ponadto TRD korelując informacje o zagrożeniach z chmury i ze wszystkich hostów w organizacji ma błyskawiczny wgląd do wskaźników szkodliwego oprogramowania oraz do sygnatur ataków sieciowych. Ale to nie wszystko — TDR integruje się z modułem APT Blocker, więc jest w stanie zatrzymać zagrożenia 0-day, w tym ataki wykorzystujące szkodliwe oprogramowanie typu „fileless”, ataki obejmujące znane i nieznane jeszcze podatności, a także podejrzaną aktywność sieciową zauważalną w atakach wykorzystujących funkcje kryptograficzne podczas komunikacji z serwerami nadzorującymi wymianę informacji pomiędzy ofiarą a cyberprzestępcą.

Moduł Threat Detection & Response charakteryzuje jeszcze jedna ważna funkcjonalność, mianowicie jest nią wspomniana ochrona przed szkodliwym oprogramowaniem typu ransomware: TDR operując w korelacji z innymi modułami, posiada dostęp do informacji o złośliwych adresach internetowych rozprzestrzeniających szyfrujące wirusy. Potrafi autorskimi algorytmami behawiorystycznymi wykryć zagrożenie już na dysku twardym. Producent dodaje, że dysponuje farmą honeypotów, które odgrywają bardzo ważną rolę w zbieraniu informacji o zagrożeniach 0-day i w blokowaniu komunikacji z serwerami C&C.

Ochrona przed atakami kryptograficznymi

Cechą wyróżniającą produkty firmy WatchGuard są moduły do wykrywania zaawansowanych zagrożeń w oparciu o zebrane z punktów końcowych dane. Jako że cyberprzestępcy coraz częściej wykorzystują zróżnicowane i wyrafinowane wektory ataków, a punkty końcowe stanowić będą zawsze mięso armatnie, potrzeba ochrony wykrywającej potencjalne wskaźniki zagrożeń i ataków w czasie rzeczywistym jest absolutnym „must have”.

Gotowych exploitów i narzędzi automatyzujących ataki nie brakuje. Wbrew pozorom taką cyberprzestępczą skarbnicą jest ogólnodostępny serwis GitHub, który cierpliwych poszukiwaczy sowicie wynagradza. W publicznych repozytoriach znaleźć można tysiące pozycji, m.in.: exploity dla systemów Windows, Mac OS, iOS, Android oraz ich pliki źródłowe gotowe do kompilacji, skrypty automatyzujące ataki, generatory szkodliwego oprogramowania, czy nawet zaawansowane narzędzia używane przez agencje szpiegowskie, wywiadowcze i firmy prywatne. Jak to mówią — dla każdego coś się znajdzie. Najgorsze jest to, że te narzędzia w rękach odpowiednich osób są całkiem porządnym arsenałem w cyberwojnie przeciwko podmiotom publicznym i prywatnym.

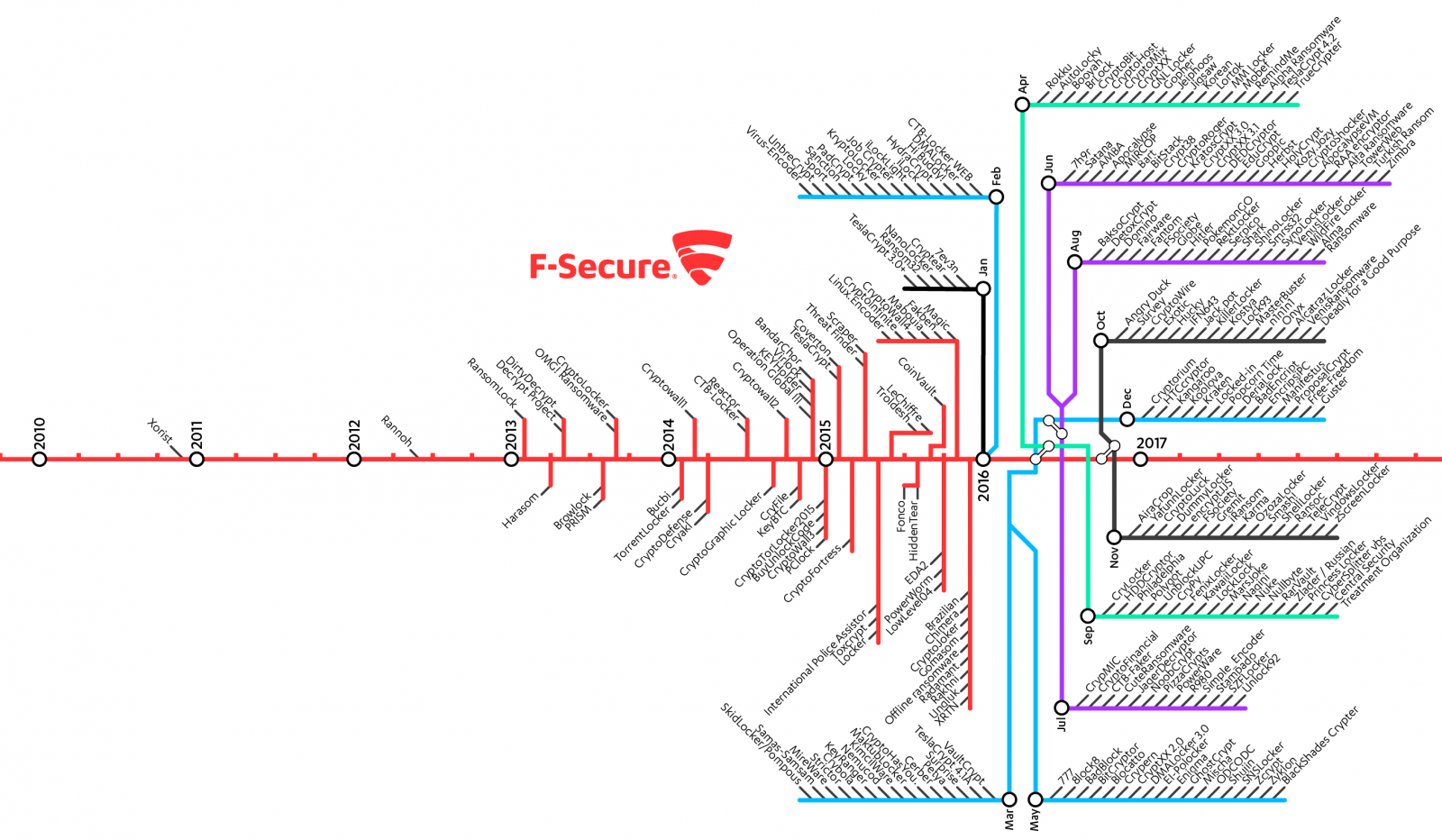

Czy Twoja firma jest na to gotowa? Badanie przeprowadzone przez PwC Polska pokazuje, że prawdopodobnie nie jest — w 96% średnich i dużych przedsiębiorstwach działających na terenie naszego kraju w ostatnich 12 miesiącach doszło do ponad 50 cyberataków. W przypadku 64% liczba tego typu zdarzeń była większa niż 500. Zakładając, że choćby co dziesiąty atak wykorzystywał szkodliwe oprogramowanie z rodziny ransomware, to biorąc pod uwagę ilość odmian tego typu wirusów (ponad 500), kompleksowa ochrona przedsiębiorstw na styku z Internetem i na stacjach końcowych jest po prostu niezbędna.

Co na to WatchGuard?

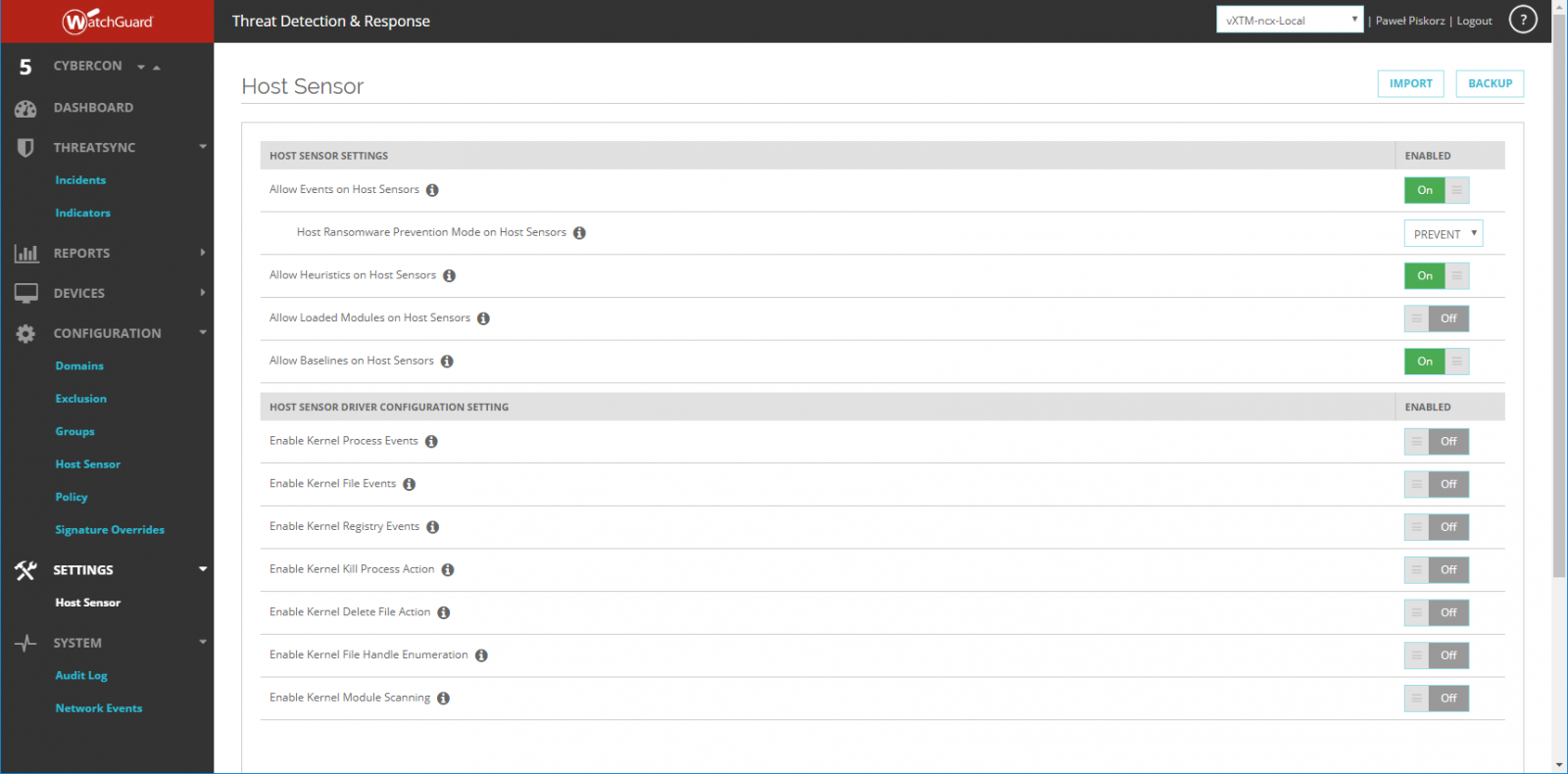

Producent znacznie wcześniej przygotował odpowiedź na to pytanie. Moduł zapobiegający zaszyfrowaniu plików (Host Ransomware Prevention) wraz z funkcjonalnością APT Blocker blokującą m.in. sieciową komunikację ze szkodliwymi hostami, potrafią razem uniemożliwić uruchomienie się wirusa na stacji roboczej. Sensor stworzy coś w rodzaju lokalnego honeypota (pułapki) w postaci ukrytych folderów i plików — jeśli zostaną usunięte lub zaszyfrowane przez wirusa, to przy następnym rozruchu będą przywrócone. Oczywiście nie ma to żadnego wpływu na ciągłość ochrony.

Wspomniane zabezpieczenie przed ransomware wbudowane jest w agenta TDR — działa na poziomie hosta i jest czymś w rodzaju czujnika, który obejmuje ochronę zdolną zidentyfikować i poddać kwarantannie pliki lub procesy charakterystyczne dla ransomware. Sensor może działać w dwóch trybach:

- Ustawiony na „wykrywanie” będzie wyszukiwał procesy i pliki, które są charakterystyczne dla ransomware. Raporty z takich zdarzeń wyśle do konsoli administratora.

- Ustawiony na „zapobieganie” będzie dodatkowo zamykał procesy i umieszczał złośliwe pliki w kwarantannie, zanim zostanie uruchomione szyfrowanie lub usuwanie kopii zapasowej punktów przywracania (np. będzie to rozpoznane po uruchomieniu polecenia shell z parametrem:

C:\Windows\SYsWOW64\cmd.exe" /C "C:\Windows\Sysnative\vssadmin.exe" Delete Shadows /All /Quiet

Działa to niezależnie od komunikacji z Internetem — zatrzymanie zagrożenia będzie możliwe nawet wtedy, jeśli wirus spowoduje problemy z siecią, a nawet przed wysłaniem sumy kontrolnej podejrzanego pliku do chmury w celu przeprowadzenia analizy behawioralnej w odizolowanym środowisku producenta. Co więcej, jeśli hasz pliku wyrażony funkcją skrótu MD5 zostanie dodany do białej listy (a może się tak zdarzyć), to czujnik hosta w dalszym ciągu zatrzyma proces, w którym zostanie wykryte zagrożenie.

Praktyczne? Nawet bardzo. Nie trzeba daleko szukać okazji do wykorzystania tej funkcji ochrony. W taki właśnie sposób zainfekowano publiczną infrastrukturę Ukrainy, Wielkiej Brytanii, Hiszpanii, Holandii, Szwecji i kilku innych państw, w tym także wielu firm z Polski. Niestety infrastruktura firm, która nie była chroniona przez podobne technologie, nie zdołała oprzeć się skutkom ataku: wszystko zaczęło się od zhackowania serwera z plikami aktualizacyjnymi księgowego oprogramowania M.E DOC. Aplikacja zamiast nowych plików instalacyjnych pobrała i uruchomiła trojana. „Efekt ransomware NotPetya” jest już powszechnie znany:

Moduł Host Ransomware Prevention jest jedną ze składowych ochrony urządzeń WatchGuard. Wszystkie technologie są niezależne od sygnatur, więc automatyczna reakcja oparta na ocenie zagrożenia w chmurze podejmowana jest błyskawicznie przy wykorzystaniu autorskich rozwiązań producenta. Urządzenia WatchGuard z serii Firebox T i M wykorzystują w tym celu dane o zdarzeniach z hostów w sieci firmowej i z chmury WatchGuard (ThreatSync) — wszystko korelowane jest w cały ogląd na bezpieczeństwo zupełnie automatycznie i bez obciążania stacji roboczych czy przepustowości sieci.

Raportowanie i administracyjne działania z poziomu interaktywnych map

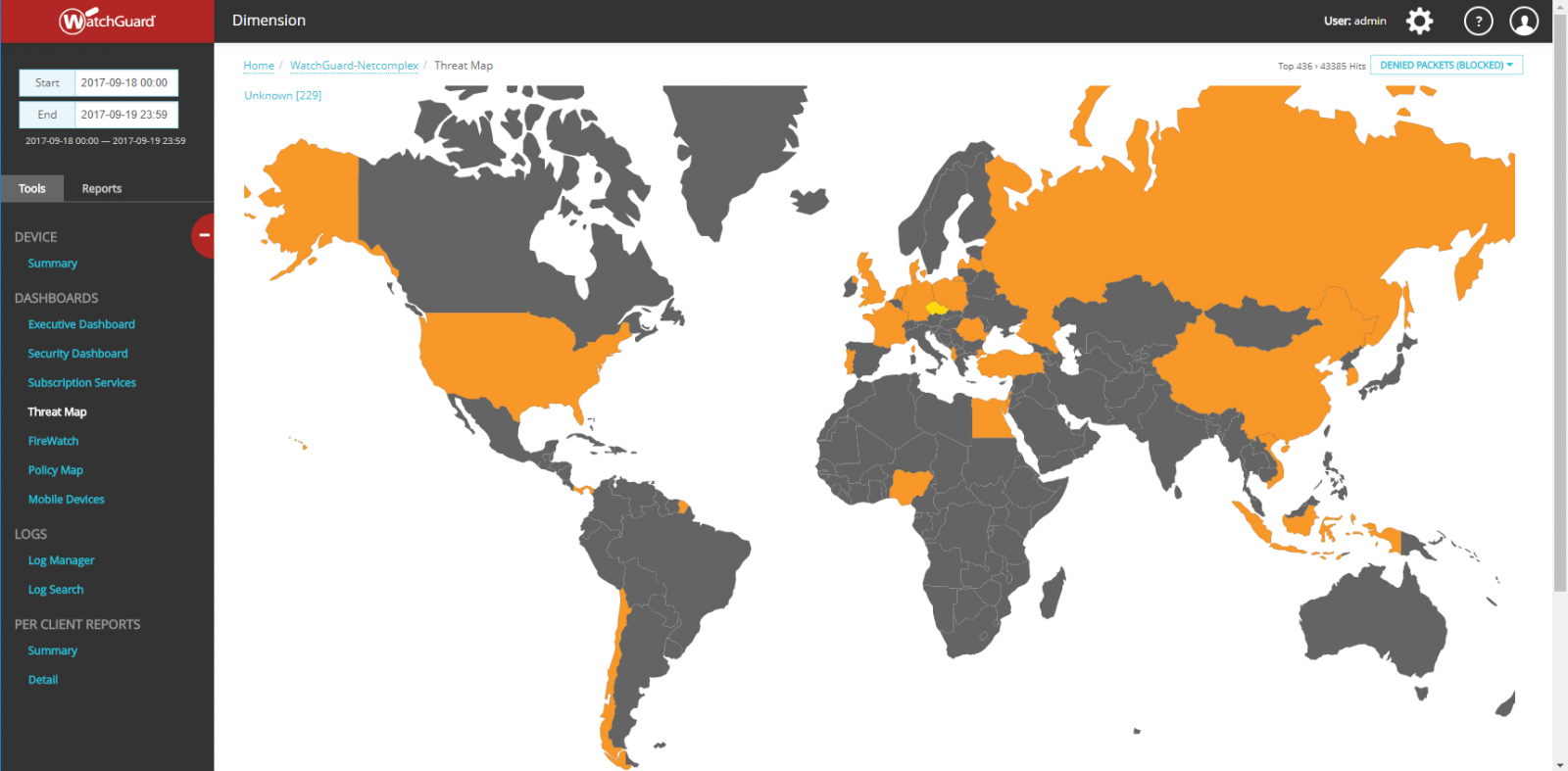

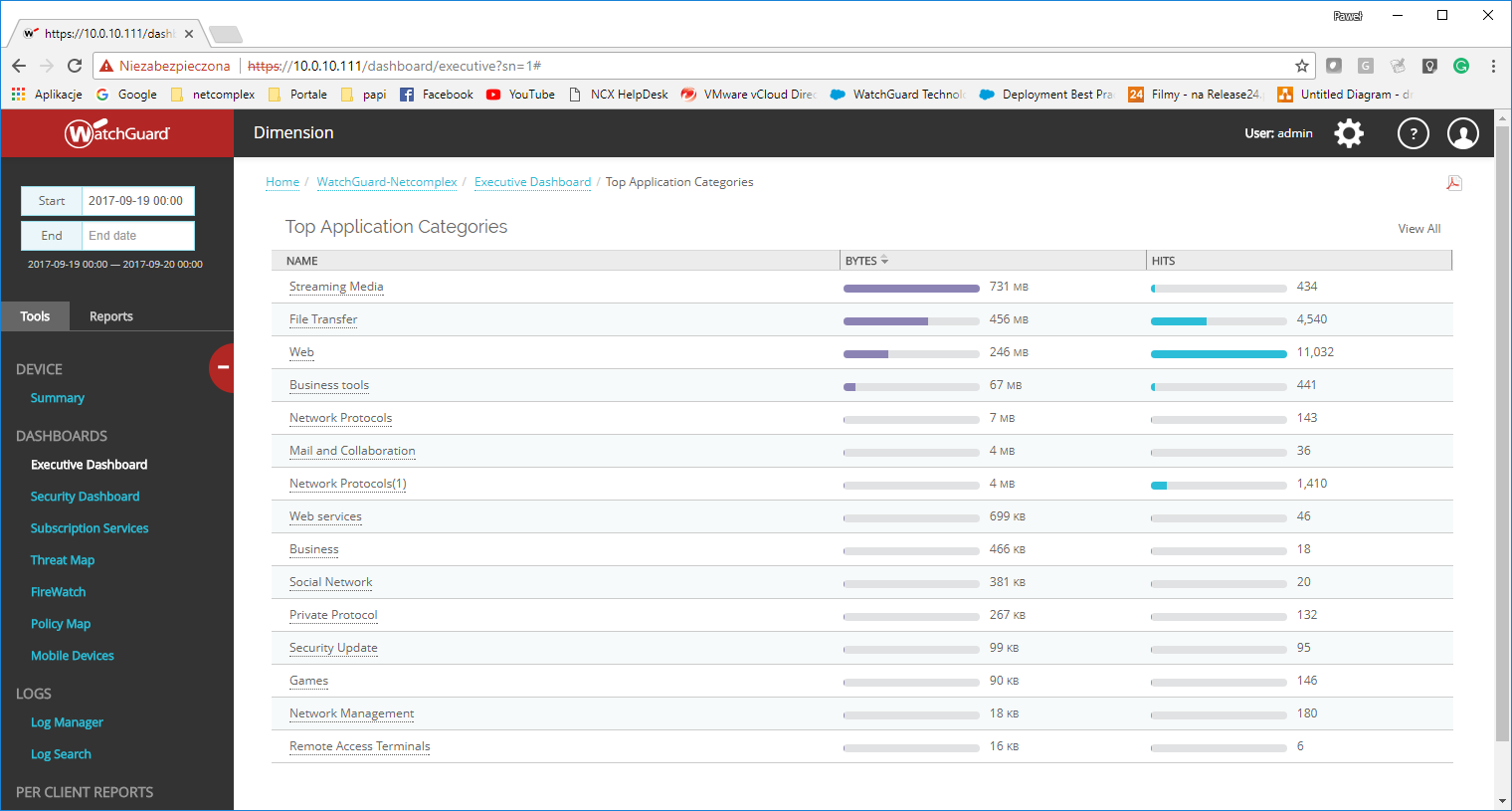

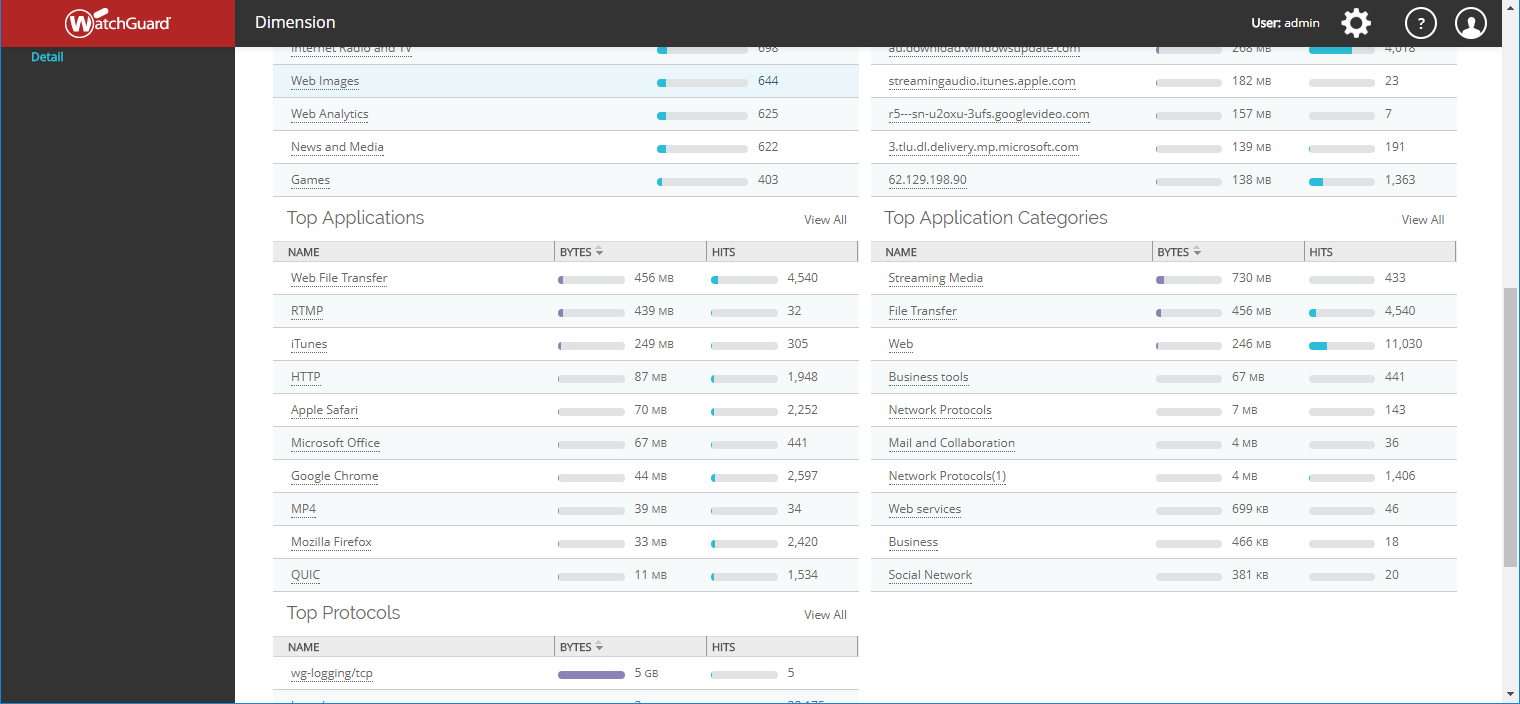

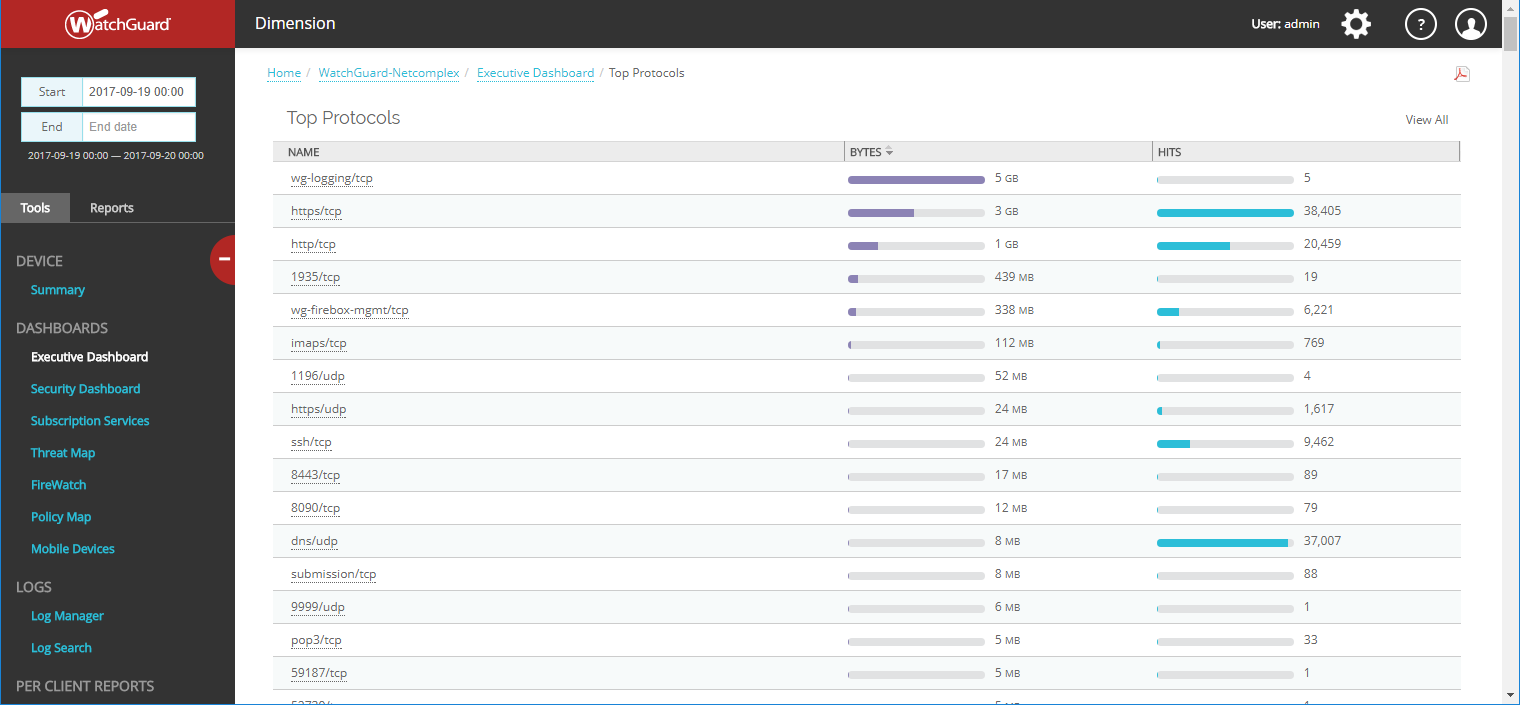

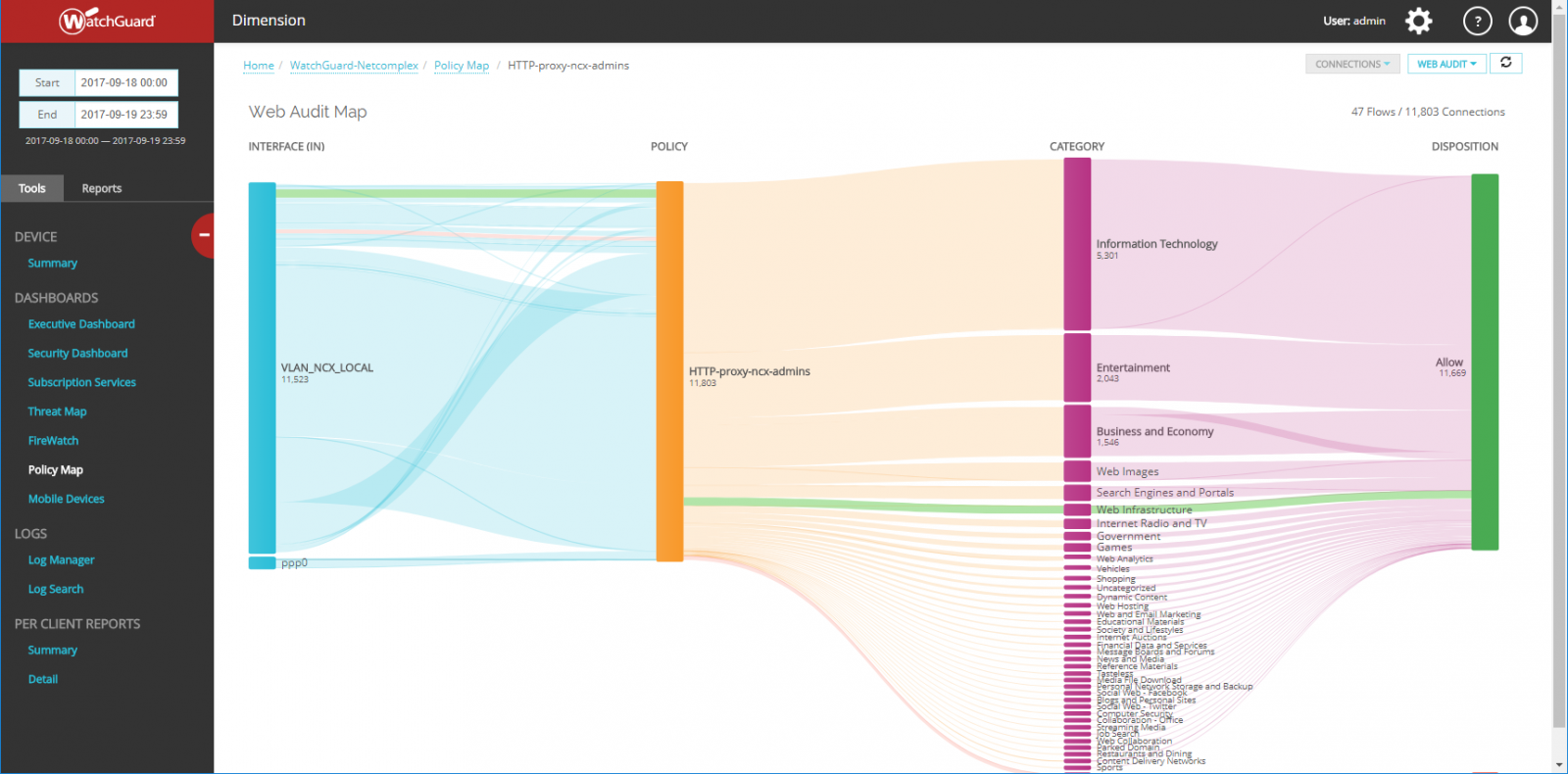

Cechą wyróżniającą firmware napędzające urządzenia WatchGuard jest moduł Dimension Command. To bardzo zaawansowany analizator logów i system raportowania w jednym. Pełni istotną funkcję podczas wewnętrznych audytów bezpieczeństwa i organizowania polityki uprawnień dla użytkowników w czasie rzeczywistym. Z poziomu graficznych informacji (logów i interaktywnych map) umożliwia stworzenie reguł zezwalających lub ograniczających dostęp do pewnych części zasobów firmowych i Internetu. Przedstawione techniczne dane w czytelnej i wizualnej formie są dla administratorów doskonałym zobrazowaniem informacji o wykorzystywanych elementach infrastruktury i systemów: łączu internetowym, protokołach sieciowych, aplikacjach, najczęściej przeglądanych stronach, zablokowanych złośliwych adresach URL, zablokowanych stronach tzw. landing page inicjujących ataki drive-by i wiele, wiele innych. A wszystko to z podziałem na konkretnego pracownika.

W dowolnym momencie dostęp do tej oraz innych części oprogramowania WatchGuard może zostać przyznany osobom nietechnicznym, bez przekazywania im uprawień do edytowania polityk bezpieczeństwa. Osoby decyzyjne z chęcią przyjrzą się nieprawidłowościom występującym w organizacji i we współpracy z administratorami z działu IT podejmą stosowne kroki w celu zminimalizowania skali problemu.

Wygenerowana wizualizacja danych pomoże szybko rozpoznać, który użytkownik, aplikacja lub protokół zagrażają bezpieczeństwu organizacji lub mają wpływ na pogorszenie przepustowości łącza.

Z poziomu tych interaktywnych map możliwe jest utworzenie reguł blokujących konkretne strony internetowe, aplikacje lub protokoły.

Oferta dla małych i średnich firm

W magicznym kwadracie Gartnera, WatchGuard Technologies z siedzibą w Seattle (USA) zalicza się do wizjonerów w dziedzinie zabezpieczeń oraz produktów i usług sieciowych. Producent posiada ponad 75 000 klientów w Ameryce Północnej, Europie, Azji i Ameryce Łacińskiej. Produkty WatchGuard są idealnym rozwiązaniem dla rozproszonych sieciowo przedsiębiorstw, które oczekują od dostawcy konfigurowalnego i prostego w zarządzaniu oprogramowania dla sieci MAN i WAN.

Dla produktów tej klasy duże znaczenie ma wydajność. Miercom i NSS Labs starając się odpowiedzieć na zapotrzebowanie porównawczych testów wydajnościowych urządzeń UTM i NGFW, pomagają klientom końcowym i resellerom rekomendując konkretnego dostawcę. W polskich realiach, gdzie dostęp do superszybkich łącz internetowych jest ograniczony, rozwiązania firmy WatchGuard mając technologiczną przewagę nad konkurencją, mogą okazać się czarnym koniem w wyścigu o klienta.

Szczegółowe informacje o urządzeniach WatchGuard można uzyskać kontaktując się z przedstawicielem firmy Net Complex — polskiego resselera posiadającego w portfolio szeroką gamę rozwiązań klasy UTM/ NGFW. Bielska firma usprawnia proces zaznajamiania się z marką jako jedyna w Polsce prowadząc sklep internetowy z rozwiązaniami WatchGuard, prowadząc liczne webinaria techniczne, wspomagając przebieg testów a tuż po samym zakupie – zapewniając pomoc podczas wdrożenia oraz dalsze wsparcie techniczne.

Warsztaty i webinaria

W imieniu firmy Net Complex zapraszamy osoby zainteresowane tematyką sprzętowych produktów bezpieczeństwa, w szczególności menedżerów różnych szczebli zarządzania IT, administratorów i architektów sieci, specjalistów IT oraz menedżerów i specjalistów spoza obszaru IT na organizowane od kilku miesięcy specjalistyczne szkolenia. Kolejne spotkanie dotyczące szczegółowego przedstawienia produktów, konfiguracji i administracji urządzeniami WatchGuard odbędzie się w dniach 29 listopada – 01 grudnia w siedzibie firmy Net Complex w Bielsku-Białej. Szkolenia cieszą się dużą popularnością, podobnie jak warsztaty i webinaria dotyczące gartnerowego lidera. Pragnącym lepiej poznać tajemnice czerwonej skrzyneczki, pozostaje śledzić stronę www.netcomplex.pl, gdzie wydarzeń spod znaku WatchGuarda nigdy nie brakuje.

Czy ten artykuł był pomocny?

Oceniono: 0 razy