W czasach cyfryzacji niemal każdego aspektu życia publicznego i prywatnego nie brakuje pojawiających się nowych, ciekawych technik obchodzenia zabezpieczeń. Chociaż od kilku lat pierwsze skrzypce pośród złośliwego oprogramowania ciągle odgrywają szkodniki wykorzystujące kryptografię asymetryczną, to nie możemy narzekać na niedobór również i takich sposobów oszukiwania produktów ochronnych, które poziomem przygotowania i skomplikowanym cyklem eskalacji infekcji przewyższają wirusy z rodziny ransomware.

Rozpatrywane zagrożenia w tym raporcie to tak zwane wirusy bezplikowe (ang. malware fileless). Chociaż wektor infekcji najczęściej rozpoczyna się tradycyjnie, czyli od dostarczenia złośliwego pliku na komputer ofiary — poprzez scam lub atak drive-by download w wyniku wykorzystania exploita — to podobieństwa do powszechnych ataków z plikami wykonywalnymi na tym się kończą. Złośliwe oprogramowanie typu „fileless” działa bezpośrednio w pamięci operacyjnej komputera. W takim scenariuszu uruchomiony wirus nie zostanie przeniesiony do kwarantanny przez oprogramowanie zabezpieczające, ponieważ nie jest plikiem, lecz zestawem instrukcji do wykonania, operującym na systemowych procesach.

Autorzy złośliwego kodu, którzy często są ekspertami w swojej dziedzinie, mogą wykorzystywać tę zależność, by nie pozostawiać żadnych śladów na dysku twardym i utrudnić wykrycie szkodnika przez program antywirusowy. Zagrożenia „fileless” mają kilka cech wspólnych z rootkitami: potrafią przechowywać dane w rejestrze, który jest bazą dla ustawień systemu operacyjnego i niektórych aplikacji, a nawet przechwytywać i modyfikować funkcje API niskiego poziomu. Ponadto tak jak rootkity mogą ukrywać obecność poszczególnych procesów, folderów, plików i kluczy rejestru, w tym instalować własne sterowniki i usługi w systemie. Bezplikowe złośliwe oprogramowanie może uzyskać dostęp do uprawnień „ring-0”. Proces uruchomiony na tym poziomie wykonuje kod z uprawnieniami jądra systemu, w efekcie może uzyskać nieograniczony dostęp do wszystkich procesów, sterowników i usług.

Z pośród przedstawionych w tym raporcie programów zabezpieczających są niestety takie, które mają problemy z wykrywaniem malware fileless. Wirusy bezplikowe niczym rootkity posiadają zdolność do unikania detekcji: by dawać atakującemu zdalny dostęp do zainfekowanej maszyny mogą powodować eskalację uprawnień i wykorzystywać luki w zabezpieczeniach. Tę rodzinę szkodliwego oprogramowania często używa się w atakach APT (ang. Advanced Persident Threat) przeprowadzanych na szeroką skalę lub w atakach na pracowników wysokiego szczebla. Według raportu „Fileless attacks against enterprise networks” opublikowanego przez Kasperky Lab, cyberprzestępcy wykorzystywali bezplikowe złośliwe oprogramowanie do zaatakowania blisko 140 przedsiębiorstw na całym świecie, głównie w Stanach Zjednoczonych, Wielkiej Brytanii, Rosji, Francji, Ekwadorze, Brazylii, Tunezji, Turcji, Izraelu i Hiszpanii. Wśród wziętych na cel podmiotów i instytucji znalazły się banki, firmy telekomunikacyjne i organizacje rządowe.

W teście przeprowadzonym w październiku 2017 roku eksperci z AVLab wykorzystali techniki oraz narzędzia stosowane przez cyberprzestępców do przełamywania zabezpieczeń i uzyskiwania zdalnego dostępu do zainfekowanej maszyny bez zapisywania jakichkolwiek danych na dysku twardym. Opisywane bezplikowe szkodliwe oprogramowanie jest bardzo trudne do wykrycia, jeżeli produkty zabezpieczające nie dysponują mechanizmami, które kontrolują uruchamiane złośliwe skrypty. Wykrycie tych skryptów jest tym bardziej problematyczne, jeżeli złośliwy kod jest wykonywany przez systemowy interpreter PowerShell. Dzięki tej metodzie możliwe staje się zainfekowanie komputera bez podniesienia alarmu przez program zabezpieczający.

Podstawy techniczne

Test przeprowadzono w kontrolowanym środowisku, niezagrażającym bezpieczeństwu danych ani systemom komputerowym.

Do sprawdzenia efektywności ochrony różnych modułów zabezpieczających każdego testowanego programu, wykorzystano cztery rodzaje plików szkodliwego oprogramowania, które zawierały podobne instrukcje.

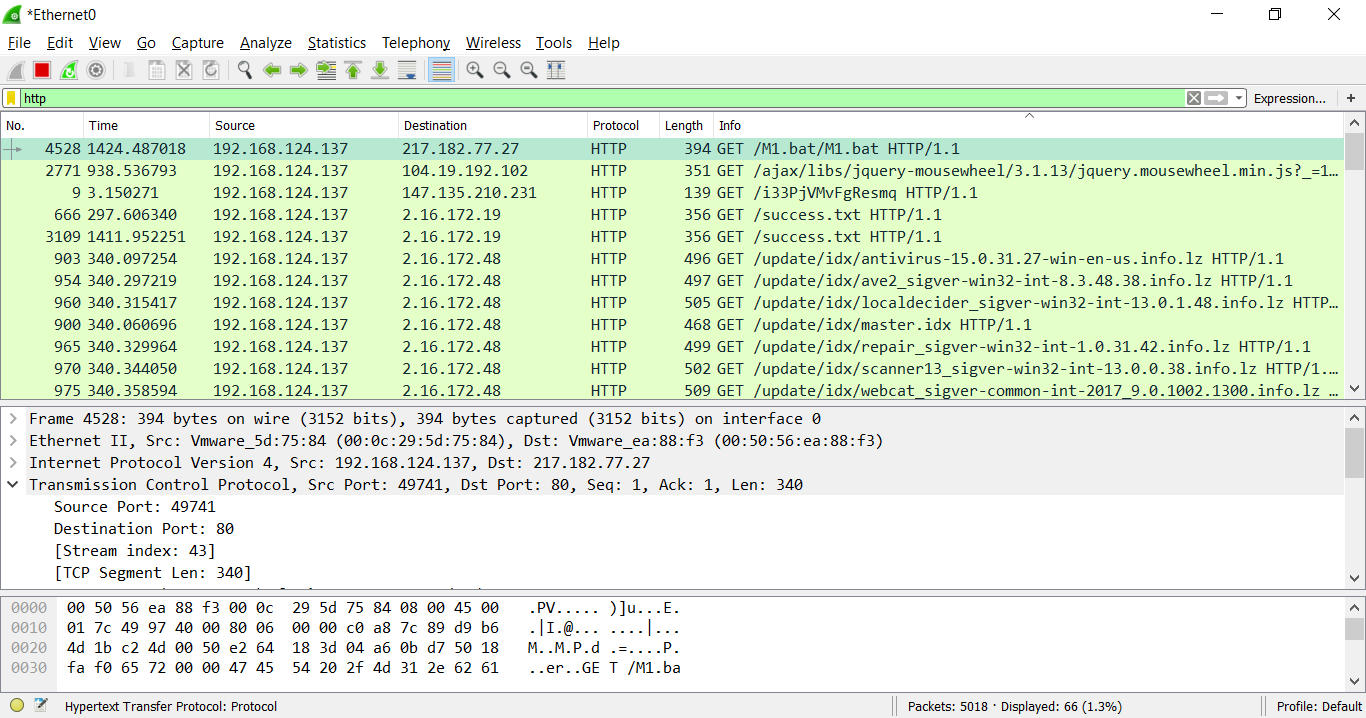

- Plik M1.bat zawierał instrukcję pobierania wirusa przez PowerShell z odpowiednimi parametrami.

- Skompilowany plik M2.exe zawierał podobne instrukcje.

- Plik M3.exe poddano technice zaciemniania kodu (obfuskacji).

- Plik M4.docm zawierał złośliwe instrukcje makro uruchamiające PowerShell z odpowiednimi parametrami.

Używając oprogramowania WireShark do przechwytywania pakietów, możemy zaobserwować dokładny sposób dostarczenia malware z testowego serwera zawierającego web-aplikację (która służy do atakowania komputerów) do systemu operacyjnego z zainstalowanym oprogramowaniem zabezpieczającym.

Więcej szczegółów technicznych, metodologia, wyniki ochrony oraz przyznane nagrody, znajdują się w raporcie przygotowanym w języku polskim i angielskim.

Czy ten artykuł był pomocny?

Oceniono: 0 razy