W przeprowadzonym w październiku 2016 roku teście porównaliśmy skuteczność ochrony kilkudziesięciu programów antywirusowych dla użytkowników indywidualnych oraz dla małych i średnich firm. Sprawdziliśmy także dwie aplikacje (Foltyn SecurityShield oraz Voodoo Shield Pro) tworzone przez niezależnych deweloperów, które z wykorzystaniem dostępnych skorelowanych dynamicznych metod heurystycznych oraz behawioralnych chronią użytkowników przed szkodliwym oprogramowania trochę inaczej niż tradycyjne antywirusy.

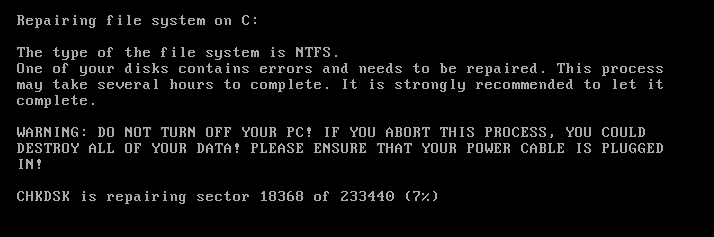

Ransomware Petya, to jeden z kilkuset różnych wariantów wirusów typu krypto-ransomware, które zostało dołączone do zestawu szkodliwego oprogramowania biorącego udział w badaniu. Ten szkodnik nie tylko szyfruje pliki, ale także nadpisuje główny rekord ładujący Master Boot Record (MBR) udając przy okazji narzędzie CHKDSK oraz nadpisuje boot loader. Jeżeli użytkownik zainfekuje swój system tym zagrożeniem, przy każdym uruchomieniu komputera ujrzy poniższy komunikat.

Wstęp do testu

W ostatnich latach (jak i szczególnie w przedwakacyjnych miesiącach) obserwowaliśmy gwałtowny wzrost ataków z udziałem złośliwego oprogramowania należącego do rodziny krypto-ransomware. Tylko do naszej redakcyjnej skrzynki spływało kilkanaście e-mail tygodniowo z prośbą o odszyfrowanie plików (pomijamy już prośby telefoniczne, których było jeszcze więcej).

Co ciekawe, większość klientów była skłonna zapłacić za usługę odszyfrowania plików, jednak tylko w kilku przypadkach udało się bezproblemowo przywrócić wszystkie dane. Pozostali nieszczęśnicy — zarówno użytkownicy domowi, jak i administratorzy firm, bezskutecznie musieli zmagać się ze skutkami ataków najdziwniejszych mutacji krypto-ransomware: a te, ze względu na zastosowanie szyfrowania AES kluczem publicznym RSA, uniemożliwiały odzyskanie plików bez zapłacenia okupu lub bez przywrócenia danych z kopii zapasowej.

We wstępie do testu chcieliśmy zobrazować wszystkim czytelnikom skalę i powagę zagrożenia wirusów ransomware, z jaką mamy do czynienia. Zebrane przez nas dane statystyczne są unikalne w skali kraju. Zostały nam udostępnione przez kilka firm, które zajmują się dostarczaniem produktów zabezpieczających na rynek polski, w tym dysponują kadrą ekspertów, którzy zajmują się analizą zagrożeń.

Skala wirusów krypto-ransomware w Polsce

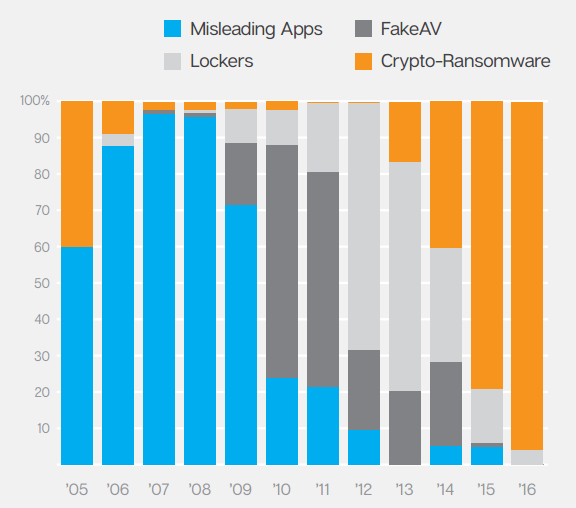

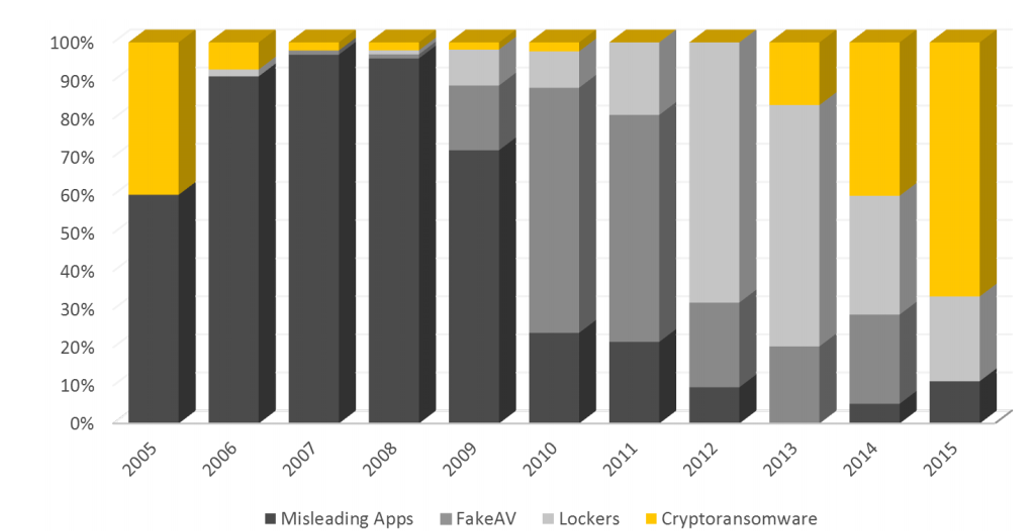

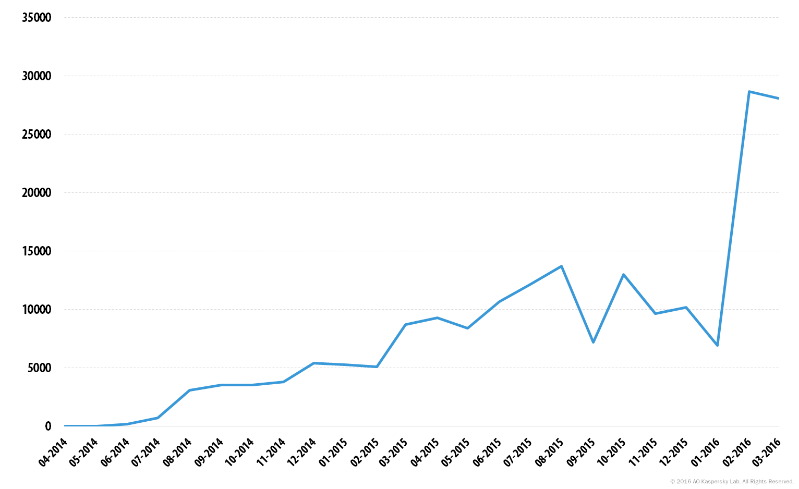

Według statystyk dostarczonych przez Kaspersky Lab, od kwietnia 2014 roku do kwietnia 2015 roku odsetek użytkowników atakowanych oprogramowaniem ransomware spośród wszystkich ataków szkodliwego oprogramowania wyniósł 5,19%. Jednak była to tylko cisza przed prawdziwą burzą, bowiem w tym samym okresie w latach 2015-2016, chmura Kaspersky Security Network zidentyfikowała ponad 10-krotny wzrost tego typu ataków (56%). A więc co drugi atak oprogramowania ransomware zidentyfikowany w latach 2015-2016 przez KSN był atakiem oprogramowania krypto-ransomware, w przeciwieństwie do poprzedniego okresu, gdzie znakomita większość ataków ransomware polegała na blokowaniu dostępu, a nie na szyfrowaniu. Dane te pokazują zatem ogromny wzrost udziału oprogramowania szyfrującego wśród wszystkich ataków ransomware ogólnie.

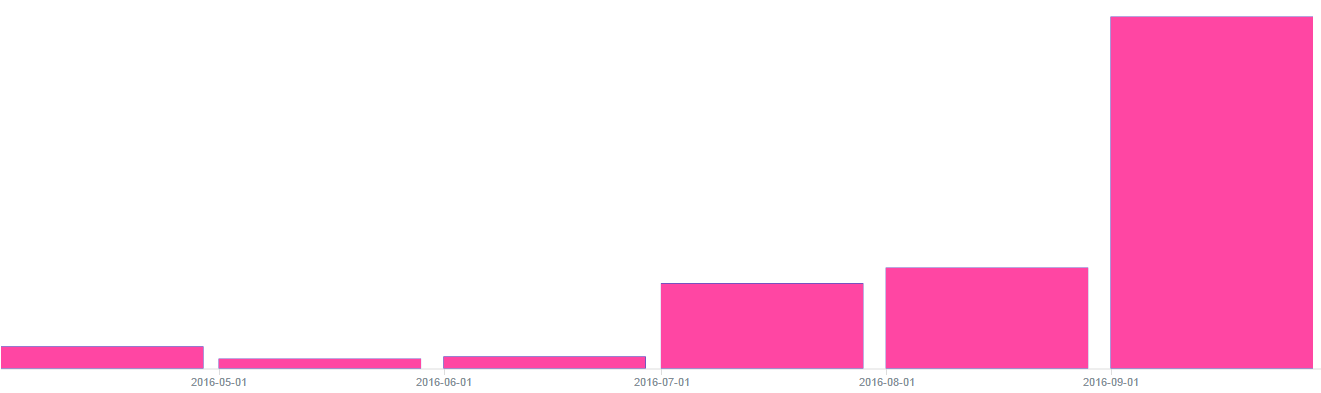

Podobnymi danymi podzieliła się z nami firma F-Secure. Eksperci z F-Secure Labs zaobserwowali największą aktywność przestępstw z wykorzystaniem krypto-ransomware podczas ME 2016 w piłce nożnej. Polscy użytkownicy zostali w szczególny sposób dotknięci, ponieważ intensywnie poszukiwali w sieci kanałów streamujących transmisje meczów. Przestępcy wykorzystali zainfekowane reklamy (tzw. malvertising) do rozprzestrzeniania wirusa o nazwie Magnitude. A więc, jeśli program antywirusowy nie powstrzymał zagrożenia na czas, to Magnitude za pośrednictwem Exploit Kit wykorzystywał luki w oprogramowaniu Adobe Flash i instalował jeszcze jedno złośliwe oprogramowanie: krypto-ransomware o nazwie Cerber.

Dane z F-Secure Labs wskazują, że kulminacja infekcji przypadła na 12 czerwca, kiedy Polska rozgrywała mecz przeciwko Irlandii. W czerwcu i lipcu 68% infekcji pochodziło ze stron związanych ze streamingiem video (w tym wypadku meczów), a jedynie 17% wektorów infekcji stanowiły strony dla dorosłych — jest to też kolejny przykład na obalenie mitu, jakoby tylko strony z treścią pornograficzną odpowiedzialne są za dystrybucję większości wirusów.

Ransomware jest trudny w śledzeniu, a do jego wykrycia zaliczane są nie tylko faktyczne infektory tych wariantów, ale także szkodliwe oprogramowanie pośrednie, które pobiera ransomware na urządzenie. To samo malware jest wykorzystywane do pobierana także innego rodzaju szkodliwego kodu. Oznacza to, że wykrycie trojanów-downloaderów nie jest jednoznaczne z detekcją ransomware.

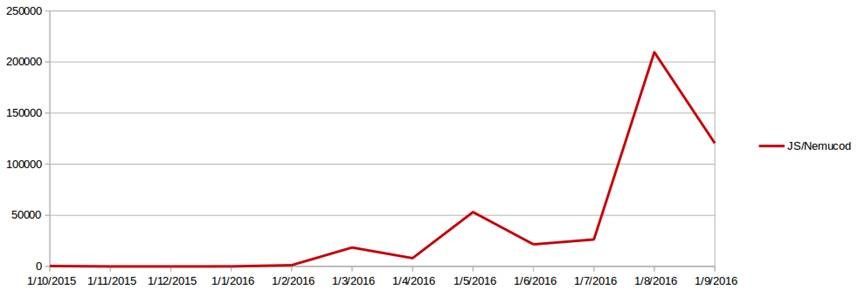

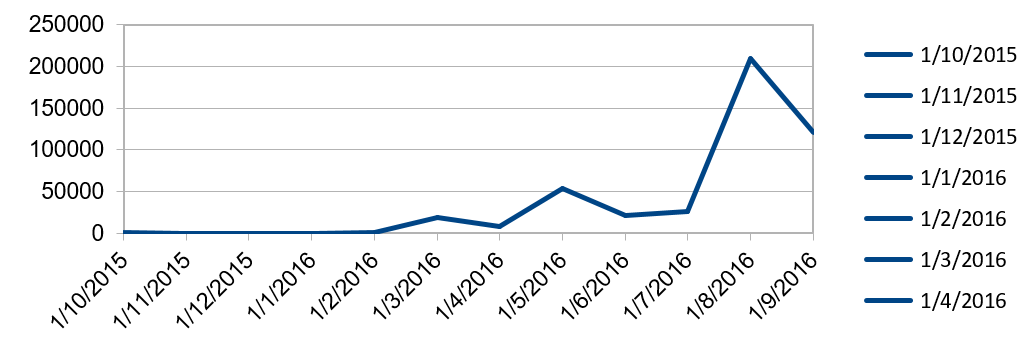

W ostatnich miesiącach eksperci z firmy Fortinet, światowego lidera w dziedzinie zaawansowanych cyberzabezpieczeń, zauważają, że jedna z najbardziej popularnych obecnie odmian krypto-ransomware (Locky) jest pobierana za pośrednictwem trojana Nemucod. Prześledzenie statystyk dotyczących Nemucoda może nam więc coś powiedzieć o rozpowszechnieniu Locky.

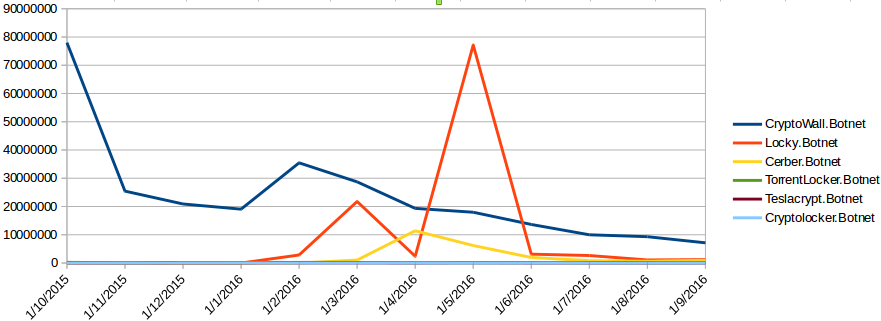

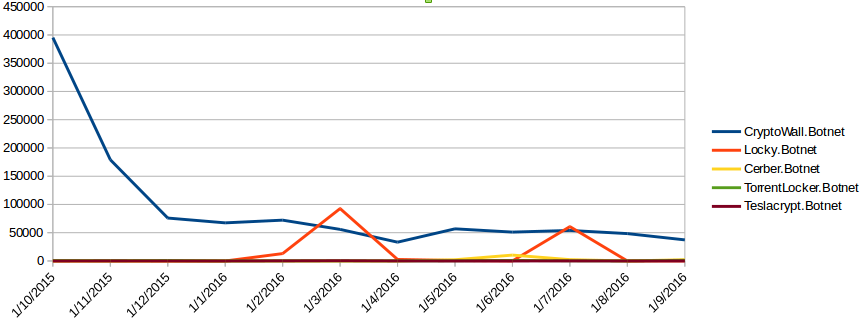

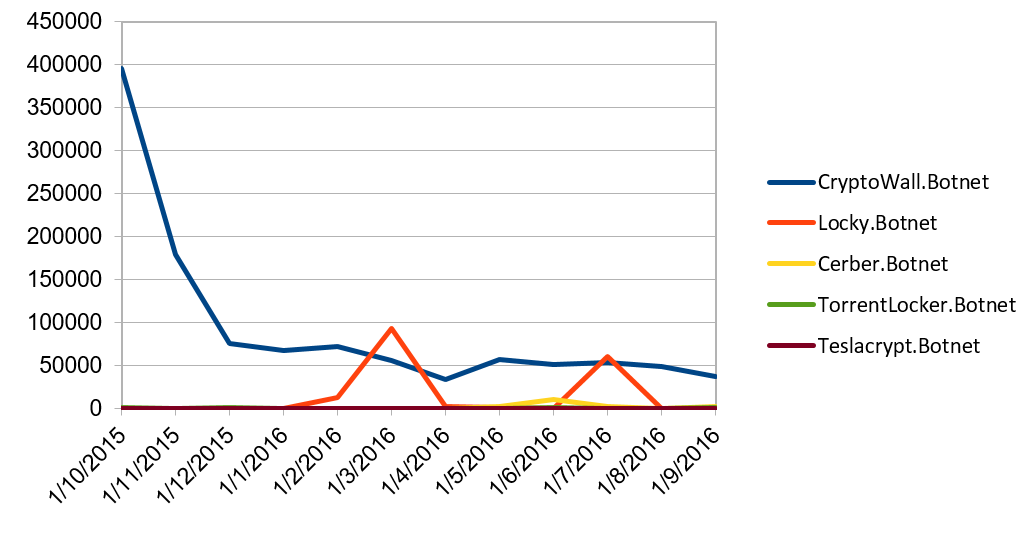

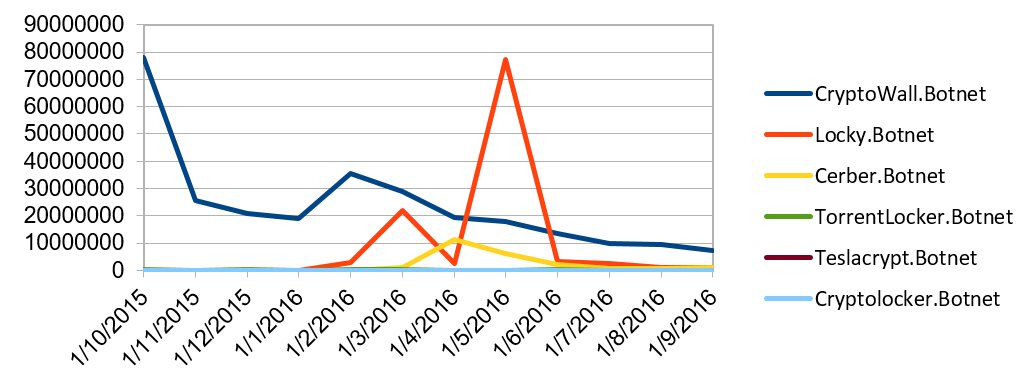

Przyglądając się konkretnemu oprogramowaniu krypto-ransomware, możemy zwrócić się ku statystyce wykrytych połączeń command and control (C&C). Są one inicjowane przez zainfekowane urządzenia, by uzyskać klucz szyfrujący i rozpocząć szyfrowanie danych ofiary.

By pełny atak doszedł do skutku, zarówno oprogramowanie pobierające jak i sam krypto-ransomware muszą bez wykrycia przeniknąć do urządzenia. To, że linie na powyższym wykresie dążą w stronę zera, wskazuje, że ochrona na wczesnych etapach ataku jest coraz skuteczniejsza. Może to być również dowód na to, że w firmowych sieciach jest coraz lepsza kontrola nad urządzeniami przynoszonymi z zewnątrz — zarażonymi np. podczas pracy w sieci domowej.

Wyraźny skok na wykresie od kwietnia do czerwca 2016 roku wskazuje prawdopodobnie nową technikę, która na pewien czas pozwalała obejść zabezpieczenia antywirusowe. Jednak dzięki szybkiej reakcji analityków z FortiGuard, sytuacja została opanowana dzięki nowej sygnaturze i uszczelnieniu ochrony.

Poniżej dla porównania wykres dla Polski.

Simon Bryden, inżynier systemowy z FortiGuard Labs wyjaśnia dla AVLab, że dzięki łatwości przeprowadzenia ataku i osiągnięcia zysku finansowego, plaga ransomware jest wciąż silna. Inne metody, takie jak bankowe konie trojańskie, tracą na popularności. Jednocześnie, metody wykrycia potwierdzają swoją skuteczność i liczba udanych ataków spada zarówno w Polsce, jak i na świecie.

Swoimi statystykami podzielili się z nami eksperci z Check Point. W TOP 10 wirusów dla Polski, we wrześniu 2016 roku najczęściej spotykanymi wirusami były: Conficker, Cryptowall, Zeus, Tinba, RookieUA, Ponmocup, Banload, Spyeyes, HackerDefender, Locky.

Check Point wyjaśnia dla AVLab, że ataki ransomware stanowiły 10% uznanych ataków szkodliwego oprogramowania w naszym kraju (co dziesiąty malware należał do rodziny krypto-ransomware). Natomiast dwa główne zagrożenia krypto-ransomware obserwowane w Polsce to Cryptowall i Locky — a więc potwierdzają się te dane z informacjami udostępnionymi przez Fortinet.

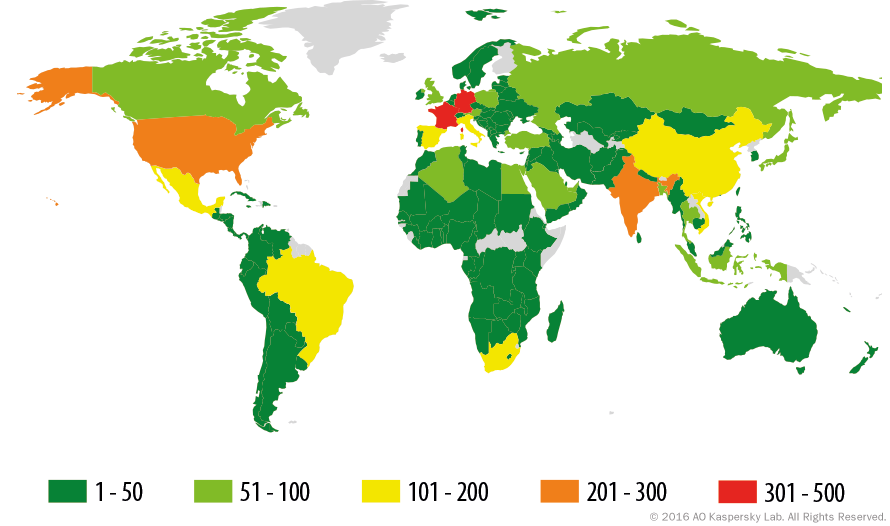

Według raportu firmy Check Point opartego o światową mapę zagrożeń ThreatCloud Map, w zestawieniu pod względem najczęściej atakowanych krajów w Europie, Polska zajęła dopiero 23. miejsce. Jednak niska pozycja nie przekłada się na znacznie większe bezpieczeństwo.

Uzupełnieniem tych danych jest raport dotyczący cyberbezpieczeństwa naszego kraju przygotowany przez CERT Polska.

Skala ransomware na świecie

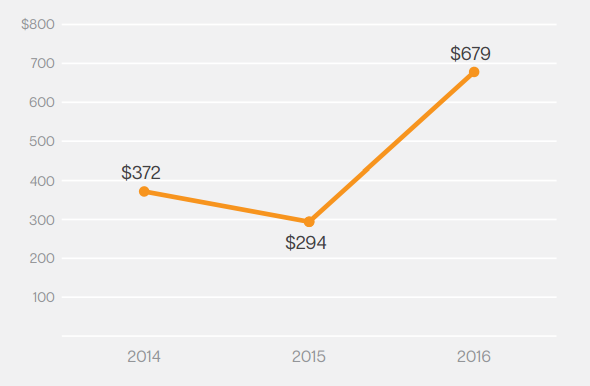

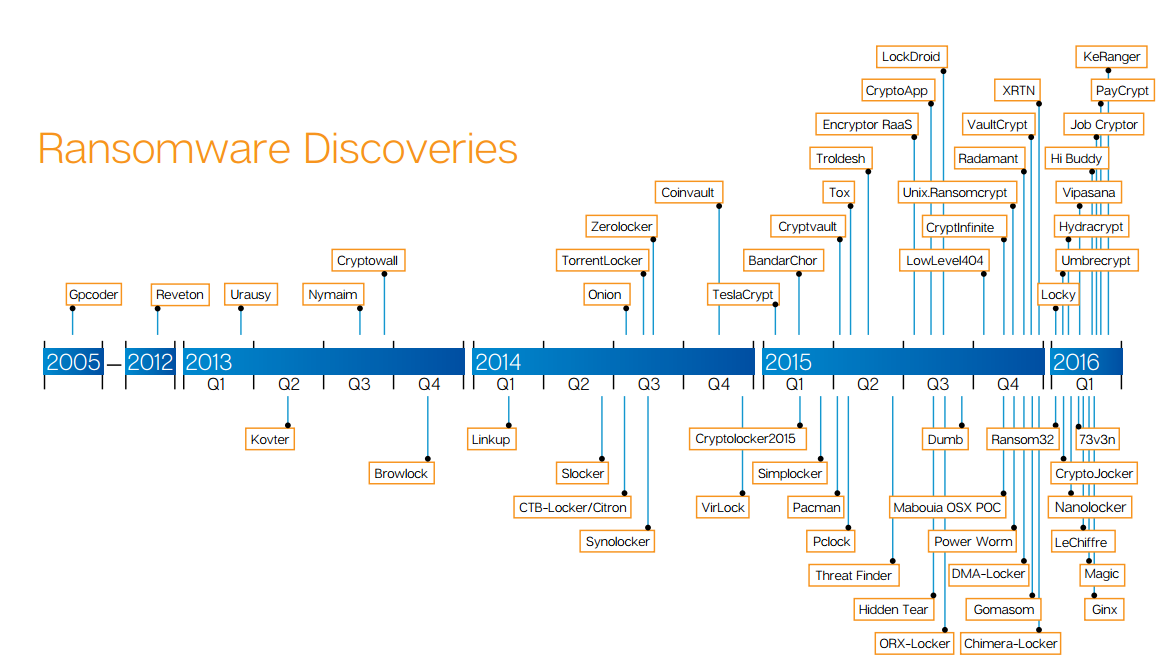

Statystyki opracowane w raporcie „Ransomware and Businesses 2016„, który został przygotowany przez firmę Symantec, chyba najlepiej oddają skalę zagrożenia ransomware i krypto-ransomware.

Wykres wyraźnie ukazuje eskalację problemu na przestrzeni 11 lat.

| Wykaz płatności | ||

|---|---|---|

| Kwiecień 2016 | Jigsaw | 0.4 BTC |

| Marzec 2016 | KeRanger | 1 BTC |

| Marzec 2016 | Cerber | 1.24 do 2.48 BTC |

| Marzec 2016 | Petya | 0.99 BTC |

| Luty 2016 | Locky | 0.5 do 1 BTC |

| Listopad 2015 | CryptoWall 4.0 | 1.56 BTC |

| Listopad 2015 | Linux.Encoder.2 | 1 BTC |

| Październik 2015 | Chimera | 0.93 do 2.45 BTC |

| Luty 2015 | TeslaCrypt | 2 BTC |

Geneza krypto-ransomware

Musimy wyjaśnić pewną kwestię związaną z nomenklaturą, która bezmyślnie powtarzana jest przez użytkowników, którzy na co dzień zajmują się wszystkim, tylko nie swoim cyberbezpieczeństwem. Zdarza się, że pojęcie krypto-ransomware bardzo często utożsamiane jest z jednym z wariantów tego szyfrującego oprogramowania, czyli CryptoL0ckerem — błędnie stosowane jest nawet przez osoby, które piastują stanowiska administratorów i prezesów spółek w branży IT.

Pierwsze próbki CryptoL0ckera — jednego z groźniejszych wersji krypto-ransomware zaobserwowano w roku 2013. Jego późniejsze mutacje pojawiały się aż do połowy 2015 roku i zatrzymały się na wersji CryptoL0cker 3.0.

Ransomware to nie CryptoL0cker

Ransomware nie jest CryptoL0ckerem (co zbyt często słyszymy). Natomiast, CryptoL0cker jest jednym z kilkuset wariantów zagrożenia z rodziny ransomware, a ściślej mówiąc, krypto-ransomware (ang. ransom znaczy okup; ware — skrót od software: oprogramowanie; crypt — od słowa encrypt, czyli szyfrować).

Ransomware należy do tej rodziny szkodliwego oprogramowania, które uniemożliwiają lub ograniczają użytkownikom dostęp do systemu operacyjnego. Współcześnie, zagrożenia ransomware przybrały inną nomenklaturę: krypto-ransomware. Wirusy te odpowiadają za szyfrowanie określonych typów plików, po czym wyświetlają komunikat z żądaniem okupu w zamian za odszyfrowanie danych.

Wśród najnowszych wariantów ransomware, możemy wyróżnić jeszcze jeden typ: disk-encryption. Te złośliwe aplikacje lub skrypty mające destrukcyjne działanie w stosunku do użytkownika komputera, szyfrują główny rekord ładujący Master Boot Record nadpisując go własnym, co powoduje restart systemu. W wyniku działania malware, wyświetlany jest fałszywy komunikat skanowania dysku w poszukiwaniu błędów (CHKDSK). W tym czasie, krypto-ransomware szyfruje plik Master File Table (MFT), w którym są zawarte wpisy do każdego pliku na danej partycji. Stąd też system operacyjny nie wie, gdzie zapisane są pliki, co uniemożliwia poprawne uruchomienie się komputera.

Użytkownicy mogą zainfekować swój system na różne sposoby. Krypto-ransomware najczęściej rozprzestrzenia się poprzez wiadomości e-mail, skrywając się pod postacią faktury, postępowania komorniczego lub informacji o niedostarczonej przesyłce pocztowej.

W ostatnich miesiącach, eksperci z FortiGuard Labs zauważyli, że jedna z najbardziej popularnych obecnie w Polsce odmian ransomware — Locky — jest pobierana za pośrednictwem trojana Nemucod. Z kolei analitycy malware, którzy pracują dla F-Secure Labs, zidentyfikowali cyberprzestępczą kampanię, w której do instalowania krypto-ransomware Cerber wykorzystywano luki w oprogramowaniu Adobe Flash za pośrednictwem narzędzia typu Exploit Kit Magnitude.

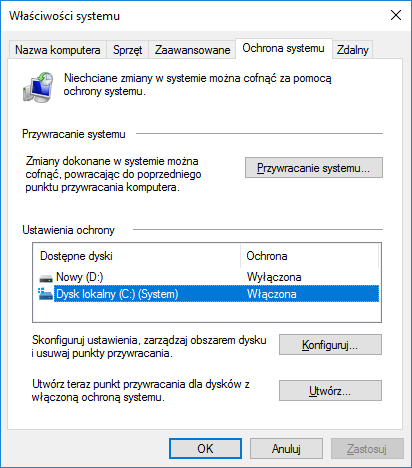

Problem z niektórymi wariantami krypto-ransomware jest taki, że potrafią one usuwać nawet kopie zapasowe tworzone automatycznie przez system Windows.

Do tej pory, deweloperzy złośliwego kodu stworzyli wiele wariantów ransomware, które nie tylko szyfrują pliki, ale też usuwaną utworzone punkty przywracania systemu Windows. Dlatego tak ważne jest robienie kopii zapasowej plików na zewnętrznym nośniku danych lub serwerze. Ale uwaga! Współczesne krypto-ransomware potrafi szyfrować pliki udostępnione jako zasób sieciowy.

Ransomware, wykonując poniższą komendę usuwa punkty przywracania systemu Windows:

"C:WindowsSYsWOW64cmd.exe" /C "C:WindowsSysnativevssadmin.exe" Delete Shadows /All /Quiet

Ransomware, które kasują punkty przywracania systemu to wszystkie mutacje: Crypt0Locker, CryptoWall, TeslaCrypt, Locky i wiele innych, które powstały w ostatnim czasie. W walce z krypto-ranosmware, nie ma co liczyć na łut szczęścia, który będzie się jawił pod postacią pozostawienia przez wirusa kopii systemu Windows. Prewencyjnie należy zabezpieczyć swoje dane, zanim będzie za późno.

Nowe warianty ransomware powstają coraz częściej. Nic dziwnego, przecież ransomware jako usługa (Randomware as a Service) dostępna jest już dla każdego za niewielkie pieniądze.

Dlaczego ransomware sprawia tyle trudności użytkownikom indywidualnym?

Bitdefender opublikował raport z ankiety przeprowadzonej w listopadzie 2015 roku wśród 3009 internautów z USA, Francji, Niemiec, Danii, Wielkiej Brytanii oraz Rumunii, w którym zostały poruszone kwestie wirusów z rodziny ransomware i krypto-ransomware — szkodników, które szyfrują pliki i żądają okupu za odzyskanie danych. Kluczowe wnioski z ankiety to:

- 50 procent ankietowanych osób nie wie, czym są zagrożenia z rodziny ransomware.

- Nawet połowa respondentów jest gotowa zapłacić do 500 dolarów za możliwość odszyfrowania plików.

- Najważniejsze dla użytkowników są osobiste dokumenty i widnieją na pierwszej pozycji na liście „najcenniejszych” danych dla zwykłych obywateli danego kraju.

- Użytkownicy z Wielkiej Brytanii i Rumunii są skłonni płacić najwięcej za odzyskanie plików.

- W 2015 roku użytkownicy ze Stanów Zjednoczone byli głównymi ofiarami krypto-ransomware.

Gdzie tak naprawdę znajduje się istota problemu?

- Użytkownicy indywidualni, rzadziej niż administratorzy firm, dbają o kopie zapasową swoich danych.

- Edukacja w zakresie bezpieczeństwa jest niewystarczająca, co odbija się na braku świadomości w kontekście manipulacji ze strony autorów socjotechnicznych ataków.

- Użytkownicy w niewystarczającym stopniu przykładają się do ochrony swoich plików i systemów.

- Użytkownicy nie aktualizują na bieżąco zainstalowanego oprogramowania. Stwarza to potencjalne pole do popisu atakom z użyciem exploitów.

- Użytkownicy są błędnie utwierdzeni w przekonaniu, że skoro nie klikają w nieodpowiednie linki oraz nie wchodzą na podejrzane strony, to nie mają się czego obawiać.

- Użytkownicy nie są świadomi, że transparentne ataki drive-by oraz te exploitujące podatności w przeglądarce i w zainstalowanym oprogramowaniu nie wyświetlą żadnego alertu w systemie — no i w dodatku nie wchodzą w żadną interakcję z użytkownikiem.

- Użytkownicy zbyt często ufają komentarzom: „Ja nie mam antywirusa, po co mi antywirus. Nie wchodzę na strony porno. Windows Defender mi w zupełności wystarczy”. Tymczasem strony z treściami pornograficznymi już przestały być głównymi winowajcami odpowiedzialnymi za infekcje.

- Zabezpieczone komputery oprogramowaniem antywirusowym nie odpowiadają za bezpieczeństwo. Decyzyjność w tej kwestii pozostaje w rękach nieświadomych użytkowników.

Dlaczego ransomware tyle sprawia trudności firmom?

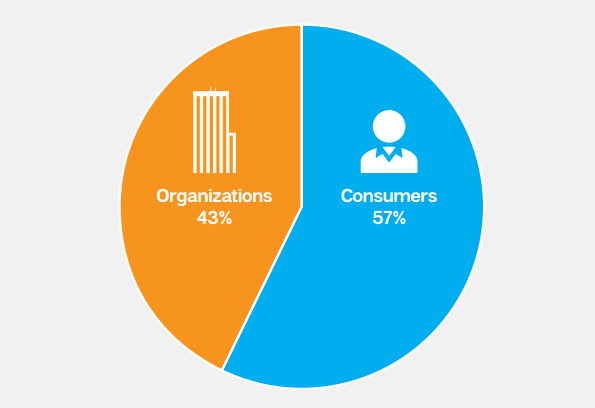

Segment biznesowy staje się coraz atrakcyjniejszym celem dla twórców szkodliwego oprogramowania, które szyfruje dane i żąda zapłacenia okupu. Według raportu Kaspersky Lab opartego na danych Kaspersky Security Network (KSN), liczba takich ataków na sektor korporacyjny w latach 2015-2016 wzrosła sześciokrotnie w porównaniu z okresem 2014-2015.

Podobne wnioski wynikają z badania przeprowadzonego przez Trend Micro („Królewstwo Ransomware”). W ciągu ostatnich dwóch lat ponad 40% przedsiębiorstw w Europie padło ofiarą szkodliwego oprogramowania typu ransomware, a coraz częstszym celem cyberprzestępców były serwery.

Dlaczego przestępcy interesują się firmami i instytucjami publicznymi?

- Firmy utożsamiane są z pieniądzem.

- Atakujący dobrze wiedzą, że jakiś procent ofiar zapłaci okup.

- Firmowe urządzenia są często niewystarczająco zabezpieczone.

- Najsłabszym ogniwem w łańcuchu bezpieczeństwa jest człowiek (czyt. pracownik).

- Pracownik łatwo pada ofiarą socjotechniki.

- Niektóre warianty ransomware szyfrują pliki nie tylko na dyskach lokalnych, ale także w chmurze i w sieci LAN.

- Większość firm nie zgłosi ataku w obawie przed zetknięciem się z organami ścigania i utratą reputacji.

- Małe firmy są nieprzygotowane na ataki. Nie radzą sobie z zaawansowanymi atakami i nie uwzględniają trendu BYOD oraz SHADOW IT.

- Publiczne i rządowe instytucje zarządzają dużymi bazami danych, które zawierają informacje nadające się na sprzedaż.

- Poziom ochrony publicznych instytucji jest niższy niż sektora prywatnego.

- Pracownicy sektora publicznego są w niewystarczającym stopniu przeszkoleni.

- Instytucje publiczne często korzystają z przestarzałego oprogramowania.

Ransomware na urządzenia mobilne

Omawiając temat ransomware musimy wspomnieć o urządzeniach mobilnych. Liczba detekcji tego typu zagrożenia na urządzeniach mobilnych w ostatnim okresie wzrosła lawinowo i nie pozostawia złudzeń: systemy mobilne napędzają nie tylko smartfony: to urządzenia IoT, telewizory, systemu samochodowe pracujące pod kontrolą systemu Android, co stwarza ogromne pole do popisu autorom mobilnego złośliwego oprogramowania.

Telewizory z Android TV mogą zostać “zablokowane” przez ransomware FLocker

W przeciwieństwie do zagrożeń dla komputerów PC, gdzie gwałtownie wzrasta popularność oprogramowania szyfrującego dane i spada liczba użytkowników zaatakowanych przy użyciu szkodników blokujących ekrany, szkodliwe oprogramowanie dla systemu Android przyjmuje w większości przypadków tę drugą postać. Wynika to z faktu, że w przypadku urządzeń opartych na Androidzie programy blokujące ekran nie mogą być usunięte przy użyciu urządzeń zewnętrznych, co czyni je równie skutecznymi jak oprogramowanie szyfrujące dane w odniesieniu do komputerów PC.

W jaki sposób rozprzestrzenia się ransomware?

- Przez spam zawierający złośliwe linki i załączniki.

- Na skutek działania exploitów i wykonania payloadu, który dostaje się przez nieaktualne oprogramowanie (także przeglądarki).

- Na skutek złośliwego przekierowania.

- Na skutek odwiedzania nawet zaufanej strony WWW, która padła ofiarą ataku hakerskiego.

- Poprzez ataki drive-by.

- Poprzez złośliwe reklamy (malvertising).

- Poprzez wiadomości SMS .

- Poprzez botnety.

- Poprzez zainfekowane komputery zombie.

Dlaczego antywirusy mają problem z wykryciem ransomware?

- Producenci nie opracowali szczepionki dla konkretnego wariantu, a ochrona behawioralna, chociaż skuteczna, nie zawsze radzi sobie z wykryciem podejrzanej aktywności — zależy ona od wielu składników, m.in.: analizy ruchu sieciowego, analizy hostów IP i komunikacji z C&C.

- Komunikacja wirusa z serwerami Command & Control jest szyfrowana i trudna do wykrycia.

- Rransomware często posiadają wbudowany anonimizery ruchu, podobnie jak sieć Tor i P2P (po to, aby przestępcy uniknęli wykrycia przez policję).

- Niektóre warianty wykorzystują mechanizmy zapobiegające uruchomieniu w piaskownicy, więc program antywirusowy nie możne bezpiecznie wykonać pliku.

- Za infekcję często odpowiadają trojany typu downloader, które pobierają z sieci docelowego wirusa. Problem w tym, że taka komunikacja ukrywana jest pomiędzy wirusem typu downloader a serwerem C2. Co więcej, cyberprzestępcy za pomocą algorytmu DGA (Domain Generation Algorithm) za każdym razem generują inne domen z których pobierany jest złośliwy plik.

- Ładunek (ang. payload) może być zaszyfrowany, co wpływa na analizę kodu przez antywirusa.

- Payload może posiadać zdolność pozostania w uśpieniu przez określony czas. Nie wykonuje się natychmiast po dostaniu się do komputera użytkownika.

- Ransomware wykorzystuje zaawansowane mechanizmy ukrywania swojej aktywności przed aplikacjami ochronnymi, np. wstrzykuje swój kod do zaufanych aplikacji i pracuje w ich kontekście.

W jaki sposób chronić się przed ransomware?

- Należy stosować oprogramowanie zabezpieczające, które obejmuje ochroną różne wektory ataków: poczta, strony WWW, komunikacja sieciowa, urządzenia peryferyjne, wiadomości SMS.

- Aktualizowanie oprogramowania, a w szczególności przeglądarek internetowych jest niezbędne. Spora część malware wykorzystuje luki w zainstalowanych aplikacjach.

- Za najczęstszą przyczynę zainfekowania komputera uważa się nierozważne otwarcie nieznanego załącznika. Nie należy otwierać tych, do których nie ma się zaufania.

- Tworzenie kopii zapasowych to podstawa każdego biznesu. Warto rozważyć dwie lokalizacje: lokalnie na zewnętrznym nośniku podłączanym tylko w momencie jej wykonywania oraz w chmurze.

- Należy pracować na koncie z ograniczonymi uprawnieniami. Użytkownicy systemów Linux pracują tak na co dzień i nie mogą narzekać na szkodliwe oprogramowanie.

- Należy wyłączyć obsługę makr w pakiecie Office. Oczywiście istnieją „dobre” makra, które są pożądane i stosowane.

- Usunąć wszystkie niepotrzebne wtyczki z przeglądarek, w tym: Adobe Flash, Adobe Reader, Java i Silverlight.

- Usunąć wszystkie „śmieciowe” aplikacje z systemu oraz te dostarczone przed producenta urządzenia.

- Nigdy nie należy otwierać e-maili z nieznanych źródeł, pobierać załączników i klikać w podejrzane linki.

Jak to jest z ochroną przed ransomware w programach antywirusowych?

O komentarze poprosiliśmy kilku znanych na polskim rynku producentów oprogramowania zabezpieczającego. Zapytaliśmy ich, dlaczego wirusy, które szyfrują pliki, są tak trudne do zatrzymania.

Grzegorz Michałek, Arcabit, Prezes:

Analiza behawioralna zadziała skutecznie jeśli będzie w stanie rozpoznać, poprawnie ocenić aktywność szkodliwego procesu w systemie oraz taki szkodliwy proces zablokować lub zakończyć. Możliwych wariantów i mechanizmów działania szkodliwych aplikacji jest mnóstwo, a wiele z nich to naprawdę bardzo pomysłowe rozwiązania ukierunkowane właśnie na oszukanie aplikacji wykorzystujących analizę behawioralną. Jednym z bardzo istotnych ograniczeń analizy behawioralnej jest konieczność unikania fałszywych alarmów, które mogą — w skrajnym przypadku — doprowadzić do destabilizacji systemu lub utraty efektów pracy użytkownika, np. jeśli (upraszczając oczywiście) mechanizm ochronny zablokuje zapis dokumentu użytkownika, ponieważ oceni go, jako efekt działania aplikacji ransomware.

Pierwsza linia obrony to silniki antywirusowe i monitory plików, poczty i przeglądarek. Ich zadaniem jest jak najwcześniejsza blokada dostępu do aplikacji, które mogą okazać się szkodliwe. Doskonale sprawdza się tutaj generyczne blokowanie skryptów i plików wykonywalnych w mailach, czy automatyczne blokowanie aplikacji pobieranych np. przez makra w dokumentach pakietu Office. Na straży plików użytkownika stoi również opracowany przez nas SafeStorage, który zabezpieczy dokumenty nawet wtedy, gdy próbka ransomware nie zostanie z jakiegoś powodu wykryta i użytkownik doprowadzi do jej uruchomienia. Oczywiście mechanizm ten wymaga aktywności monitora antywirusowego.

Głównym problemem są fałszywe alarmy. Niektóre pakiety biurowe zapisują dokumenty etapowo, i na kilku 'etapach’ dokument na dysku nie ma rozpoznawalnego formatu dokumentu finalnego. Z punktu widzenia analizy behawioralnej może to wyglądać na sytuację, która zostanie oceniona jako szyfrowanie — bo był dokument w formacie znanym (Office), a nagle ten sam dokument nie ma już rozpoznawalnego formatu. Jeśli aplikacja ochronna zablokuje w tej sytuacji zapis, to doprowadzi do utraty danych.

Druga kwestia to rozpoznanie, że to co się dzieje na dysku, to szyfrowanie danych. Prosty scenariusz — ransomware powoli czyta pliki z jednego katalogu, przekazuje je do innego procesu, który już zaszyfrowane dane zapisuje w innym katalogu, a jeszcze inny proces, asynchronicznie i np. po 5 minutach kasuje oryginały. Komunikat o zaszyfrowaniu danych wyświetli się dopiero po godzinie. Trudno taką aktywność odróżnić od zwykłej aktywności użytkownika, który za pomocą np. Total Commandera przegląda pliki, część z nich archiwizuje 7zipem, a część kasuje poleceniem DOS-owym del *.doc.

Niestety, ale jest tak, że twórcy ransomware mogą błyskawicznie reagować na nowe mechanizmy analizy behawioralnej. Dlatego opracowaliśmy SafeStorage.

Check Point

Cechą klasycznych rozwiązań antywirusowych jest wykrywanie znanych zagrożeń. Informacje o tych zagrożeniach są przetrzymywane w lokalnej bazie danych która jest aktualizowana średnio 4 razy na dobę.

W dzisiejszych czasach duża ilość zagrożeń oraz ich iteracji powstających w jednym dniu powoduje, że rozwiązania antywirusowe nie są w stanie wykrywać najnowszych zagrożeń.

Grupy przestępcze tworzące ransomware niestety wykorzystują ograniczenia rozwiązań antywirusowych i w celu zwiększenia skuteczności ataku tworzą wiele nowych wersji ransomware na godzinę. Takie podejście pozwala ominąć klasyczne zabezpieczenia typu antywirus oraz osiągnąć zamierzony cel, czyli wysłanie dokumentów w których zawarta jest treść aktywną zawierającą zagrożenie.

Check Point jest jedną z niewielu firm na rynku posiadających rozwiązanie potrafiące bronić się przed ransomware. Jedyną która może to robić w trybie „real-time”. Rozwiązaniem tym jest Sandblast.

Sanblast jest platformą pozwalającą analizować i weryfikować pliki wykonawcze jak i pliki z treścią aktywną (np. doc, pdf, exe) poprzez ich emulację na poziomie systemu operacyjnego jak i CPU. Jako jedyny z liderów IT security posiadamy opatentowane rozwiązanie typu CPU-Level detection potrafiącą bronić się przed skomplikowanymi atakami typu ROT.

Każdy klient zainteresowany rozwiązaniem Sandblast może zaimplementować je do środowiska w formie fizycznego Appliance Sandblast lub jako usługę typu Cloud (uruchomianej na istniejących bramach Check Point).

Dodatkową, jednakże bardzo ważną funkcjonalnością oferowaną przez Check Point jest Threat Extraction. Threat Extraction pozwala na usunięcie zagrożenia (treści aktywnej, linków uznanych za zagrożenie itp.) z dokumentów. Połączenie Sanblast jak i Threat Extraction pozwala zabezpieczyć środowisko przed najnowszymi zagrożeniami 0-day umożliwiając na bezproblemową pracę użytkowników końcowych bez pogarszania jakości pracy.

Piotr Kupczyk, Dyrektor biura komunikacji z mediami, Kaspersky Lab

Podstawowa trudność w powstrzymywaniu nowych szkodliwych programów, które szyfrują dane i żądają okupu, wynika z faktu, że zagrożenia te są obecnie bardzo popularne i powstaje ich dużo. Z tego powodu niektórzy producenci rozwiązań bezpieczeństwa mogą mieć problemy z detekcją najnowszych wariantów. Z punktu samego widzenia wykrywania, ransomware nie różni się od innych szkodliwych programów. Jeżeli dla danego szkodnika nie istnieje sygnatura w bazie antywirusowej, w wykryciu mogą pomóc technologie behawioralne oraz chmura (w naszym przypadku Kaspersky Security Network). Jeżeli użytkownik podchodzi do ochrony w sposób bardzo restrykcyjny i jest w stanie poświęcić nieco wygody codziennej pracy z komputerem dla zwiększenia poziomu ochrony, może skorzystać z trybu domyślnej odmowy (biała lista). W takim przypadku na komputerze mogą zostać uruchomione wyłącznie te aplikacje, które użytkownik doda do listy.

Rozwiązania Kaspersky Lab od dłuższego czasu są wyposażone w tworzenie i modyfikacji plików, działanie usług systemowych, wprowadzanie zmian do rejestru systemu, połączenia systemowe oraz transfer danych w sieci. Korzystając z modułu BBS (Behaviour Stream Signatures), Kontrola systemu może na podstawie przeanalizowanych danych samodzielnie „decydować” o tym, czy dany program jest szkodliwy. Dodatkowo, produkty Kaspersky Lab zawierają mechanizm, poprzez który moduł BSS nieustannie wymienia informacje z innymi komponentami tj. Ochrona WWW, Ochrona komunikatorów, technologia Host Intrusion Prevention System oraz zapora sieciowa.

Kontrola systemu podlega całkowitej aktualizacji. Mechanizmy zapisujące listy zdarzeń oraz ich monitoring, a także mechanizmy heurystyczne, mogą być modyfikowane i dostosowane do potrzeb. Gwarantuje to szybkość procesu adaptacji do nieustannie zmieniających się zagrożeń oraz konfiguracji systemów komputerowych. Uaktualnienia Kontroli systemu są pobierane wraz z regularnymi aktualizacjami baz danych sygnatur zagrożeń i nie wymagają poświęcania dodatkowego czasu, ani żadnego zaangażowania ze strony użytkownika.

Moduł BSS decyduje o szkodliwości danego programu poprzez porównanie jego prawdziwego zachowania z modelami szkodliwego zachowania. Analiza oraz ewentualna klasyfikacja programu jako szkodliwego odbywa się w czasie rzeczywistym. Poza standardowymi metodami wykrywania, Kontrola systemu identyfikuje także potencjalnie szkodliwe akcje. Przykładowo, jeżeli zaufana aplikacja uruchamia szkodliwy kod w wyniku ataku exploita, ochrona wykryje to zdarzenie oraz doradzi użytkownikowi zablokowanie podejrzanej czynności.

W kontekście ransomware — gdy Kontrola systemu zidentyfikuje podejrzaną aplikację próbującą otworzyć osobiste pliki użytkownika, od razu wykona ich lokalną, chronioną kopię zapasową. Jeśli następnie aplikacja zostanie uznana za szkodliwą, Kontrola systemu automatycznie cofnie niepożądane zmiany. Dzięki temu poziom ochrony przed nieznanymi szkodnikami ransomware może zostać znacznie zwiększony.

Sean Sullivan, Doradca ds. cyberbezpieczeństwa, F-Secure

Obecnie nie stosuje się mechanizmów opartych tylko na sygnaturach — technologia ta była stosowana w latach 90. ubiegłego wieku. Teraz używamy mechanizmów skanowania, które obejmują znacznie więcej niż tylko sygnatury.

Aby wykryć liczne ogniwa w „łańcuchu niszczenia” (kill chain), używamy kombinacji różnych technologii, takich jak:

- ochrona podczas przeglądania stron WWW w celu zapobieganiu łączenia się z pakietami eksploitów

- technologie skanowania w celu wykrycia i zablokowania samych eksploitów- technologie mechanizmów skanowania i mechanizmów behawioralnych w celu zablokowania załączników z dokumentami zawierającymi szkodliwe makra oraz załączników ze skompresowanymi plikami (.zip) zawierającymi skrypty Jscript.

Wszystkie te technologie wykorzystują wiedzę pochodzącą z naszej chmury bezpieczeństwa, co pozwala na ocenę „reputacji” pliku. Jeśli plik jest nieznany, a jego metadane i zachowanie są podejrzane, odpowiedź brzmi: nie ufać.

Łatwo jest utworzyć nowy plik binarny, ale trudno jest utworzyć taki plik, który nie wzbudzi czujności naszych podejrzliwych algorytmów. Zawarte w chmurze bezpieczeństwa dane o częstości występowania umożliwiają naszym systemom podjęcie decyzji o tym, które nierozpoznane pliki mają zostać zablokowane.

Są to funkcjonalności, które szczegółowo opisujemy na naszym blogu, jak na przykład algorytm detekcji, machine learning czy silnik behawioralny.

Andy Patel, Doradca ds. cyberbezpieczeństwa, F-Secure

Nigdy dotąd nie słyszałem o oprogramowaniu krypto-ransomware, które byłoby trudne do wykrycia. Jest to taki sam rodzaj złośliwego oprogramowania, jak wszystkie pozostałe. Być może jest po prostu tak, że kiedy ktoś staje się ofiarą ransomware, to robi się o tym głośno. Przez to ludzie mają wrażenie, że ten rodzaj ataku jest w stanie lepiej omijać zabezpieczenia.

Z naszego doświadczenia wynika, że to zabiegi socjotechniczne podczas prób zarażania złośliwym oprogramowaniem sprawiają, że ludzie wyłączają zabezpieczenia, co pozwala na uruchomienie malware’u. To powoduje problem, nie zaś technologie ochronne jako takie.

Jeżeli chodzi o rozwiązania F-Secure, to nie mieliśmy nigdy problemów z wykrywaniem krypto-ransomware’u za pomocą wielu różnych środków. W przypadku detekcji behawioralnej nasze produkty były w stanie blokować większość odmian ransomware nawet pół roku lub wcześniej przed ich faktycznym pojawieniem się.

Robert Dziemianko, Marketing manager, G DATA

Podstawą jest kombinacja ochrony oparta o sygnatury, maksymalnie zaktualizowane środowisko systemowe oraz analiza behawioralna, czy jak kto woli, metody proaktywne zainstalowanego pakietu AV.

Chciałbym powiedzieć, że da to 100% pewność uniknięcia ataku ransomware, jednak nie mógłbym tak skłamać. Pomimo rozbudowanego zbierania danych telemetrycznych, w G DATA robimy to dzięki Malware Information Initiative, żaden producent nie zapewni 100% bezpieczeństwa, choć często o takie wyniki się ocieramy. Cyberprzestępcy wciąż wynajdują nowe sposoby na zaszyfrowanie czy jedynie zablokowanie dostępu do komputerów zaatakowanych użytkowników. Podstawową kombinację AV + update’y mądrze jest rozbudować o regularne kopie zapasowe, prace na koncie bez uprawnień administratora oraz edukacje użytkowników. Socjotechniki, jak niezapłacone faktury to wciąż podstawowe metody dostarczenia złośliwego kodu na komputer ofiary.

Specjaliści z G DATA SecurityLabs wciąż pracują nad ulepszeniem naszego softu w walce z zagrożeniami ransomware. Jest to balans pomiędzy bezpieczeństwem, a wydajnością. W tej chwili najlepszym rozwiązaniem jest połączeni:

- AV (sygnatury + behawiorystyka)

- Ciągły update wszelkiego oprogramowania zainstalowanego na komputerze.

- Backup

- Wyedukowany user (UAC, wyczulony na socjotechniki)

W wersji dla firm możemy skorzystać z modułu Policy Manager, by jeszcze zwiększyć ochronę na stacjach końcowych. Stosujemy wtedy kombinacje białych i czarnych list dla softu i stron www. Możemy przykładowo ustawić możliwość uruchamiania oprogramowania / procesów zainstalowanych jedynie w folderze Program Files.

Michał Jarski, Regional Director CEE, Trend Micro

Każdy specjalista ds. cyberbezpieczeństwa wie, że stuprocentowa ochrona przed wirusami nie istnieje. Natomiast oczywiście świadomość tego nie może wykluczyć dążenia do zapewnienia jak największej skuteczności ochrony. W przypadku zagrożeń typu ransomware bardzo wyraźnie zarysowała się różnica pomiędzy klasycznymi rozwiązaniami bezpieczeństwa użytkowników końcowych a rzeczywistymi możliwościami przestępców. Tutaj należałoby obrać szerszą perspektywę i dostrzec fakt, że ransomware stanowi dziś ogromny biznes, który jest dużo bardziej skuteczny i opłacalny niż wszystko, co do tej pory robili cyberprzestępcy. W związku z tym, zaawansowane są również środki, jakimi dysponują do prowadzenia swojej działalności.

Trzeba również podkreślić, że ransomware to nie jest typowy wirus, który trafia na komputer ofiary i sieje spustoszenie lokalnie. Jest to wręcz cała infrastruktura składająca się zarówno z elementów, które mają zaszczepić złośliwy kod na komputerze ofiary, jak również elementów, które sterują całością, jeśli chodzi o infekcje oraz pobieranie okupu. Rozumiejąc dokładnie dynamikę ataku ransomware, można starać się uniemożliwić działanie złośliwego kodu na każdym z etapów infekcji – od początkowej interakcji z użytkownikiem, przez komunikację z serwerami Command&Control, aż po samo szyfrowanie danych na dysku.

Klasyczne podejście zakłada koncentrowanie się na poszczególnych wariantach ransomware, którym przypisuje się sygnatury – jest ono jednak nieskuteczne w obliczu wykorzystywanych przez przestępców narzędzi, które umożliwiają obecnie generowanie wariantów wirusa co 15 sekund. To jest również powód, dla którego użytkownicy Internetu odnoszą wrażenie, że systemy antywirusowe są po prostu nieskuteczne. Niemniej nie powinno się odrzucać tej metody, ponieważ jest ona pomocna wówczas, kiedy mamy świadomość o istnieniu konkretnej formy zagrożenia ransomware.

Dzisiejsze zaawansowane technologie pozwalają kontrolować to, z jakimi serwerami C&C (odpowiedzialnymi za zarządzanie infekcją) wrogi kod próbuje się komunikować. Niezależnie od wariantu zagrożenia (czyli bez wiedzy o konkretnej sygnaturze) możemy przerwać tę komunikację z systemem zarządzającym, uniemożliwić przekazanie kluczy kryptograficznych, a przez to nie dopuścić do rozpoczęcia fazy szyfrowania dysku. Oczywiście, aby móc dokonać takiej blokady, system obronny musi mieć wiedzę o tym, które serwery należy blokować, a to wymaga bardzo dużych nakładów na badania nad zagrożeniami. Tylko kilku producentów może sobie pozwolić na prowadzenie tego typu badań.

Co więcej, jesteśmy w stanie obserwować sposób działania ransomware przy jednoczesnej wiedzy, że jego celem jest zmodyfikowanie jak największej liczby plików. Ponieważ jest to zupełnie inne zachowanie niż większości programów pracujących na naszym komputerze, powstaje tu ogromne pole do działania dla analizy behawioralnej, która stanowi ostatnią warstwę zabezpieczeń. Jeśli wszystkie inne zabezpieczenia zawiodą, pozostaje analiza zachowań, która musi odróżnić proces uruchomiony przez ransomware od legalnych procesów, które stale pracują na komputerze. I znowu nie każdy moduł zwany „behawioralnym” potrafi dokonać takiej sztuki. Jeśli blokowany jest każdy proces dokonujący zmian na dysku, to użytkownik – zmęczony takimi fałszywymi alarmami – po prostu wyłączy ten moduł.

Oczywiście pomocne są również różnego rodzaju blokady mailowe, które analizują zawartość przesyłki, podążają za linkami i sprawdzają, czy nie prowadzą one do niebezpiecznych miejsc rozsiewających malware, blokują niebezpieczną wiadomość zanim dotrze do użytkownika. To tutaj najbardziej sprawdza się analiza sandboxowa, bo poczta, phishing jest nadal najpopularniejszym wektorem ataku. Dobrze skonstruowana piaskownica odwzorowująca poprawnie środowisko użytkownika (włącznie z np. polską klawiaturą) pozwala na dokonywanie „próbnych wybuchów” w kontrolowany sposób. Warunkiem skuteczności jest ograniczenie możliwości rozpoznania przez wrogi kod środowiska jako emulatora, a to znowu jest możliwe tylko w nielicznych rozwiązaniach typu sandbox. Większość polega na prostej emulacji, standardowej, amerykańskiej wersji Windows i jest przez to łatwa do rozpoznania przez atakującego.

Istnieją również najnowsze technologie, które potrafią rozpoznawać warianty malware dzięki machine learning, czyli formie sztucznej inteligencji. Jest ona w stanie zajrzeć do wnętrza kodu i rozpoznać ukryte tam typowe elementy, które są wykorzystywane w znanych nam strukturach. Wobec tego nawet jeżeli nie ma określonych sygnatur, ale jest wiedza o budowie ransomware, możemy zablokować jego działanie.

Wymienione powyżej technologie stanowią wielowarstwowy system obronny, który – biorąc pod uwagę sposób funkcjonowania ransomware – jest w stanie zablokować możliwość dostarczenia niebezpiecznego kodu do użytkownika czy (w ostateczności) zablokować jego niszczycielskie funkcje.

Rozwiązania Trend Micro są zaopatrzane w wiele elementów, które mają chronić wszystkie warstwy przed działaniem przestępców. Myślę, że najciekawsza z nich jest właśnie analiza behawioralna. Trend Micro posiada specjalny moduł o nazwie AEGIS, który jest odpowiedzialny za badanie procesów pracujących na komputerze i jest w stanie dostrzec pojawiające się nowe instancje, które gwałtownie modyfikują pliki zapisane na dysku. Jego zadaniem jest blokowanie tych wrogich procesów.

Peter Kosinar, Analityk zagrożeń laboratorium antywirusowego, ESET

Postrzeganie programów typu ransomware jako niebezpieczne nie wynika z ich wysublimowanej techniki działania, ale z faktu, że w specyficzny sposób wykorzystują procesy uznawane za bezpieczne (szyfrowanie, blokowanie dostępu do pulpitu), do zastraszenia użytkownika.

Sam ransomware jest stosunkowo łatwy do zdefiniowania – to program, który szyfruje pliki i w zamian za ich odblokowanie żąda od użytkownika pieniędzy. Zdecydowanie trudniej jest jednoznacznie zakwalifikować dany program do kategorii ransomware, tj. zagrożeń. Dlaczego? Przykładowo, czy uznajesz program WinRAR za ransomware? Oczywiście, że nie. A gdyby użytkownik zlecił temu programowi spakowanie plików do archiwów, usunięcie oryginałów plików po tej operacji i zabezpieczenie archiwum hasłem – czy wówczas byłoby to zagrożenie? Nadal nie. Byłby to jeden ze sposobów wykonania backupu plików.

Interpretacja tej sytuacji będzie jednak inna, jeśli użytkownik zostanie pozbawiony hasła do spakowanych plików. Na podobnej zasadzie trudne jest intepretowanie działania danego programu jako ransomware. Dodatkowo każda próba przeciwdziałania konkretnemu przypadkowi ransomware’u spotyka się z reakcją cyberprzestępców, którzy modyfikują schemat działania swojego programu w taki sposób, by ich aplikacja przestała być identyfikowana jako zagrożenie.

Korzystanie z list bezpiecznych plików (tzw. whitelisting) to bardzo skuteczna technika ochrony użytkownika — problem w tym, że wymaga wyjątkowo stabilnego i homogenicznego środowiska (np. komputery w pracowni informatycznej w szkole lub komputery urzędników konkretnej komórki itd.) lub zaawansowanej wiedzy technicznej, która pozwoli ustanowić odpowiednie wyjątki dla mniej popularnych programów, nie uwzględnionych w regułach białych list.

Świadomy użytkownik, który wie jakie aplikacje uruchamiane są na jego komputerze, może tak ustanowić zespół reguł dla swojego systemu np. za pomocą narzędzia AppLocker, by komputer stał się wyjątkowo odpornym na ataki. Niestety nie da się stworzyć zespołu uniwersalnych reguł dla wszystkich użytkowników.

Należy podkreślić, że znane są nam przypadki ataków ransomware, których celem były firmy, i które były realizowane w ten sposób, że najpierw odgadywano lub wykradano dane dostępowe administratora do sieci firmowej, by potem zdalnie uzyskać bezpośredni dostęp do serwerów, wyłączyć ochronę antywirusową i zainicjować proces szyfrowania.

Warto przypomnieć, że najskuteczniejszą ochroną przed dowolnymi zagrożeniami ransomware jest wykonywanie regularnych backupów i przechowywanie ich na oddzielnym nośniku danych, odłączonym od sieci i komputera. W ten sposób użytkownik zyskuje dodatkową ochronę przed innym typem zagrożenia – awarią dysku twardego.

Tak jak w przypadku każdego innego złośliwego oprogramowania, ransomware można wykryć na wielu warstwach i wyłączenie dowolnej z nich może obniżyć całkowitą ochronę komputera. To przykład synergii: skaner antywirusowy pomaga wykryć downloadera (będącego pierwszym elementem infekcji, zazwyczaj rozprzestrzenianym za pomocą wiadomości mailowych), blokada programów typu exploit i ochrona przed lukami w protokołach sieciowych zapobiegają infekcji urządzenia przy wykorzystaniu luk np. w przeglądarkach internetowych, ochrona w czasie rzeczywistym i HIPS sprawdzają, do jakich zasobów próbuje zdobyć dostęp dany plik, zaawansowany skaner pamięci pozwala blokować pliki podczas ich uruchamiania w pamięci, ochrona przed botnetami zabezpiecza przed komunikacją ze zdalnym serwerem C&C. Wszystkie te funkcje są dodatkowo wspierane przez system reputacji plików oparty na chmurze ESET Live Grid.

Ransomware jest jednym z tych rodzajów złośliwego oprogramowania, które muszą zostać wychwycone, zanim wyrządzą szkody na urządzeniu. Instalowanie produktu zabezpieczającego po zainfekowaniu systemu i nadzieja, że może w jakiś sposób uda się naprawić szkody, rzadko przynoszą oczekiwany efekt. Dlatego w ochronie przed ransomware największą rolę odgrywa ochrona dostępu do plików i zaawansowany skaner pamięci, ale jak już zostało wcześniej wspomniane — samodzielne działanie tych funkcji nie jest w pełni efektywne i najlepiej jeśli te funkcje mogą stale współpracować z pozostałymi technologiami.

W najnowszej wersji naszych programów udostępniliśmy nową funkcjonalność „ochrona przed ransomware” – która specjalnie konfiguruje silnik antywirusowy z HIPS i funkcją LiveGrid (system wczesnego ostrzegania, oparty na chmurze), w taki sposób, by skutecznie chronić przed aktywnościami charakterystycznymi dla ransomware’ów.

Dr Ngair Teow-Hin, CEO, SecureAge Technology

Dzisiaj każdy haker może stale monitorować kierunek rozwoju rozwiązań antywirusowych. Może sprawdzać każdego nowego, napisanego przez siebie wirusa — instalując darmową wersję programu zabezpieczającego lub wysyłając plik na VirusTotal. Wystarczy taki złośliwy plik dostosować do celu, by osiągnąć oczekiwane rezultaty.

Nowoczesne systemy antywirusowe mogą mieć problemy z wykrywaniem zagrożeń 0-day w środowisku naturalnym. Producenci stosują piaskownicę, narzędzia analizy behawioralnej i być może zdołają zatrzymać jakąś część złośliwego oprogramowania. Jednak tylko białe listy są tak naprawdę skuteczne w blokowaniu wirusów, ponieważ oparte są na kryptograficznych funkcjach hashujących, które zapewniają, że atakujący nie może podszyć się wirusem pod bezpieczny plik. Mając to na uwadze, zastosowanie białej listy gwarantuje blokowanie nieznanych ransomware oraz innych szkodników.

We współczesnym świecie, gdzie spotykamy setki tysięcy nieznanych i świeżych wirusów oraz złośliwego oprogramowania, łatwo jest obejść tradycyjne antywirusy. Zastosowanie białej listy daje gwarancję niedopuszczenia do uruchomienia innych programów, niż tych bezpiecznych. Jednakże nie należy lekceważyć nowoczesnych, ale tradycyjnych środków bezpieczeństwa. Programy antywirusowe są nadal przydatne w wyłapywaniu wirusów znanych.

Czy ten artykuł był pomocny?

Oceniono: 0 razy